web入门-信息泄露模块

web入门 信息搜集:

常⻅信息泄露

1)robots.txt

2)phps

3)www.zip

4).git

5).svn

6)swp等临时⽂件泄漏

7)tz.php探针

8)DNS解析

9)备份⽂件

10).hg源码泄漏

11).DS_store 泄漏

12)~ .bak .bash_history

题1web1:

F12源码 https://ad8f0dcb-5012-4283-9870-f1514ee6cf06.challenge.ctf.show/ F12查看源码

题2web2:

js前台拦截 === 无效操作 想给的考点是js禁F12,但是没想到吧,我⽤ctrl+u看的源代码

题3:web3:

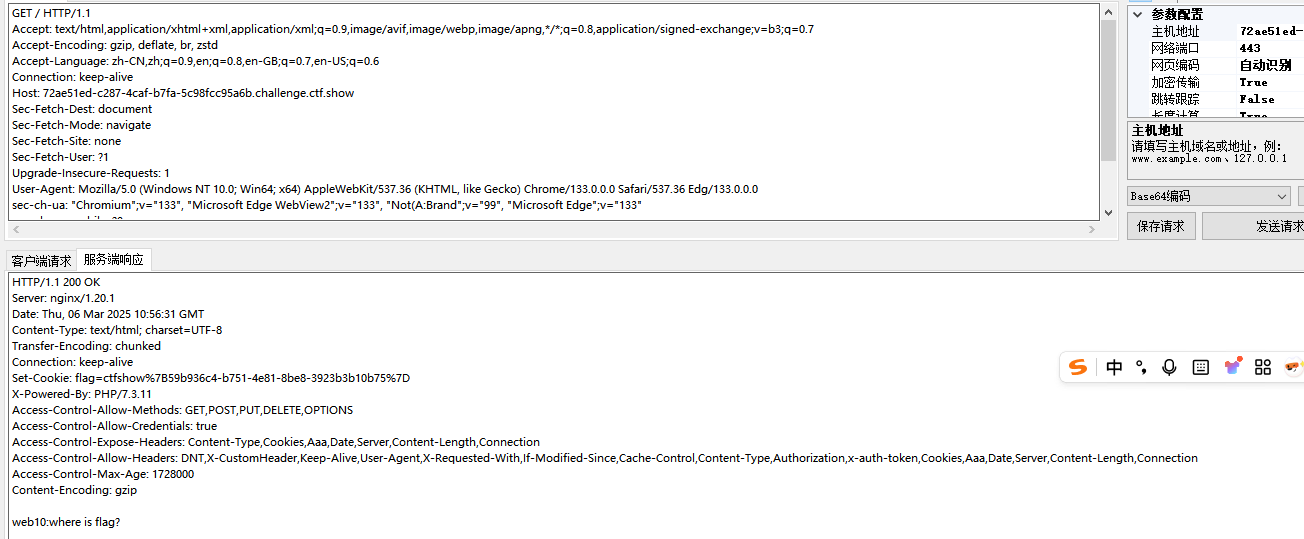

没思路的时候抓个包看看,可能会有意外收获

在响应包的flag中

题4:web4 总有人把后台地址写入robots,帮黑阔大佬们引路。

常⻅信息泄露:robots.txt(机器⼈),即访问url/robots.txt

Robots协议:它通常告诉⽹络搜索引擎的漫游器(⼜称⽹络蜘蛛),此⽹站中的哪些内容是不应 被搜索引擎的漫游器获取的,哪些是可以被漫游器获取的。 https://5dafe182-dde3-4eb3-9895-2a5c90bbe655.challenge.ctf.show/flagishere.txt

题5:web5 phps源码泄露有时候能帮上忙

phps泄露,访问url/index.phps

题6:web6 解压源码到当前目录,测试正常,收工

url/www.zip有源代码,⾥⾯给了flag的位置,去访问url/fl000g.txt

https://2989a12c-d9e2-4dad-8afc-c8f31fd7ccb5.challenge.ctf.show/fl000g.txt

题7:web7 版本控制很重要,但不要部署到生产环境更重要。

.git泄露,访问url/.git/

https://f0be2d4c-ef2f-4cf5-a93c-041ade3c0655.challenge.ctf.show/.git/

题8:web8 版本控制很重要,但不要部署到生产环境更重要。

svn泄露,访问url/.svn/

https://0a64ba8a-04e0-459c-ae0c-fe5806655501.challenge.ctf.show/.svn/

题9:web9 发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

swp,访问url/ swp是vim编辑器的临时交换⽂件,即swap(交换分区)的简写。是⼀个隐藏⽂件。⽤来备份缓冲区的内容,如果未对⽂件进⾏修改,是不会产⽣swp⽂件的。

如果不想产⽣交换⽂件,所以在vim配置中添加set noswapfile

所以当异常退出的时候,swp⽂件就会留下了,此时就可以通过缓存⽂件来恢复原始⽂件内容

以index.php为例,第⼀次产⽣的为.index.php.swp 第⼆次意外退出后产⽣的为 .index.php.swoo 第三次为 .index.php.swn 注意后.在开头,因为是隐藏⽂件

https://be08c335-b293-4689-a9b6-175eeb953476.challenge.ctf.show/index.php.swp

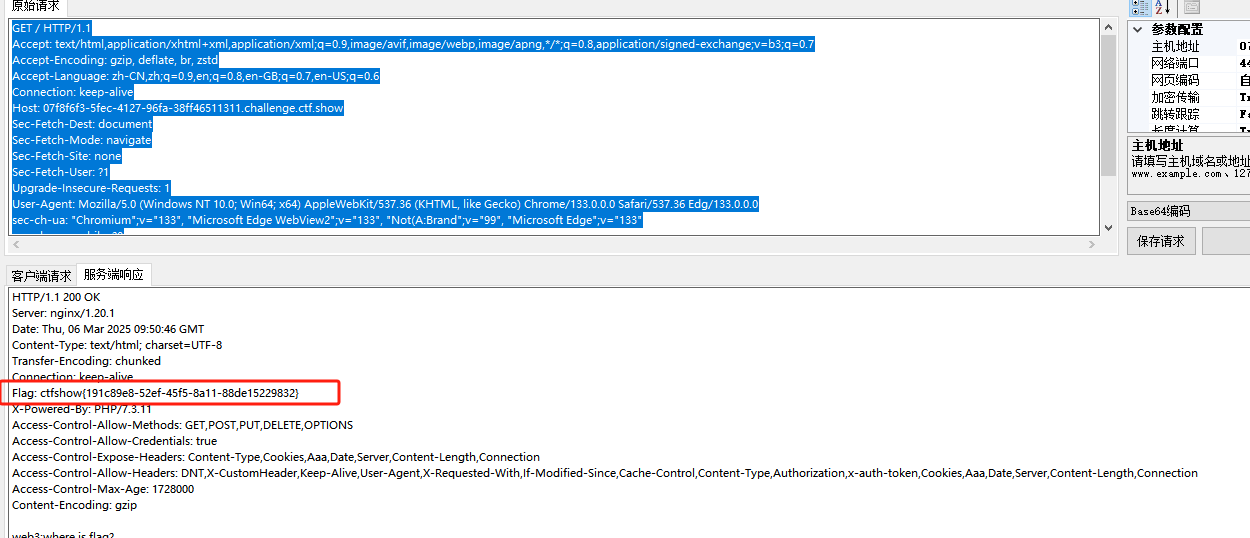

题10:web10 cookie 只是一块饼干,不能存放任何隐私数据

题11:web11 域名其实也可以隐藏信息,比如flag.ctfshow.com 就隐藏了一条信息

由于动态更新,txt记录会变 最终flag flag{just_seesee} 藏在域名的txt记录中,可以使⽤nslookup,也可以使⽤阿⾥云的解析。

nslookup -qt=txt ctfshow.com 直接使用命令: nslookup -qt=txt flag.ctfshow.com

其中有: 非权威应答: flag.ctfshow.com text = "flag{just_seesee}"

推荐:https://www.itdog.cn/dns/ IE浏览器可以

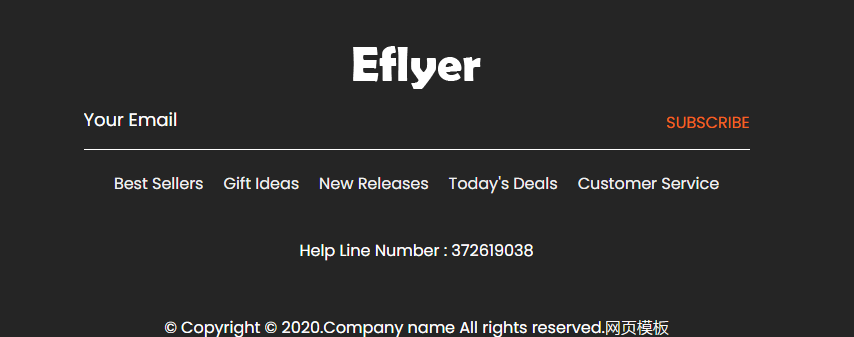

题12:web12有时候网站上的公开信息,就是管理员常用密码

robots得到⽤户名,然后url/admin为登录窗⼝,下拉找到电话为密码

https://ba28f278-1ceb-4178-ad52-eb5ef9bbedb8.challenge.ctf.show/robots.txt

https://ba28f278-1ceb-4178-ad52-eb5ef9bbedb8.challenge.ctf.show/admin/

admin/电话

题13:web13 下拉找到decoment,即可看到地址,⽤户名,密码

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

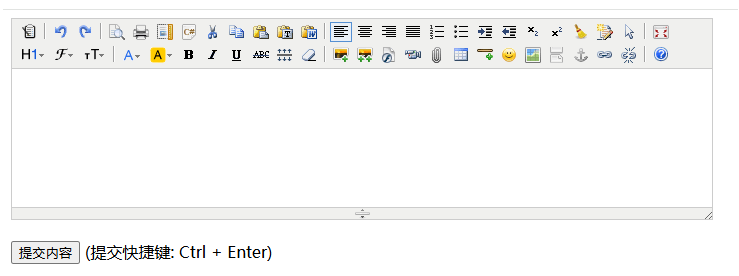

题14:web14 有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

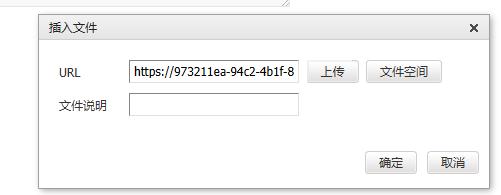

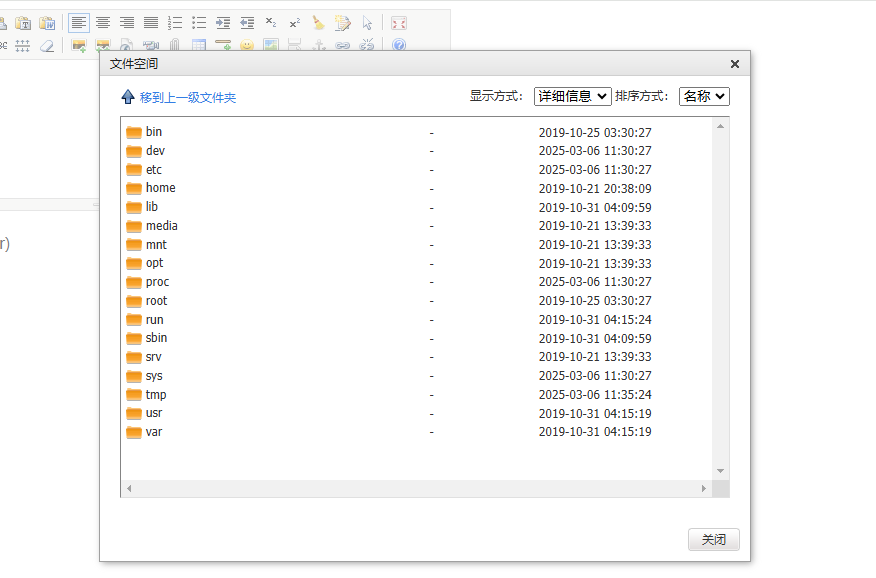

https://973211ea-94c2-4b1f-80f7-91c6f0584bbf.challenge.ctf.show/editor/

KindEditor 4.1.11 (2016-03-31)

editer插入图片,地址用当前url,目录遍历,/nothinghere/fl000g.txt

ctrl加f查找editor 访问/editor/ 进到编辑器,文件空间直接能看到所有文件

默认/var/www/html

https://973211ea-94c2-4b1f-80f7-91c6f0584bbf.challenge.ctf.show/nothinghere/fl000g.txt

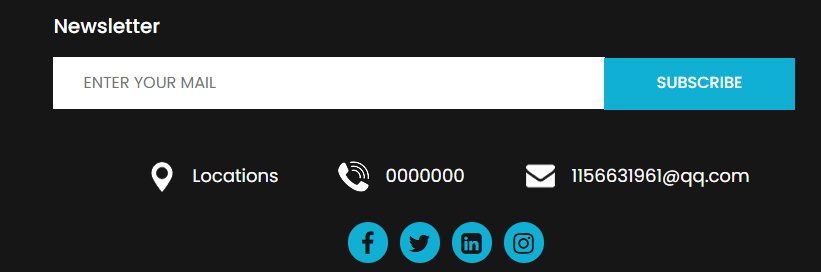

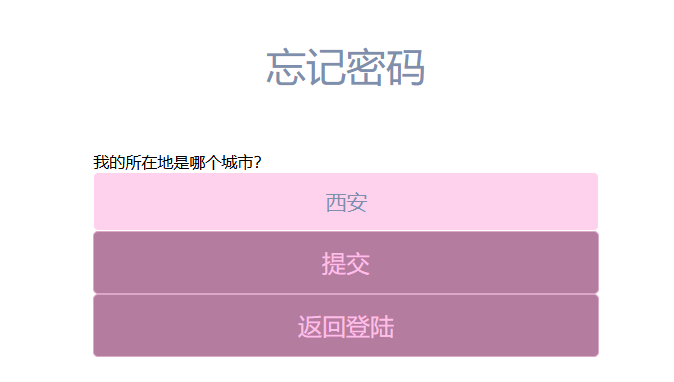

题15:web15 公开的信息比如邮箱,可能造成信息泄露,产生严重后果

访问url/admin/,密保问题为所在地在哪个城市,根据QQ号可知在⻄安,即可得到密码

https://2d92d969-5ad0-4edc-b6ce-7f495bc03c7b.challenge.ctf.show/admin/

题16:web16 对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

探针,考察PHP探针php探针是⽤来探测空间、服务器运⾏状况和PHP信息⽤的,探针可以实时查 看服务器硬盘资源、内存占⽤、⽹卡 流量、系统负载、服务器时间等信息。

访问url/tz.php

https://63807ceb-63c5-4118-bb8c-defe4d8ad3ca.challenge.ctf.show/tz.php

雅黑PHP探针 然后查看phpinfo搜索flag,点击phpinfo跳转

https://63807ceb-63c5-4118-bb8c-defe4d8ad3ca.challenge.ctf.show/tz.php?act=phpinfo

题17:web17 备份的sql文件会泄露敏感信息

https://6fc893ee-4b4b-44b0-83e1-701315b8719e.challenge.ctf.show/backup.sql

题18:web18 不要着急,休息,休息一会儿,玩101分给你flag

js的Flappy_js.js⾥发现unicode编码,解码访问得到信息110.php即可

https://0a5b9d95-a061-4272-981b-0b5b164ea14b.challenge.ctf.show/js/Flappy_js.js

\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b

你赢了,去幺幺零点皮爱吃皮看看

题19:web19 密钥什么的,就不要放在前端了

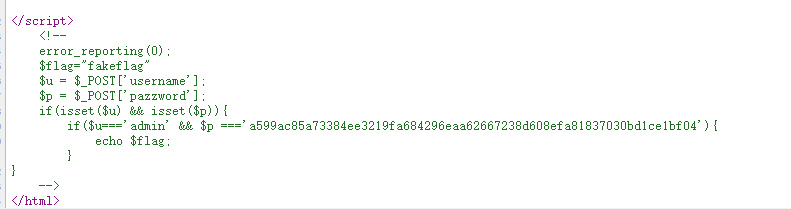

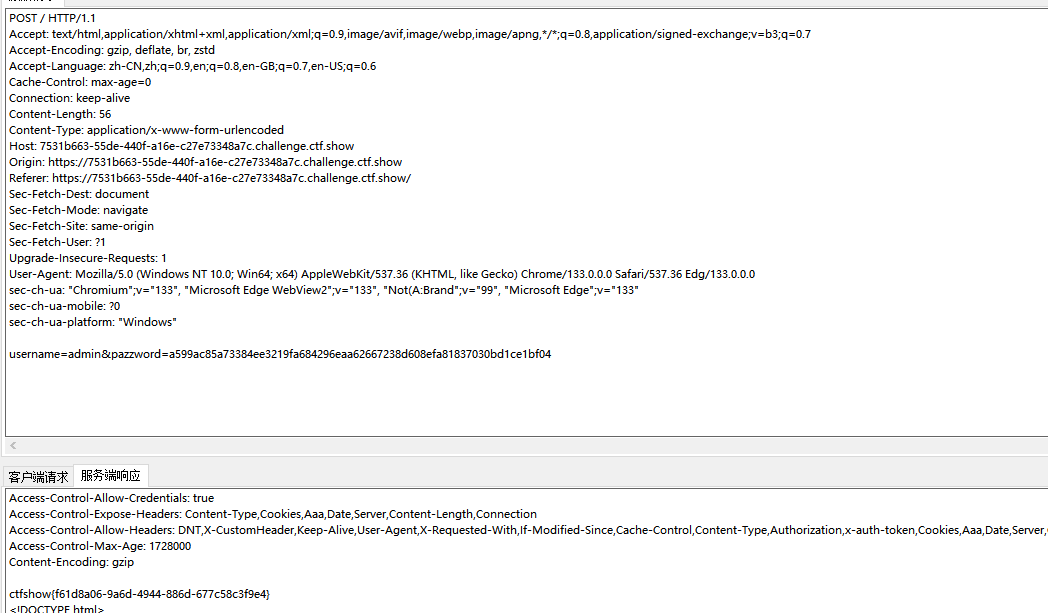

源代码写了账号密码,直接post传参

题20:web20 mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

mdb⽂件是早期asp+access构架的数据库⽂件

于是根据百度访问/db/db.mdb,下载之后直接搜ctfshow

浙公网安备 33010602011771号

浙公网安备 33010602011771号