网络安全-iptables

重点:iptables详解

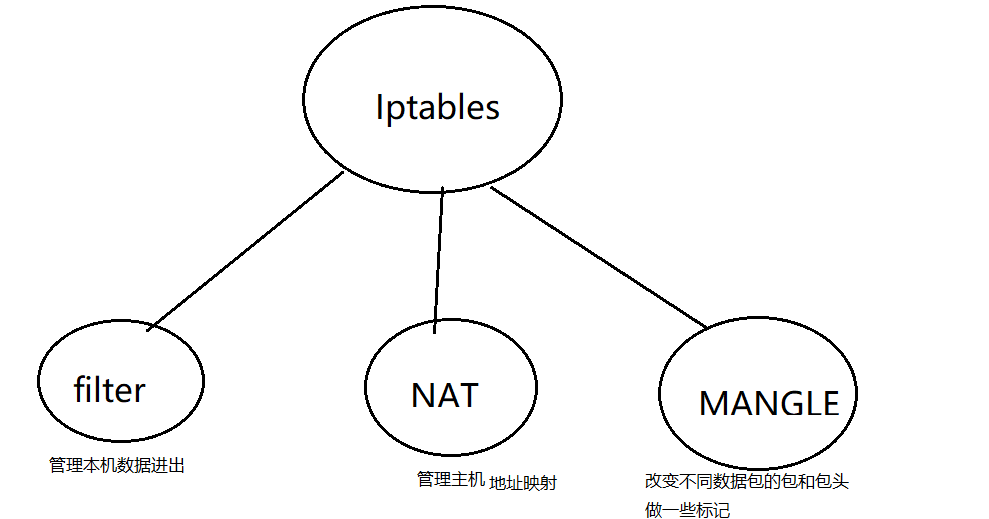

组成:filter表+NAT表+mangle表

IPTABLES主要针对IP/网络接口/网络协议与端口/数据状态模块这四个方面进行规则设定

自定义规则与预设规则:一般会先顺序查找用户自定义规则进行处理,如果没有找到匹配的自定义规则,就会找到预设规则进行处理

查看及清除规则命令:

iptables [-t tablename] [-L] [-vn] [-FXZ] 如果没有-t参数默认显示filter表的规则信息

如:iptables -L -n 该条信息查看filter表的规则

预设规则设定命令:

iptables -t tablename -P [链名字] [ACCEPT,DROP]

-t 与查看规则一样,如果没有参数就默认filter表,

-P [链名字]:为表的链如filter 的INPUT/OUTPUT/FORWARD ,

最后一个参数是接收或者丢弃

针对IP/网络、网络接口的规则命令:(注意:如果没有用到的参数代表所有都接收)

iptables [-t tablename] [-AI 链名字] [-io 网络接口] [-p 网络协议] [-s 来源IP/网路] [-d 目标IP/网络] -j [ACCEPT|DROP|LREJECT|REDIRECT]

[-AI 链名字]:如果是-A则是插入一条规则到最后,如果是-I则是插入一条规则到第一条

[-io 网络接口]:本机的网络接口,如:eth0、eth1等,见网络配置文件中的的名字

-i一般与INPUT链名一起用 -o一般OUTPUT链名一起用

[-p 网络协议]:TCP/UDP、all等

[-s 来源IP/网路]:可以是单个IP也可以是整个网段如10.252.1.0/24 如果是不允许哪些ip或网段访问,只需要在IP或网段前面加上!即可

[-d 目标IP/网络]:与-s类似

-j [ACCEPT|DROP|LREJECT|REDIRECT] :一般REDIRECT只与表nat连用,并在最后加上--to-ports 端口号,这是重定向端口

例子:iptables -t nat -A PREROUTING -p tcp --dport 3423 -j REDIRECT --to-ports 8087 重定向3423端口到8087端口,当访问该服务器端口3423时,会自动重定向到8087

设置TCP/UDP协议的过滤规则(针对的是端口)

iptables [-t tablename] [-AI 链名字] [-io 网络接口] [-p 网络协议tcp/udp] \ [-s 来源IP/网路] [--sport 端口范围] [-d 目标IP/网络] [--dport 端口范围] -j [ACCEPT|DROP|LREJECT|REDIRECT]

[--sport 端口范围]:源主机的端口及端口范围,如:1024:65535

[--dport 端口范围]:目标主机的端口及端口范围,如:1024:65535

其它参数见IP网络及网络接口过滤规则设定

注意:如果使用了以上2个参数必须要使用-p参数,因为端口是tcp和udp特有的

浙公网安备 33010602011771号

浙公网安备 33010602011771号