20199307 2019-2020-2 《网络攻防实践》第二周作业

| 问题 | 源 |

|---|---|

| 作业所属课程 | 网络攻防实践(https://edu.cnblogs.com/campus/besti/19attackdefense) |

| 作业要求 | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10449 |

| 课程目标 | 了解网络攻防的概要 |

| 这个作业在哪个具体方面帮助我实现目标 | 通过攻防环境的搭建增强我的动手能力 |

| 作业正文.... | 见后文 |

| 其他参考资料 | https://www.cnblogs.com/sunmoyi/p/12432200.html、https://www.cnblogs.com/charlesxie/p/12436108.html |

一、前期准备

听取老师的建议,决定选用新版的镜像,奈何在外网下载速度奇慢无比,多亏孙启龙同学的帮助,将他下载的镜像通过百度网盘传给我,我才能按时的完成。

如下是本次所用到的镜像:

| 镜像名称 | 获取链接 |

|---|---|

| 攻击机Kail | https://www.offensive-security.com/kali-linux-vm-vmware-virtualbox-image-download/#1572305822805-d290939b-52dc |

| 攻击机VM_WinXPattacker | 由老师提供 |

| SEEDUbuntu-16.04-32bit-new | https://pan.zju.edu.cn/share/6c72d40cdc0877833c6b96bd2d |

| VM_Win2kServer_SP0_target | 由老师提供 |

| metasploitable-linux-2.0.0 | https://sourceforge.net/projects/metasploitable/files/Metasploitable2 |

| roo蜜罐网关 | 由老师提供 |

二、知识点总结

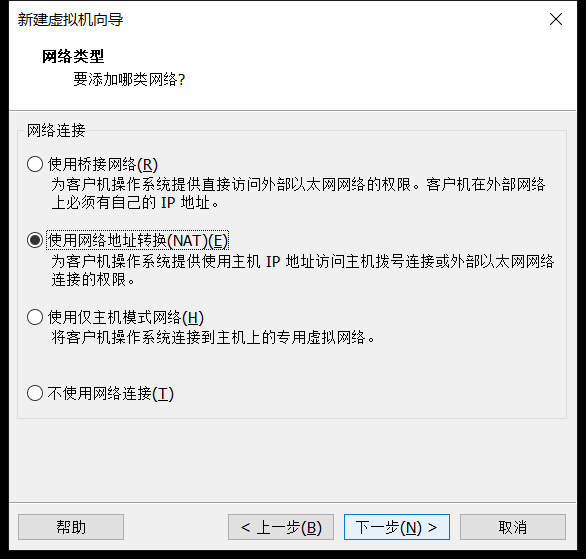

2.1VMware上操作系统的网络连接方式

- 桥接方式(Bridge):将主机网卡与虚拟机虚拟的网卡利用虚拟网桥进行通信。在桥接的作用下,类似于把物理主机虚拟为一个交换机,所有桥接设置的虚拟机连接到这个交换机的一个接口上,物理主机也同样插在这个交换机当中,所以所有桥接下的网卡与网卡都是交换模式的,相互可以访问而不干扰。

- 网络地址转换方式(NAT):在NAT模式中,主机网卡直接与虚拟NAT设备相连,然后虚拟NAT设备与虚拟DHCP服务器一起连接在虚拟交换机VMnet8上,这样就实现了虚拟机联网。

- 主机方式(Host-Only):Host-Only模式将虚拟机与外网隔开,使得虚拟机成为一个独立的系统,只与主机相互通讯。要使得虚拟机能联网,可以将主机网卡共享给VMware Network Adapter VMnet1网卡,从而达到虚拟机联网的目的。

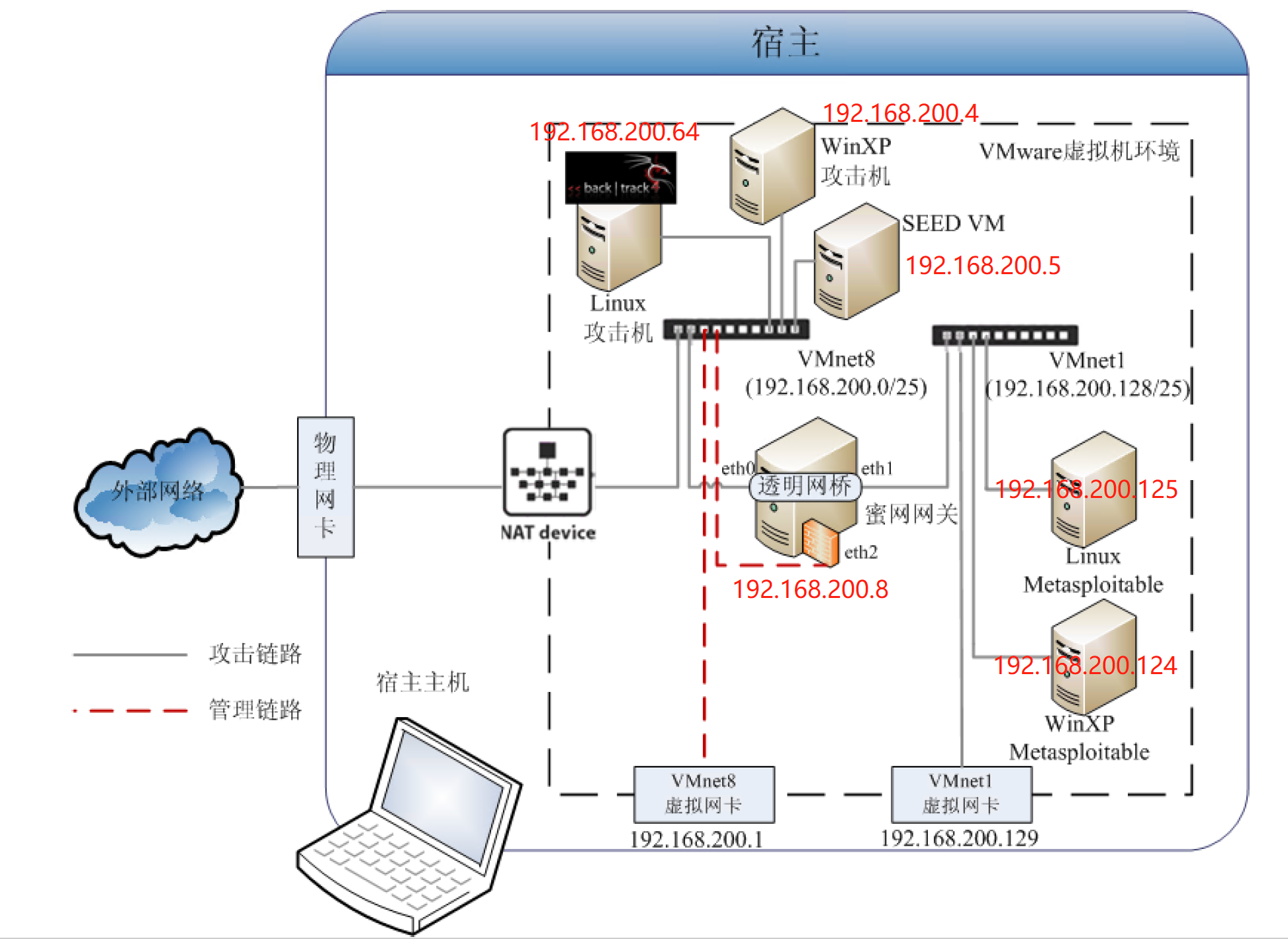

2.2VM网络拓扑图

三、环境配置

3.1VM网络设置

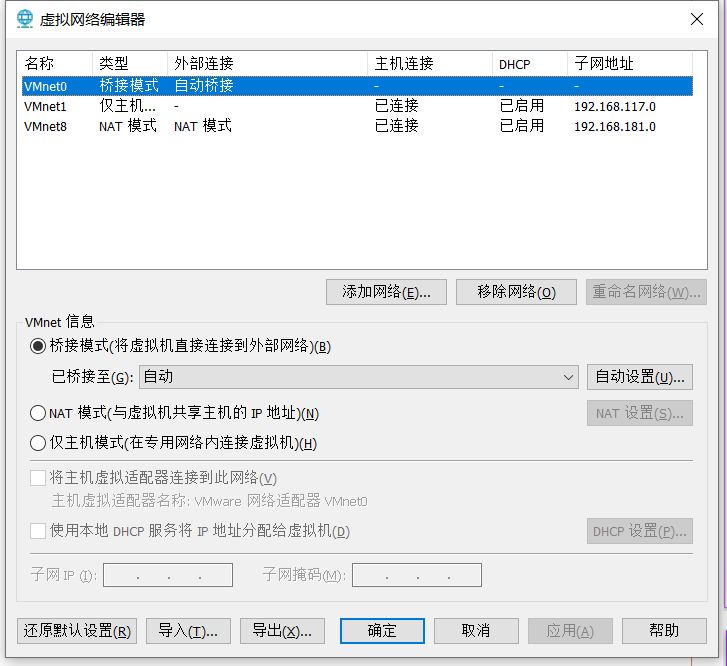

VMnet0的设置如图:

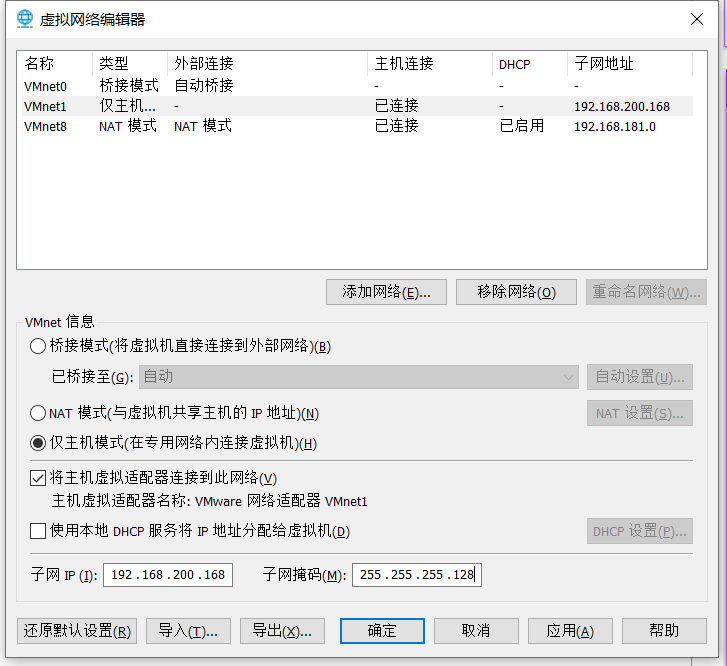

VMnet1的设置如图:

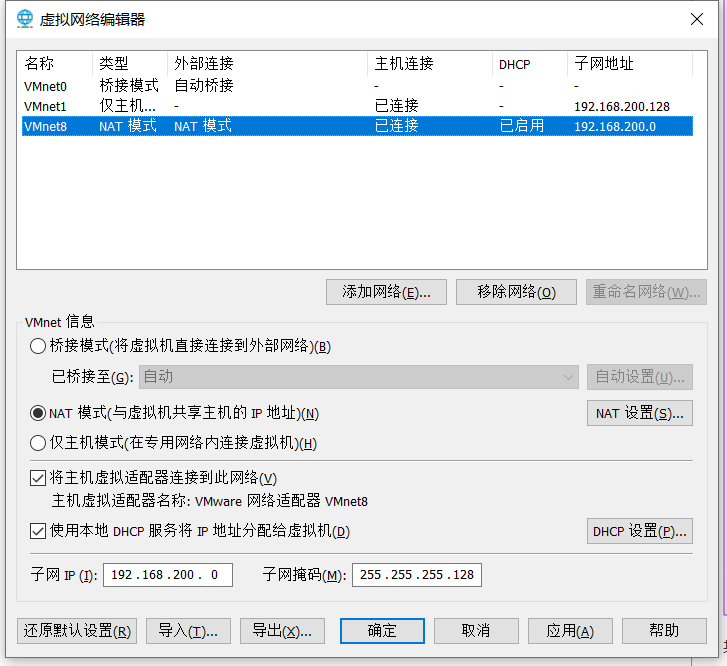

VMnet8的设置如图:

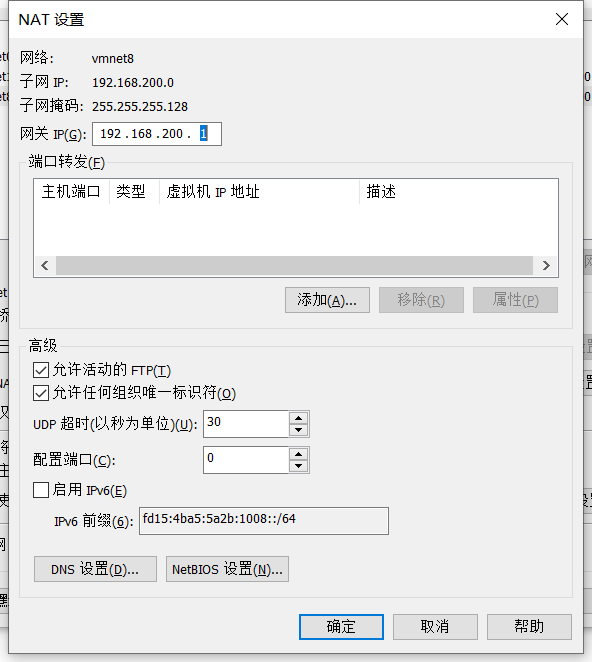

VMnet的NAT设置如图:

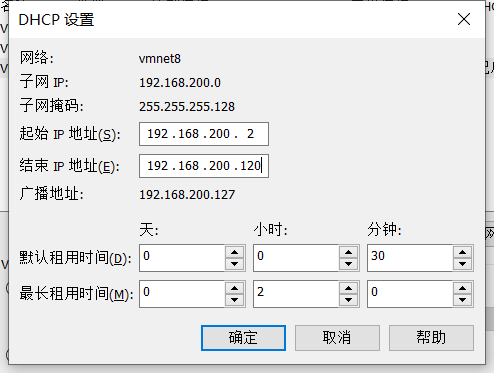

VMnet的DHCP设置如图:

3.2kali-linux-2020.1-vmware-amd64安装

这里在VM中直接选择打开虚拟机,找到虚拟机路径,导入

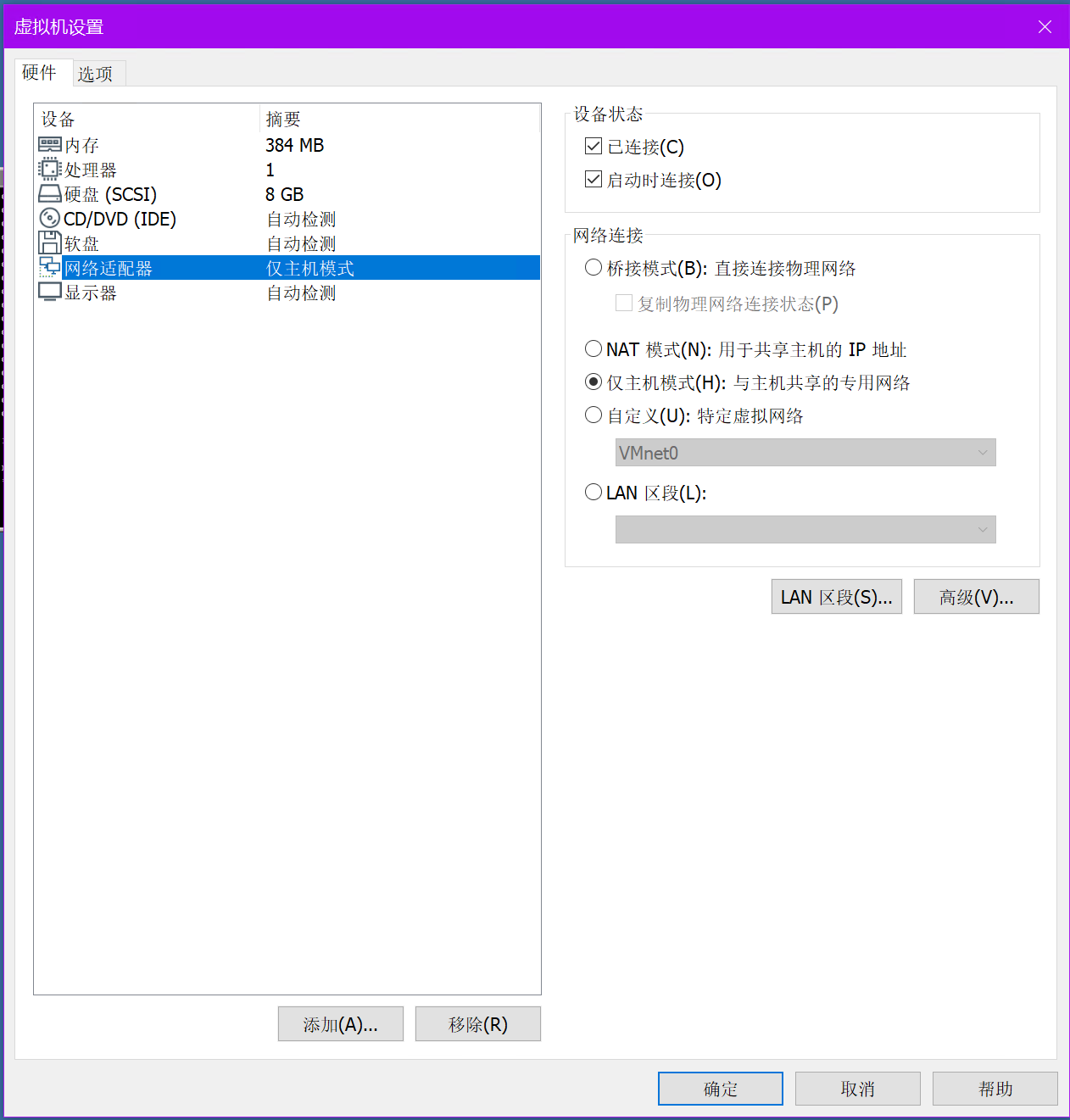

导入之后,先设置该虚拟机网卡为NAT模式(或VMnet8)

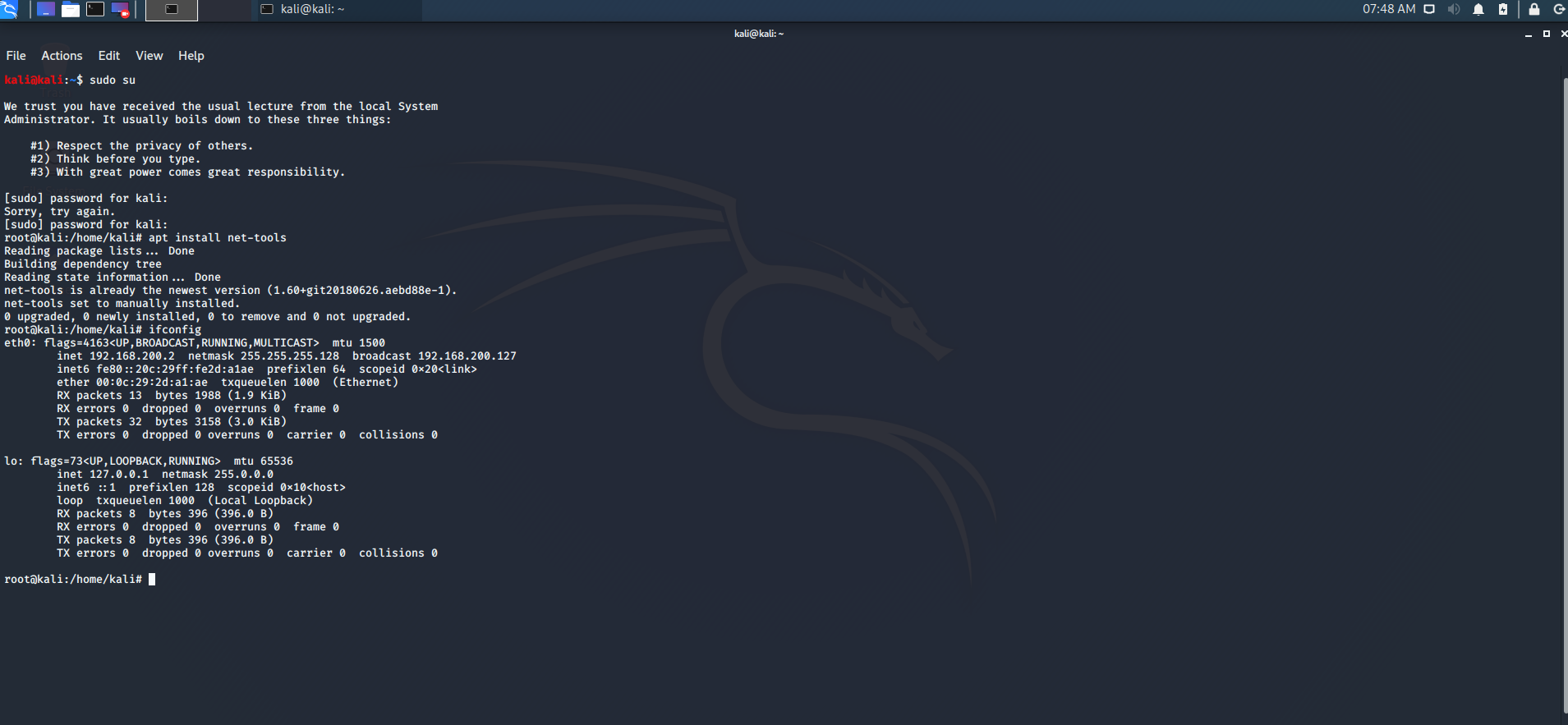

设置好网卡后,进入系统进行软件设置。Kali的默认用户名为kali,密码kali, root密码kali,先登录kali,后使用su进行提权,并通过apt安装ifconfig工具,如图所示:

3.3靶机VM_Win2kServer_SP0_target安装

同上,用相同方式导入镜像,并设置网卡,如图所示:

该镜像的登陆账号是administrator,密码是mima1234,进入系统后,如图所示:

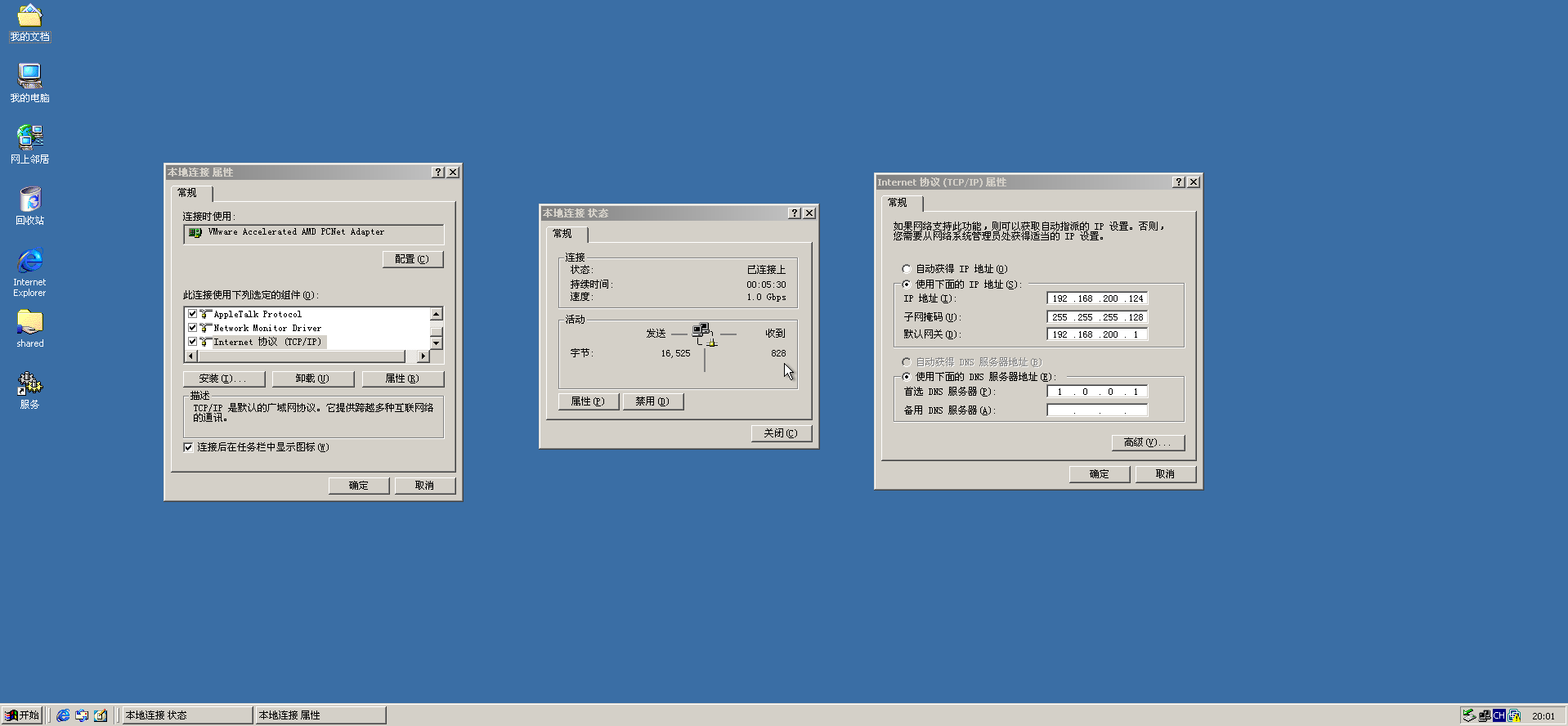

设置系统内网络设置参数,如图所示:

3.4windows攻击机VM_WinXPattacker安装

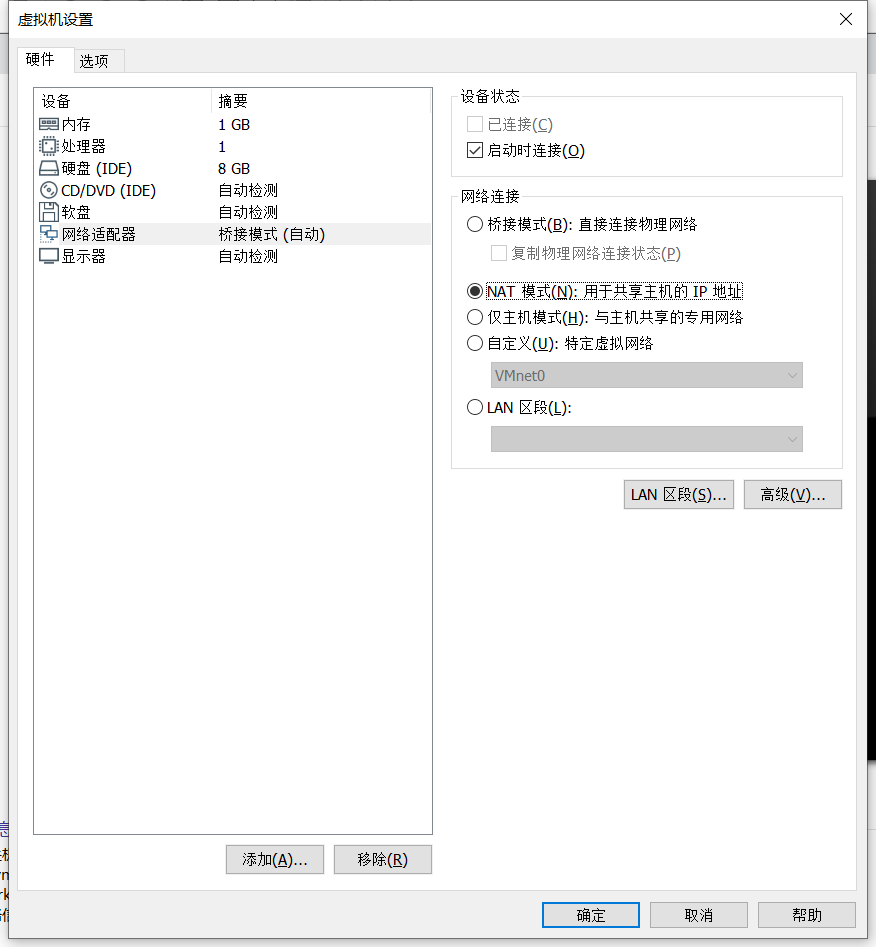

同上,用相同方式导入镜像,并设置网卡,如图所示:

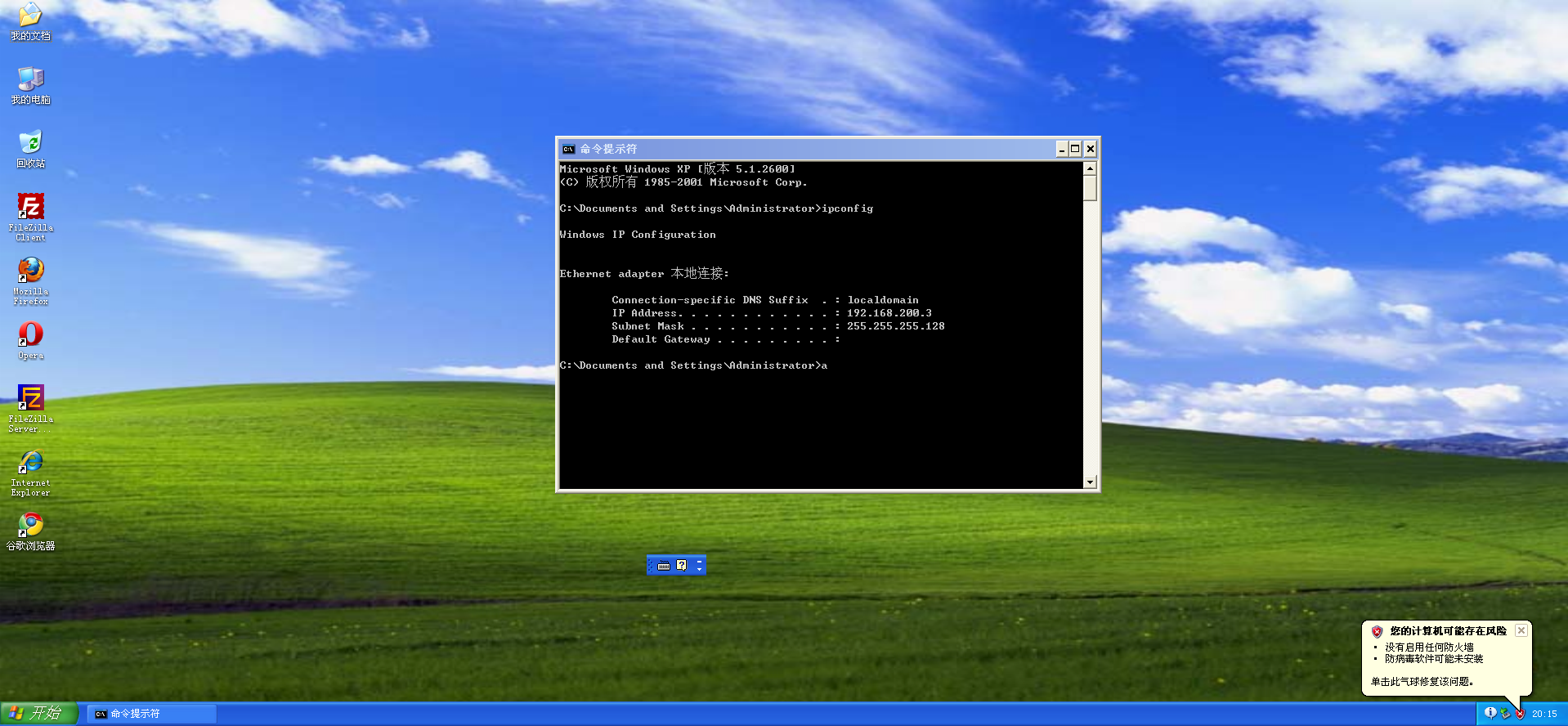

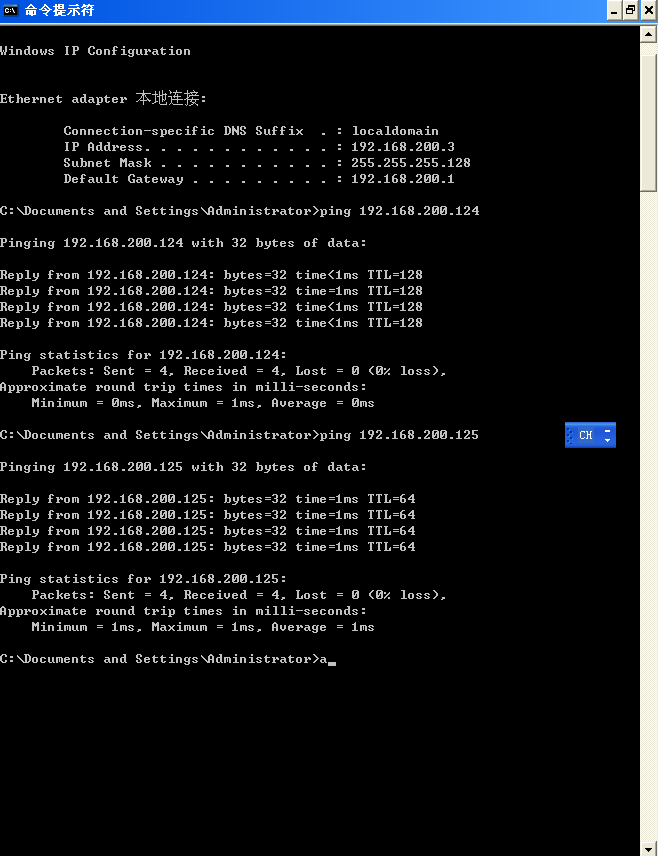

同上账号密码,进入系统之后,通过ipconfig获得windowsattacker的ip地址,并记下,如图所示:

3.5Metasploitable2-Linux安装

同上,用相同方式导入镜像,并设置网卡,如图所示:

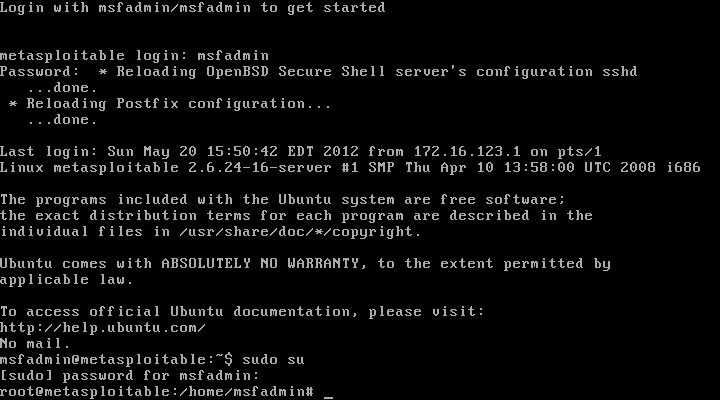

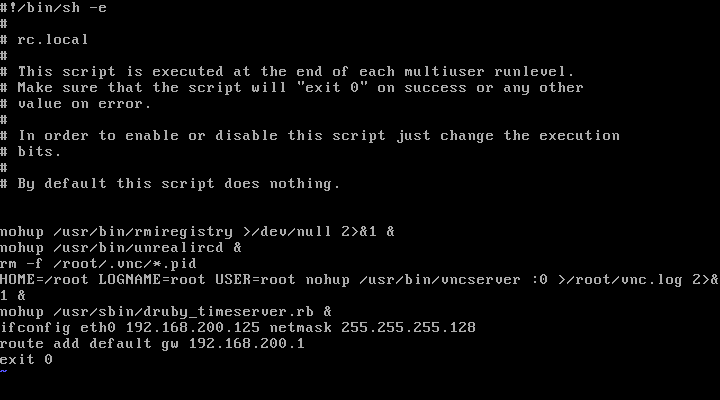

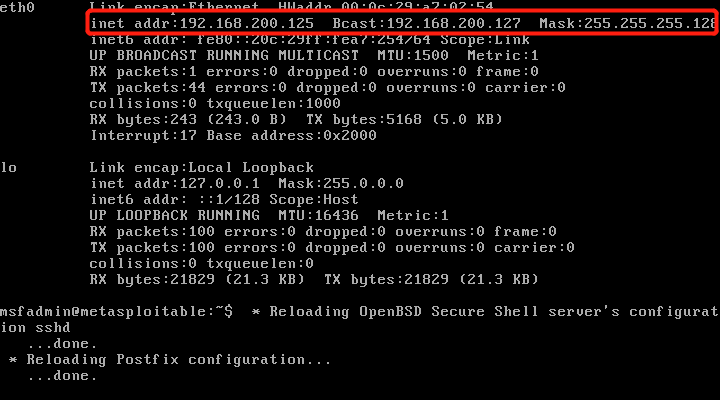

使用账号msfadmin,密码msfadmin进入系统,并手动设置ip地址,操作流程如下:

- sudo su(密码是msfadmin)

- vi /etc/rc.local

- 在文末exit 0之前输入下面两行代码

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

过程如图所示:

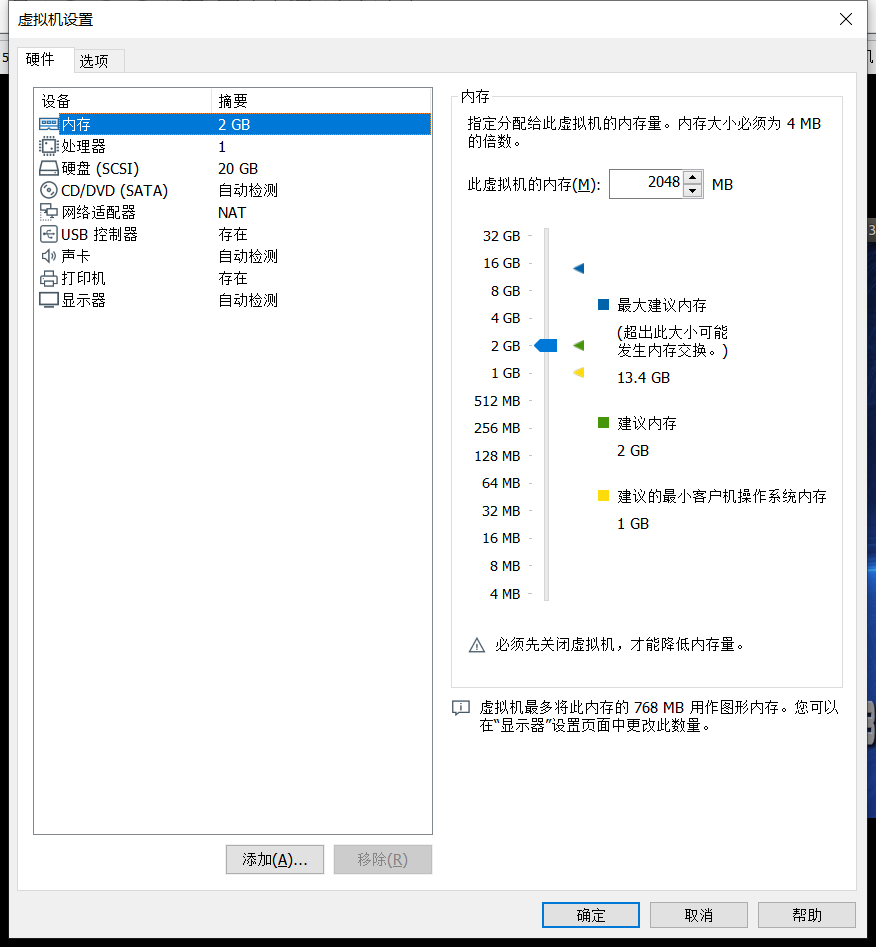

3.6SEEDUbuntu-16.04-32bit-new安装

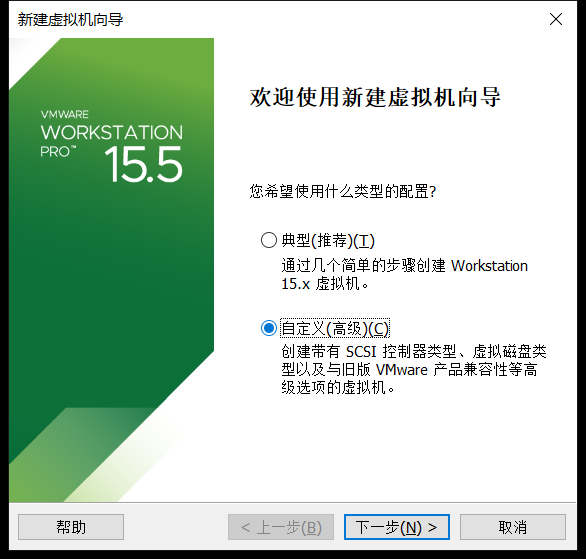

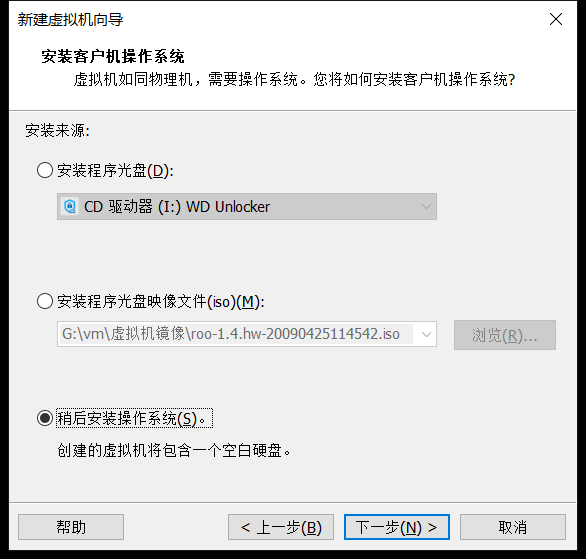

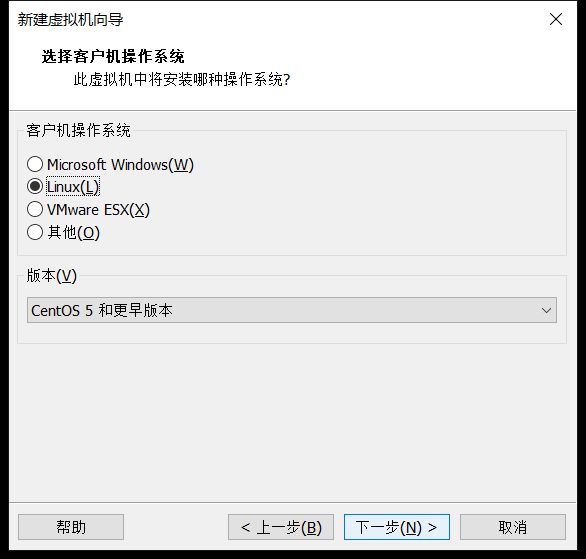

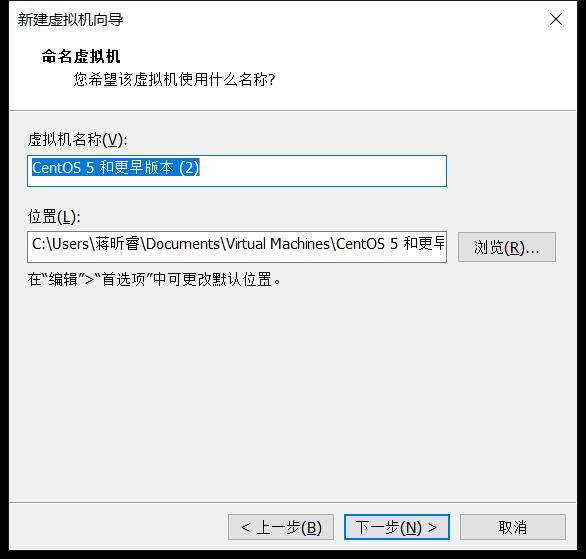

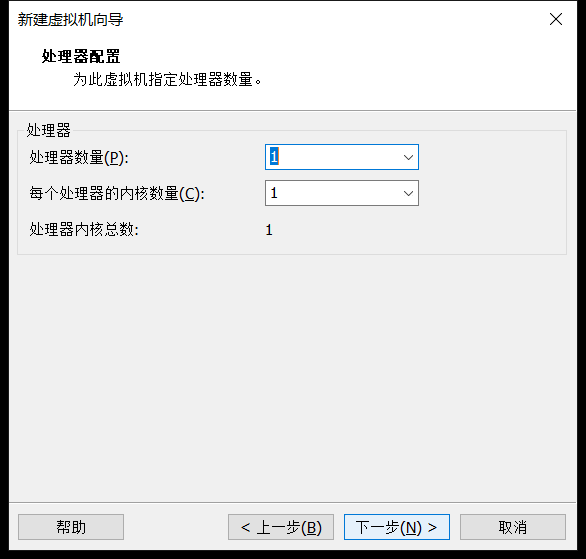

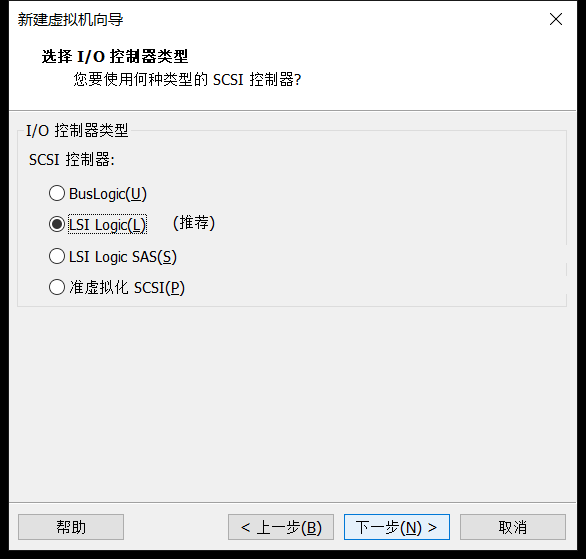

安装流程:在VM中新建虚拟机->自定义安装->兼容XX随便选->稍后安装系统->选择linux、版本ubuntu->填写属于自己的名称->连续6个下一步->使用现有虚拟磁盘->选择seedubuntu的vmdk文件->一直下一步到成功导入。

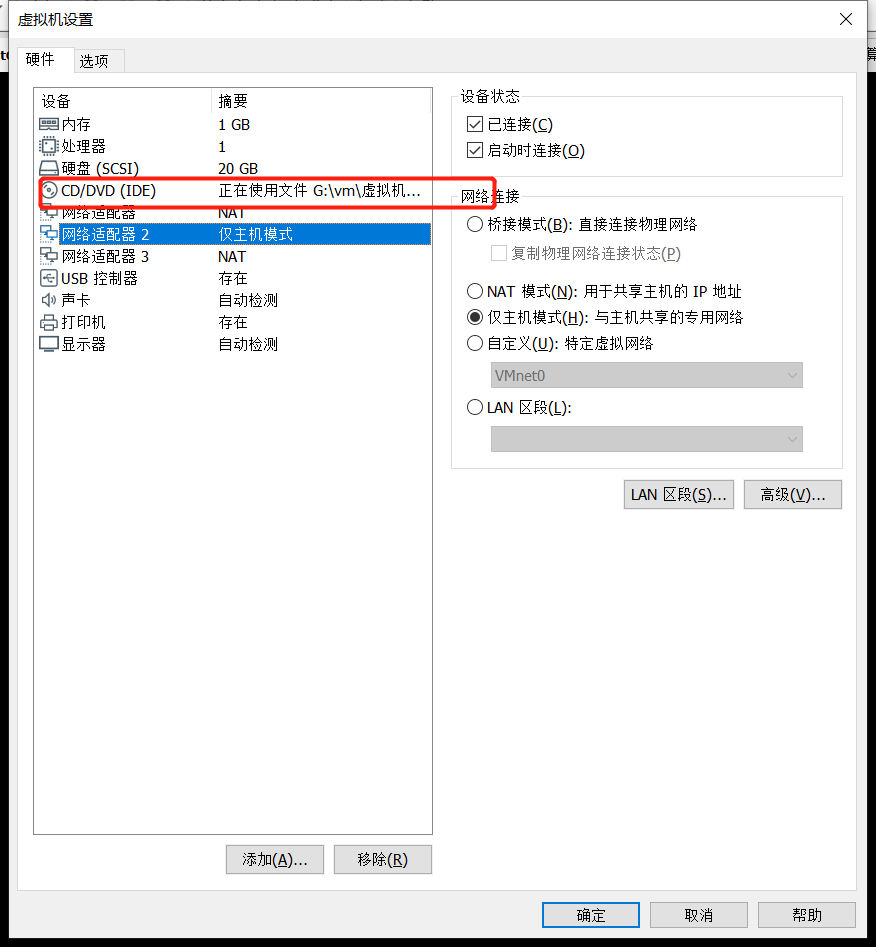

设置SEED网卡,如图所示:

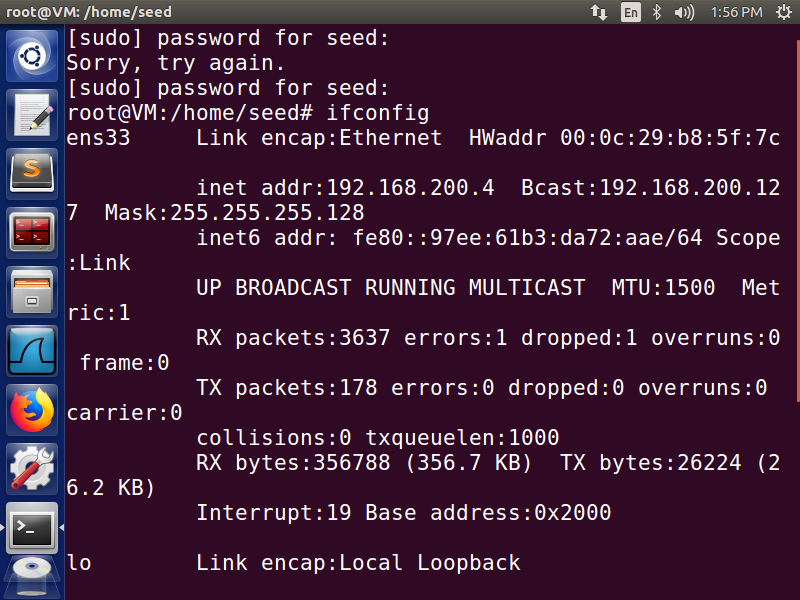

使用帐号seed,密码为dees,进入系统后,使用sudo su命令,然后ifconfig查看ip地址,并记下,如图所示:

3.7roo-1.4.hw蜜罐网关安装

安装流程为:在VM中新建虚拟机->自定义安装->兼容选择为Workstation 6.5-7x->稍后安装系统->选择linux、版本CentOS 5和更早版本->填写属于自己的名称->连续下一步,过程如图所示:

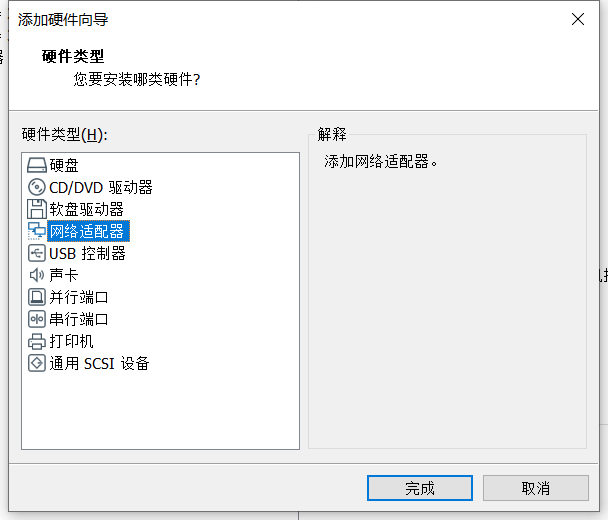

创建完虚拟机之后,就要添加镜像源和设置网卡,具体操作如图所示:

准备工作做好之后,使用账号roo,密码honey进入系统,如图所示:

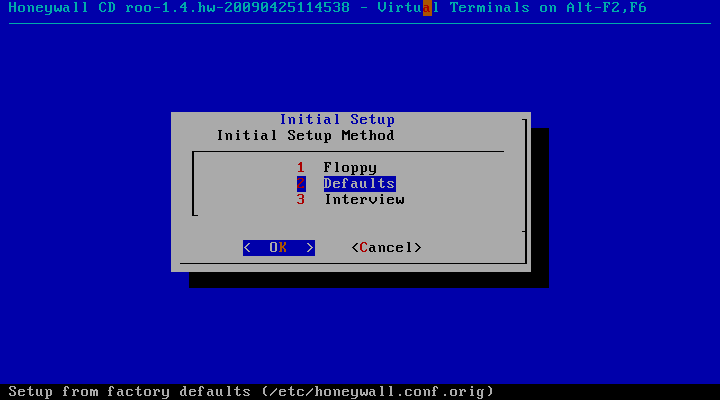

接下来要设置蜜罐的各个ip参数,首先使用su -进入到配置界面模式,如图所示:

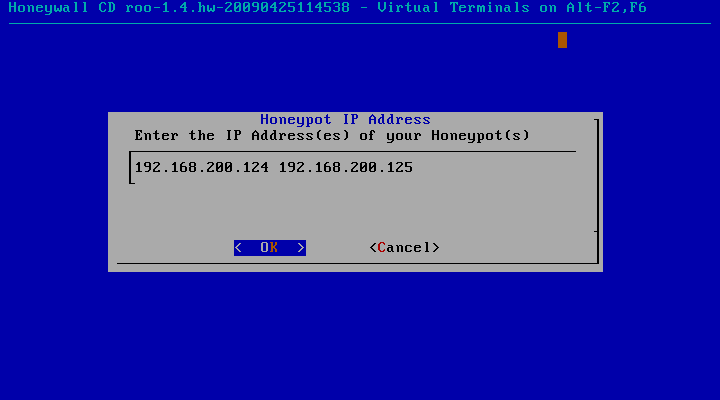

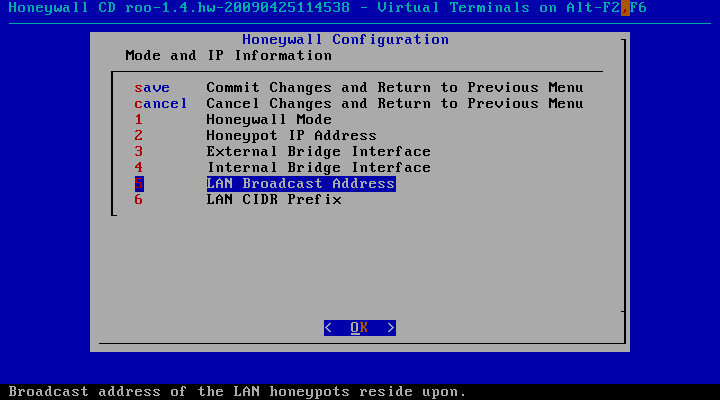

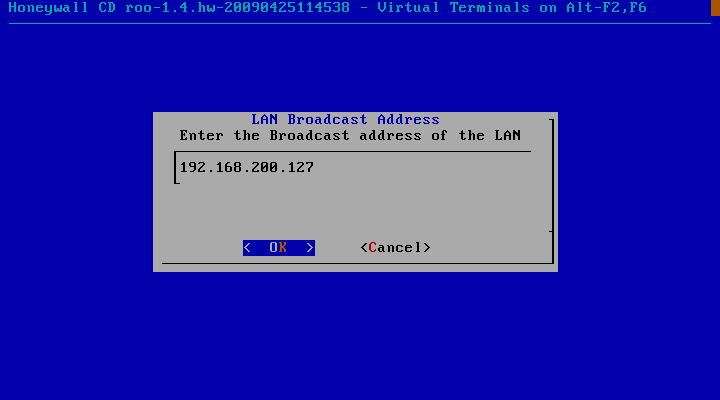

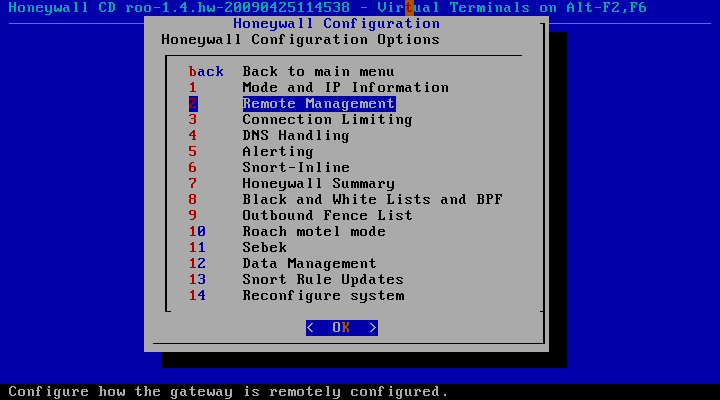

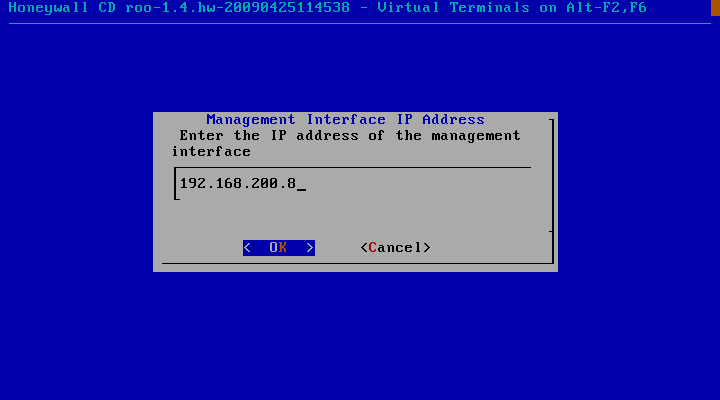

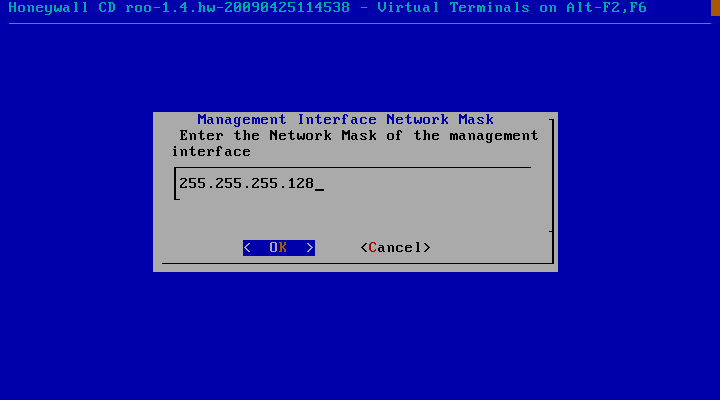

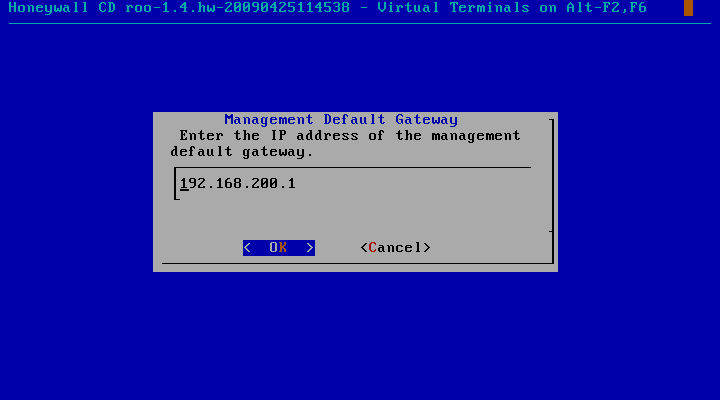

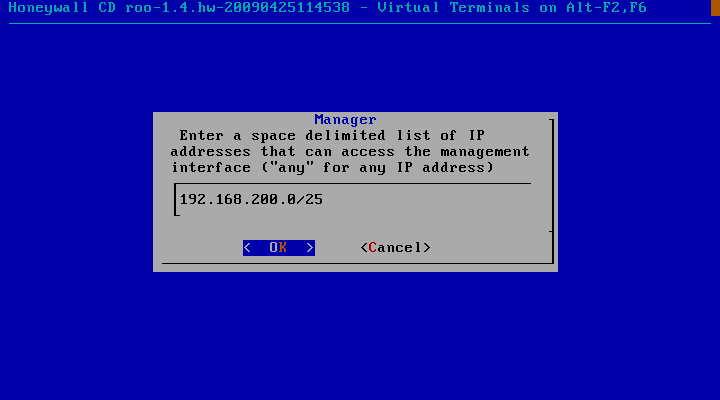

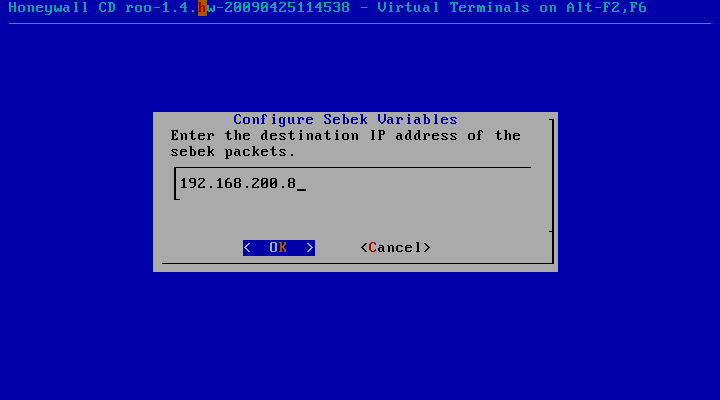

如图进入到ip参数设置:

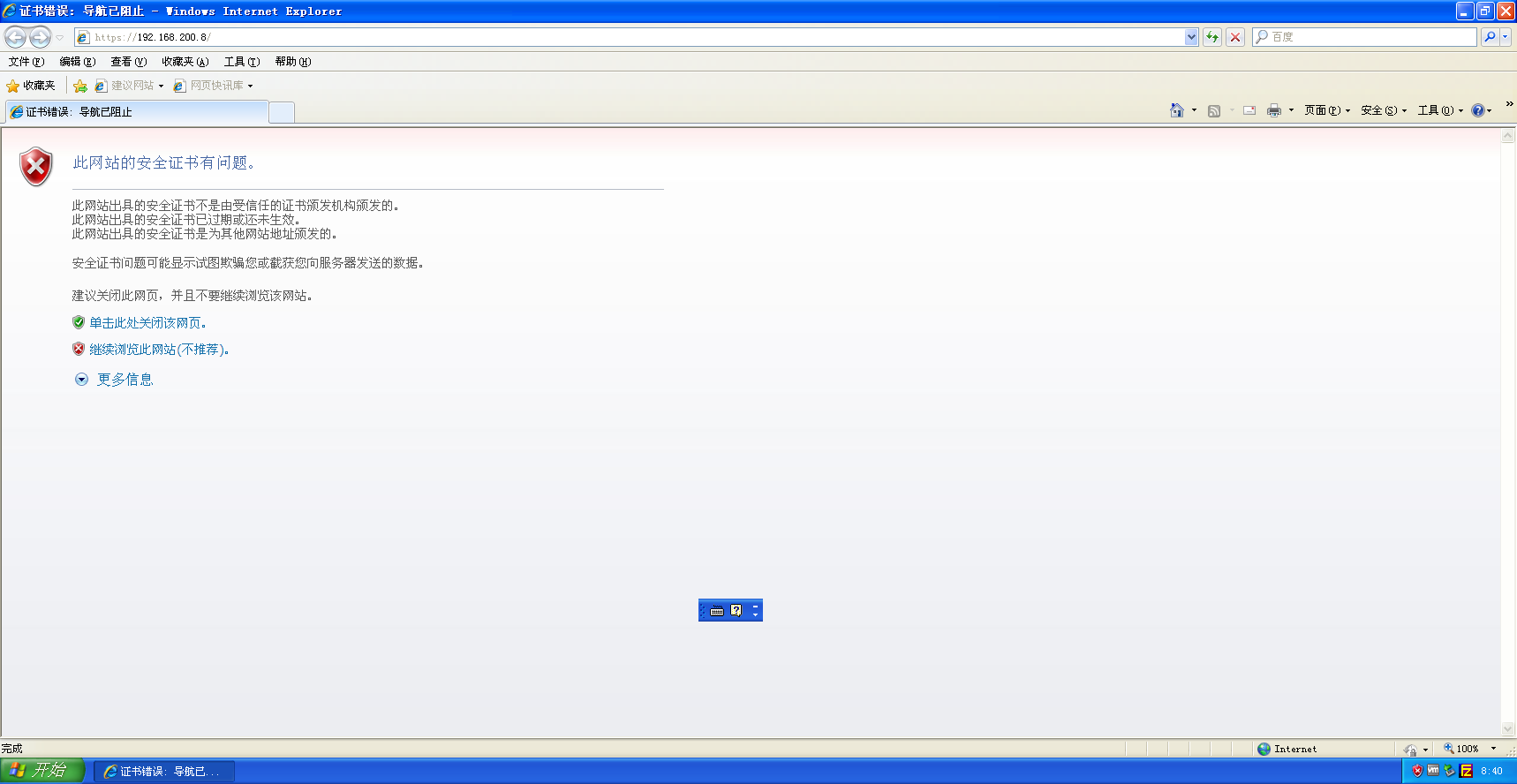

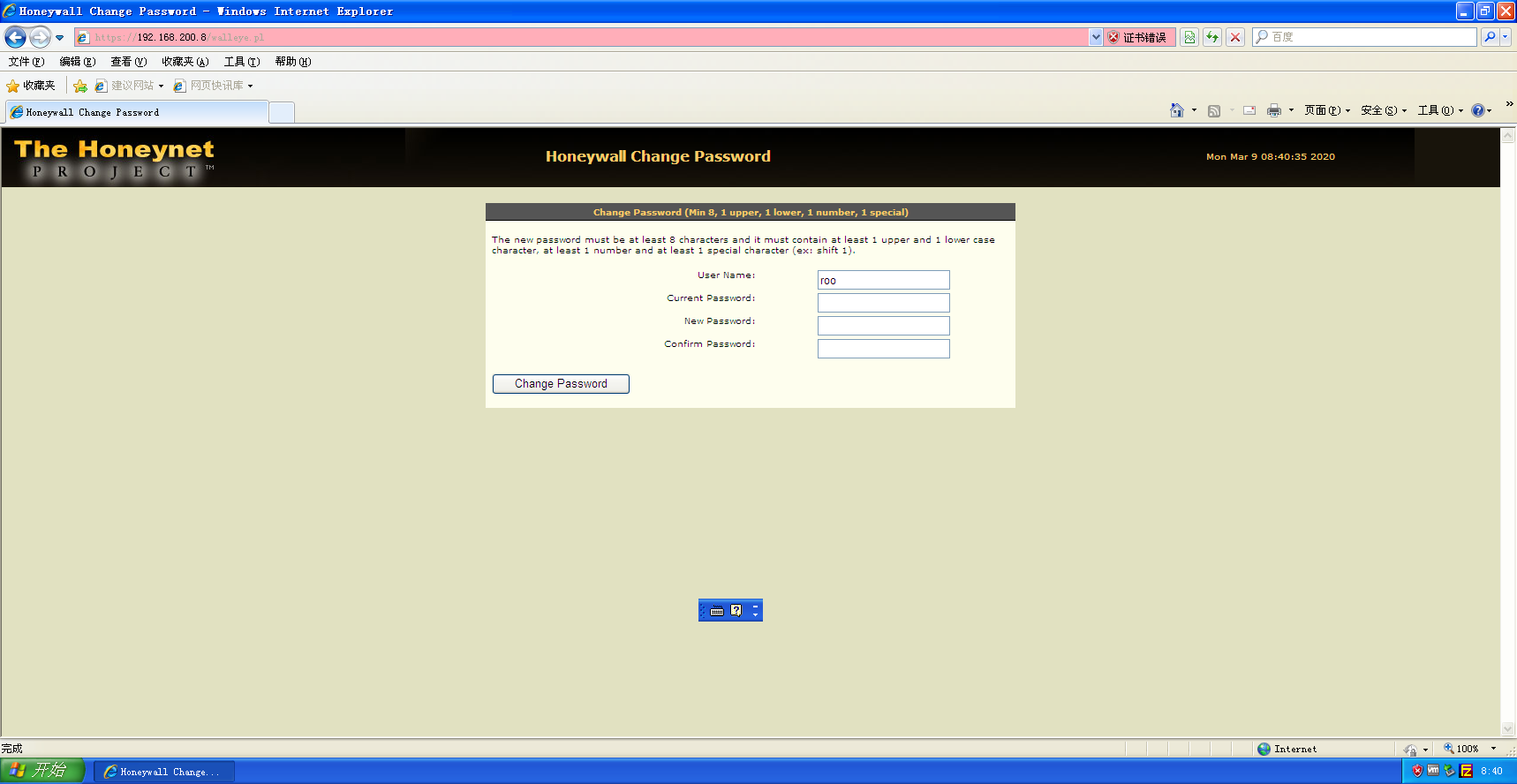

在配置完这些参数后,切换到虚拟机windowsAttacker中,使用IE浏览器打开https://192.168.200.8,这里选择忽视风险,如图所示:

这里会提示重置密码(密码规格要求要有大小写字母和特殊符号),如图所示:

3.8各虚拟机之间连通性测试

各镜像的ip地址如下:

| 虚拟机 | ip地址 |

|---|---|

| kali | 192.168.200.2 |

| WinxPattacker | 192.168.200.3 |

| metasploitable-linux | 192.168.200.125 |

| Win2kServer | 192.168.200.124 |

| SEED | 192.168.200.4 |

攻击机kali ping 靶机Win2kServer和metasploitable-linux

攻击机WinxPattacker ping 靶机Win2kServer和metasploitable-linux

SEED ping Win2kServer

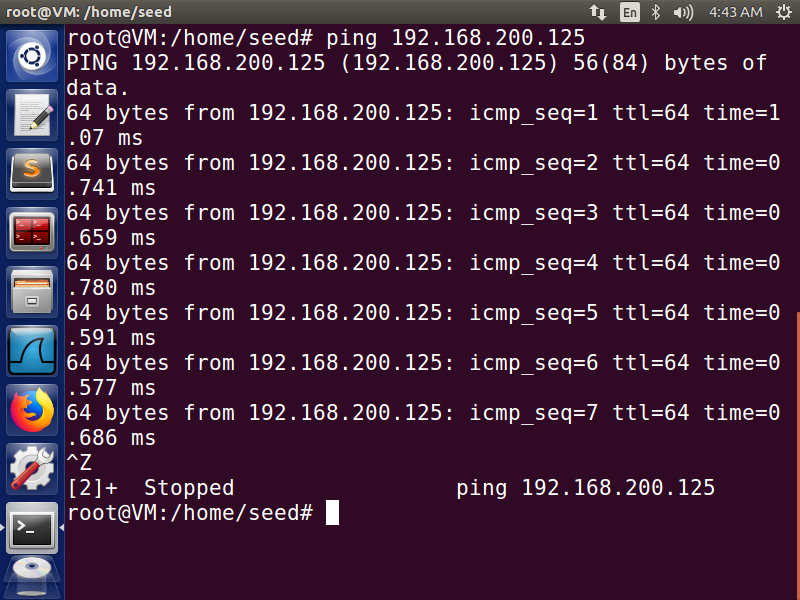

SEED ping metasploitable-linux

四、学习中遇到的问题及解决

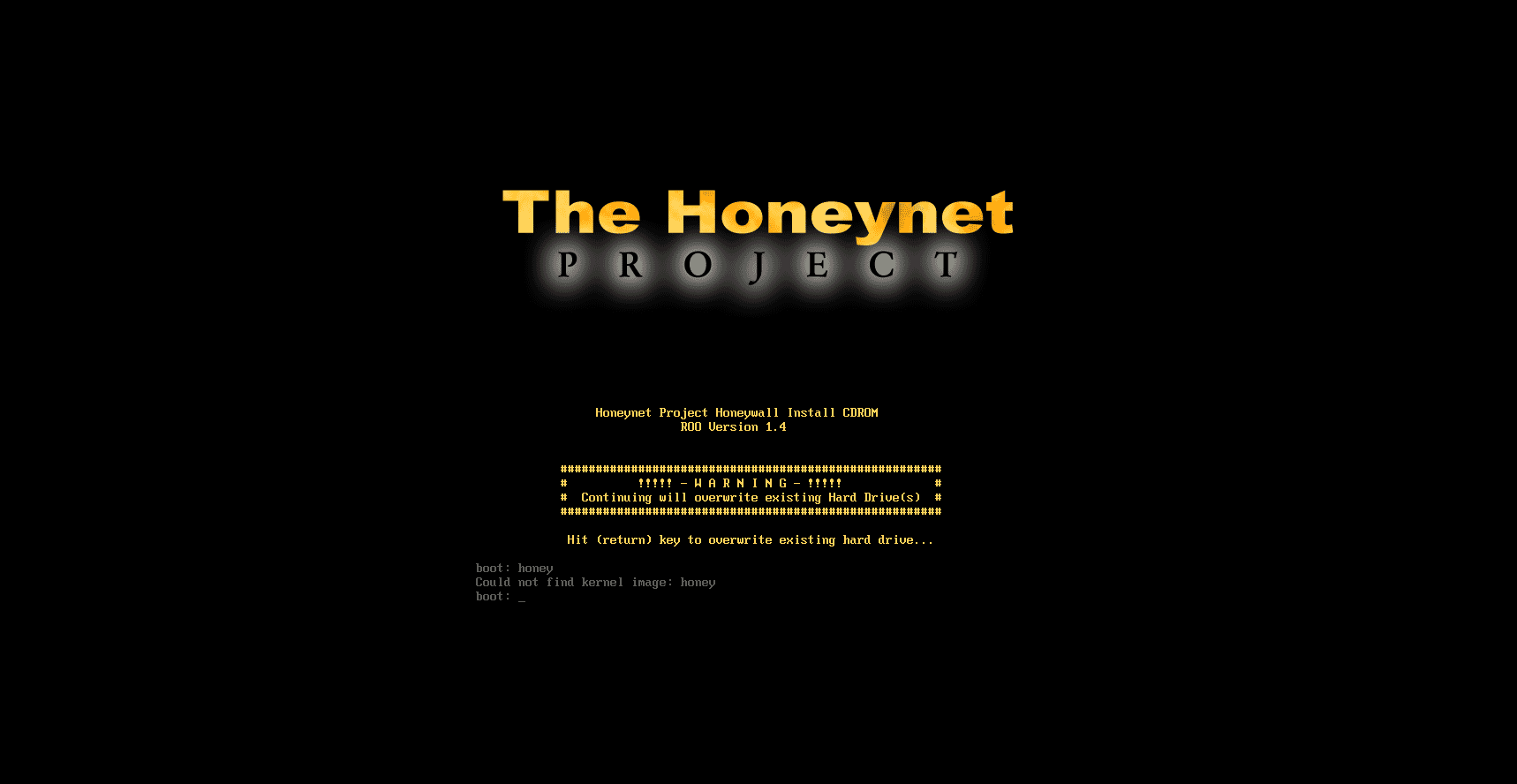

问题一:犯了一个很低级的错误,在安装蜜罐网关时候,开机界面如下,我一度以为安装出错,重新下载镜像,没想到只需要简单得一个回车即可。

五、学习感想和体会

攻防环境的搭建能让我更好的去理解攻击机和靶机以及蜜罐网关等之间的联系。虽然涉及到的镜像有点多,过程有点繁琐,但最终还是耐心的装完了所有的镜像,为之后的实验带来了便利,也能够让我更好的去学习网络攻防。

浙公网安备 33010602011771号

浙公网安备 33010602011771号