2021-2022-1学期 20212319刘宇佳《网络空间安全专业导论》第十周学习总结

网络安全基础

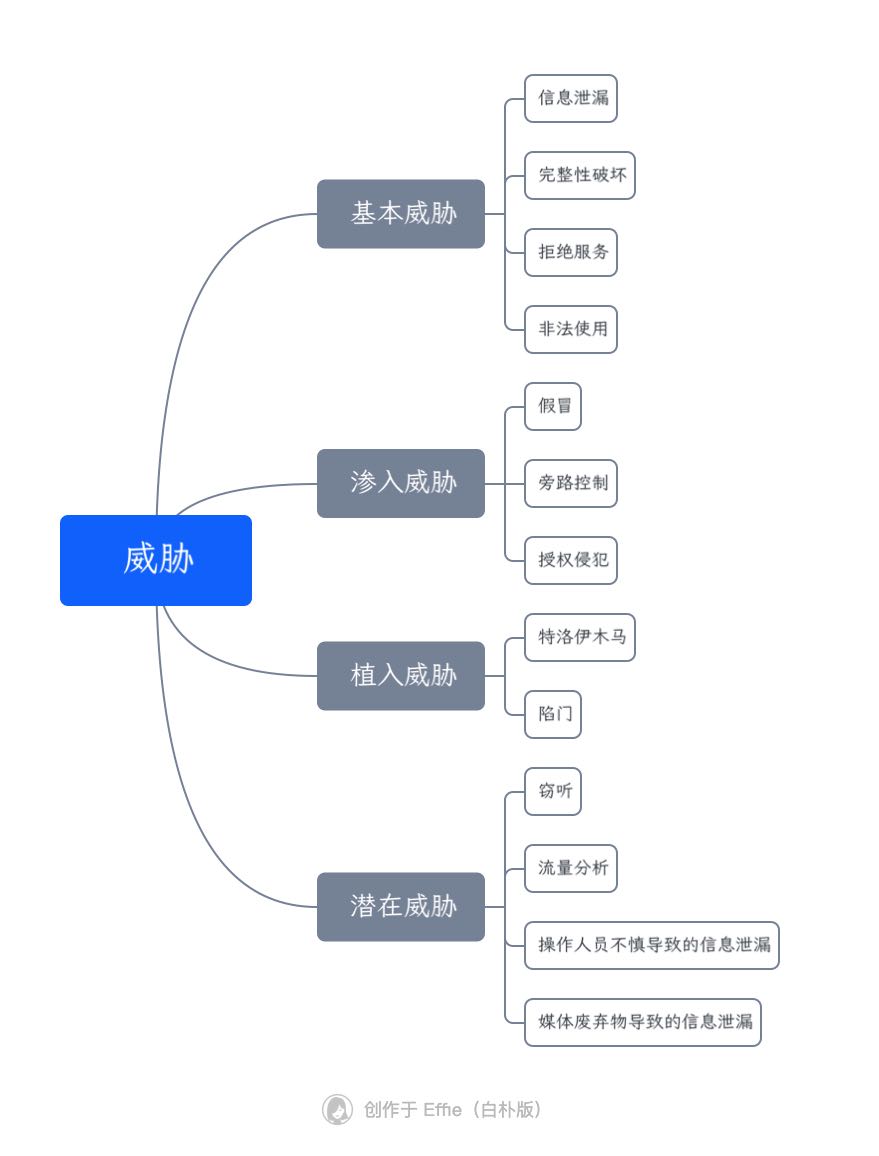

威胁

- 基本威胁

- 信息泄漏

- 完整性破坏

- 拒绝服务

- 非法使用

- 渗入威胁

- 假冒

- 旁路控制

- 授权侵犯

- 植入威胁

- 特洛伊木马

- 陷门

- 潜在威胁

- 窃听

- 流量分析

- 操作人员不慎导致的信息泄漏

- 媒体废弃物导致的信息泄漏

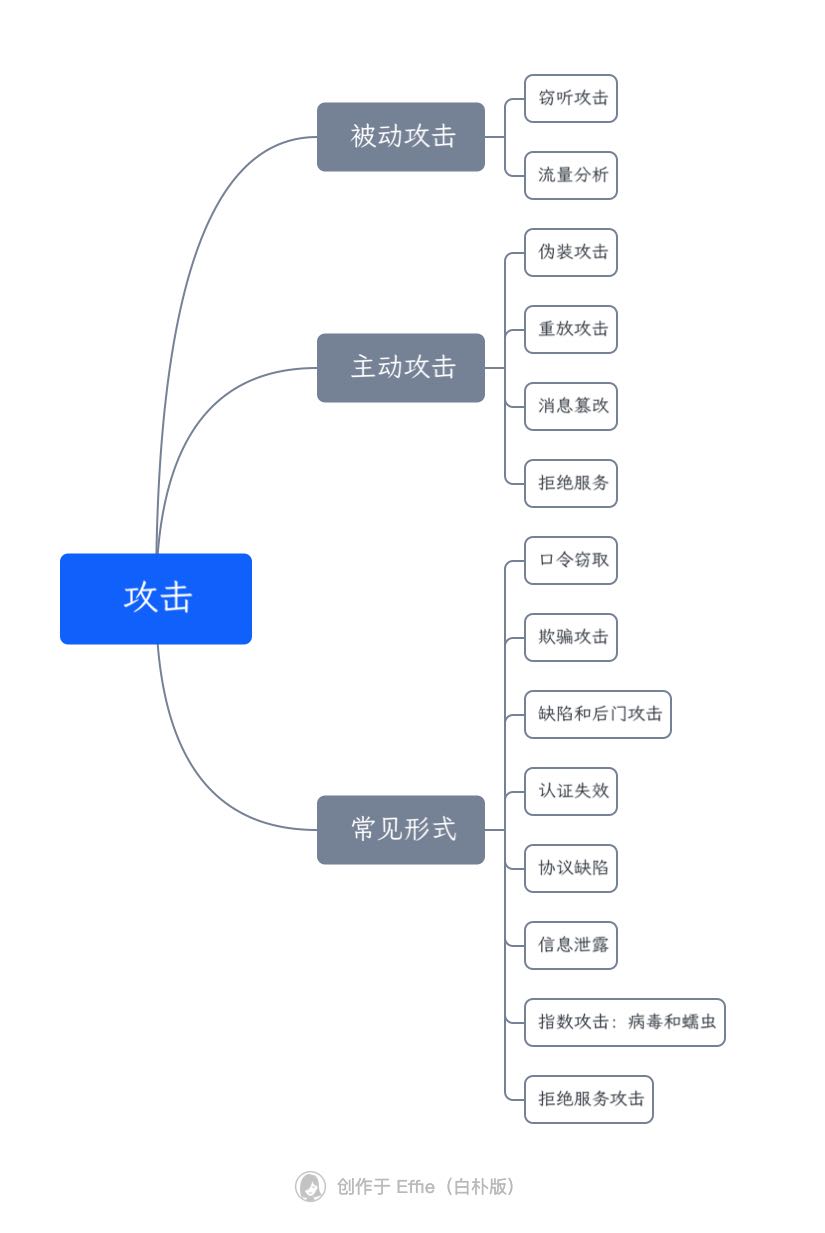

攻击

- 被动攻击

- 窃听攻击

- 流量分析

- 主动攻击

- 伪装攻击

- 重放攻击

- 消息篡改

- 拒绝服务

- 常见形式

- 口令窃取

- 欺骗攻击

- 缺陷和后门攻击

- 认证失效

- 协议缺陷

- 信息泄露

- 指数攻击:病毒和蠕虫

- 拒绝服务攻击

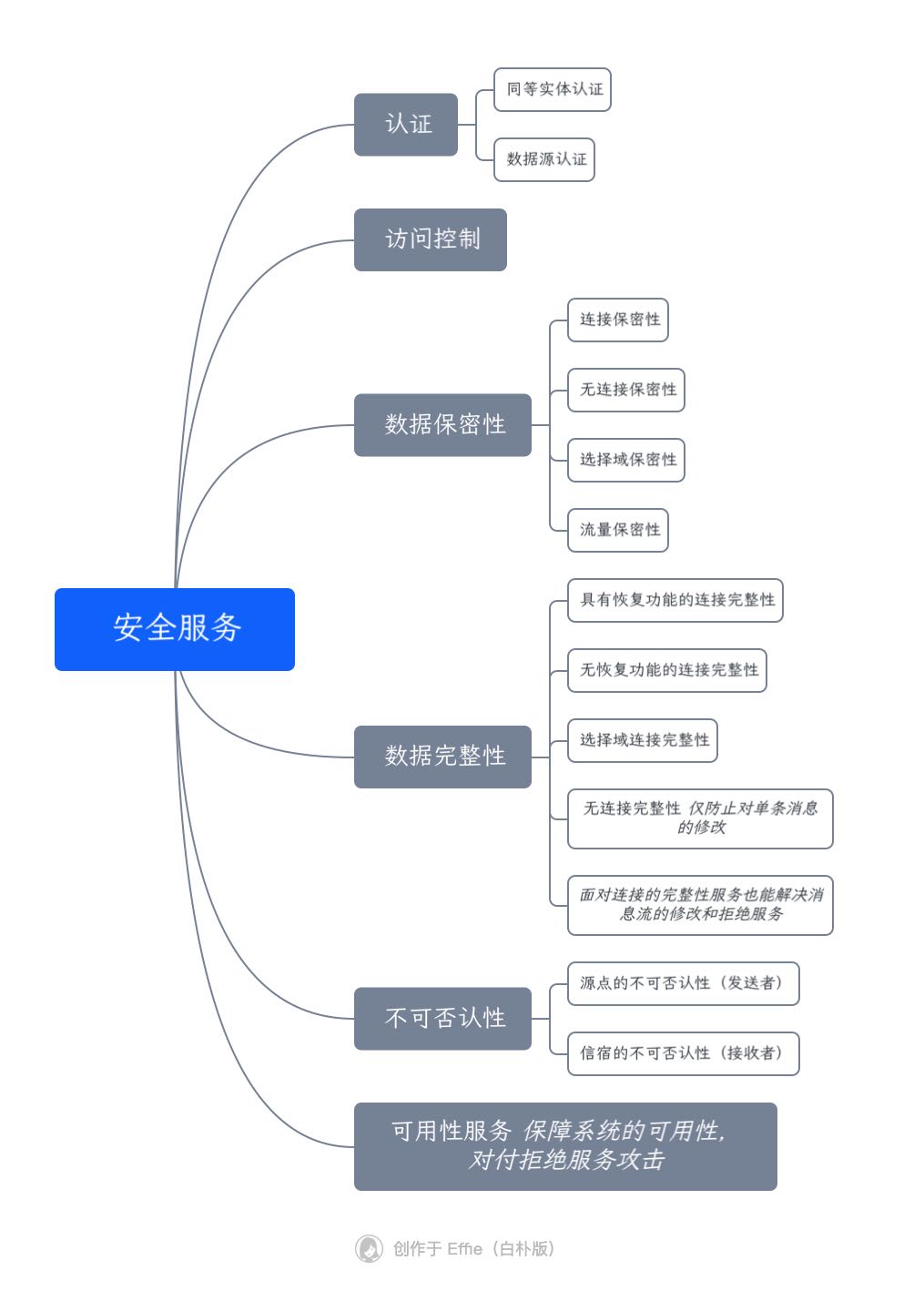

安全服务

- 认证

- 同等实体认证

- 数据源认证

- 访问控制

- 数据保密性

- 连接保密性

- 无连接保密性

- 选择域保密性

- 流量保密性

- 数据完整性

- 具有恢复功能的连接完整性

- 无恢复功能的连接完整性

- 选择域连接完整性

- 无连接完整性 仅防止对单条消息的修改

- 面对连接的完整性服务也能解决消息流的修改和拒绝服务

- 不可否认性

- 源点的不可否认性(发送者)

- 信宿的不可否认性(接收者)

- 可用性服务 保障系统的可用性,对付拒绝服务攻击

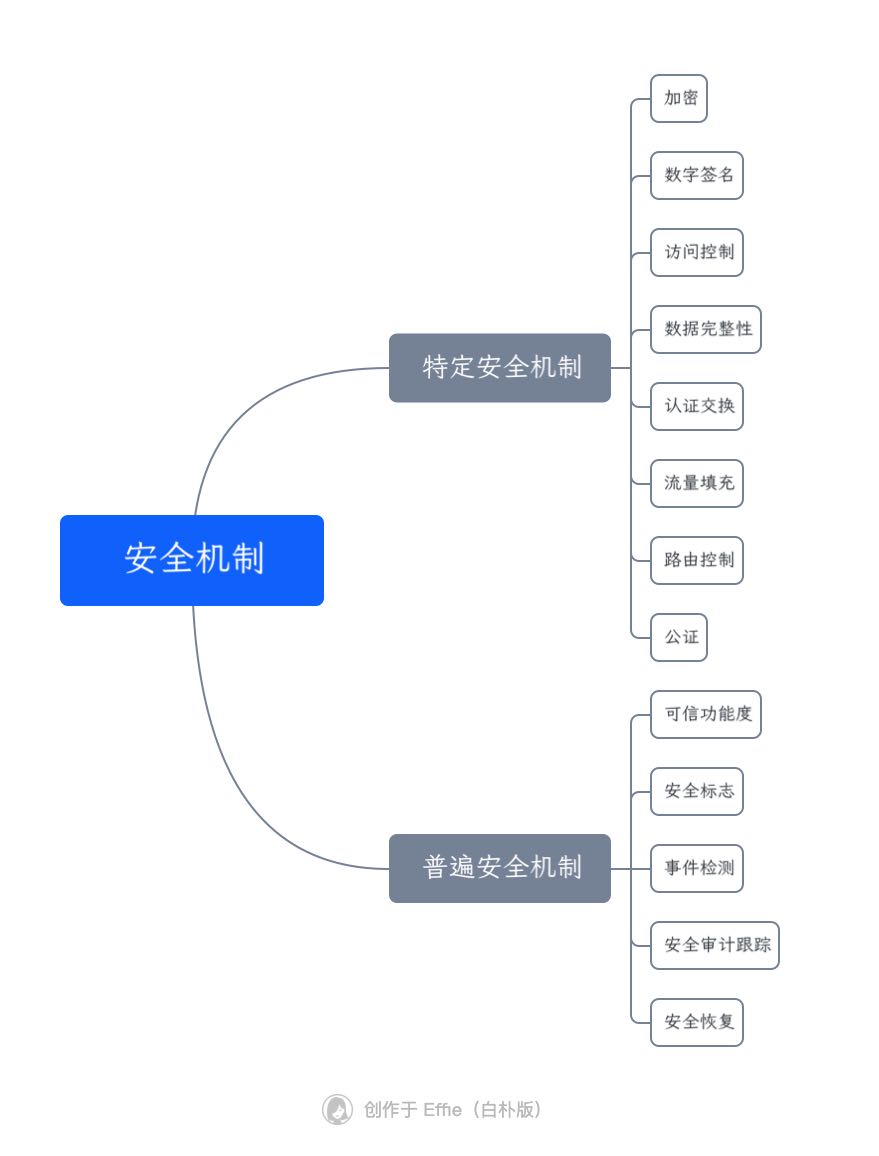

安全机制

- 特定安全机制

- 加密

- 数字签名

- 访问控制

- 数据完整性

- 认证交换

- 流量填充

- 路由控制

- 公证

- 普遍安全机制

- 可信功能度

- 安全标志

- 事件检测

- 安全审计跟踪

- 安全恢复

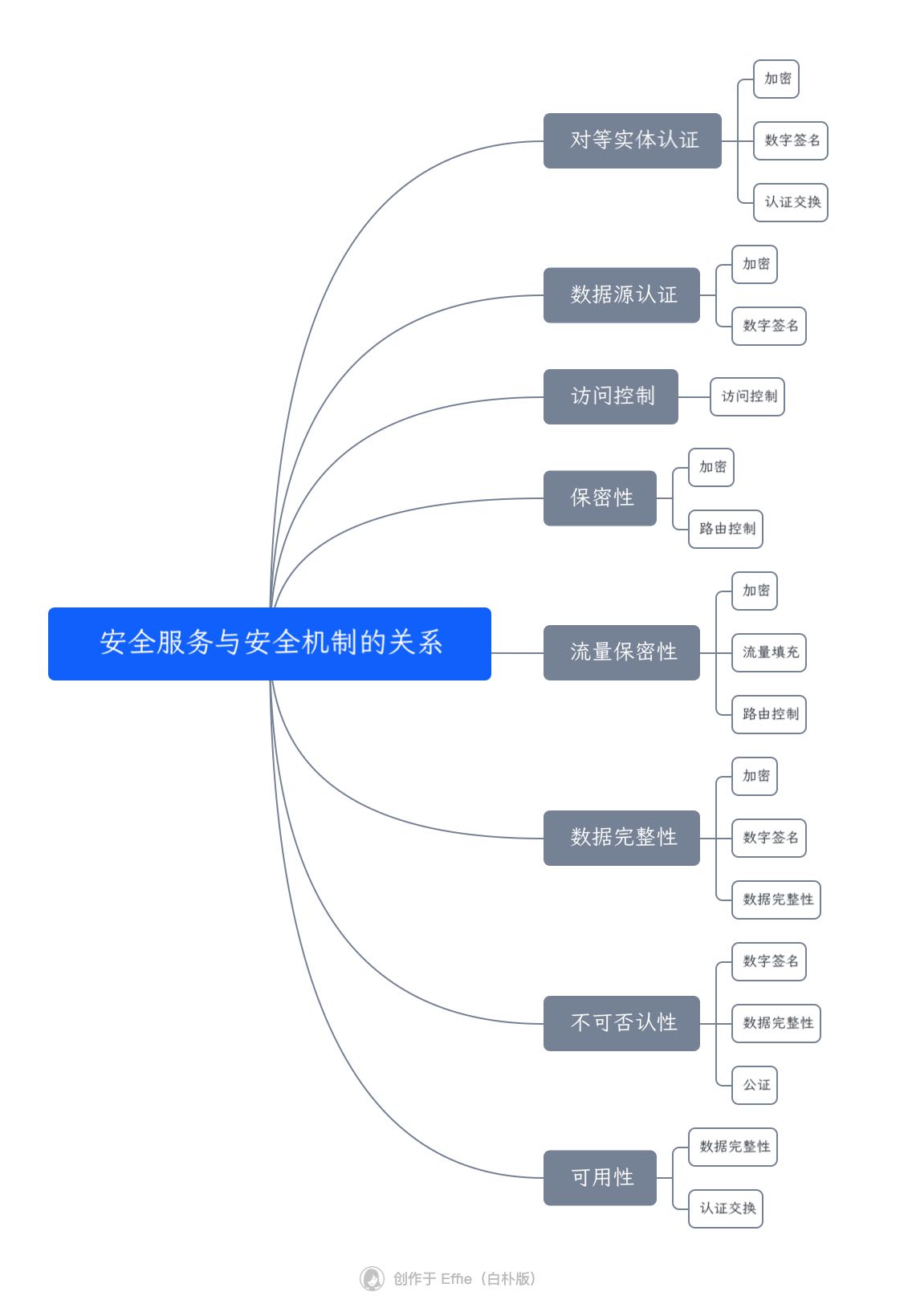

安全服务与安全机制的关系

- 对等实体认证

- 加密

- 数字签名

- 认证交换

- 数据源认证

- 加密

- 数字签名

- 访问控制

- 访问控制

- 保密性

- 加密

- 路由控制

- 流量保密性

- 加密

- 流量填充

- 路由控制

- 数据完整性

- 加密

- 数字签名

- 数据完整性

- 不可否认性

- 数字签名

- 数据完整性

- 公证

- 可用性

- 数据完整性

- 认证交换

网络安全防护技术

防火墙

由系统管理员设置访问控制规则,对数据流进行过滤。对于内部的攻击以及绕过防火墙的连接,无能为力。

- 静态包过滤(发生在网络层)

- 动态包过滤

- 电路级网关

- 应用层网关

- 状态检查包过滤

- 切换代理

- 空气隙

防火墙作用于OSI模型的层次越高,工作周期越长,安全保护等级越高

应用级网关>电路级网关>包过滤

IP头+TCP头+应用级头+数据=数据包

入侵检测系统

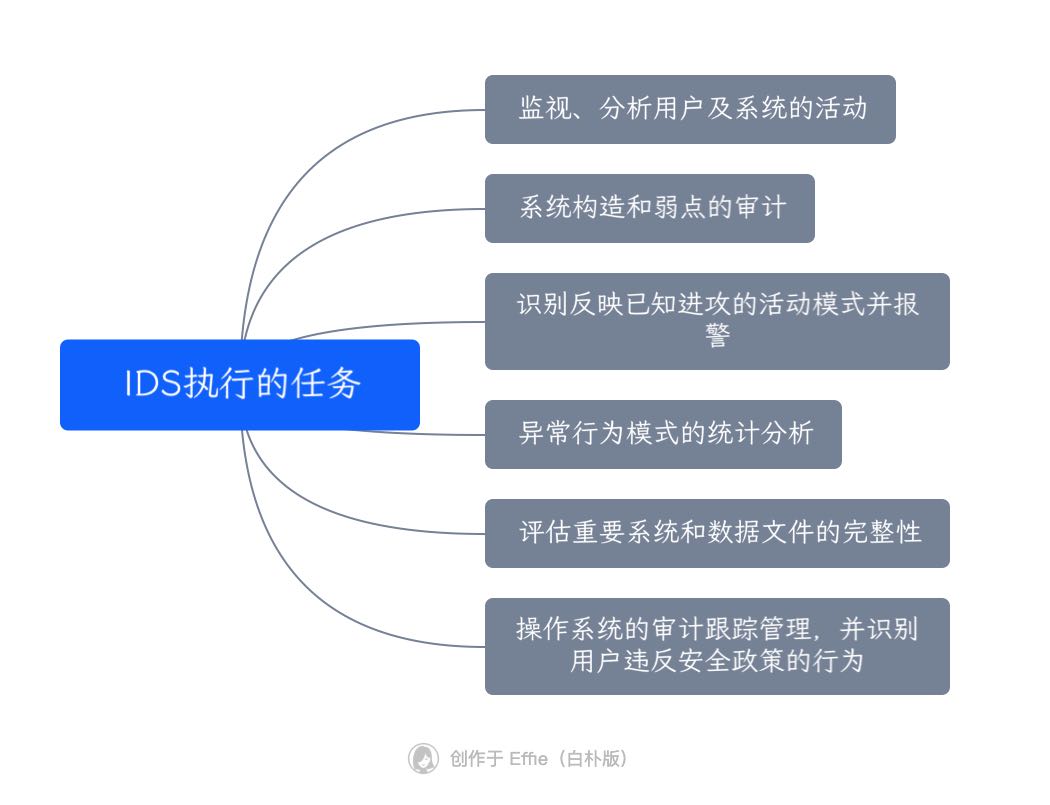

IDS执行的任务

- 监视、分析用户及系统的活动

- 系统构造和弱点的审计

- 识别反映已知进攻的活动模式并报警

- 异常行为模式的统计分析

- 评估重要系统和数据文件的完整性

- 操作系统的审计跟踪管理,并识别用户违反安全政策的行为

IDS的主要功能

- 网络流量的跟踪与分析

- 已知攻击特征的识别

- 异常行为的分析、统计与响应

- 特征库的在线和离线升级

- 数据文件的完整性检查

- 自定义的响应

- 系统漏洞的预报警

- IDS探测器集中管理

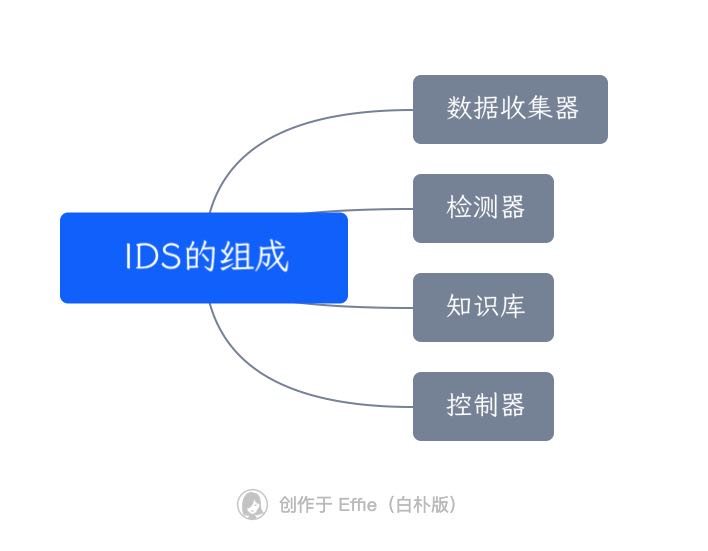

IDS的组成

- 数据收集器

- 检测器

- 知识库

- 控制器

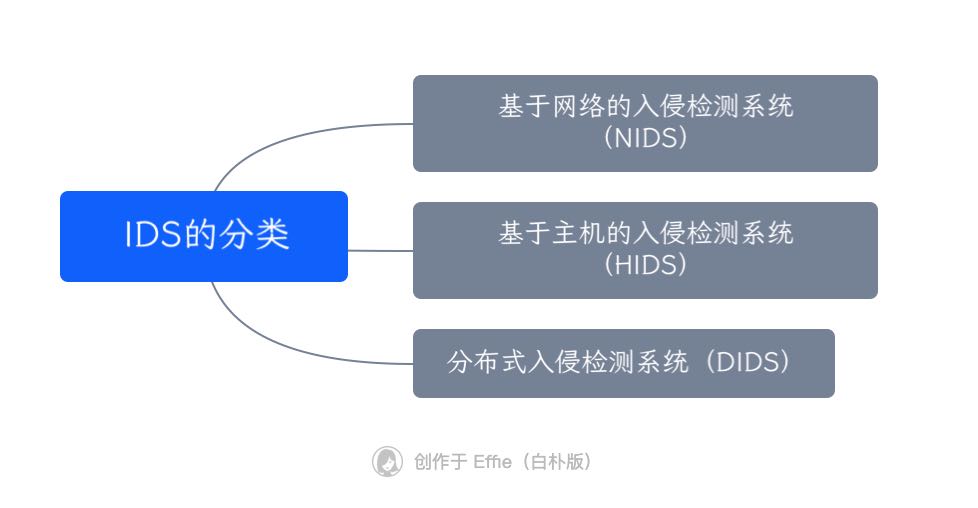

IDS的分类

- 基于网络的入侵检测系统(NIDS)

- 基于主机的入侵检测系统(HIDS)

- 分布式入侵检测系统(DIDS)

NIDS提取网络数据包的特征与数据库的攻击签名对比。采用①模式、表达式或字节匹配、②频率或穿越阈值、③低级事件的相关性、④统计学意义上的非常规现象检测。

HIDS对比系统日志和审计记录监控和分析攻击后的误操作

DIDS同时分析审计日志和网络数据流

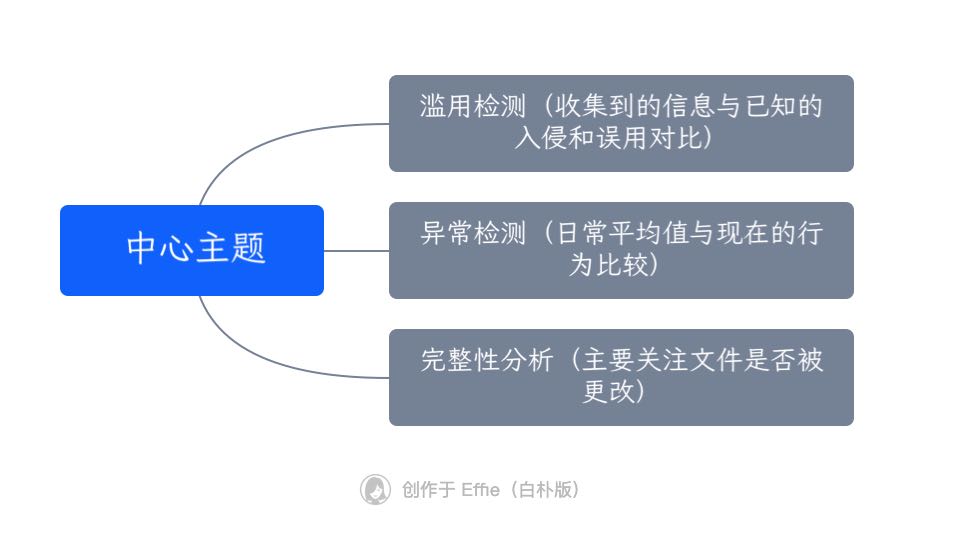

- 滥用检测(收集到的信息与已知的入侵和误用对比)

- 异常检测(日常平均值与现在的行为比较)

- 完整性分析(主要关注文件是否被更改)

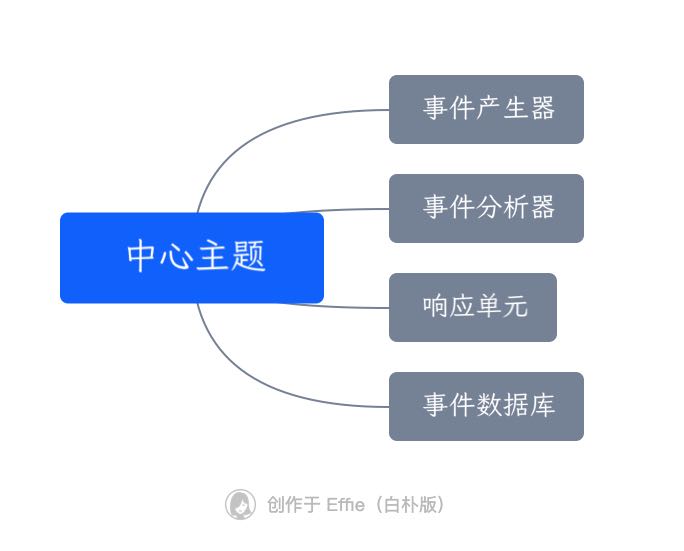

CIDF下的入侵系统组件

- 事件产生器

- 事件分析器

- 响应单元

- 事件数据库

由于单个入侵系统的检测能力和检测范围有限,入侵检测系统一般采用分布监视集中管理的结构,多个检测单元运行于网络中的各个网段或系统上,通过远程管理功能在一管理站上实现统一的管理和监控。

虚拟专网(VPN)

通过认证、访问控制、机密性、数据完整性等在公用网络上构建专用网络

** 远程访问VPN**:由客户机提出连接请求,VPN服务器提供访问服务,第一个数据包总是由远程访问客户机发出。

网关-网关VPN:由呼叫网关提出连接请求。来自呼叫网关的数据包并非来源自该网关,而是其内网的子网主机。

IPSec VPN

通过查询安全策略数据库决定对IP数据包进行丢弃、直接转发、IPSec处理。IPSec处理对IP数据包进行加密和认证。具有两种工作模式:传输模式和隧道模式。

传输模式中,IPSec只对IP数据包的净荷进行加密或认证。封装数据包使用原IP头部,协议头部插入到原IP头部和传输层头部之间。

原IP头+TCP/UDP头+数据内容->原IP头+ESP头+TCP/UDP头+数据内容+ESP尾 或者 原IP头+TCP/UDP头+数据内容->原IP头+AH头+TCP/UDP头+数据内容

隧道模式中,IPSec对整个IP数据包进行加密或认证,IPSec头被放在新产生的IP头和原IP数据包之间,形成新的IP头。

原IP头+TCP/UDP头+数据内容->新IP头+ESP头+原IP头+TCP/UDP头+数据内容+ESP尾 或 原IP头+TCP/UDP头+数据内容->新IP头+AH头+原IP头+TCP/UDP头+数据内容

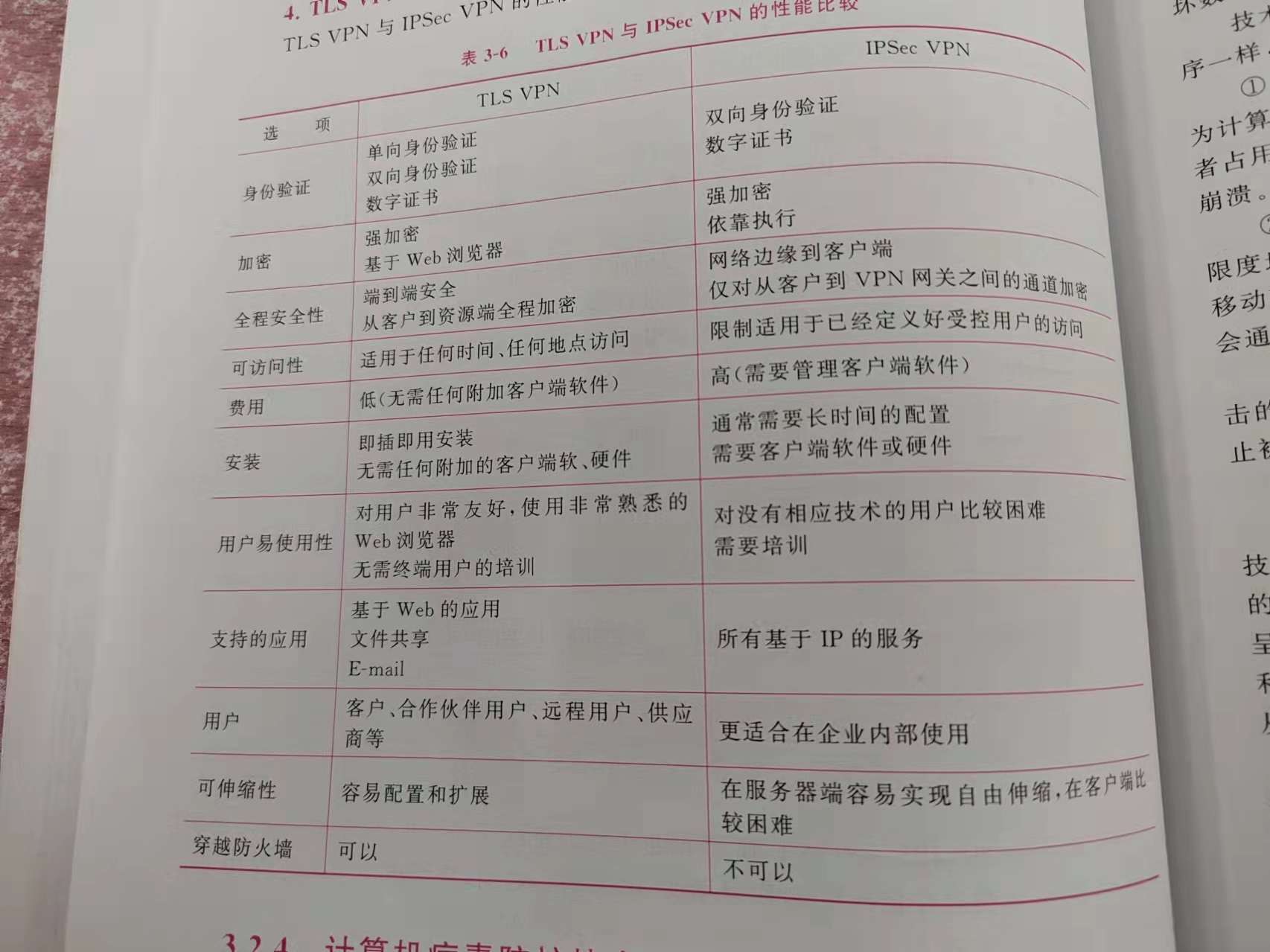

TLS VPN与IPSec VPN的比较

(图片)

计算机病毒防护技术

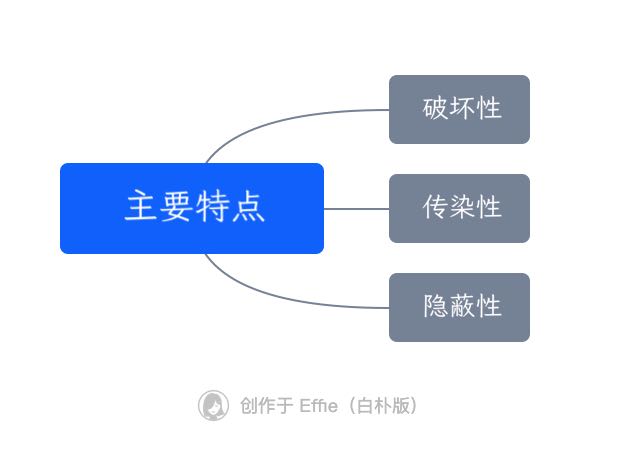

主要特点

- 破坏性

- 传染性

- 隐蔽性

分类

- 木马型病毒

- 感染型病毒

- 蠕虫型病毒

- 后门型病毒

- 恶意软件

计算机病毒检测的基本原理:通过对文件、代码、行为等数据采样,然后将采样结果和基准进行匹配,再根据匹配结果判定病毒。主流检测技术有:基于特征码的传统检测技术、基于行为的动态检测技术、基于云技术的云查杀技术、基于大数据处理与人工智能学习算法的智能查杀技术。

安全漏洞扫描技术

类型

- 1 Day:被发现公布的最新漏洞

- N Day:被公布的历史漏洞

- 0 Day:未被公开的漏洞

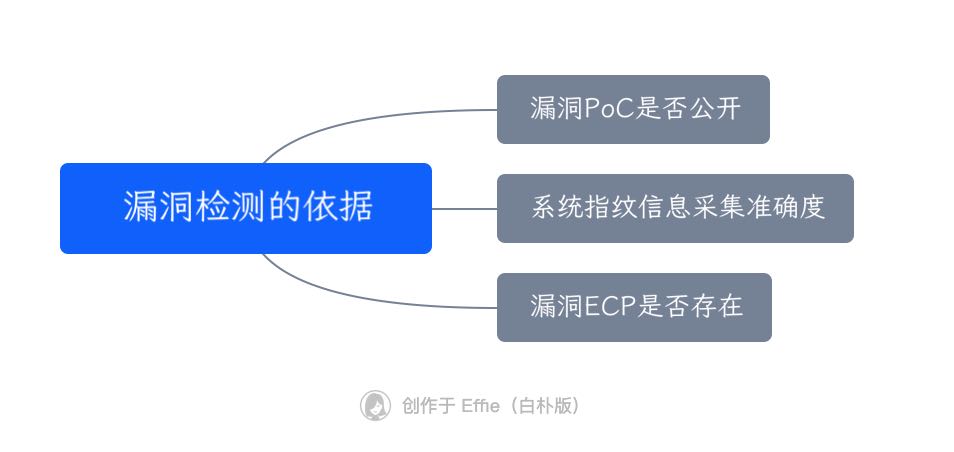

漏洞检测的依据

- 漏洞PoC是否公开

- 系统指纹信息采集准确度

- 漏洞ECP是否存在

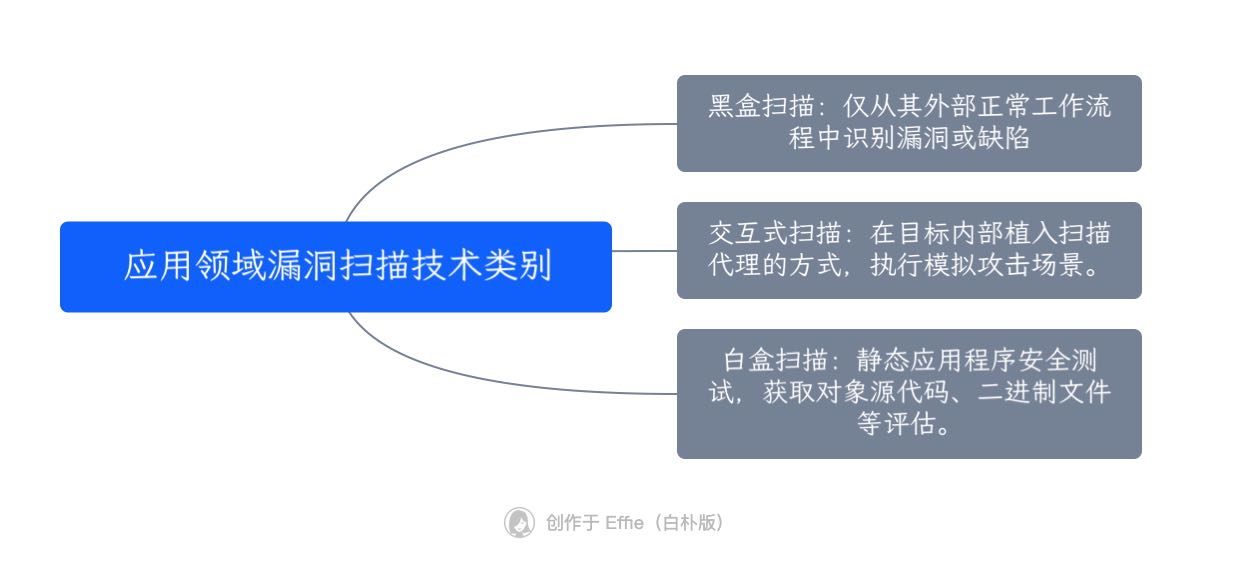

应用领域漏洞扫描技术类别

- 黑盒扫描:仅从其外部正常工作流程中识别漏洞或缺陷

- 交互式扫描:在目标内部植入扫描代理的方式,执行模拟攻击场景。

- 白盒扫描:静态应用程序安全测试,获取对象源代码、二进制文件等评估。

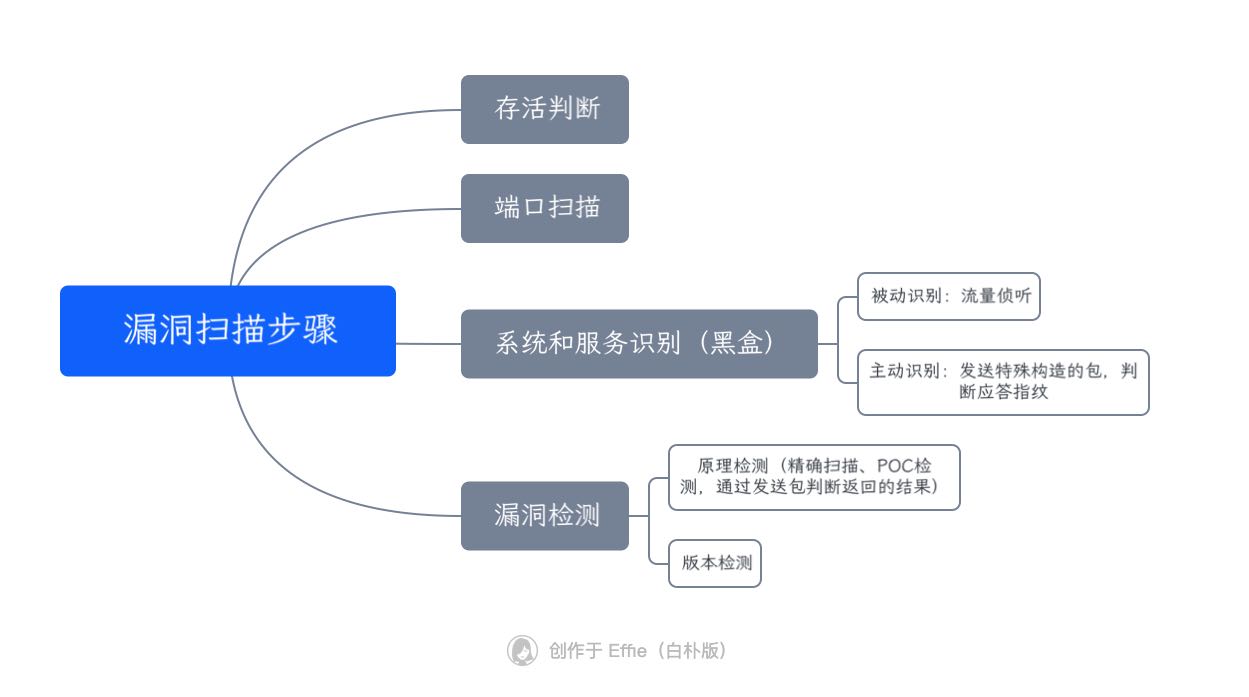

漏洞扫描步骤

- 存活判断

- 端口扫描

- 系统和服务识别(黑盒)

- 被动识别:流量侦听

- 主动识别:发送特殊构造的包,判断应答指纹

- 漏洞检测

- 原理检测(精确扫描、POC检测,通过发送包判断返回的结果)

- 版本检测

网络安全工程与管理

我国分为五级

新兴网络及安全技术

工业互联网、移动互联网、物联网

posted on 2021-12-11 11:15 20212319刘宇佳 阅读(108) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号