【为美好CTF献上祝福】python 逆向

pycdc

pycdc 这个工具能把 .pyc 文件准换为 python 源代码。 比 ida 的伪代码强多了。

使用方式:

1.将 pycdc.exe 和 需要反编译的 .pyc 文件放到同一目录下

2.打开终端输入以下命令(别忘了调整目录):

pycdc 文件名.pyc > 文件名.py

成功后会在文件夹里看到一个 .py文件,这就是我们反编译出的 python 源码

得到源码后就可以进行常规的逆向分析获取 flag 了。

pyinstxtractor

pyinstxtractor 是一个用于解包由 PyInstaller 打包的 Python 可执行文件的工具。

能把打包后的 .exe 文件还原为原始的项目结构。

使用方式:

1.把 pyinstxtractor.py 和需要反编译的程序放到同一目录下

2.打开终端(cmd),把目录调到当前文件夹,然后输入以下命令。

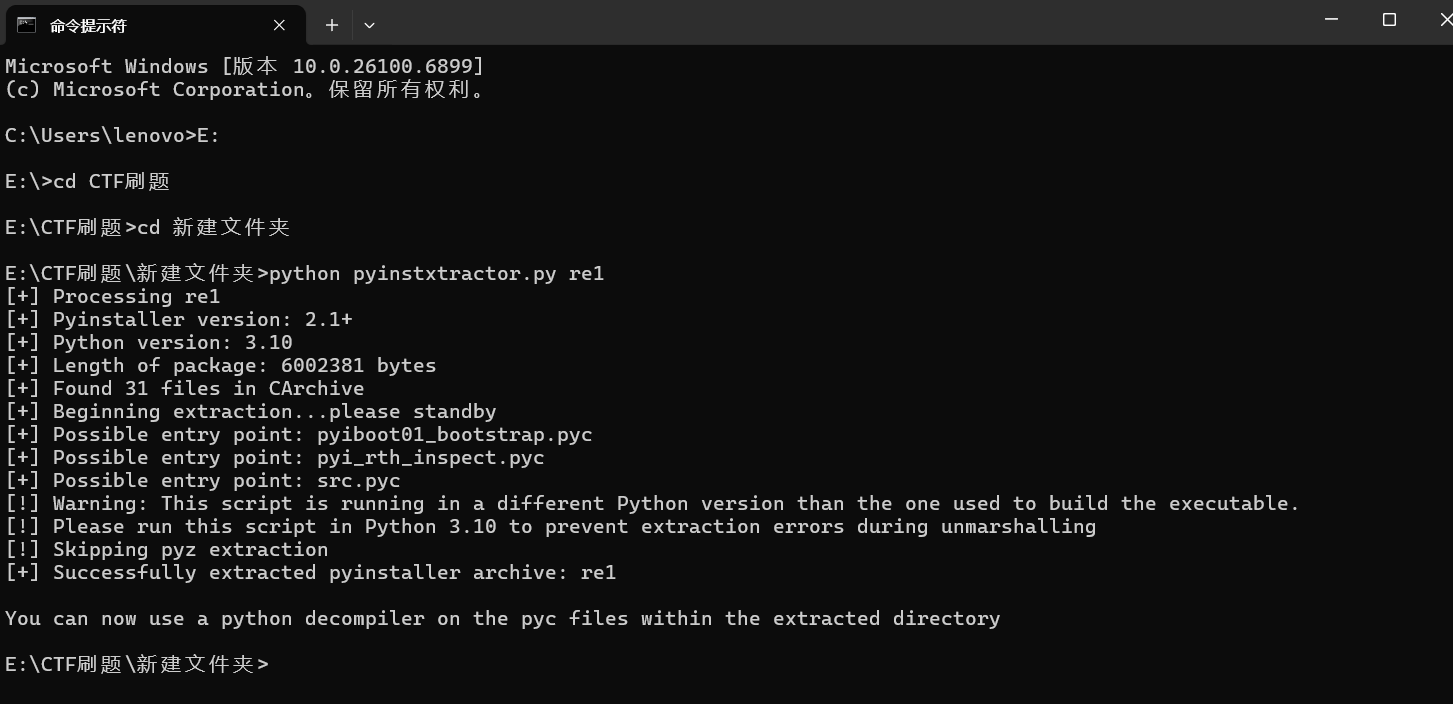

python pyinstxtractor.py re1

记得把 re1 换成需要反编译的程序的名字(别忘了拓展名)

成功后你会看到

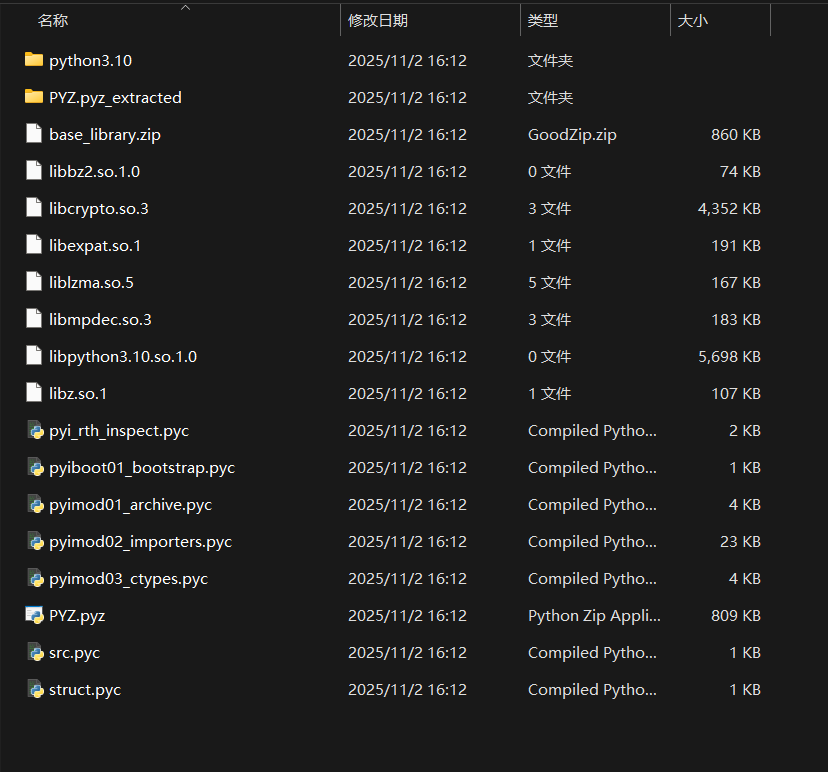

此时我们当前目录会出现一个 re1_extracted 的文件夹

里头有你需要的一切(bushi)

看着很多,一个一个反编译的话会很麻烦。但其实前头这些都是 python内置,每次解包出来都带着。

比如这些

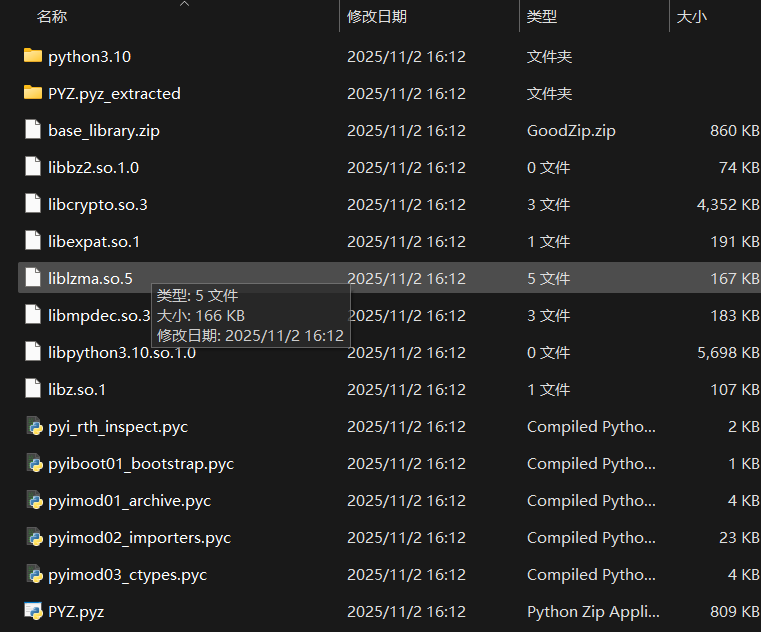

\全都不用管/ 我们只需要在意这个

(这个名字不是固定的)

这样我们就得到 .pyc 文件了,可以拿 pycdc 获取源代码了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号