彩虹表攻击

实验所属系列: 密码学

实验对象: 本科/专科信息安全专业

相关课程及专业: Python编程

实验时数(学分):2学时

实验类别: 实践实验类

Hash:一般翻译做“散列”,也有直接音译为“哈希”的,就是把任意长度的输入(又叫做预映射pre-image)通过散列算法变换成固定长度的输出,该输出就是散列值。这种转换是一种压缩映射,也就是,散列值的空间通常远小于输入的空间,不同的输入可能会散列成相同的输出,所以不可能从散列值来确定唯一的输入值。简单的说就是一种将任意长度的消息压缩到某一固定长度的消息摘要的函数。后文所说的MD5算法是常用哈希算法之一,类似的还有MD5算法,SHA-1算法。

RainbowCrack:生成彩虹表的工具,是Philippe Oechslin 更快的时间记忆权衡技术的一般简易实现。能够实现:

1.全时间内存权衡工具套件,包括彩虹表生成,排序,转换和查找

2.支持任何哈希算法的彩虹表

3.支持任何字符集的彩虹表

4.支持原始文件格式(.rt)和压缩文件格式(.rtc)的彩虹表

5.计算多核处理器支持

6.使用NVIDIA GPU进行GPU加速(CUDA技术)

7.采用AMD GPU的GPU加速(OpenCL技术)

8.具有多个GPU的GPU加速

9.以及相应的系统兼容

MD5消息摘要算法(MD5 Message-Digest Algorithm):一种被广泛使用的密码散列函数,可以产生出一个128位(16字节)的散列值(hash value),用于确保信息传输完整一致。MD5由美国密码学家罗纳德·李维斯特(RonaldLinn Rivest)设计,于1992年公开,用以取代MD4算法。

1)理解哈希算法的概念。

2)理解彩虹表攻击的原理以及进行相应实战。

3)掌握针对彩虹表攻击的防御要点。

服务器:Windows 7 64位 ,IP地址:随机分配

辅助工具:Python2 IDE,RainbowCrack(1.7版本)

请在实验机内下载源码及软件:http://tools.hetianlab.com/tools/rainbow.zip

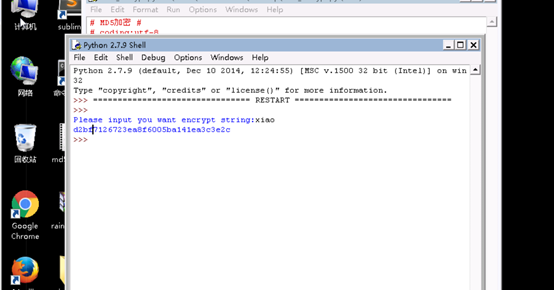

首先利用相应MD5码加密程序加密出密文

得到密文:复制不出来。。。

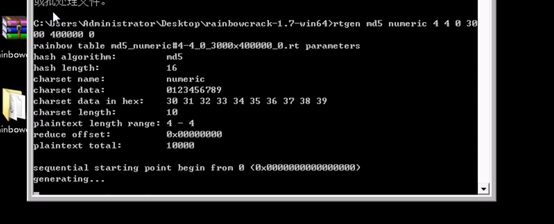

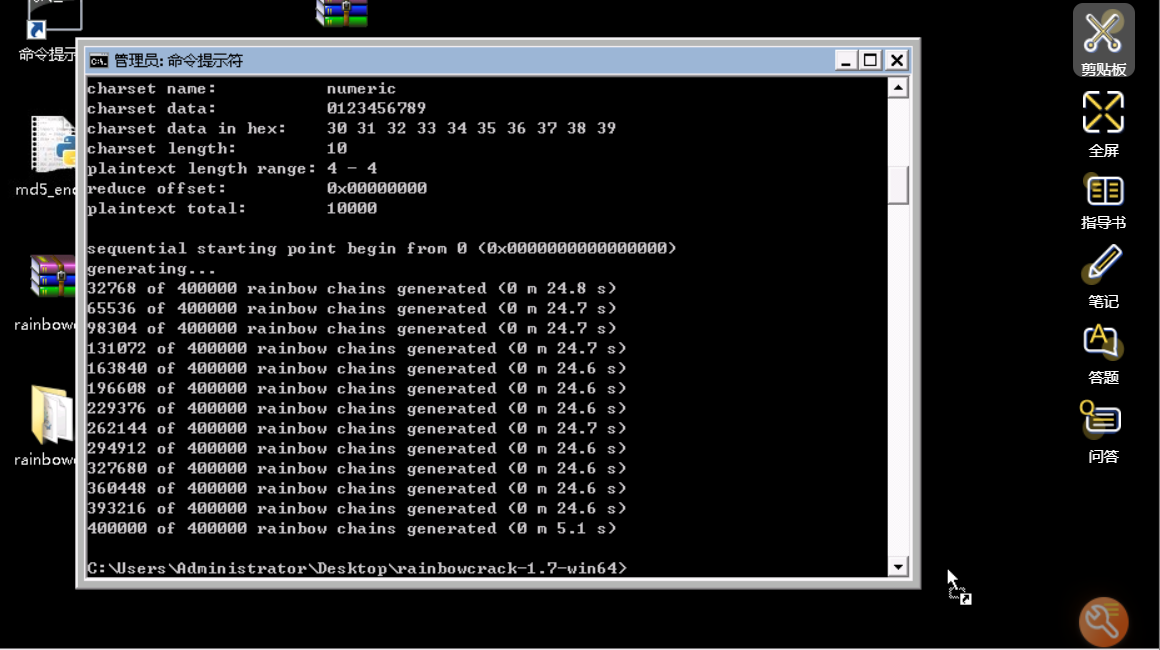

下面进行生成彩虹表进行破译

//显示了生成后的文件名

//显示了生成相应彩虹表所用时间

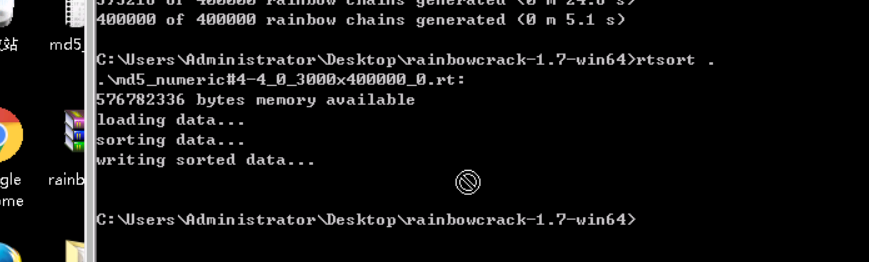

对彩虹表进行排序:

实现要切换到相应的文件路径之下,要不然会找不到相应的程序

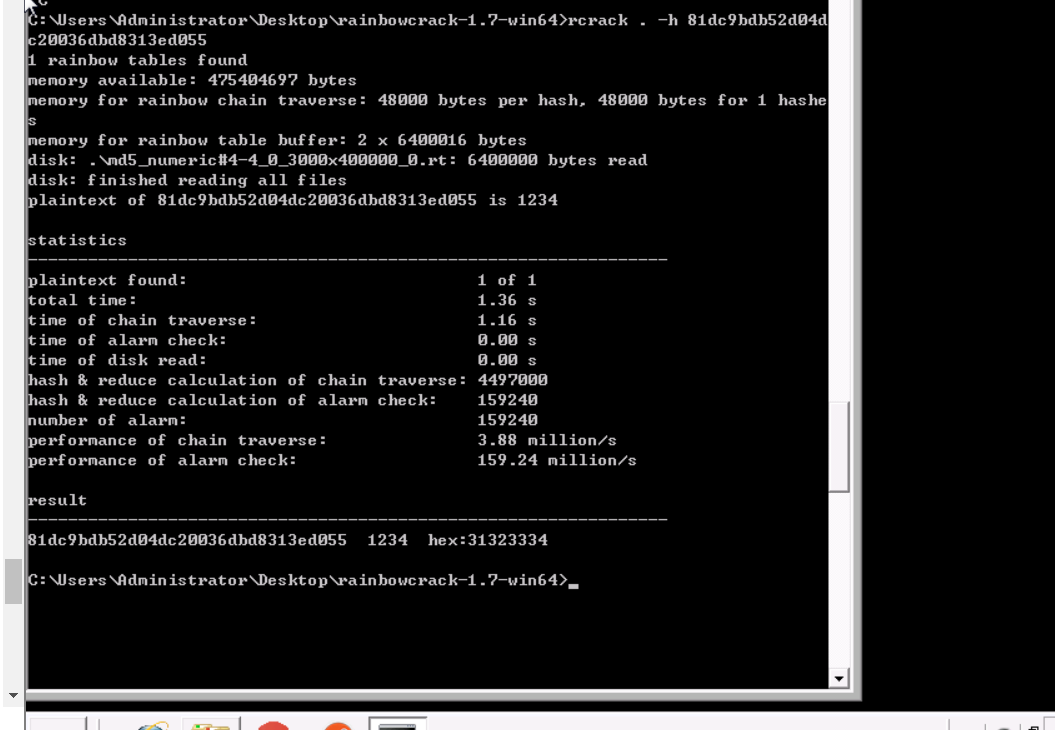

单个哈希值破译

rcrack . -h

rcrack_cuda . -h

rcrack_cl . -h

破解多个哈希:

rcrack . -l hash_list_file

rcrack_cuda . -l hash_list_file

rcrack_cl . -l hash_list_file

发现破译的值和之前加密的明文相同

防止MD5码破译,可以加盐操作

比如再原来的密文上加上一些字符串例如aaa等等。在使用彩虹表破译时会该程序会报错,因为密文字符串长度不对。

相应的破译密文结果一不一样。

浙公网安备 33010602011771号

浙公网安备 33010602011771号