namp常用用法

nmap 192.168.1.100-110

nmap 192.168.1.100/24

- 扫描主机列表1.txt中的所有目标地址

nmap -iL 1.txt

- 扫描除某一个目标地址之外的所有目标地址

nmap 192.168.1.100/24 -exclude 192.168.1.1

- 扫描除某一文件中的目标地址之外的目标地址

nmap 192.168.1.100/24 -excludefile 1.txt

- 扫描某一目标地址的22、445、8080端口

nmap 192.168.1.100 -p 22,445,8080

- 对目标地址进行路由跟踪(经常用到)

nmap --traceroute 192.168.1.100

- 扫描目标地址所在C段的在线状态

nmap -sP 192.168.1.100/24

- 目标地址的操作系统指纹识别

nmap -O 192.168.1.100

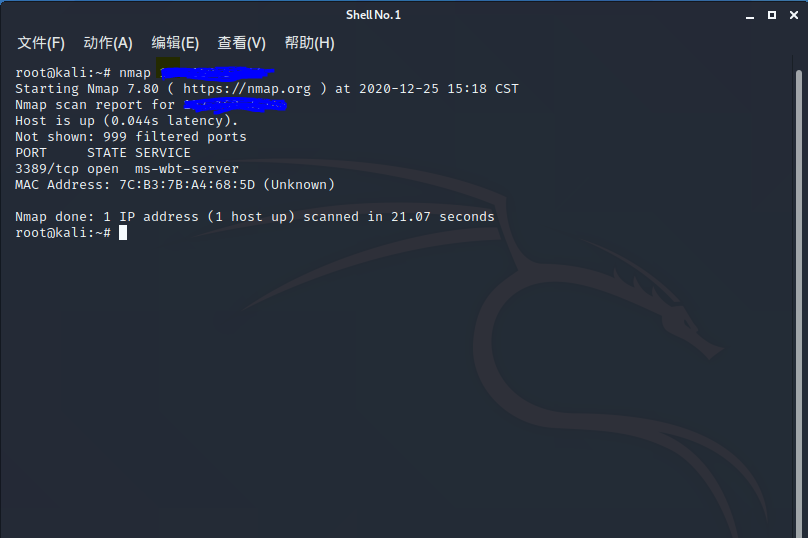

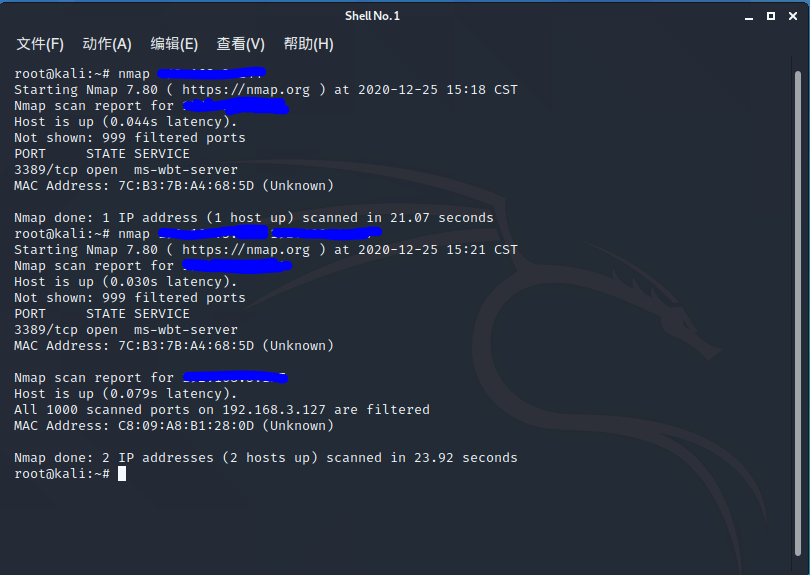

- 目标地址提供的服务版本检测

nmap -sV 192.168.1.100

- 探测防火墙状态

nmap -sF -T4 192.168.1.100

nmap输出的是扫描列表,包括端口号、服务名称、服务版本及协议