20212926马绪健 2021-2022-2 第五周(第三次)作业

20212926 2021-2022-2 第五周(第三次)作业

1.实践内容

1.1 网络嗅探

网络嗅探概述:网络嗅探是指利用计算机的网络接口截获其他计算机的数据报文的一种手段。攻击者使用网络嗅探截获传输的数据,防御者使用网络嗅探捕获与分析网络的流量信息,以便找出所关心网络中潜在的问题,加以解决。嗅探捕获的数据报文是经过封包处理之后二进制数据,结合网络协议分析技术恢复出TCP/IP协议栈上各层网络协议的内容,以及实际发送的应用层信息。

网络嗅探分类:

以监听的数据链路层网络进行分类:以太网和WiFi是目前网络嗅探器的主要监听对象。

以实现的形式分类:软件与硬件。

网络嗅探技术原理与实现:

以太网工作原理介绍:IEEE组织的IEEE 802.3标准制定了以太网的技术标准,以太网中的数据以帧为单位,将上层的数据包装配上帧头和帧尾,通过MAC地址匹配数据包的目标。当网卡处于混杂模式下,能够接受一切通过它连接的以太网络的数据帧。

共享式网络和交换式网络:共享式以太网的典型代表是使用10Base2/10Base5的总线型网络和以集线器为核心的星型网络。使用集线器的以太网中,集线器将很多以太网设备集中到一台中心设备上,这些设备都连接到集线器中的同一物理总线结构中。从本质上讲,以集线器为核心的以太网同原先的总线型以太网无根本区别。在交换式以太网中,交换机根据收到的数据帧中的MAC地址决定数据帧应发向交换机的哪个端口。因为端口间的帧传输彼此屏蔽,因此节点就不担心自己发送的帧在通过交换机时是否会与其他节点发送的帧产生冲突

网络嗅探技术实现: 在Windows平台上,通过内核态的NPF和与libpcap兼容的抓包接口WinPcap。

在类UNIX平台上,主要通过内核态的BPF和用户态的libpcap抓包工具库实现。

1.2网络协议分析

网络协议分析技术原理:对网络上传输的二进制格式数据包进行解析,以恢复出各层网络协议信息以及传输内容的技术方法。

网络协议分析技术步骤:

1.网络嗅探得到的原始数据是在链路层传输的二进制数据包,大多数情况下是以太网数据帧;

2.对以太网数据帧进行结构分析,定位出帧头各字段结构,根据帧头的Type字段确定网络层协议类型,大多数情况下是IP协议(0800), 并提取数据帧中包含的网络层数据

3.进一步对IP数据包进行分析,如果设置了分片位,则进行IP分片重组,根据IP协议头中的Protocol字段,确定传输层协议类型。

4.根据TCP或UDP的目标端口确定具体的应用层协议,并对TCP或者UDP数据包进行拼接重组,得到应用层特定协议的应用交互内容。

5.依据相应的应用层协议对数据进行整合恢复,得到实际传输的数据。

2.实践过程

任务一:利用tcpdump对在本机上访问www.tianya.cn网站过程进行嗅探。在访问网站首页时,浏览器将访问多少个web服务器,IP地址是什么?

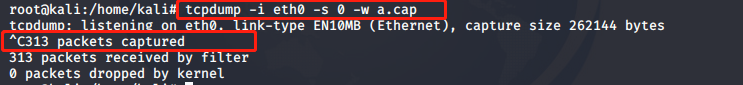

打开虚拟机终端,提权,输入命令:

tcpdump -i eth0 -s -w a.cap

-i 指定捕获哪个网卡的网络数据包;eth0 网卡;-s 0 抓取全部;-w a.cap 抓取内容放在a.cap文件中。

回车运行后,去浏览器打开wwwtianya.cn。回到终端按Ctrl+C,停止抓包。可以从图中看到抓到313个包。

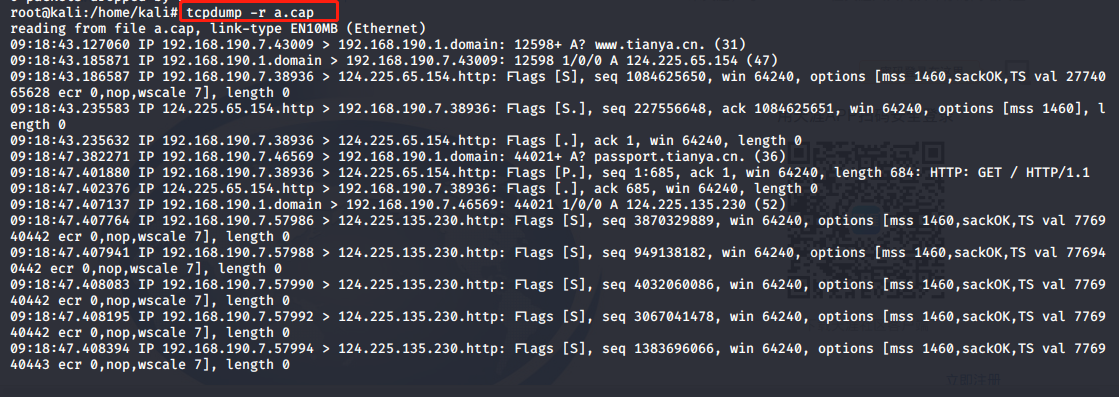

输入一下命令查看a.cap文件

tcpdump -r a.cap

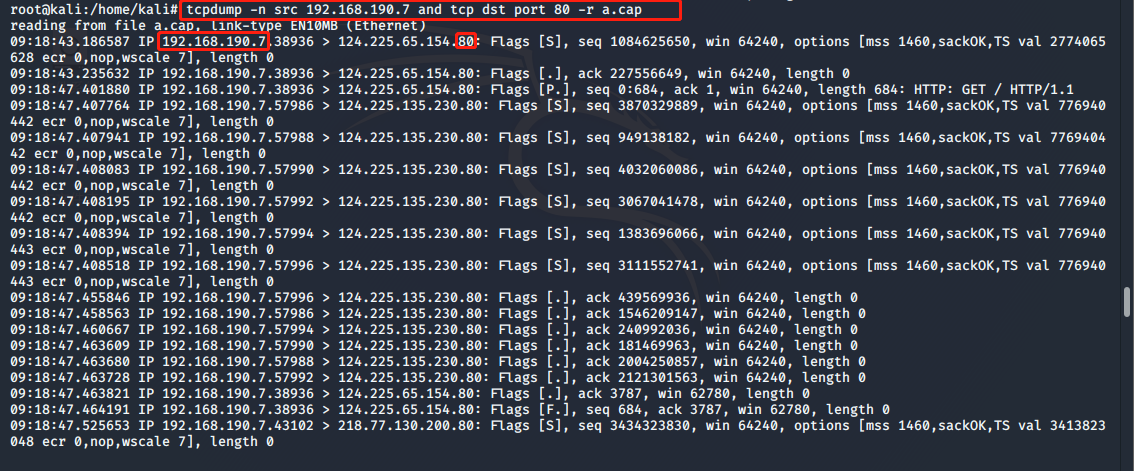

由于我一开始抓包的范围实在时太大了,导致看全部数据包根本无法分辨。所以我们要有筛选的查看。输入以下命令,查看源地址为本机IP(192.168.190.7)、端口为80的数据包。“-n"表示不解析域名。

tcpdump -n src 192.168.190.7 and tcp dsn 80 -r a.cap

筛选查看可知,出现的IP有124.225.65.154,124.225.135.230,218.77.130.200,106.120.159.126,

到WhoisSoft网站上查询域名tianya.cn,得到其IP地址为:124.225.65.124。

任务二:动手实践Wireshark

使用Wireshark开源软件对在本机上以TELNET方式登录BBS进行嗅探与协议分析,回答以下问题并给出操作过程:

①你所登录的BBS服务器的IP地址于端口各是什么?

②TELNET协议是如何向服务器传送你输入的用户名及登录口令

Telnet是位于OSI模型的第7层--应用层上的一种协议,是一个通过创建虚拟终端提供连接到远程主机终端仿真的TCP/IP协议。这一协议需要通过用户名和口令进行认证,是Internet远程登陆服务的标准协议。Telnet是一个明文传送协议,它将用户的所有内容,包括用户名和密码都明文在互联网上传送,具有一定的安全隐患,所以我们才能利用网络协议分析得到用户名、口令等私密信息。

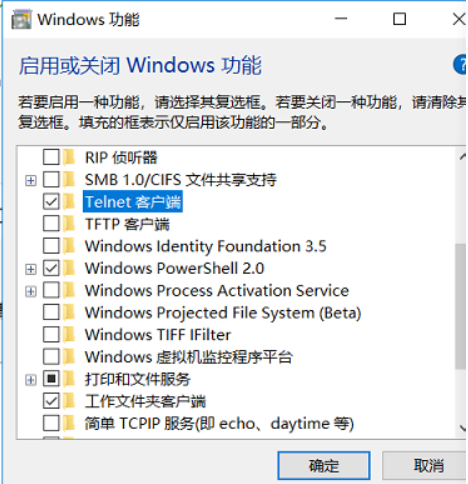

首先在“启动或关闭Windows功能”中打开telnet。

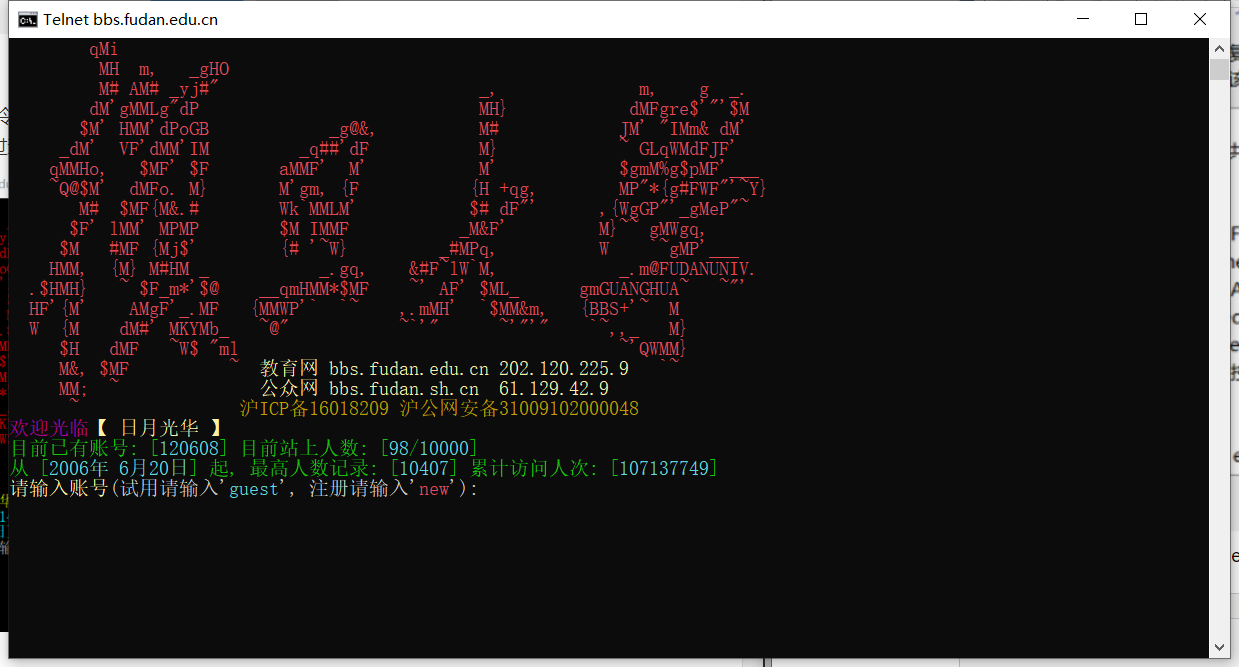

打开cmd,输入telnet bbs.fudan.edu.cn进入界面如下图,发现其IP为202.120.225.9,然后注册,重新登

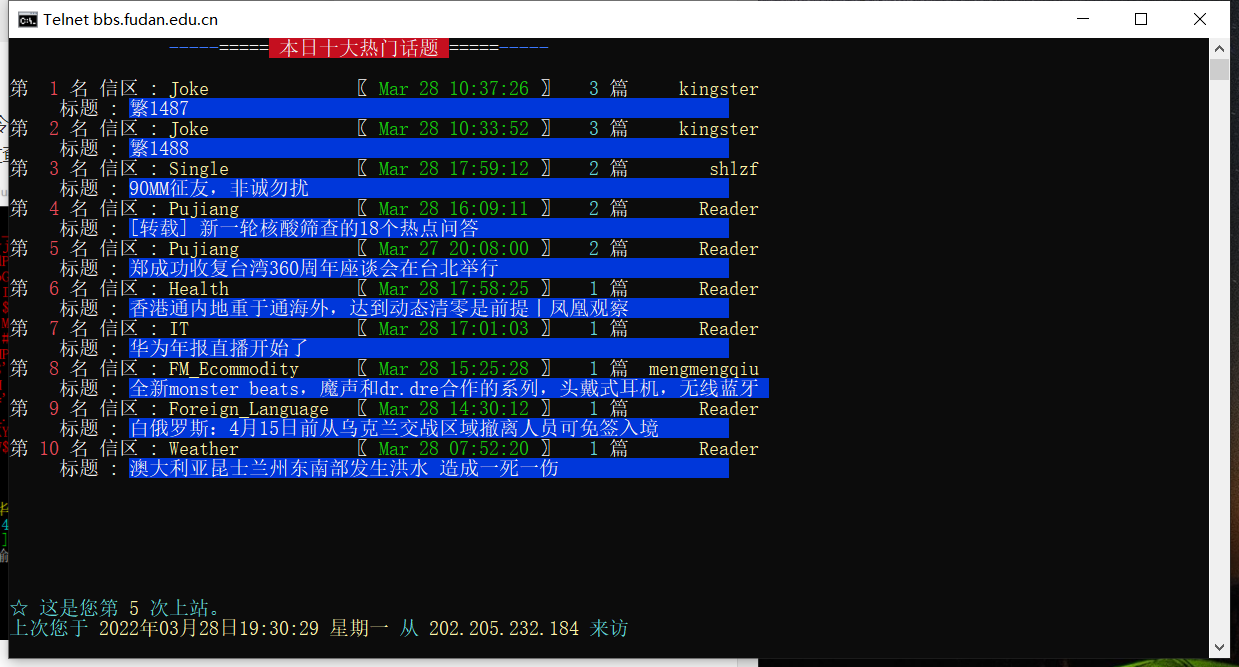

登录后界面如下:

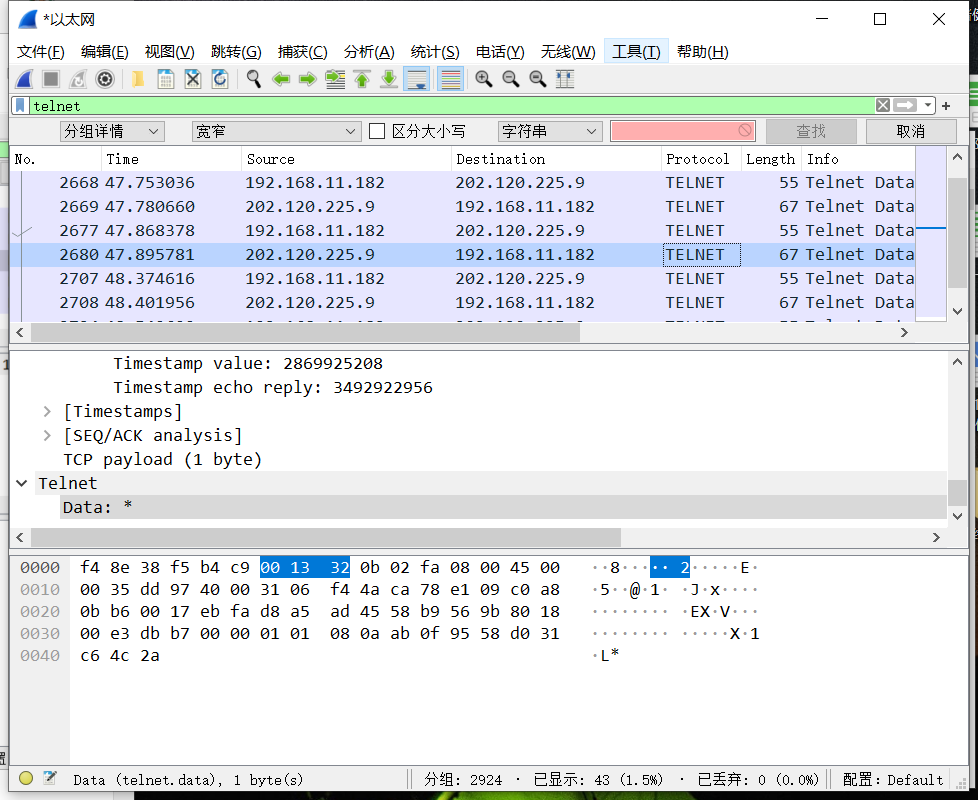

打开wireshark客户端,开始进行嗅探分析:

首先获取我们的用户名,wireshark的info列显示Telnet Data,说明这是主机与服务器之间传输的数据包。点击这一行,可以在wiershark的中间界面看到数据包的内容。在最后一行显示这Data:m。这是我的用户名的第一个字符。

接着往下查看可以指定用户名的第2、3个字符为:xj

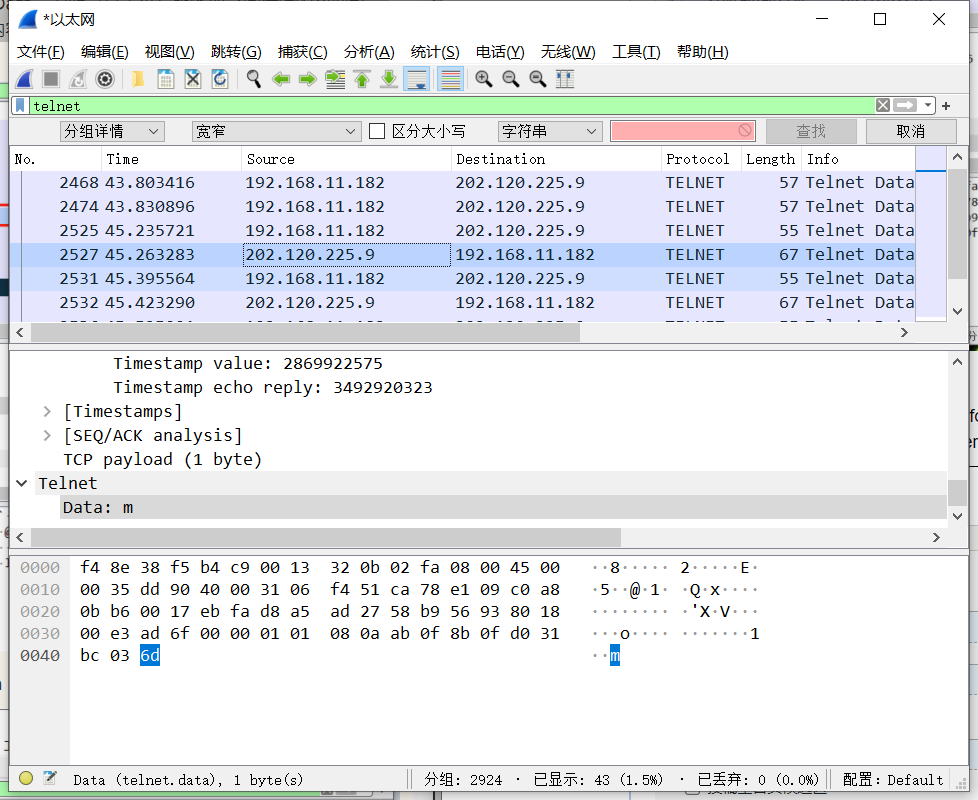

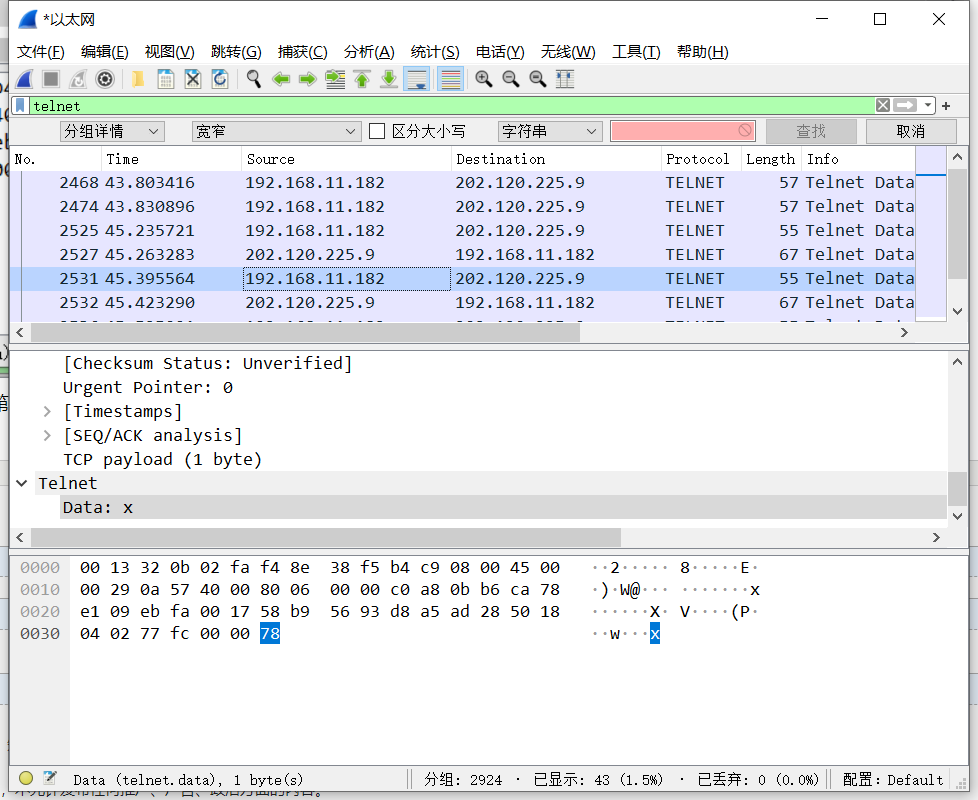

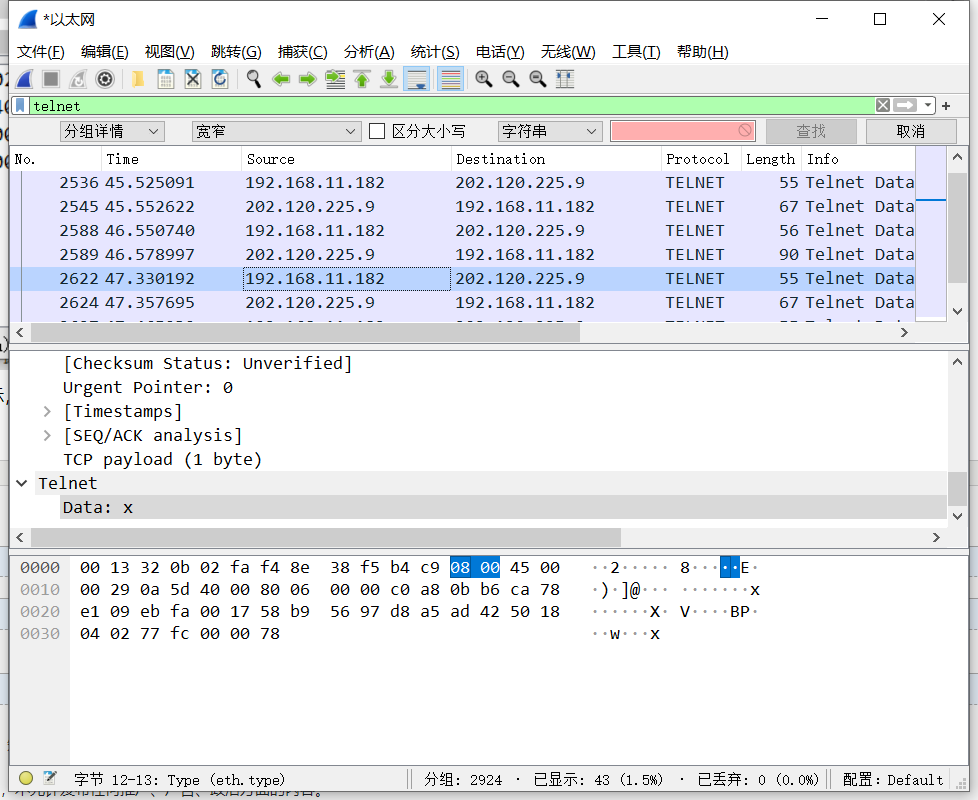

接着我们来获取密码,如下图所示,第一位为x,

接下来为mtz1234,可知账户为mxj,密码为xmtz1234;

取证分析实践,解码网络扫描

- 攻击主机的IP地址是什么?

- 网络扫描的目标IP地址是什么?

- 本次案例中是使用了哪个扫描工具发起这些端口扫描?你是如何确定的?

- 你所分析的日志文件中,攻击者使用了哪种扫描方法,扫描的目标端口是什么,并描述其工作原理

- 在蜜罐主机上发现哪些端口是开放的?

- 攻击主机的操作系统是什么?

Kali 一时无法连接网络,没有下载lisren.pcap,在自己的电脑上使用SEED作为攻击方使用nmap进行网络扫描,kali作为防守房使用wireshark抓包并进行分析和tcpdump嗅探。

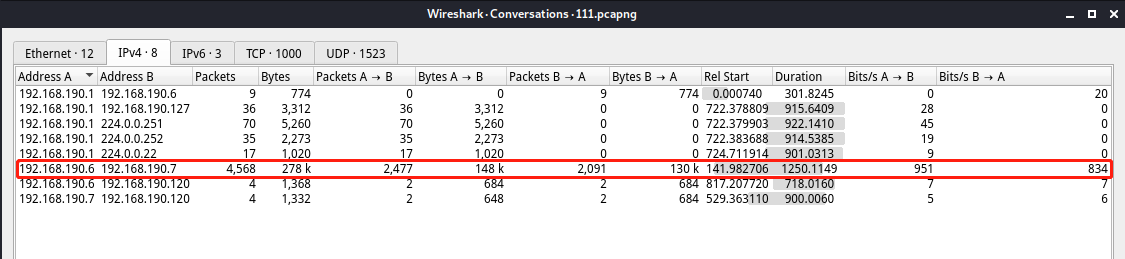

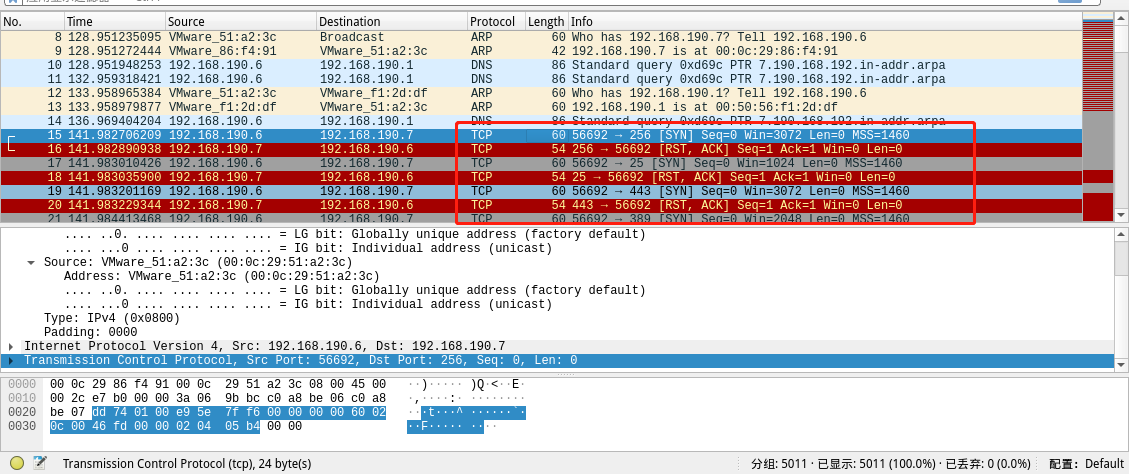

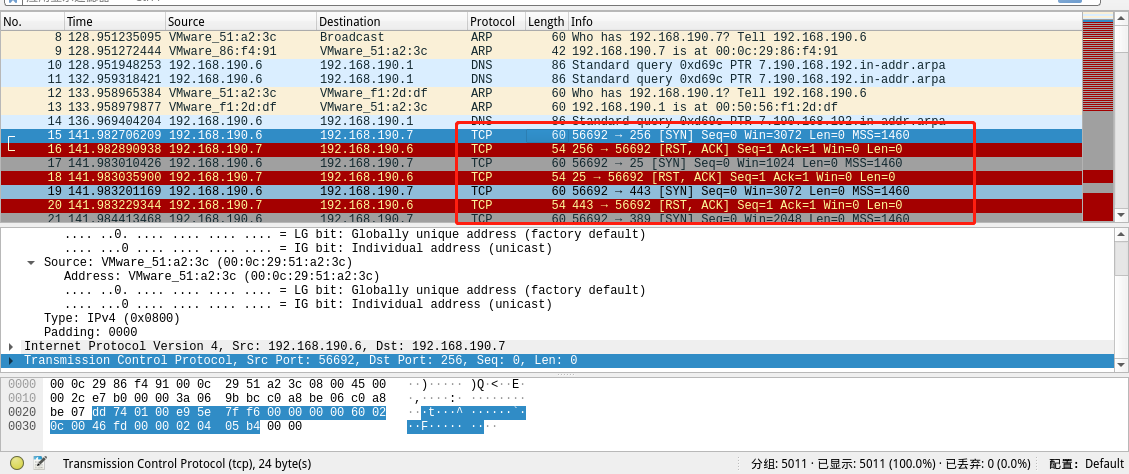

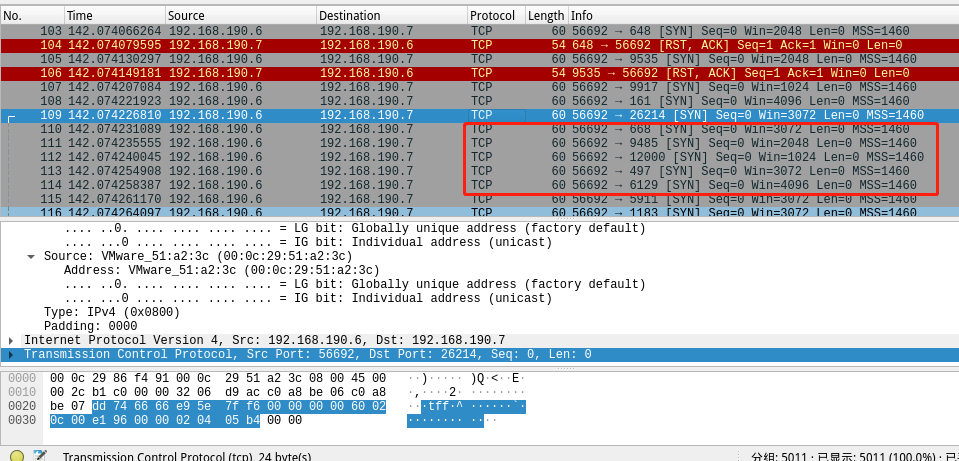

由Wireshark统计分析可知,攻击方IP:192.168.190.6,防守方IP:192.168.190.7。

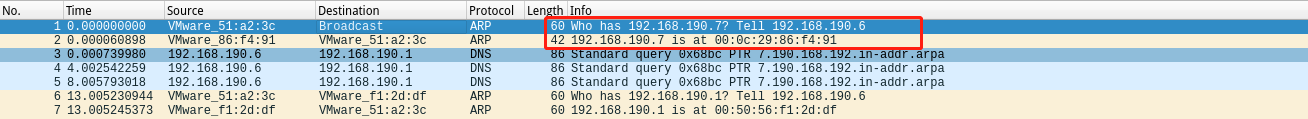

下图为攻击方进行第一次扫描时wireshark捕获的数据包,发现只是在询问192.168.190.7,并没有其他工作。防守方回应了192.168.190.7 is at (mac地址),说明这个IP是活跃的,这时候攻击方是使用了nmap -sP 192.168.190.7。

攻击方进行的第二次扫描,也是先询问192.168.190.7。但确认了防守方IP活跃之后又开始建立TCP协议,但是仔细观察这些TCP协议都是没有完成的,攻击机发送SYN包,靶机回应了一个RST/ACK包,就没有后续了,有甚至只是攻击方在发送SYN包,防守方都没有回应。。攻击方并不像与防守放真的建立TCP协议,而是通过此种方法扫描有多少TCP端口是活跃的。所以攻击方使用的是

nmap -sS 192.168.190.7

遇到的问题:

①在wires hark分析环节中,不知怎么进行TELNET分析,后来在前人的博客中发现了解决办法。

浙公网安备 33010602011771号

浙公网安备 33010602011771号