20212926马绪健 2021-2022-2 四周(第二次)作业

一、实验内容

1.1 信息查询,争取搜寻足够的信息,为接下来的工作做准备。

1.2Nmap使用

1.2.1Namp即Network Mapper,是Linux下的网络扫描和嗅探工具,Nmap可以完成以下任务:

·主机探测

·端口扫描

·版本扫描

·系统检测

·支持探测脚本的编写

1.2.2Nmap常用命令,见下表:

-sp: 进行Ping扫描,打印出对扫描做出响应的主机

-sT: 使用TCP进行扫描

-sU: UDP扫描

-A : 启动Os检测,版本检测,脚本扫描和traceroute

-sV: 探测服务/版本信息

-O: 探测目标主机的操作系统

二、实践过程

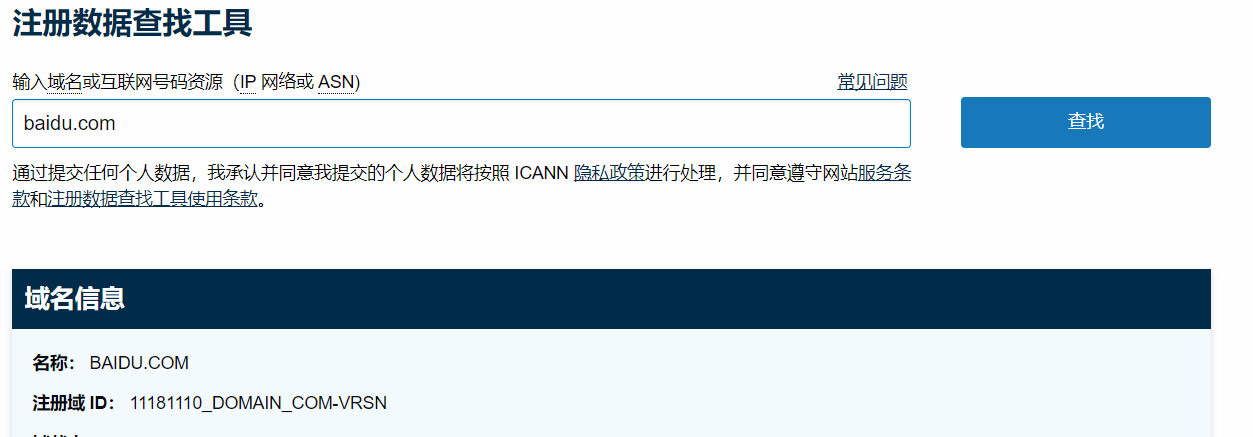

2.1选择Baidu.com的DNS域名进行查询,获取信息。

2.1.1

我查询百度选用的是https://lookup.icann.org/网站查询相关注册人及联系方式。

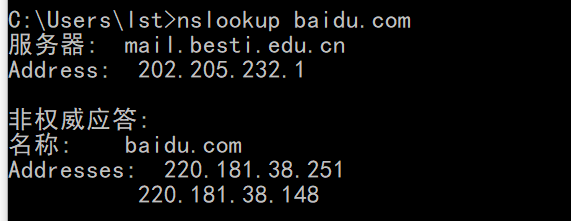

2.1.2在命令行输入:nslookup.com,查询百度对应的Ip。

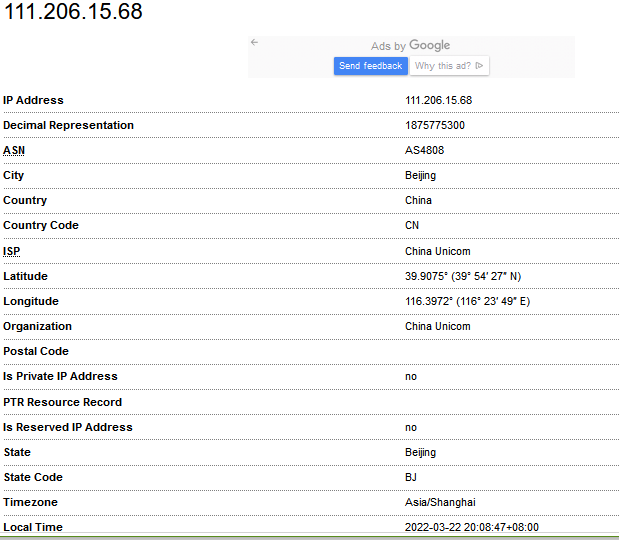

2.1.3 IP地址注册人及联系方式

国内的IP,能查到的一般是某地电信或者网通的负责人。而通过以下链接,只能查询到如下信息,对应截图如下:

2.2 获取QQ好友的IP地址,获取该好友所在的具体地理位置

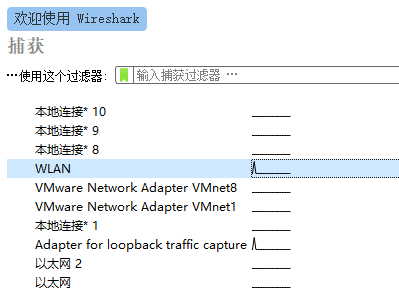

2.2.1 准备工作

WireShark抓包软件;

一台PC;

一个QQ。

2.2.2 开始抓包

打开WireShark,选择你现在使用的网络接口,对应截图如下:

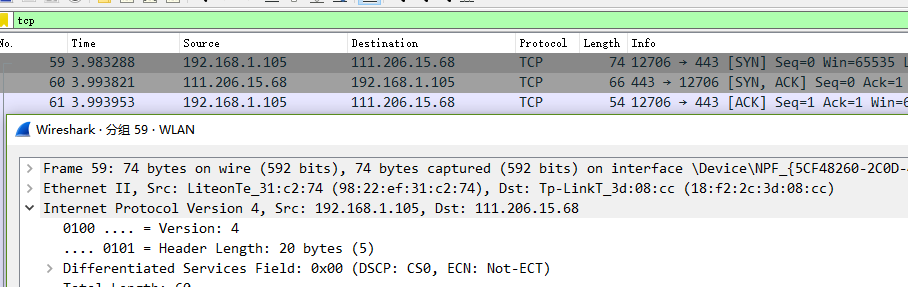

打开后就会有大量网络数据显示出来,然后搜索tcp,找到三次握手的目的IP,找到的好友的IP地址为111.206.15.68,对应截图如下:

通过网址www.ip-adress.com查询获取该好友所在的具体地理位置,只能显示到北京,对应截图如下:

2.3使用Nmap开源软件对靶机环境进行扫描

2.3.1

- 回答以下问题并给出操作命令。

-

靶机IP地址是否活跃;

-

靶机开放了哪些TCP和UDP端口;

-

靶机安装了什么操作系统,版本是多少;

-

靶机上安装了哪些服务

-

2.3.2操作:

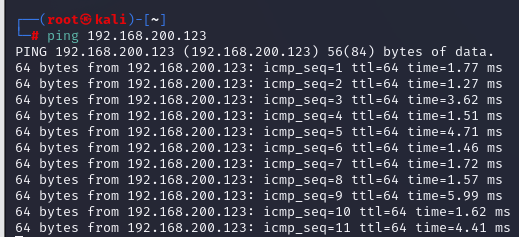

使用ipconfig查看靶机Metasploitable_ubuntu的 IP为192.168.200.123,

攻击机kali-ubuntu来ping 靶机,对应截图如下:

使用命令 nmap -sP 192.168.200.123对靶机扫描,由Host is up可知靶机IP活跃,对应截图如下:

使用命令 nmap -sU 192.168.200.123 查看开放的UDP端口,对应的截图如下:

使用命令 nmap -O 192.168.200.123识别操作系统,对应的截图如下:

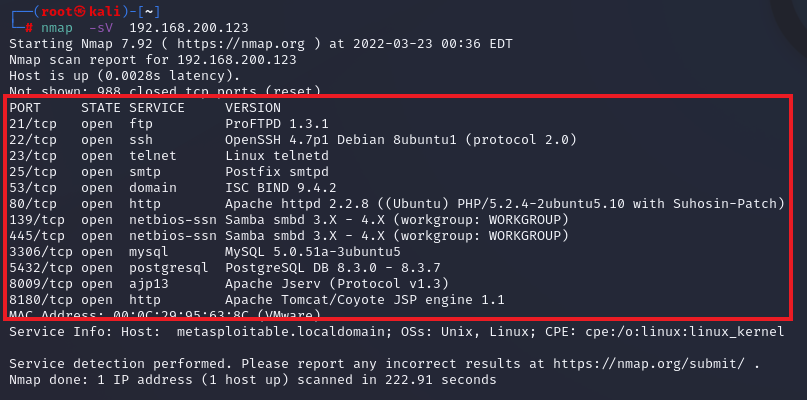

使用命令 nmap -sV 192.168.200.123探查网络服务,对应的截图如下:

- 获得的一些服务信息,见下表介绍:

![]()

2.4使用Nessus开源软件对靶机环境进行扫描

- 2.4.1 任务

- 回答以下问题并给出操作命令。

- 靶机上开放了哪些端口;

- 靶机各个端口上网络服务存在哪些安全漏洞;

- 你认为如何攻陷靶机环境,以获得系统访问权

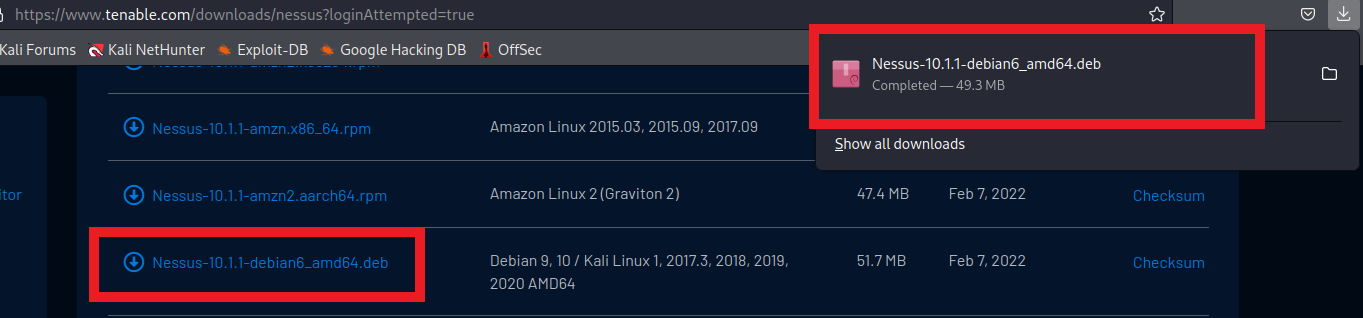

- 由于选择的攻击机kali中没有安装Nessus,所以我们首先需要安装Nessus,通过Nessus官网来下载,选择

Nessus-10.1.1-debian6_amd64.bet下载,下载截图如下 ![]()

安装Nessus:使用

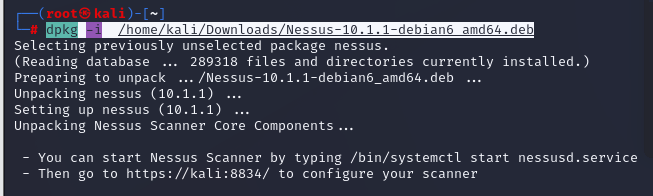

dpkg -i /home/kali/Downloads/Nessus-10.1.1-debian6_amd64.deb命令来安装Nessus,对应截图如下:![]()

根据提示,利用指令

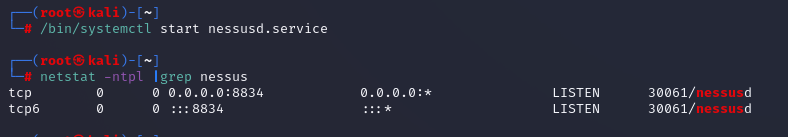

/bin/systemctl start nessusd.service启动Nessus,并使用netstat -ntpl | grep nessus查看启动状态,查看得到的状态截图如下:![]()

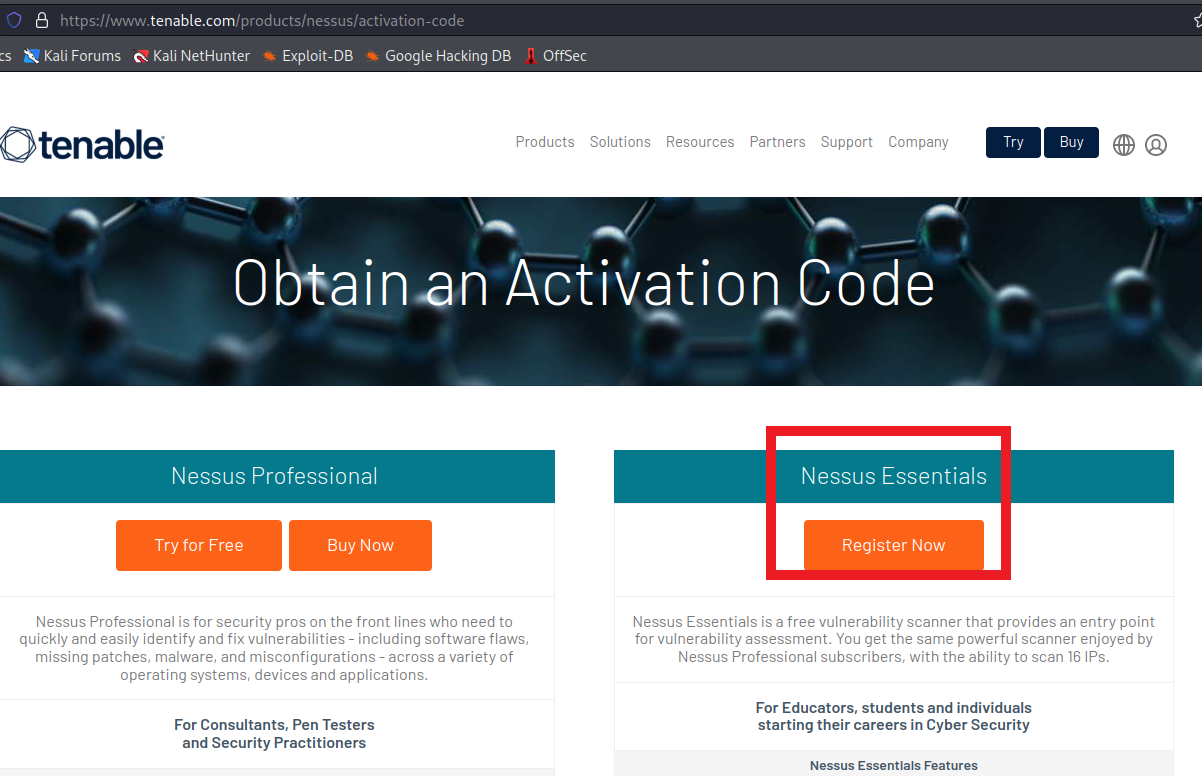

打开网站:http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code

![]()

登记获取激活码

![]()

如下图所示获取了激活码

![]()

使用

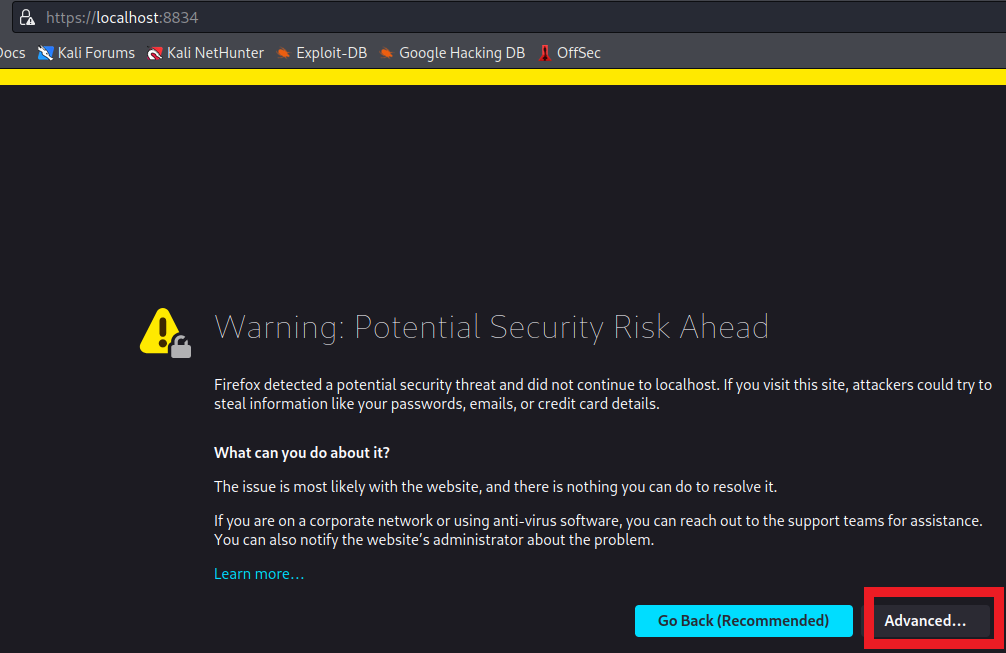

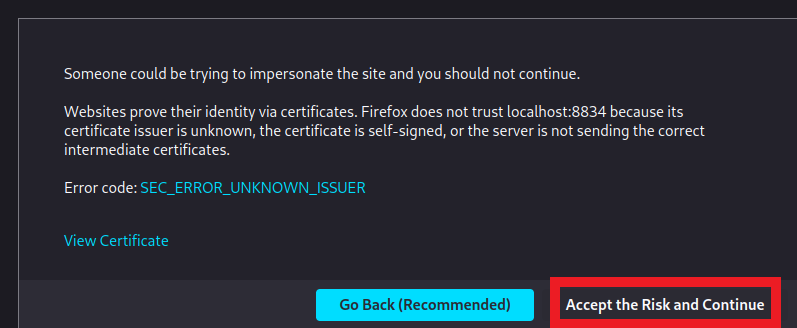

https://localhost:8834打开nessus客户端,点击继续![]()

![]()

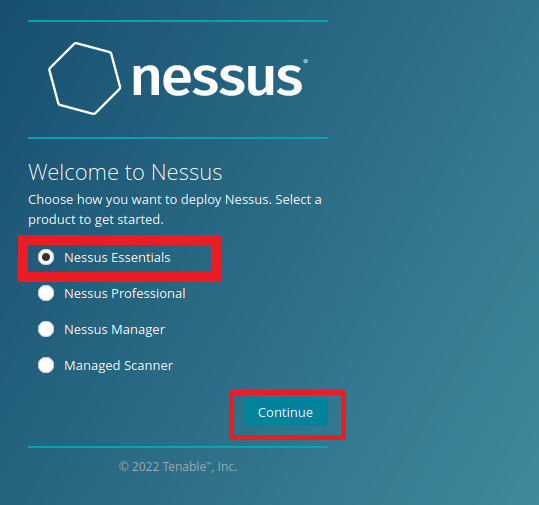

选择免费版的。

![]()

跳过

-

![]()

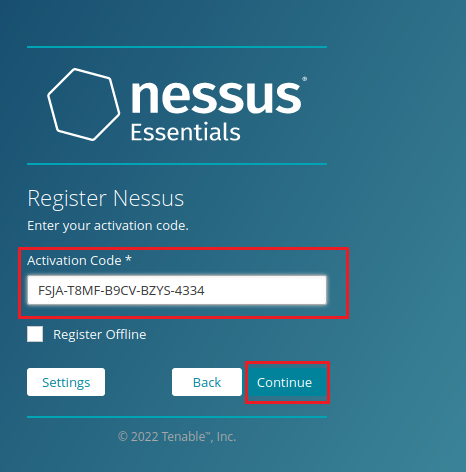

输入激活码后,继续。

![]()

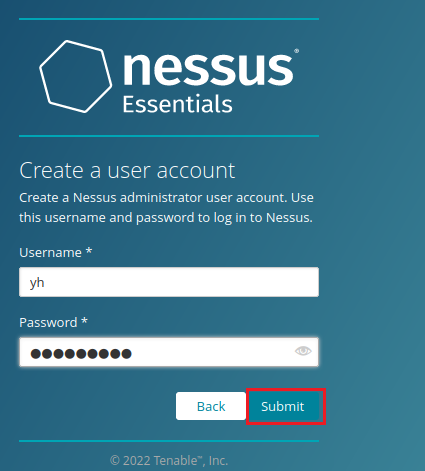

- 创建账号密码,继续。

![]()

设置完成,初始化下载补丁中。

![]()

![]()

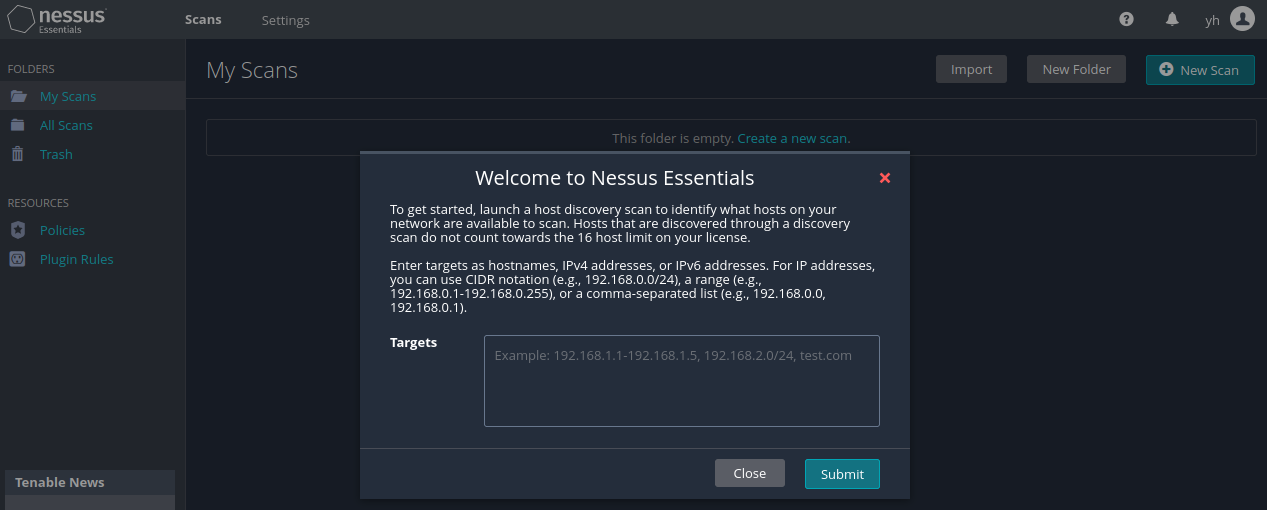

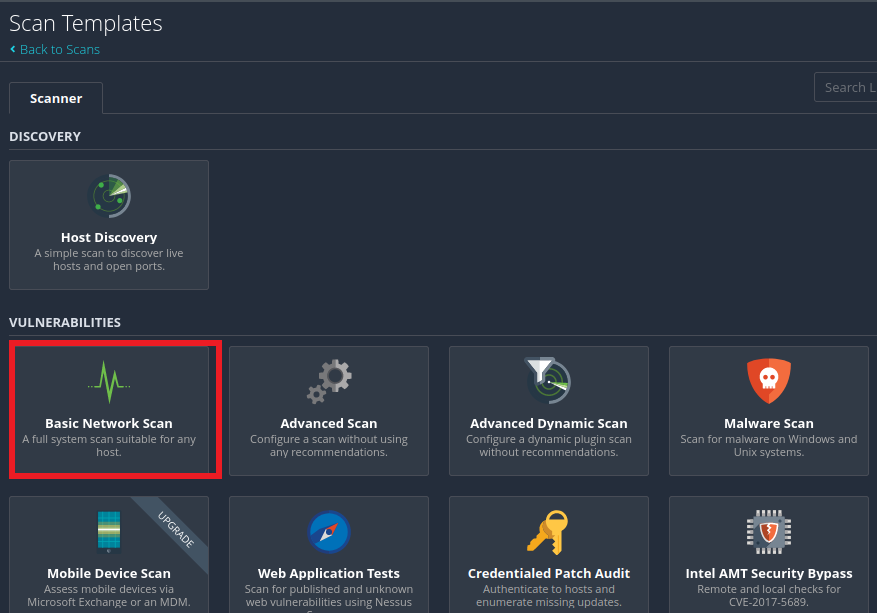

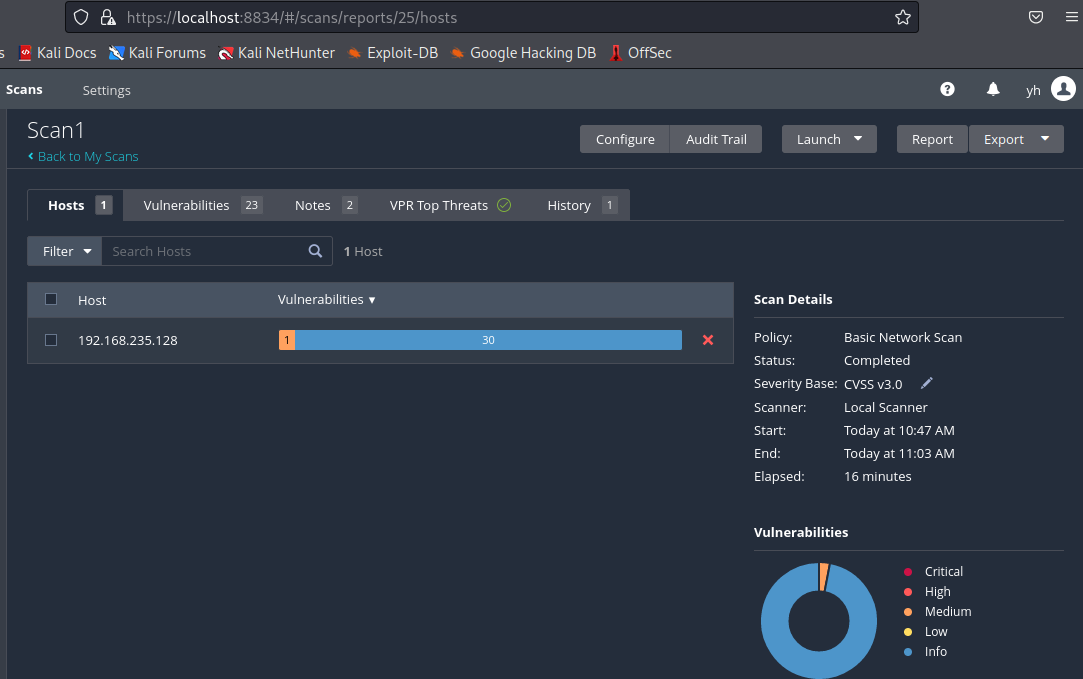

创建一个 Basic Network Scan 类型的 Scan,并添加靶机IP,保存。

![]()

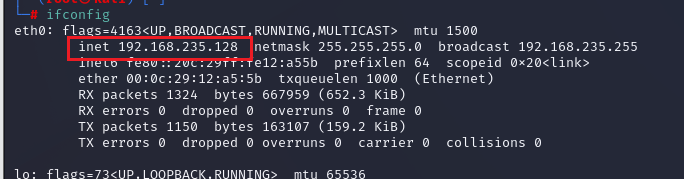

这里我添加的是kali的IP

![]()

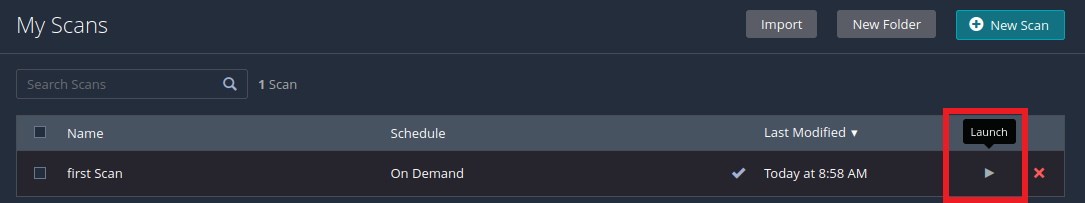

进行扫描

![]()

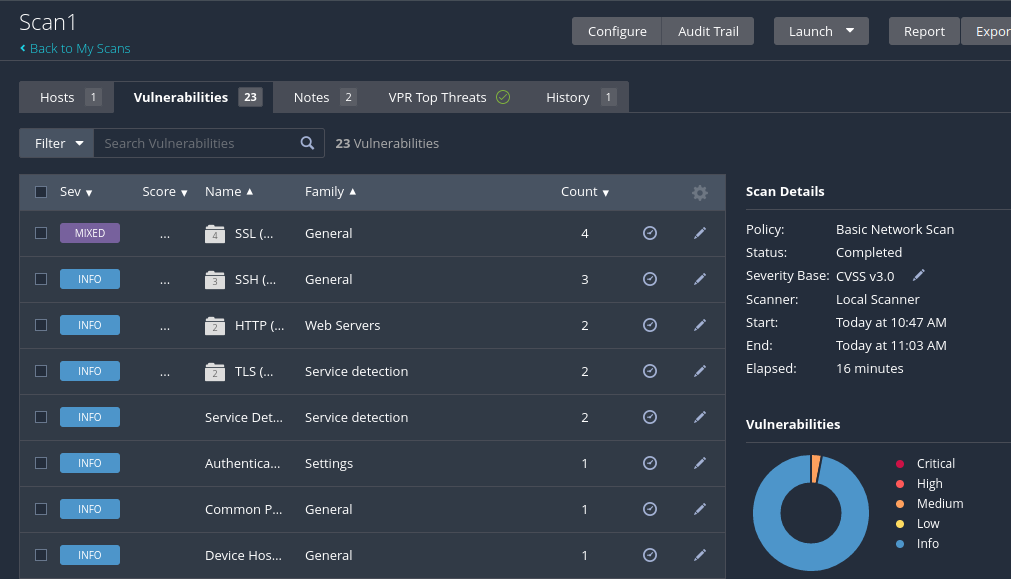

扫描到靶机的安全漏洞以及存在的威胁,说明靶机存在23个安全威胁。

![]()

![]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号