Exp6 信息收集与漏洞扫描

1. 实验内容

本次实践目标是掌握信息搜集的最基础技能与常用工具的使用方法。

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

2.实验步骤

1、 信息搜集

-

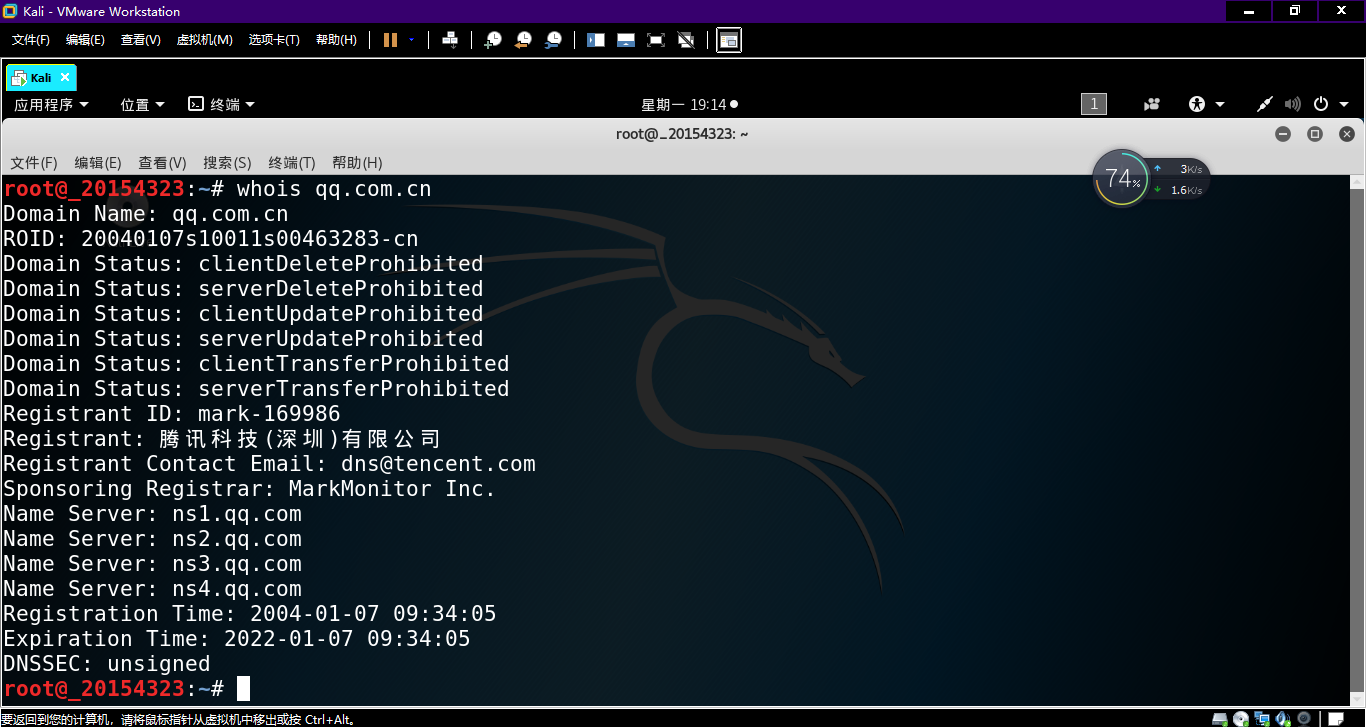

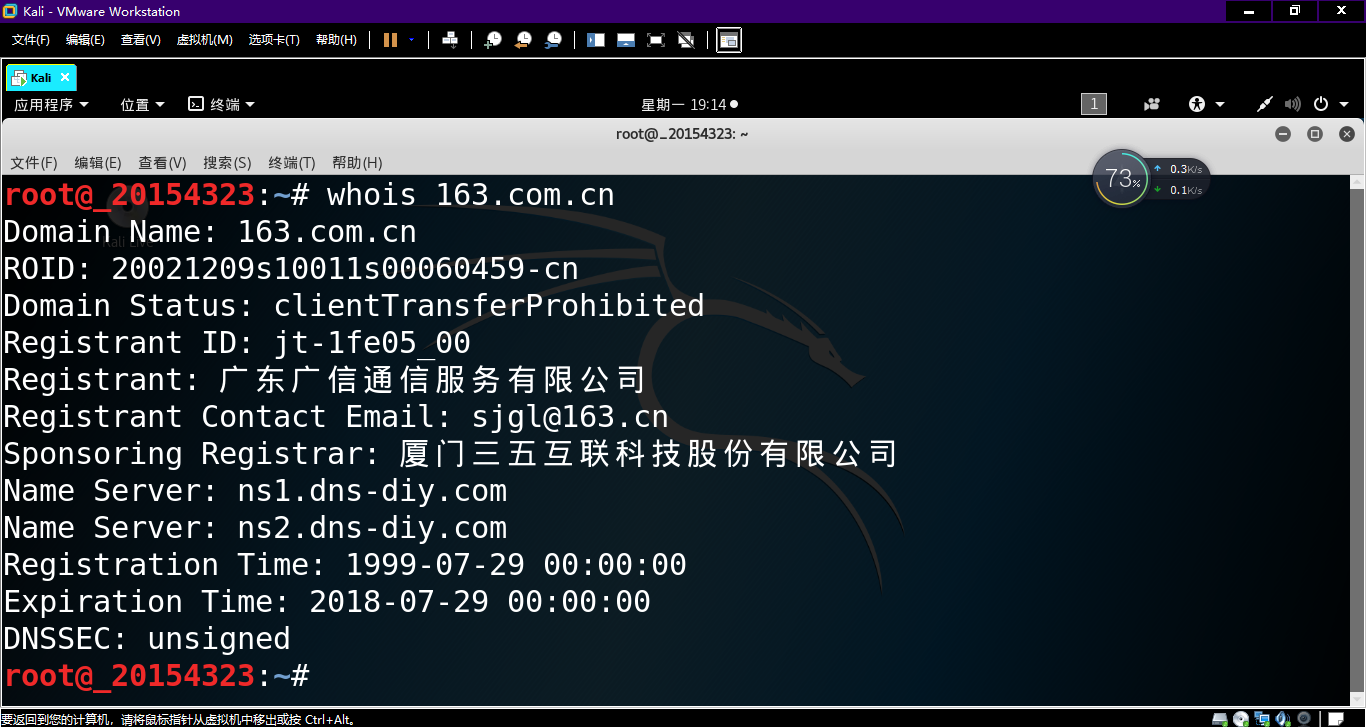

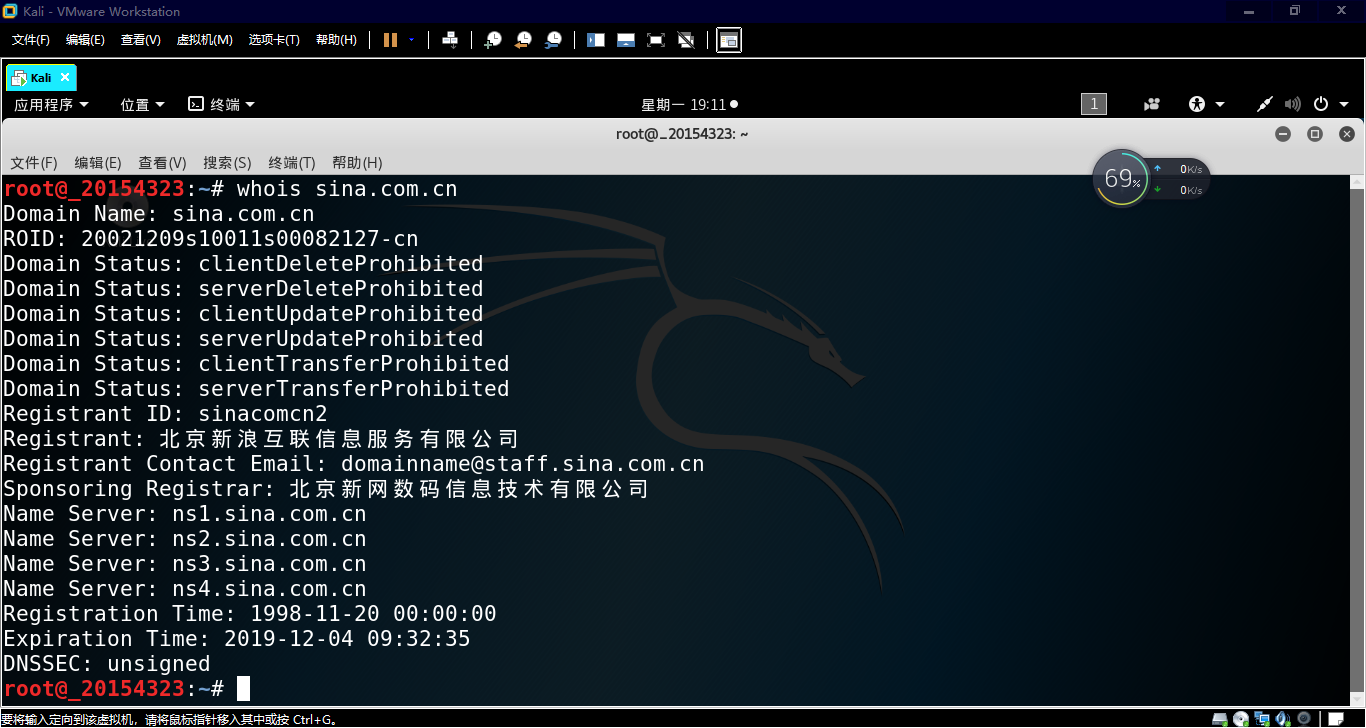

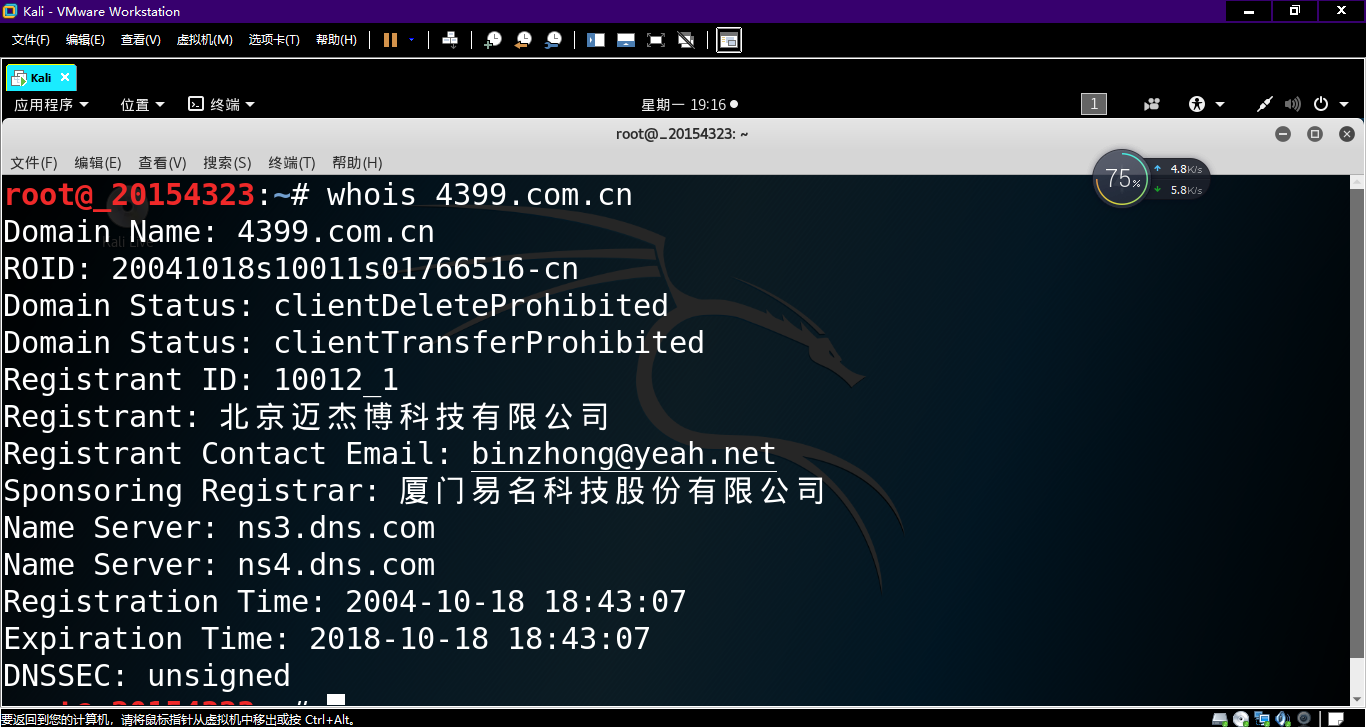

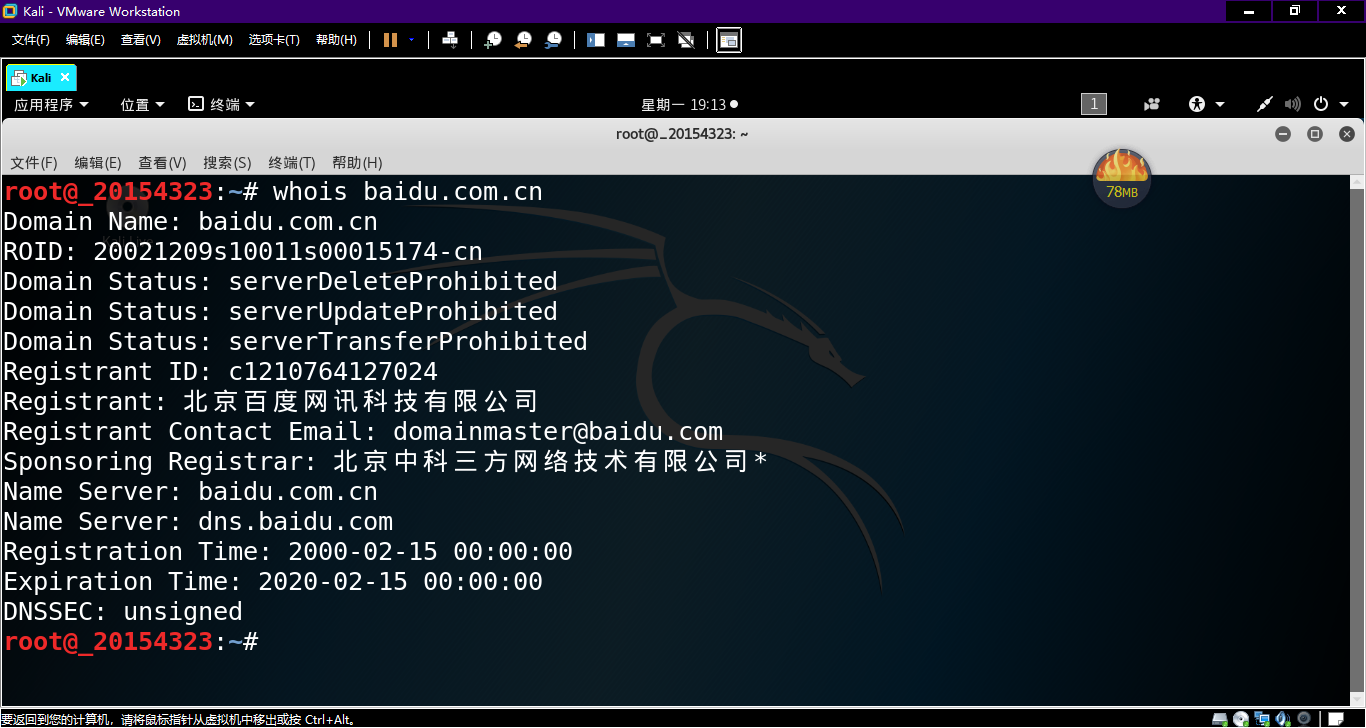

whois查询注册信息

输入指令 whois + 域名,查询注册信息

①QQ

②网易

🌂新浪

④4399

🌫百度

需要注意的是要去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

以新浪为例,从查询得到的信息中可以看到域名,注册机构ID,域名状态:客户端/服务器禁止删除、禁止修改、禁止转移,注册ID:sinacomcn2,注册人:北京新浪互联信息服务有限公司,注册邮箱:domainname@staff.sina.com.cn,赞助注册商:北京新网数码信息技术有限公司,有4台服务器,注册时间和过期时间。

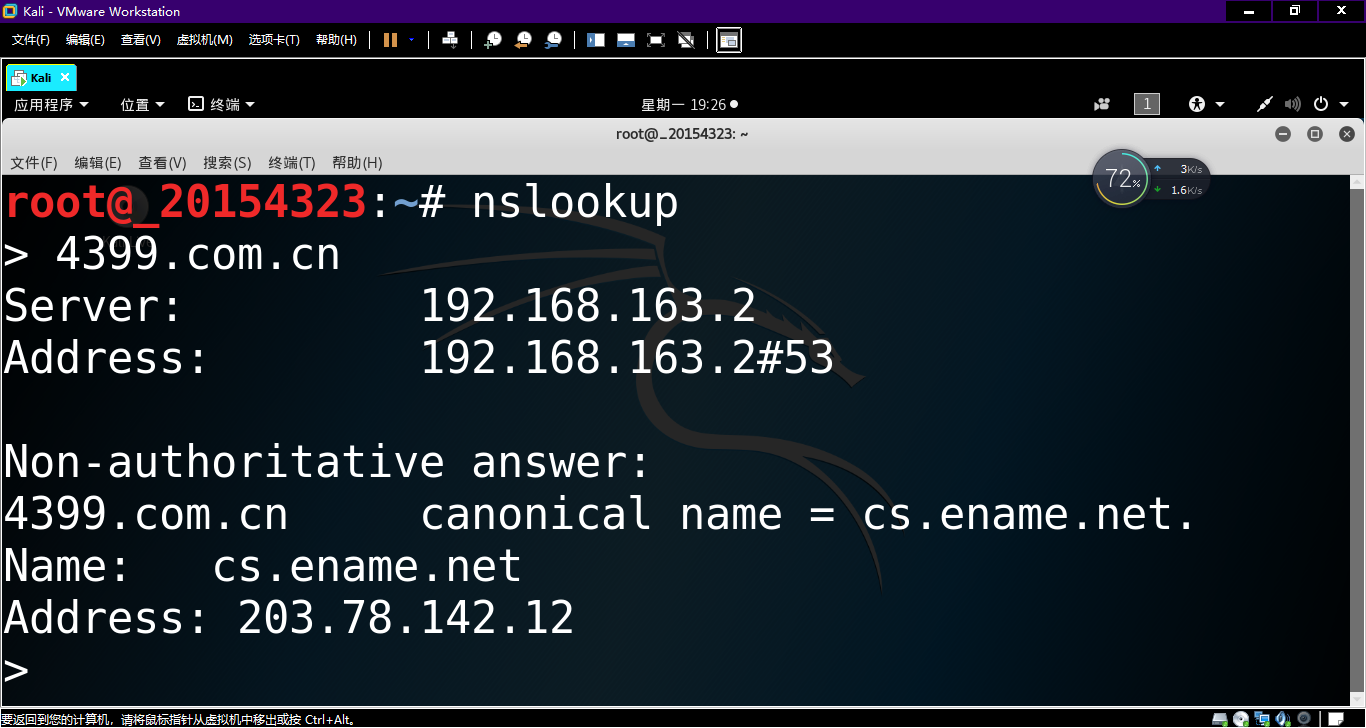

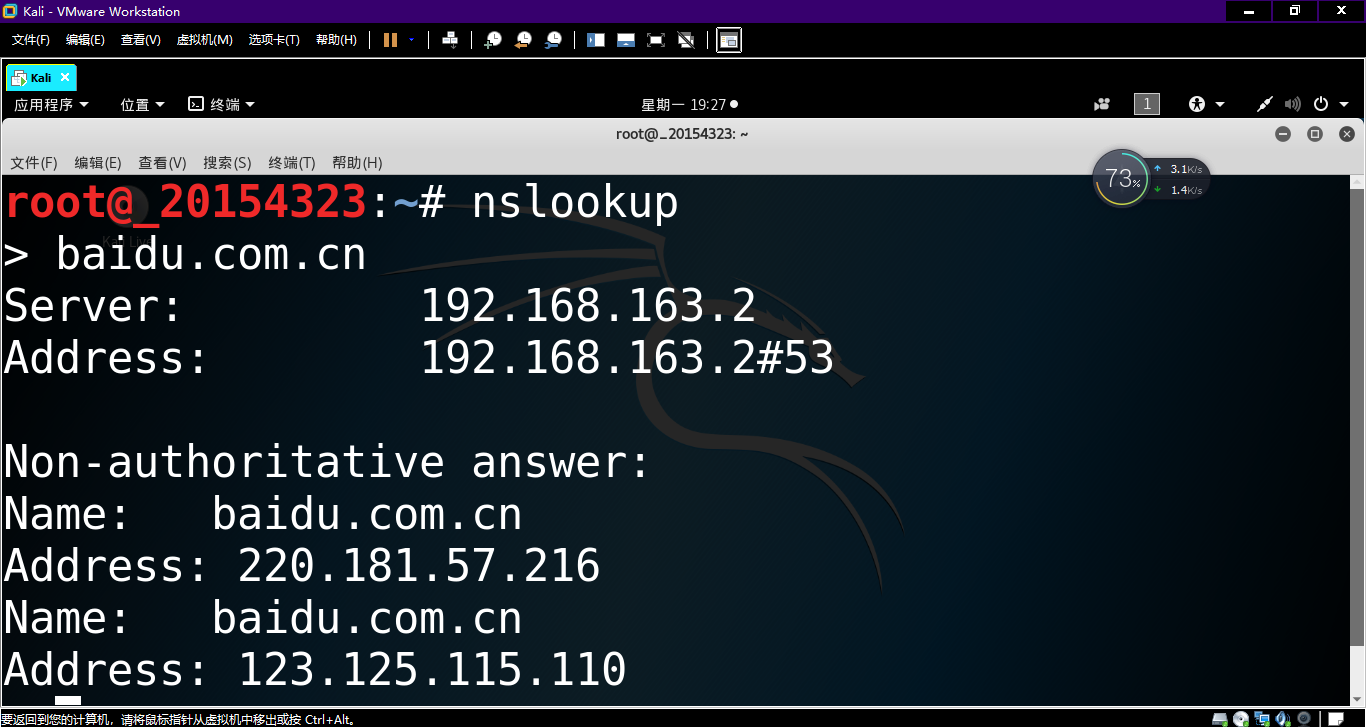

nslookup,dig域名查询

用nslookup查询:

①4399

得到访问的IP地址为192.168.163.2#53

②百度

得到访问的IP地址为192.168.163.2#53

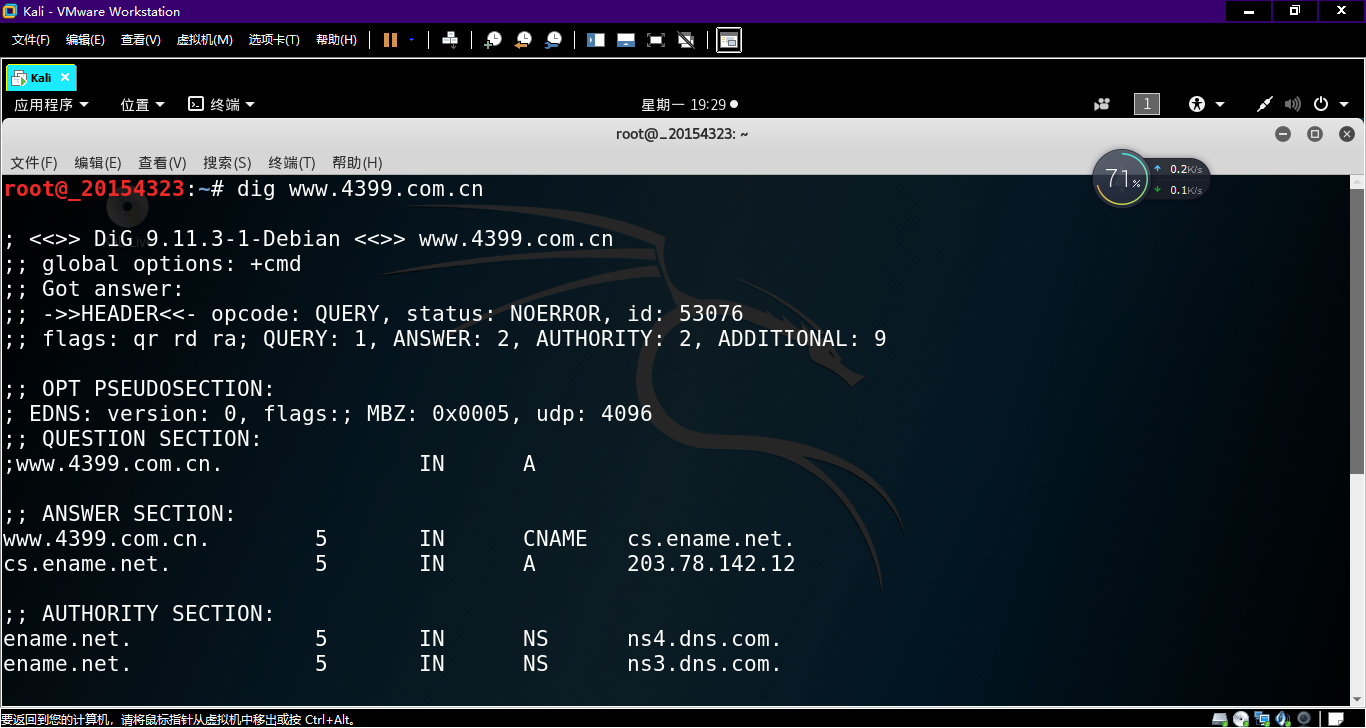

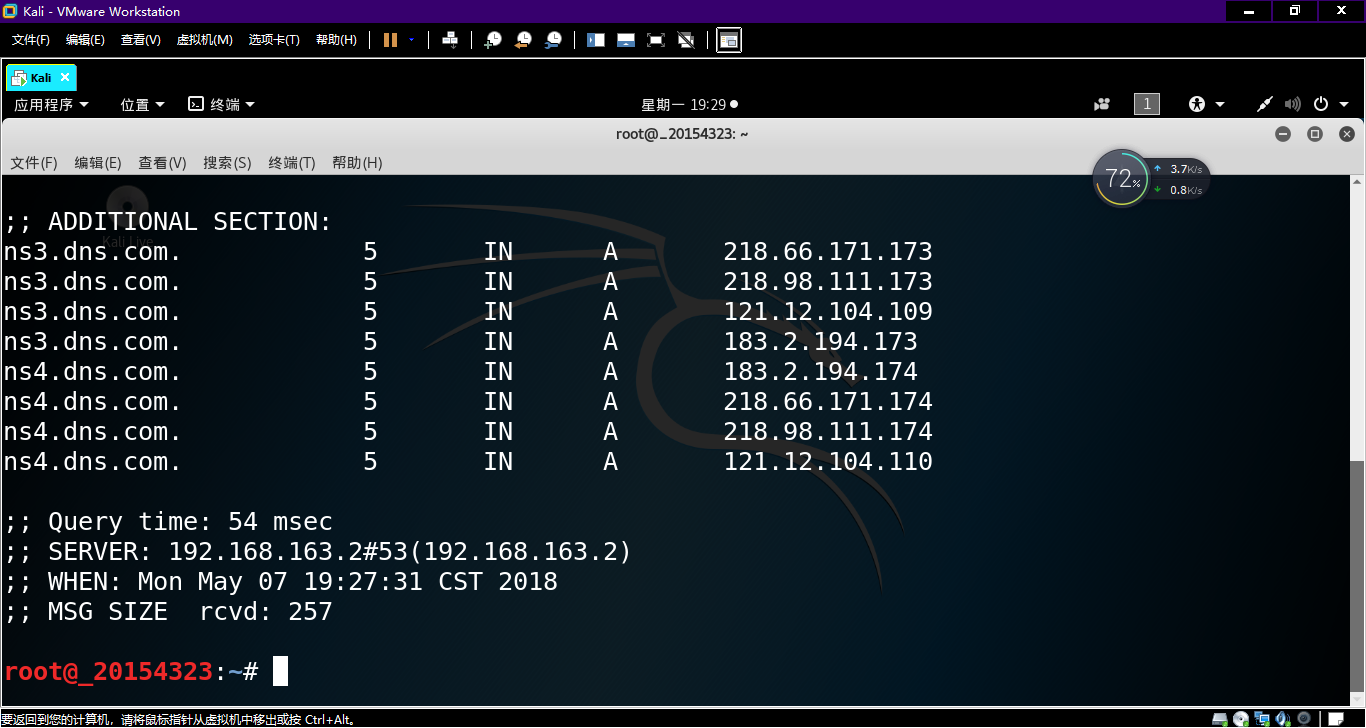

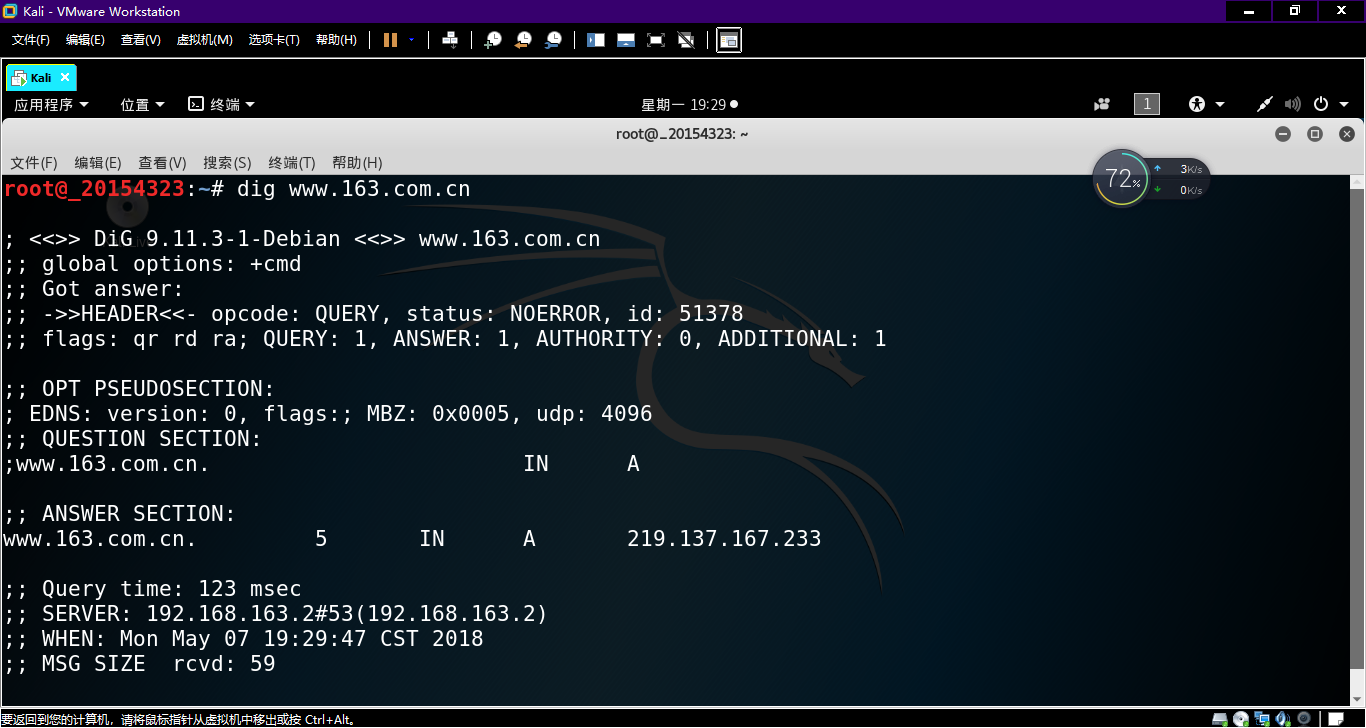

用dig查询:

以4399为例

得到访问的IP地址为192.168.163.2#53

以网易163为例:

得到访问的IP地址为192.168.163.2#53

可以看到访问IP地址都为192.168.163.2#53

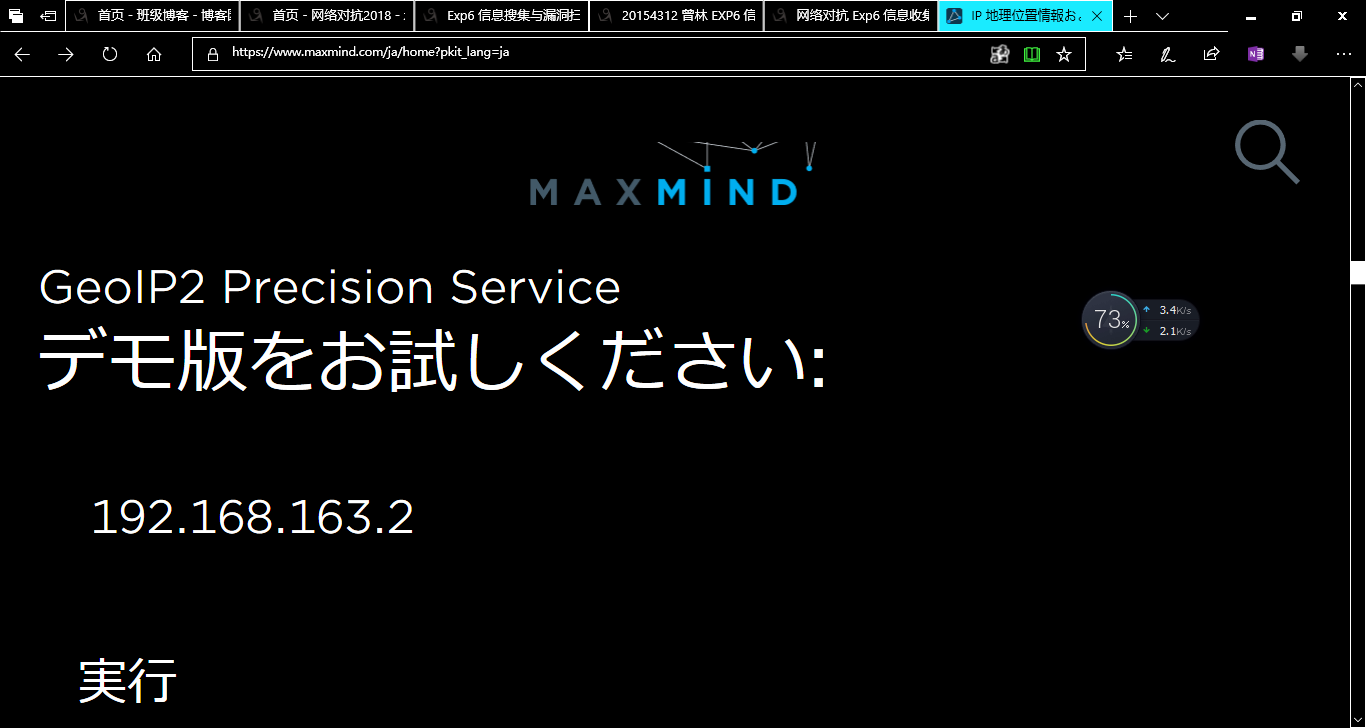

IP2Location 地理位置查询

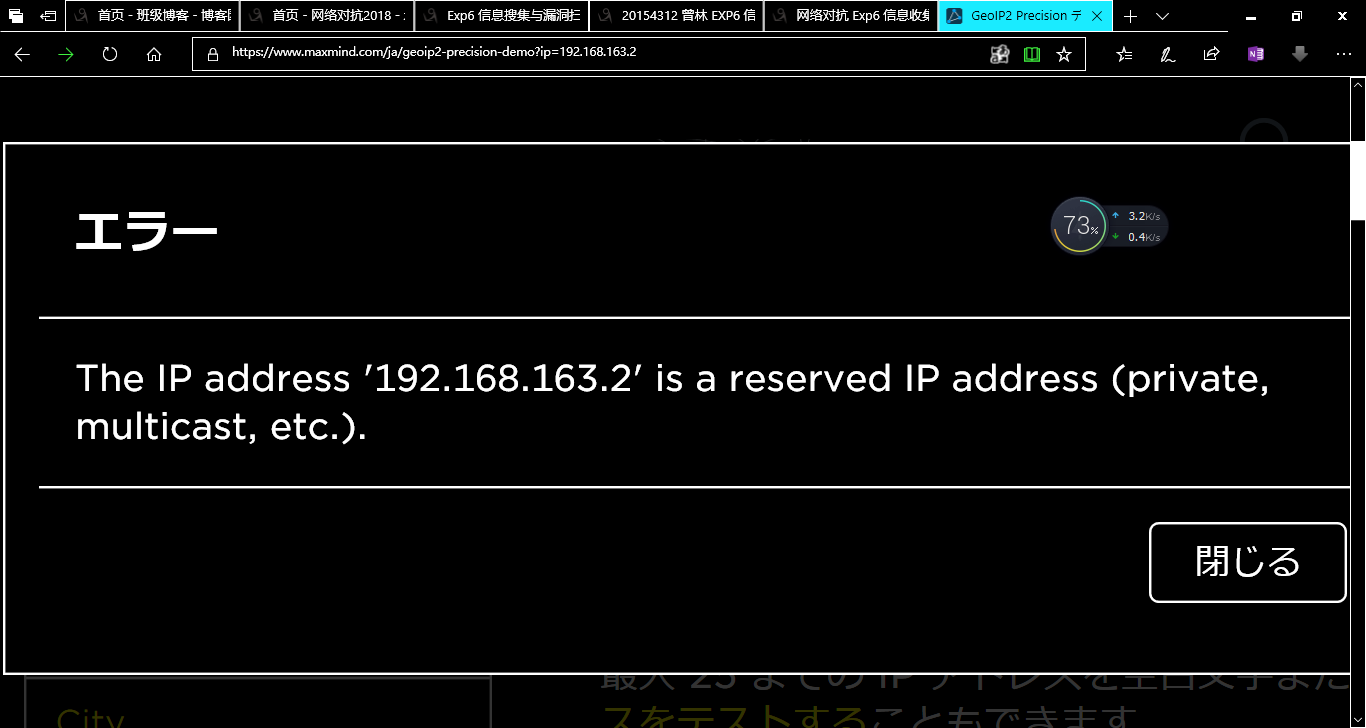

在网站 www.maxmind.com 上输入IP地址可查到对应的地理位置信息。

以下是这个网站,它在我的机器上初次显示是日语的。

在这里输入ip地址,进行查询:

这个ip提示是一个保留地址,显示错误:

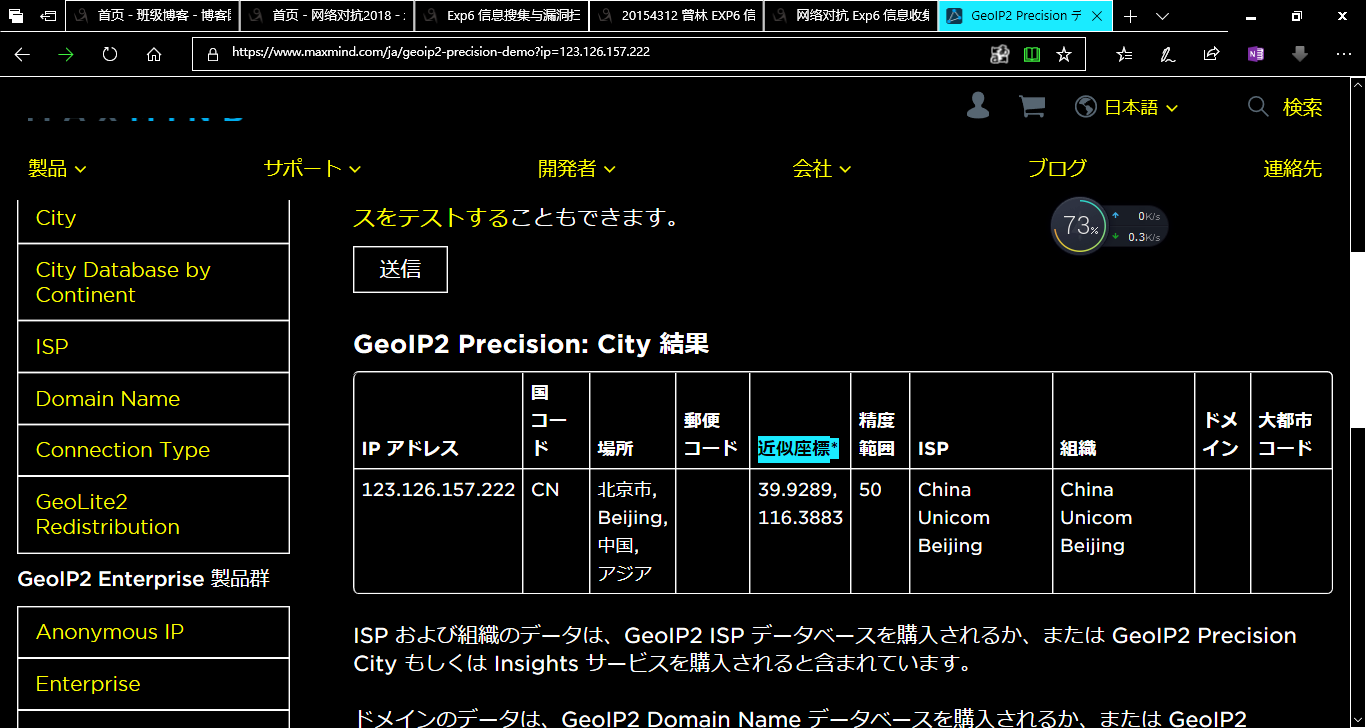

我换了一个ip地址:

可以查看近似坐标,很厉害。

在 www.ip-adress.com/reverse-ip-lookup 上面看的就更直观点,两者也都给出了地图定位信息

使用IP2Location进行地理位置查询

上图也是暴露了该ip的一些信息。

-

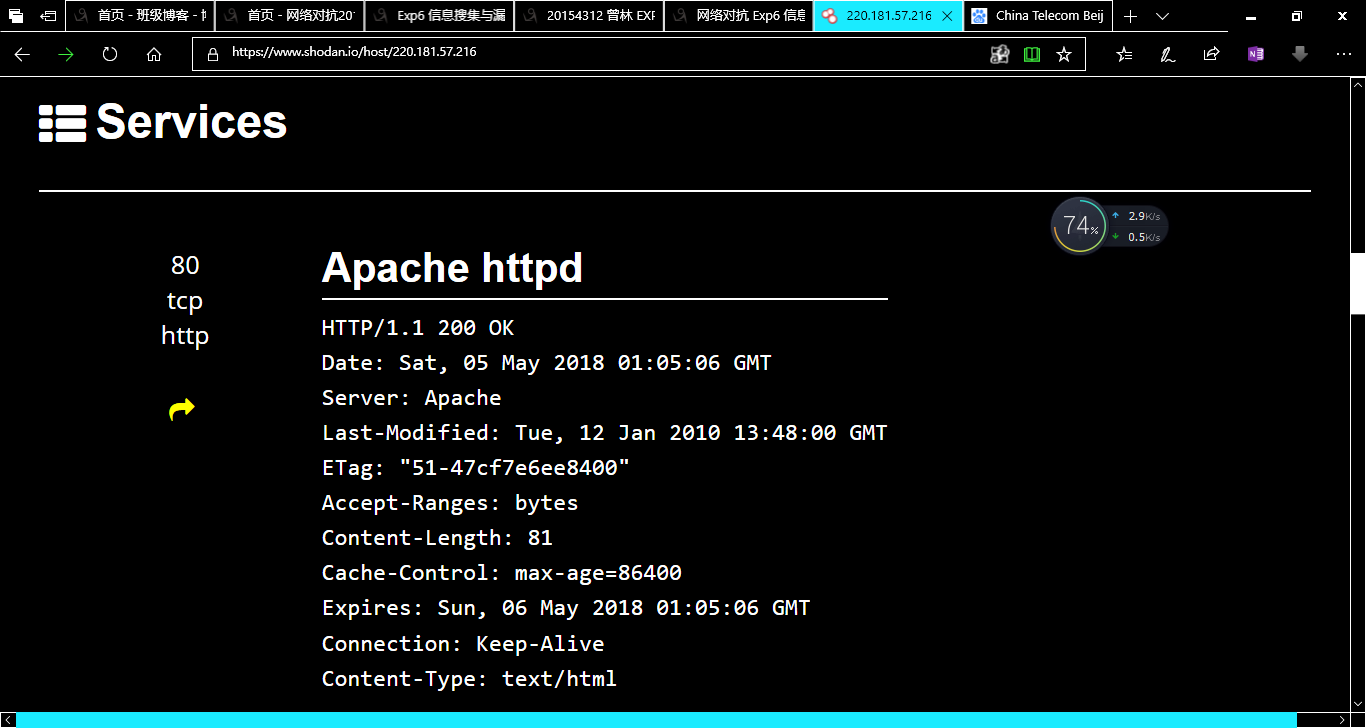

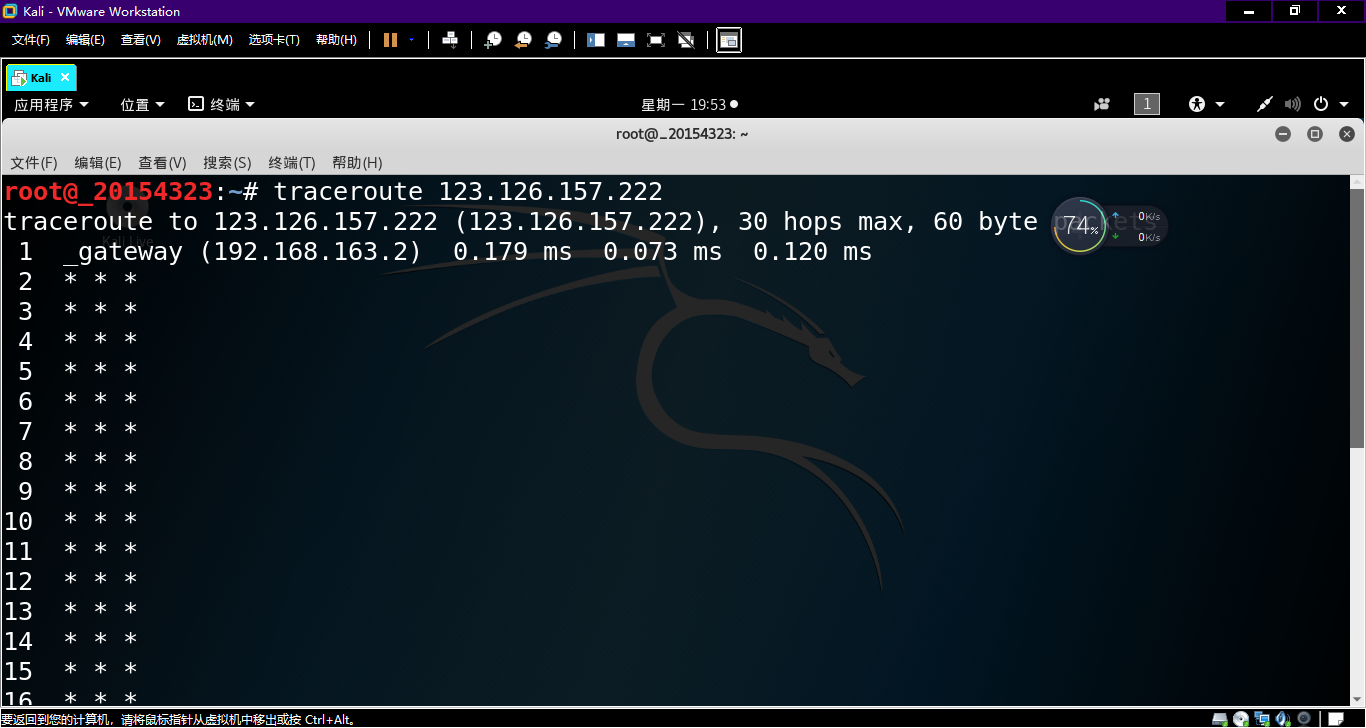

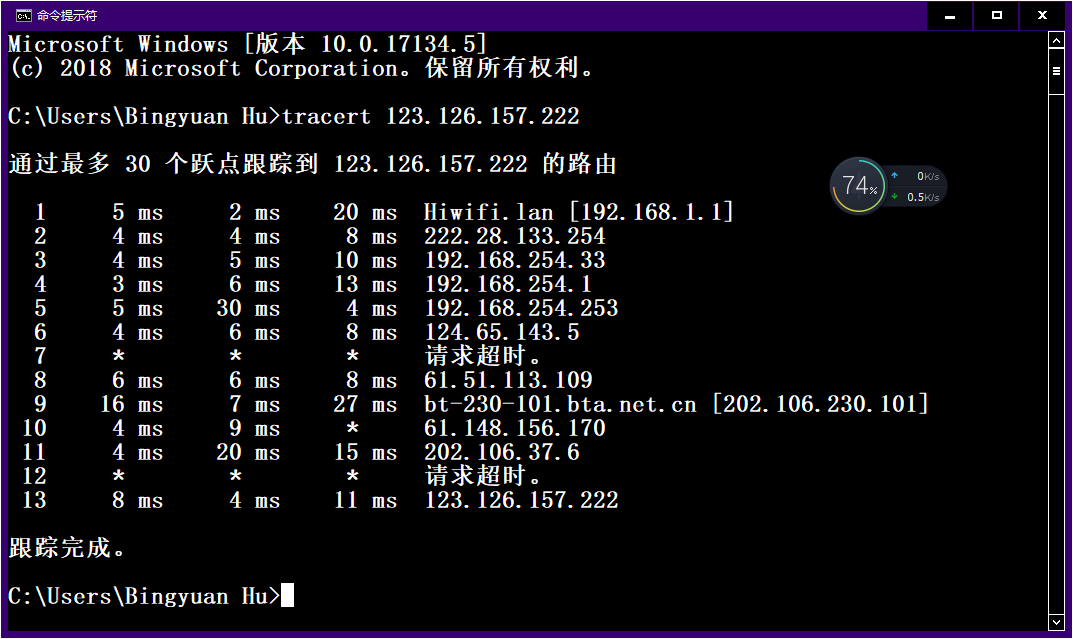

tracert路由探测

在Linux系统下可以通过指令traceroute追踪访问链接时经过的网关(路由器)信息,然而由于Linux是在虚拟机中采用NAT连接模式,Linux通过我们主机上的网络访问链接,我们充当其路由器的角色,但其本身相对于我们来说只是个进程,因此返回的TLL无法正确映射到Linux的IP地址及端口,就无法正常显示追踪路径(换成桥接模式应该可以)。

因此我们可以在windows上使用tracert指令追踪,然后将查询到的路径IP上传到站长之家上得到对应的物理地址。

在站长之家里面扫描一下

-

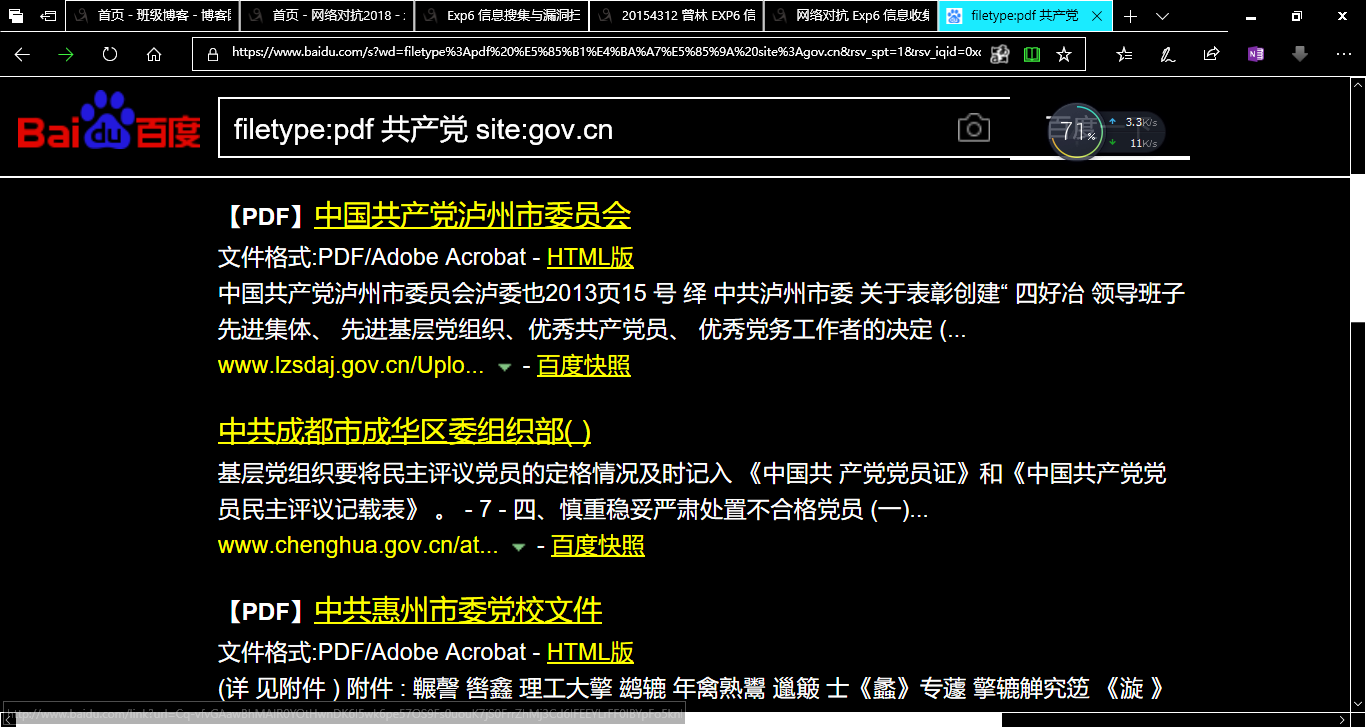

搜索引擎查询

直接在各大搜索平台上输入 filetype:文件类型 关键字 site:域名类型,就能直接搜到相关信息。

-

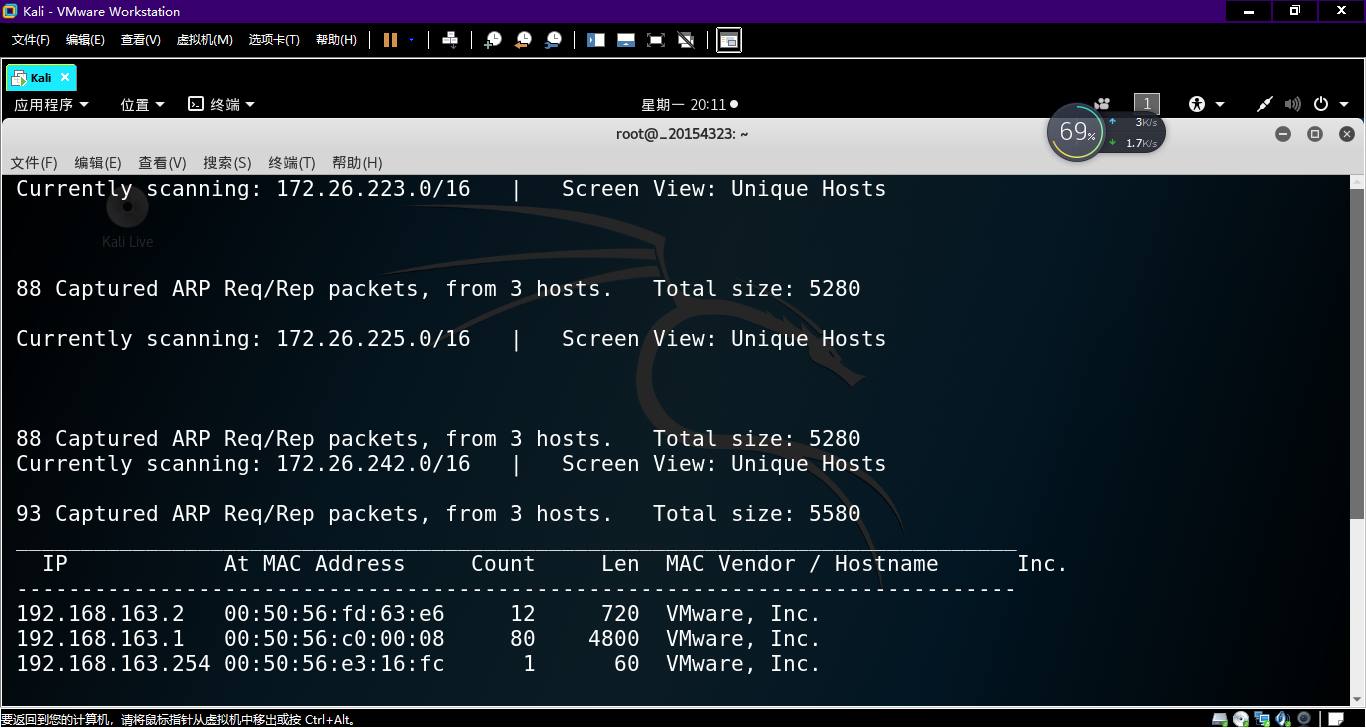

活跃主机扫描扫描

在linux下可以通过执行netdiscover命令直接对私有网段进行主机探测。

也可以通过 msf 中位于 modules/auxiliary/scanner/discovery 模块下的 arp_sweep, ipv6_multicast_ping, ipv6_neighbor, ipv6_neighbor_router_advertisement, udp_probe,udp_sweep 来扫描活跃主机。

-

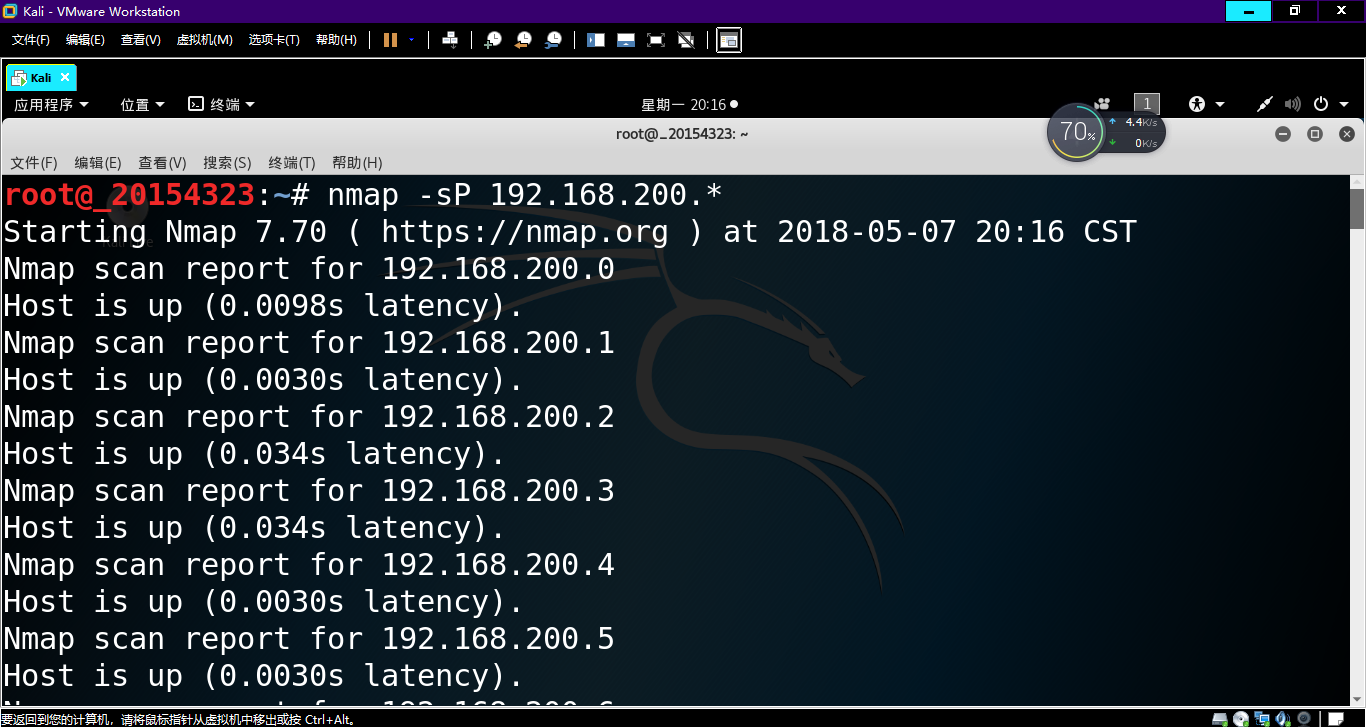

nmap扫描

输入 nmap –sP 命令扫描目标网段下在线的主机。

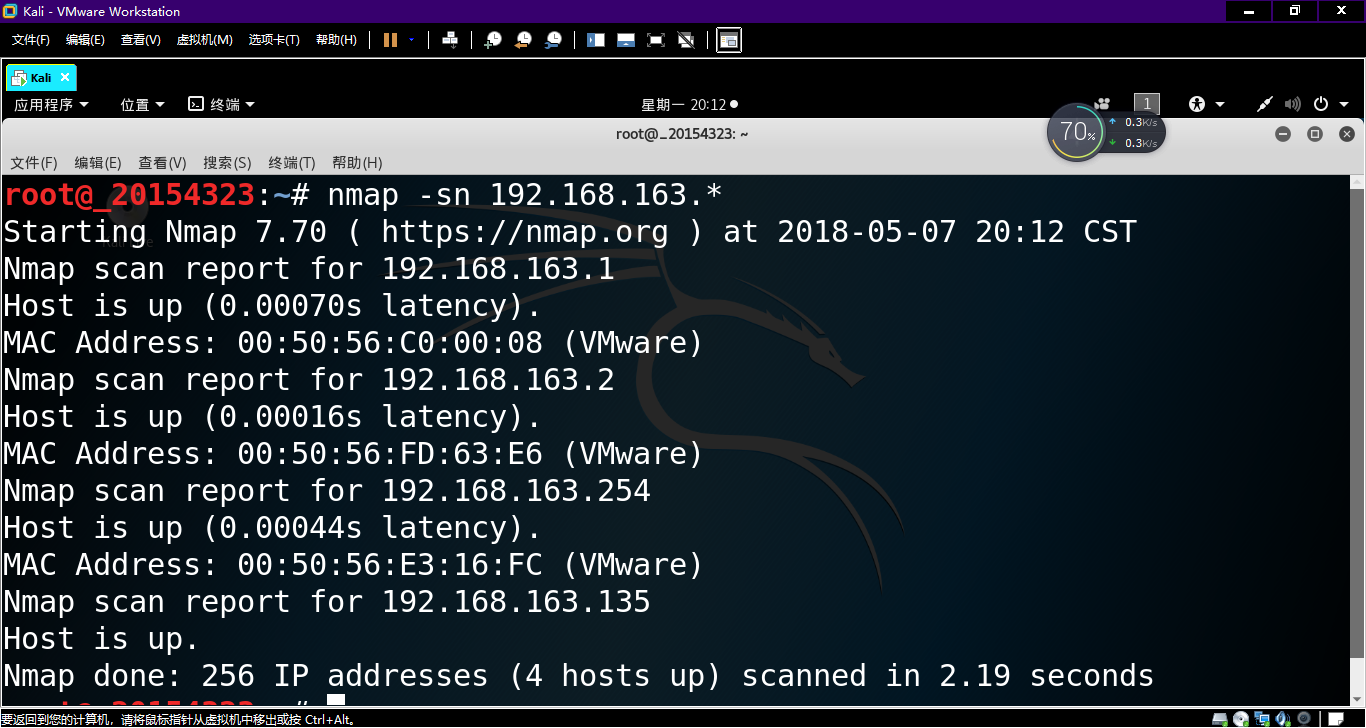

nmap -sn扫描活动主机

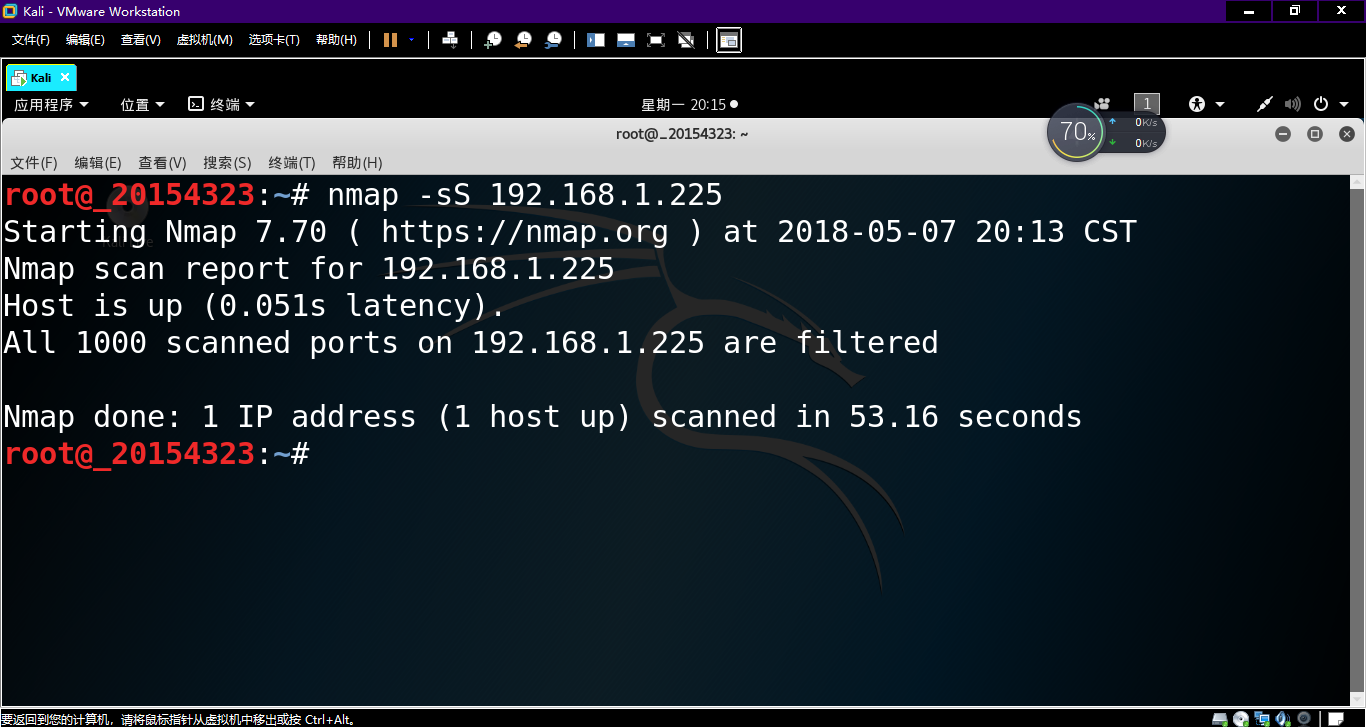

nmap -sS IPADRESS对特定主机进行TCP端口扫描

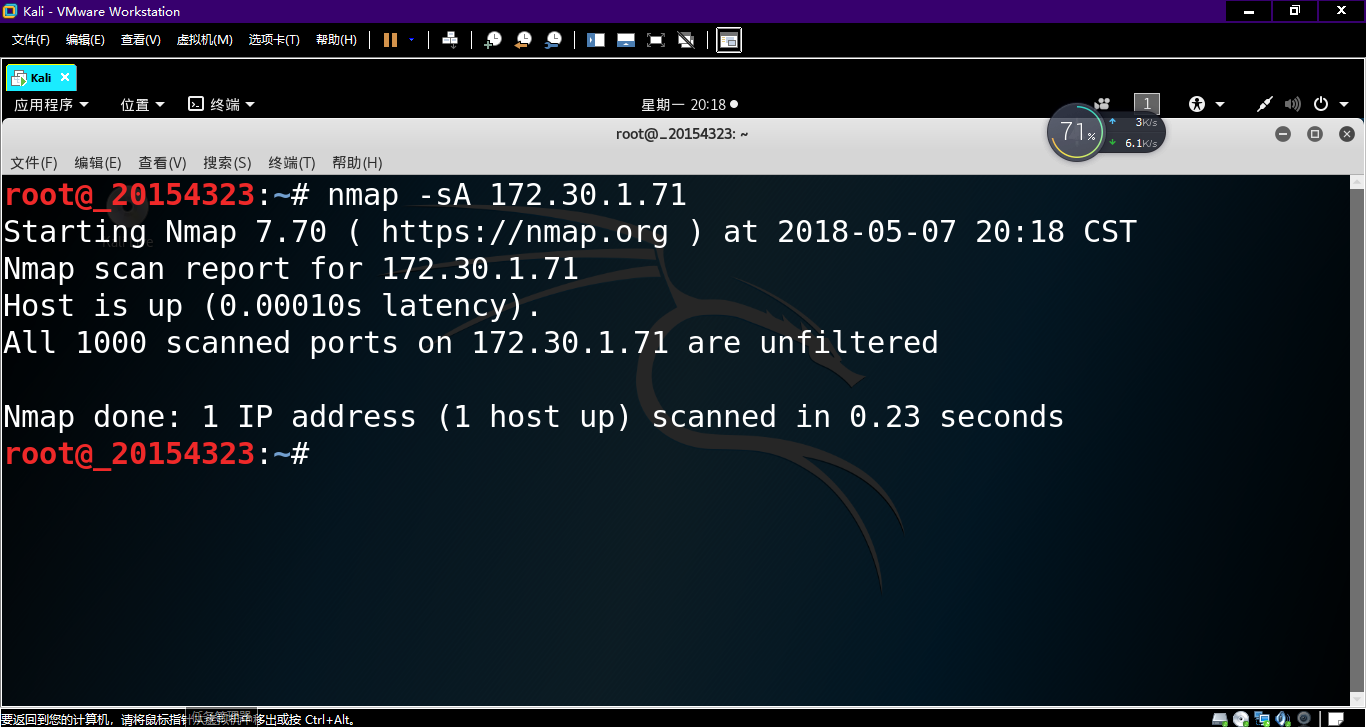

使用 nmap -sA 指令可以检测目标主机是否使用任何的滤包器和防火墙。

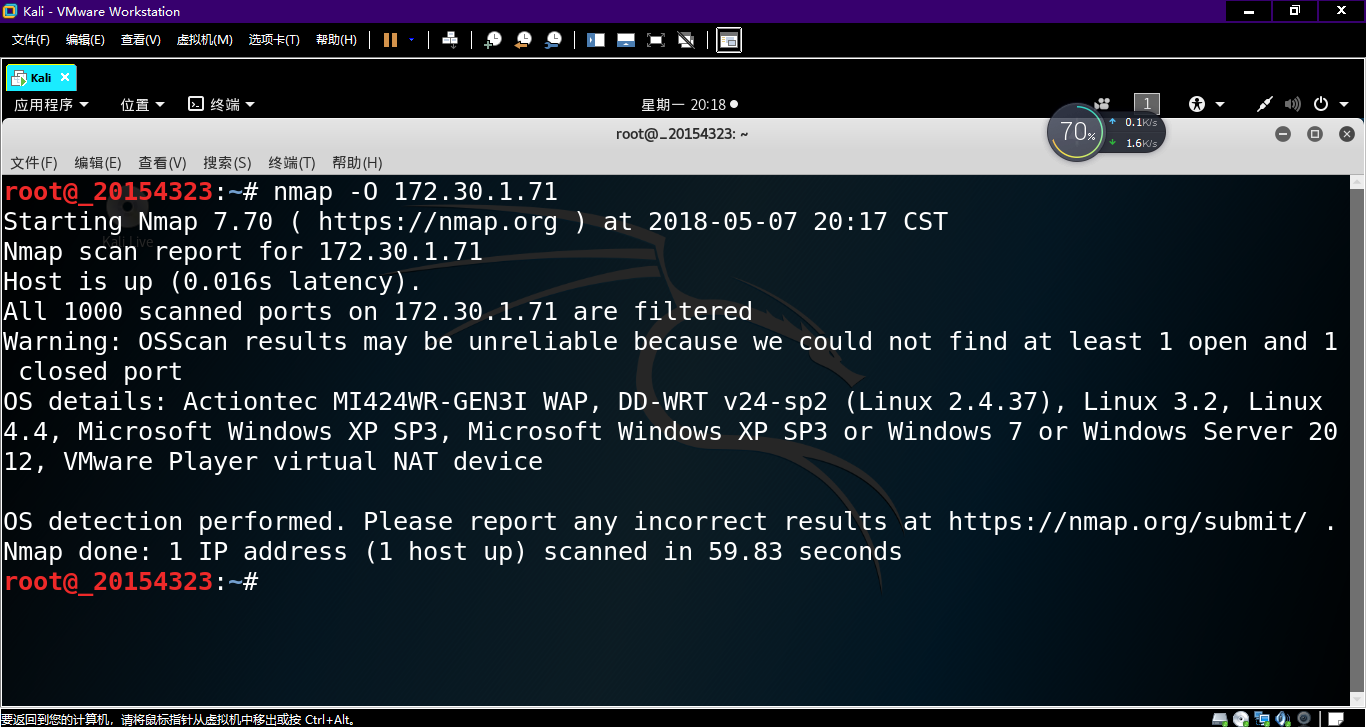

如果换成主机IP网段能搜到连接当前无线网的所有主机IP地址,用指令 nmap -O 172.30.1.71 扫描目标IP的操作系统信息

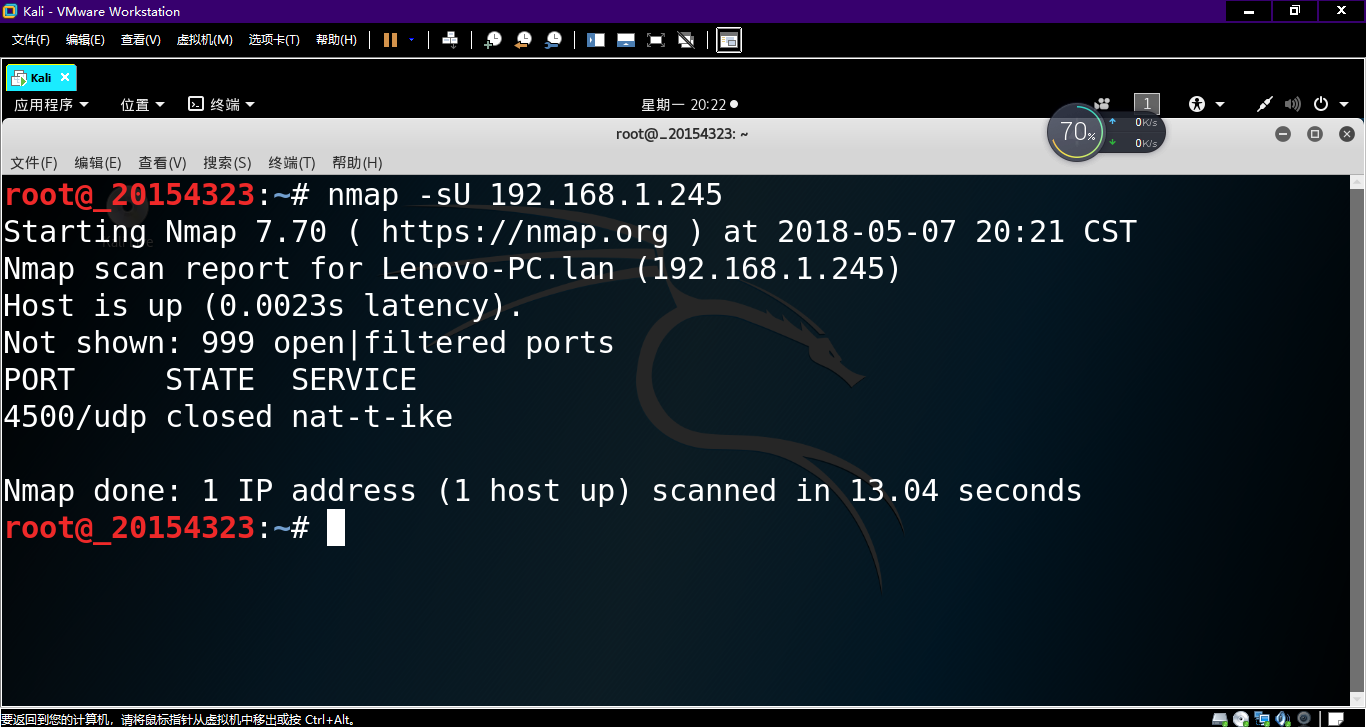

nmap -sU IPADRESS扫描特定主机的UDP协议端口信息

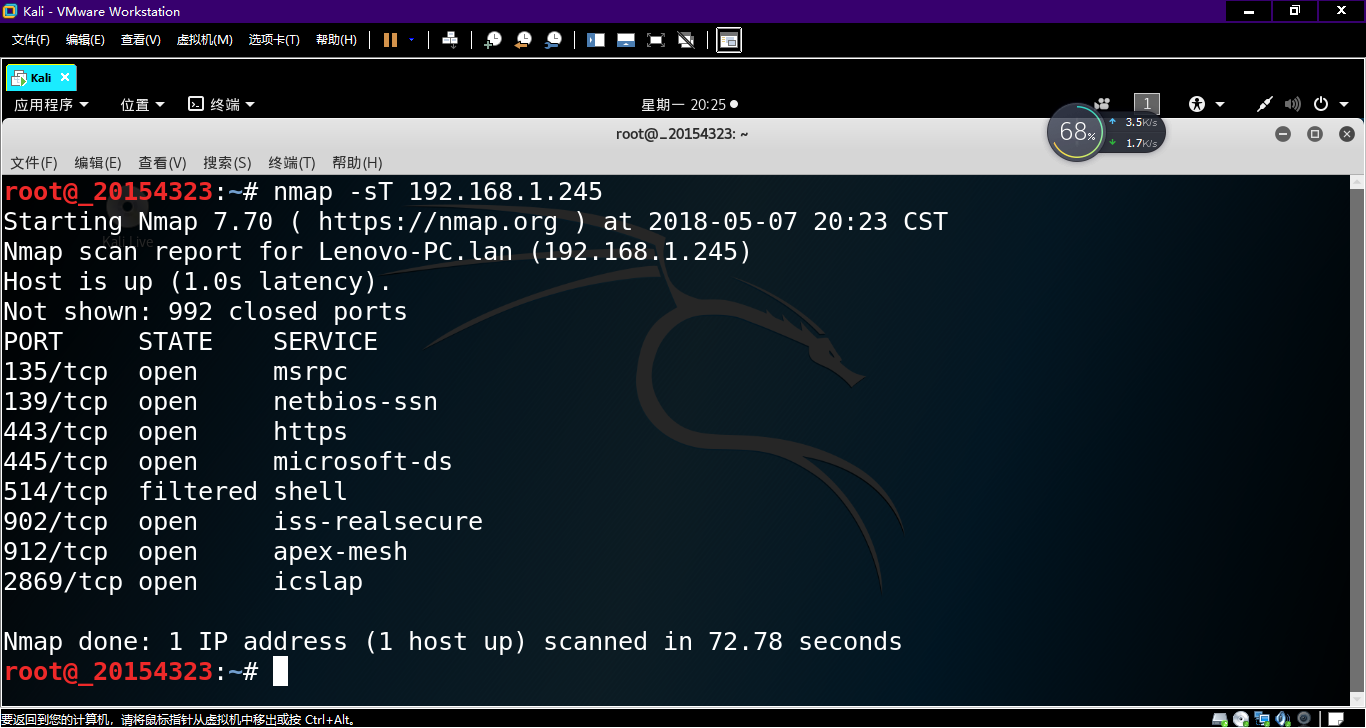

nmap -sT

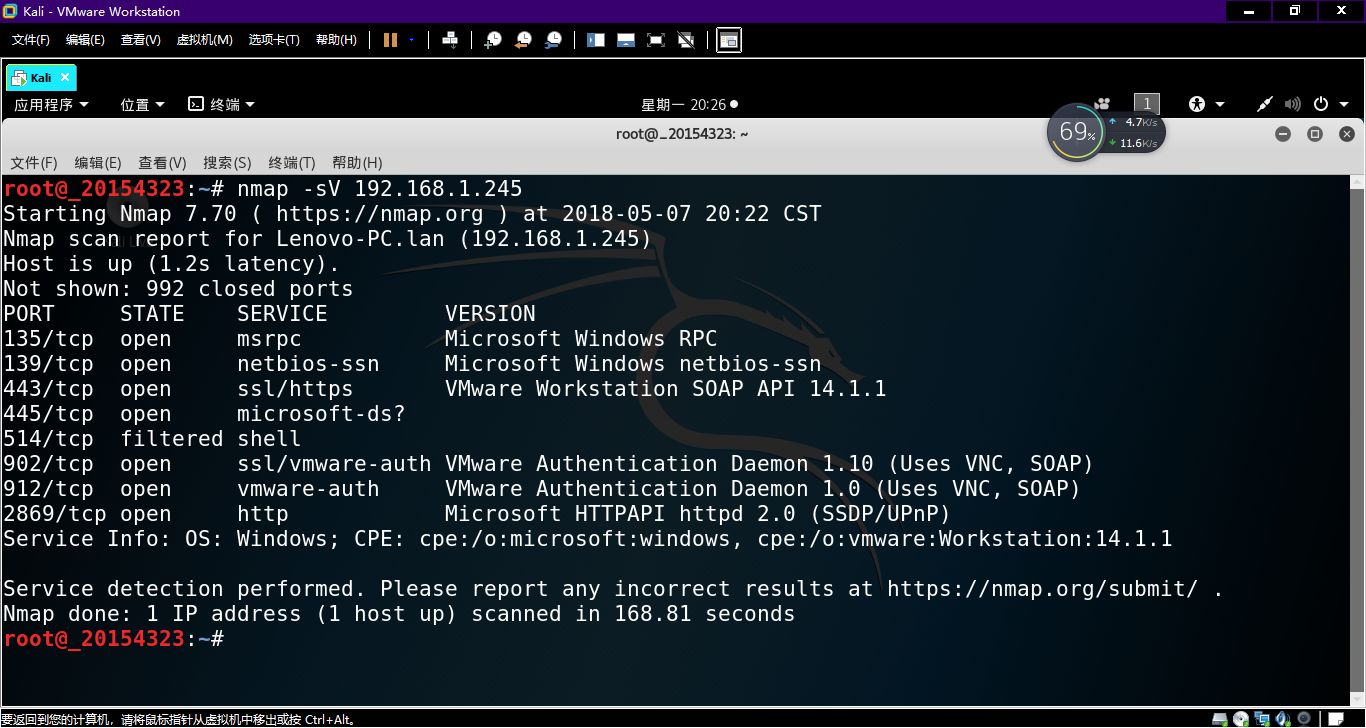

nmap -sV IPADRESS扫描特定主机的微软服务版本信息

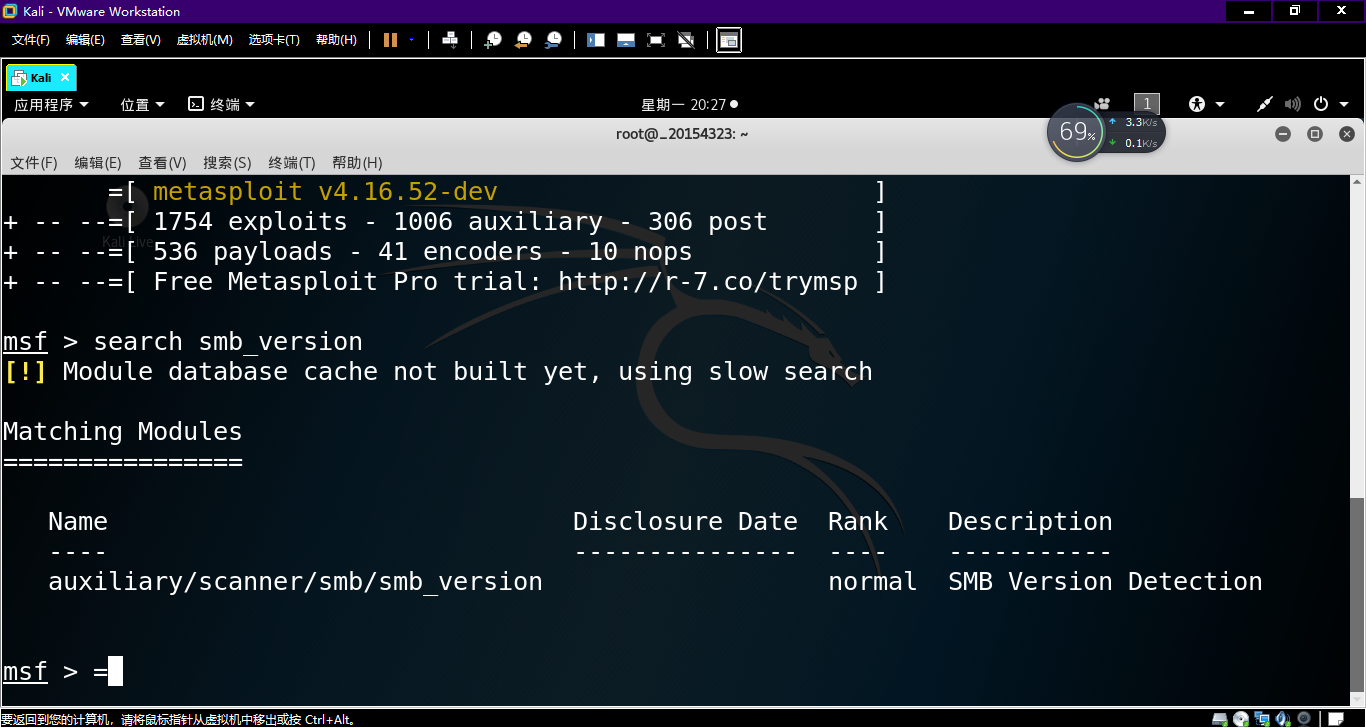

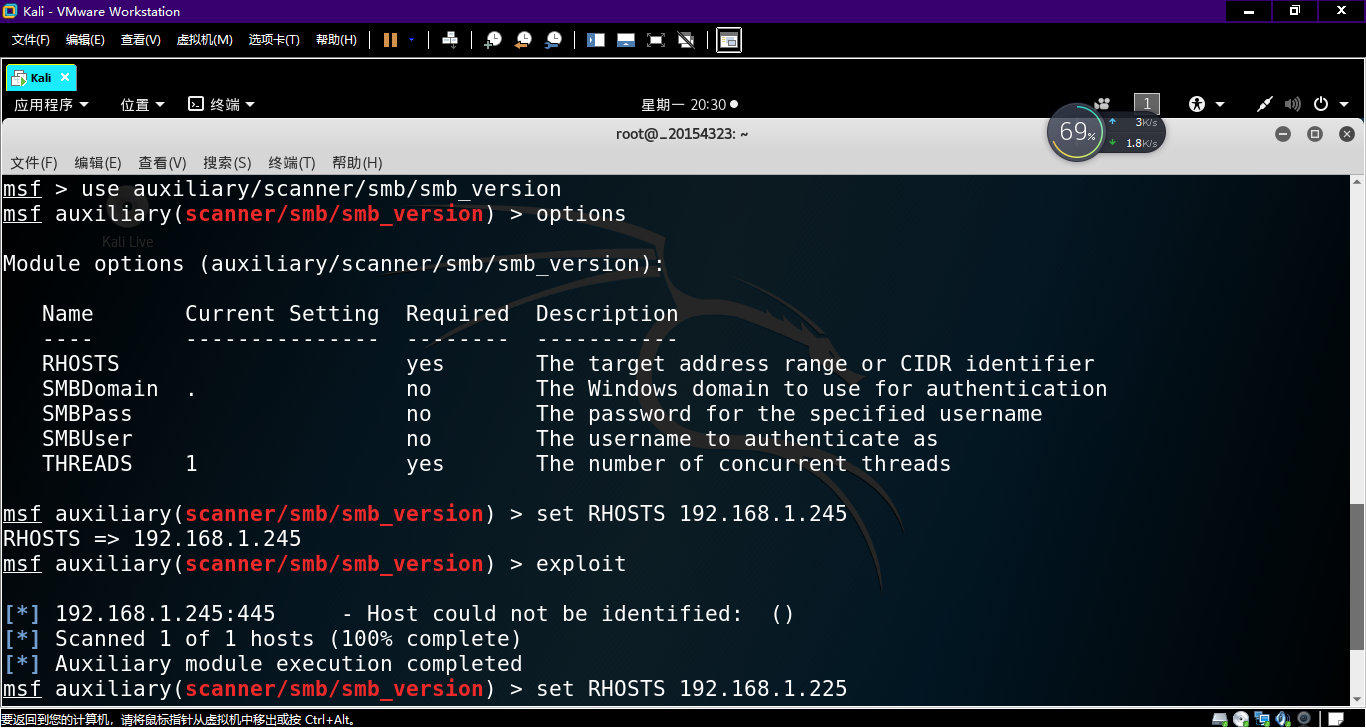

msfconsole进入msf,search smb_version搜索查询smb_version的辅助模块

use auxiliary/scanner/smb/smb_version使用辅助模块,并进行配置

漏洞扫描

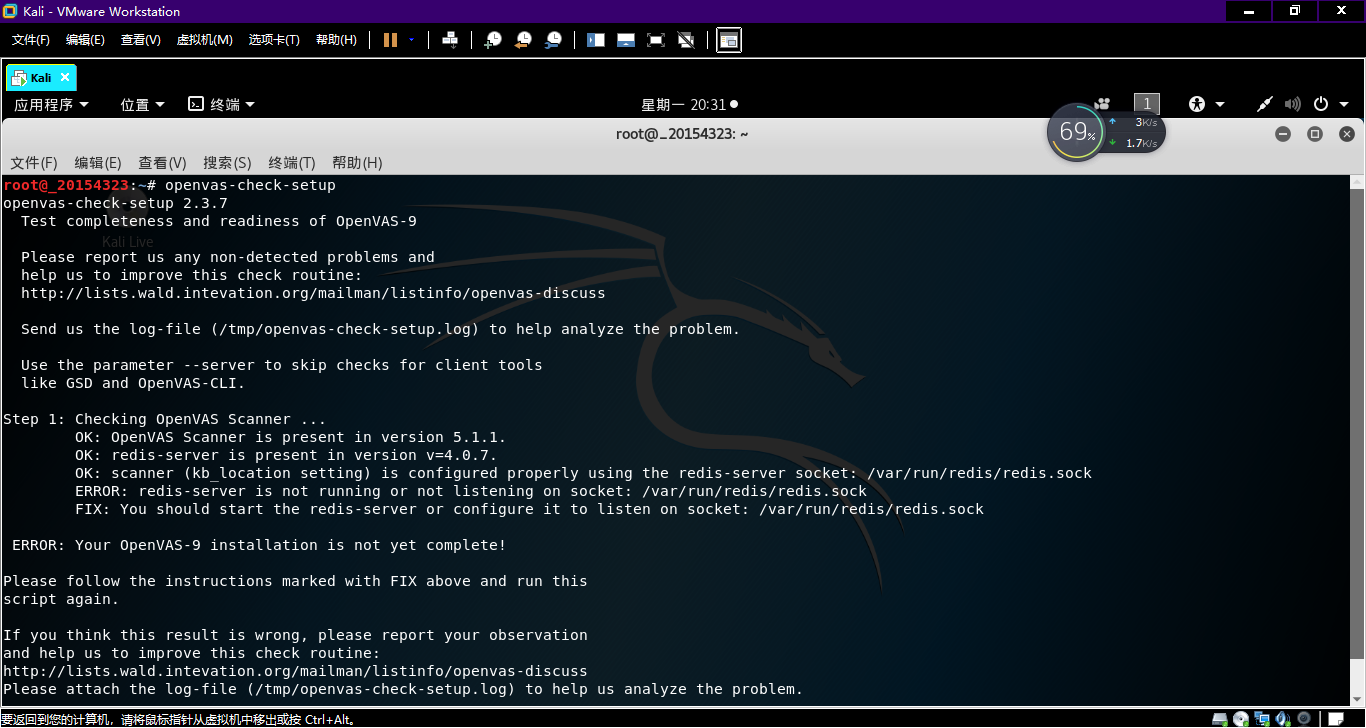

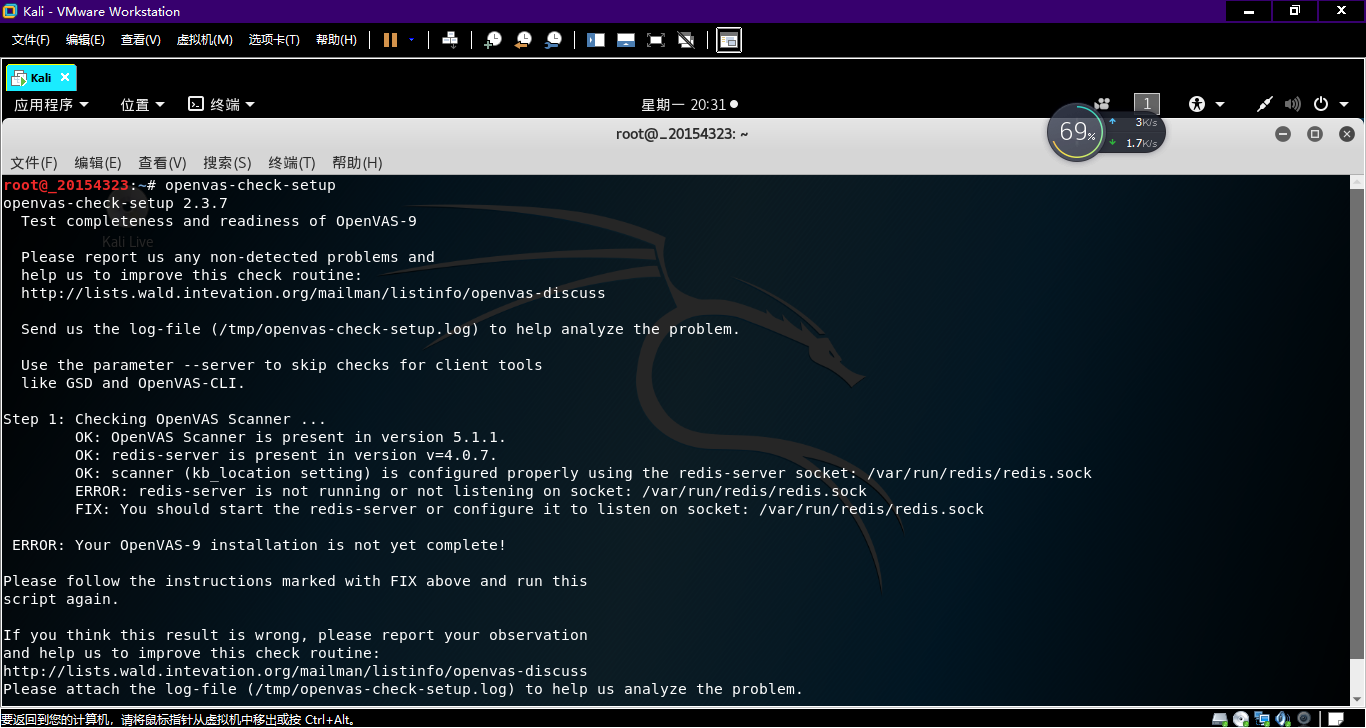

可以先执行 openvas-check-setup 查看openvas的状态

不错,已经安装好了。

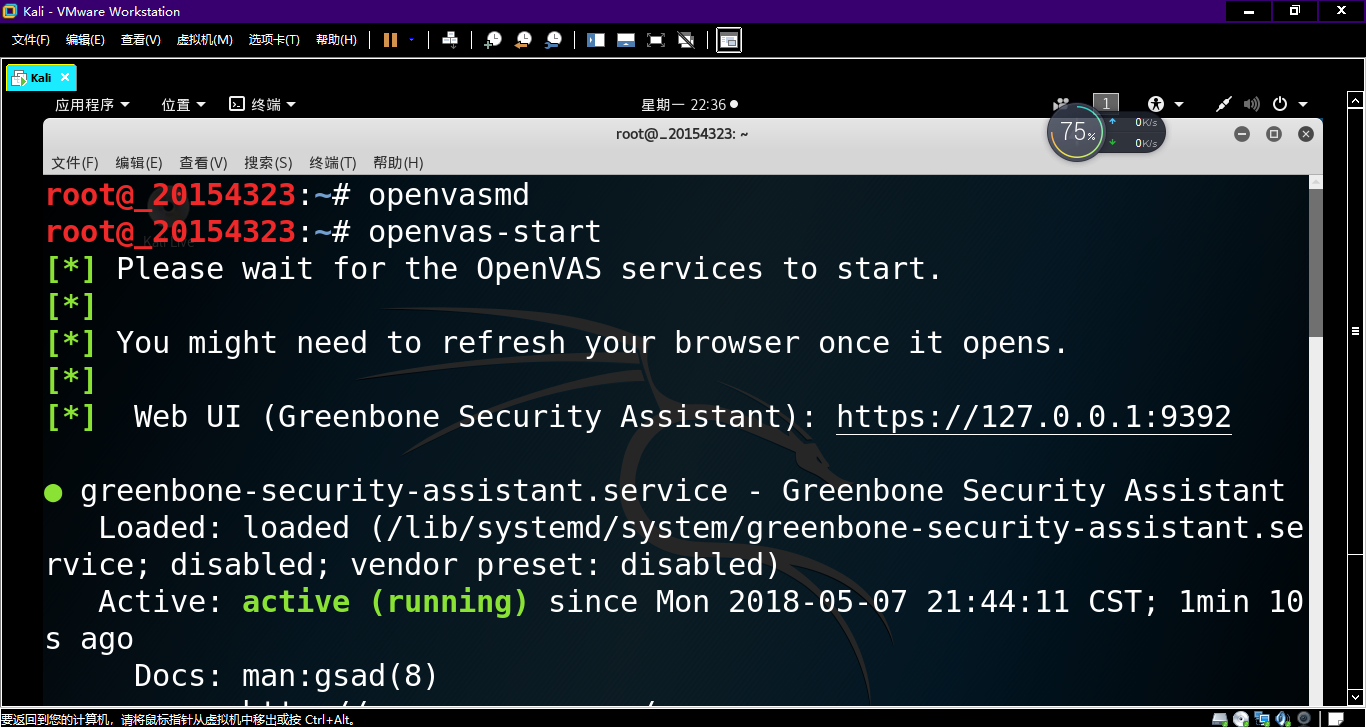

使用指令 openvasmd --user=admin --new-password=admin 添加用户和密码,接着使用

openvasmd

openvas-start

要的就是这个地址:

这个地址不能再edge浏览器里面打开。

在kali的火狐里面可以打开:输入用户名和密码。

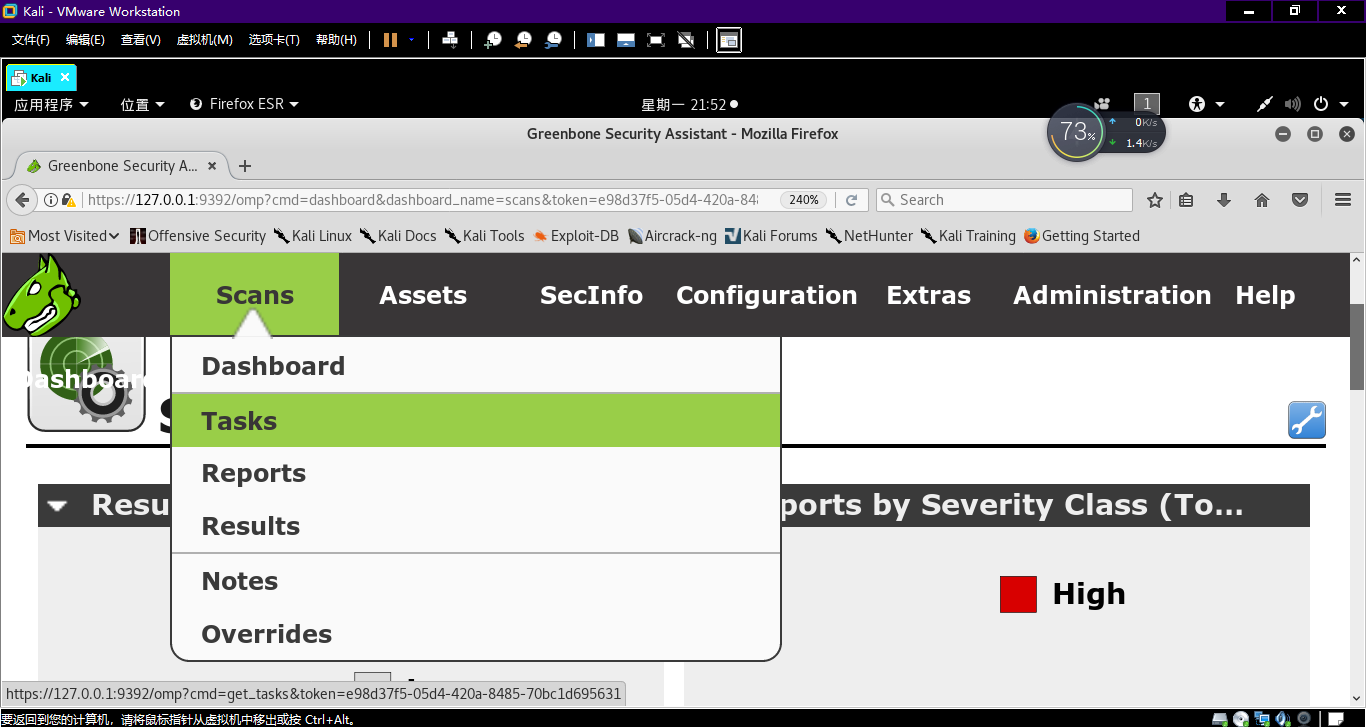

点击task

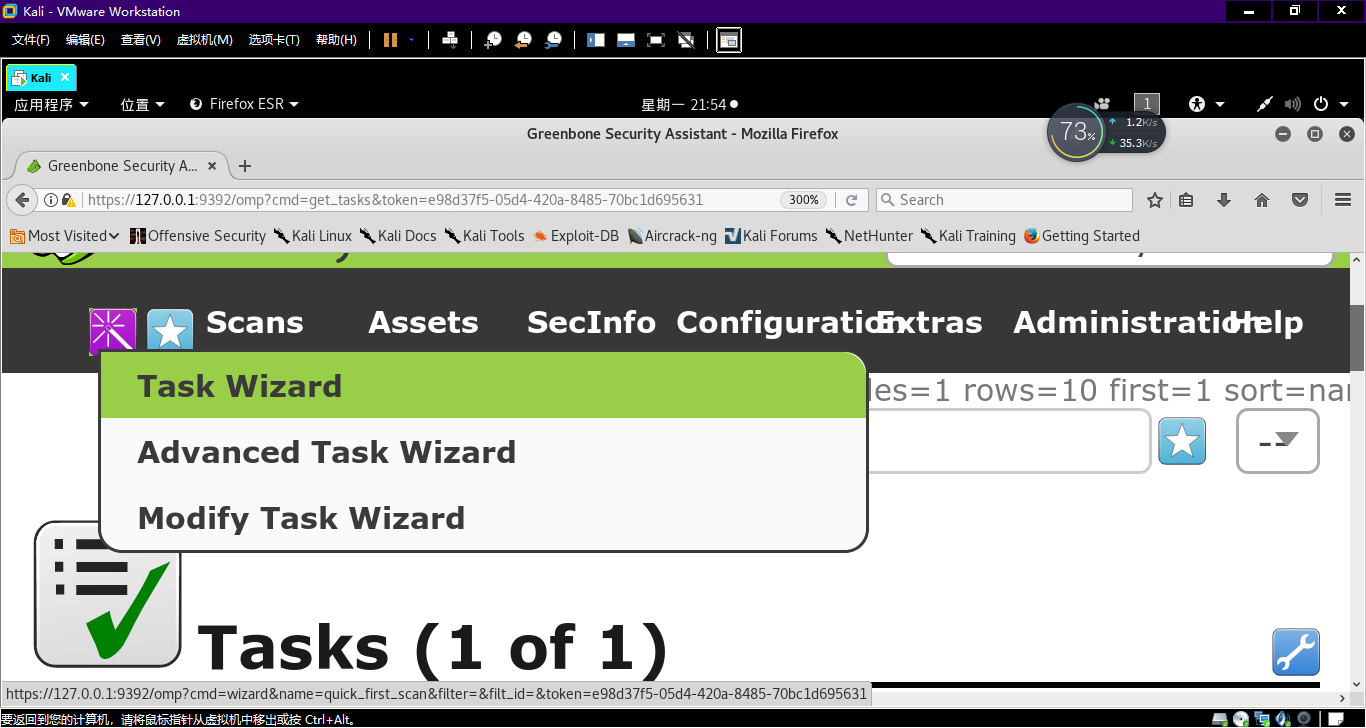

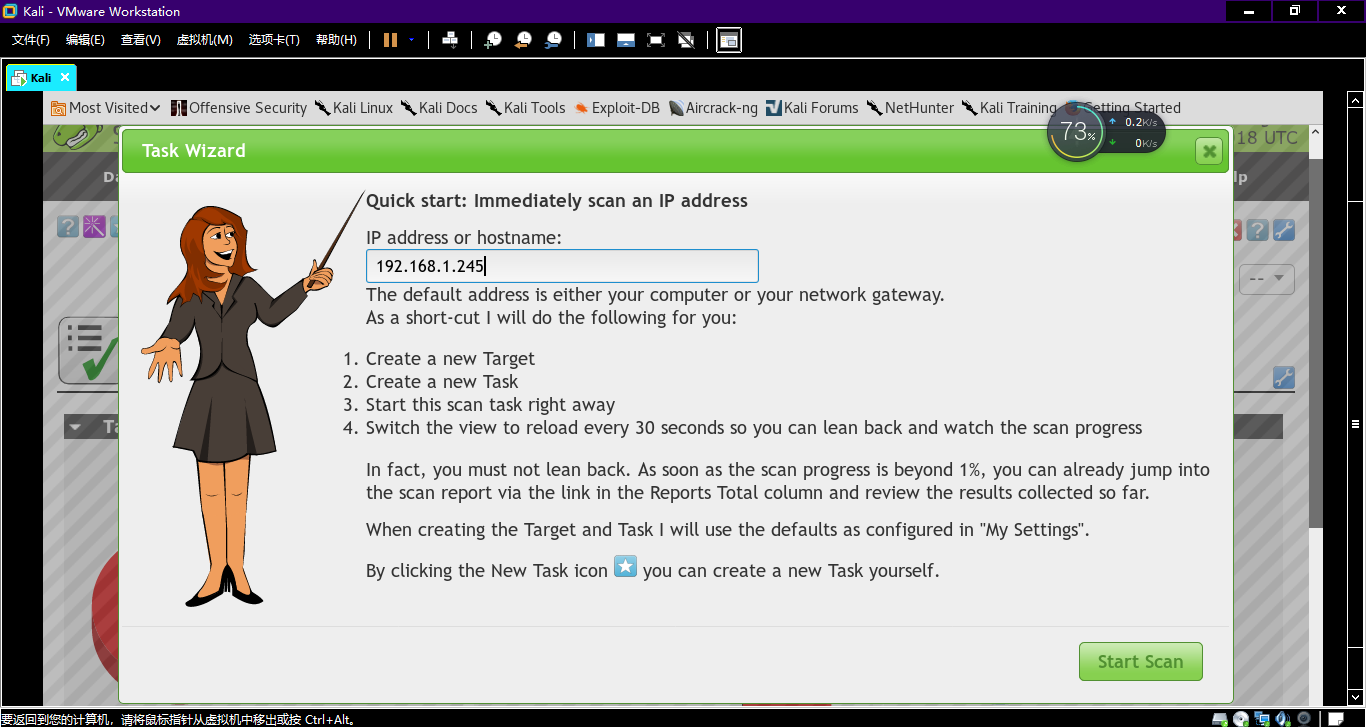

点击task wizard

输入我自己的ip地址

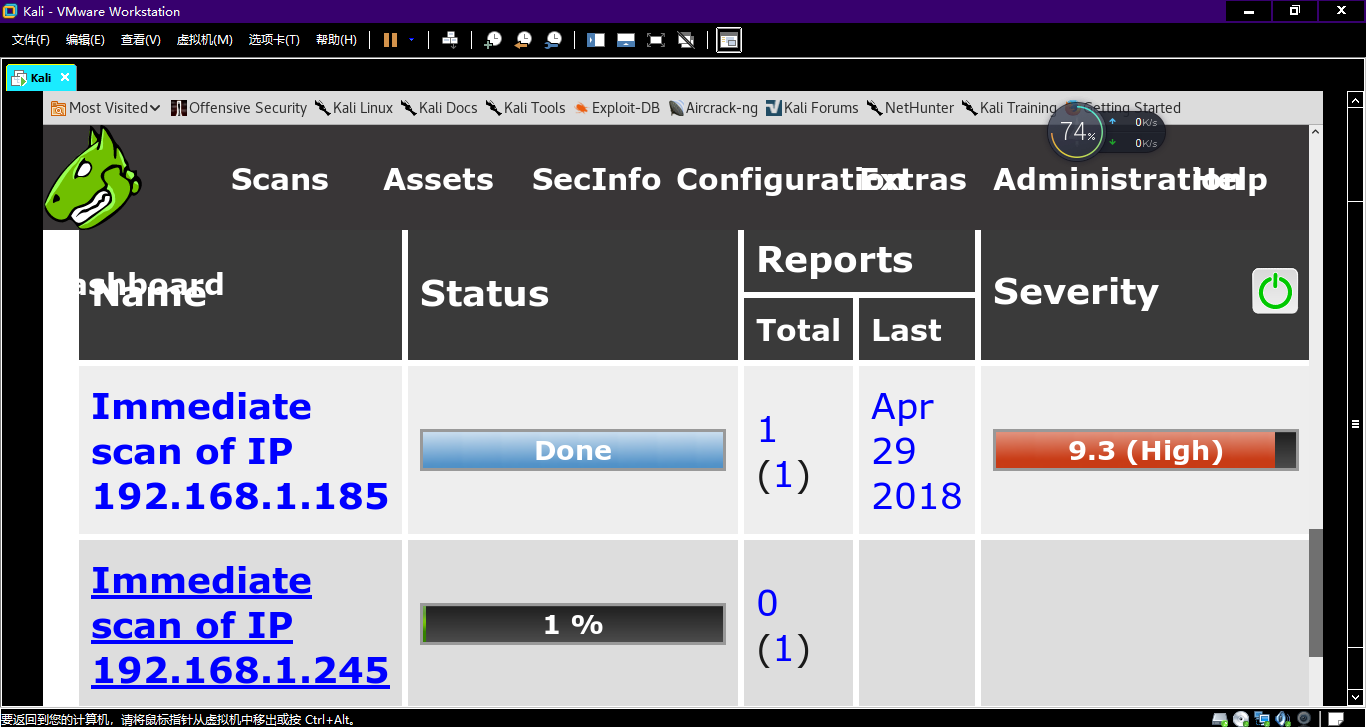

然后等待它扫描。有一个是done,有一个是1%。done的那个是其他同学先做的。

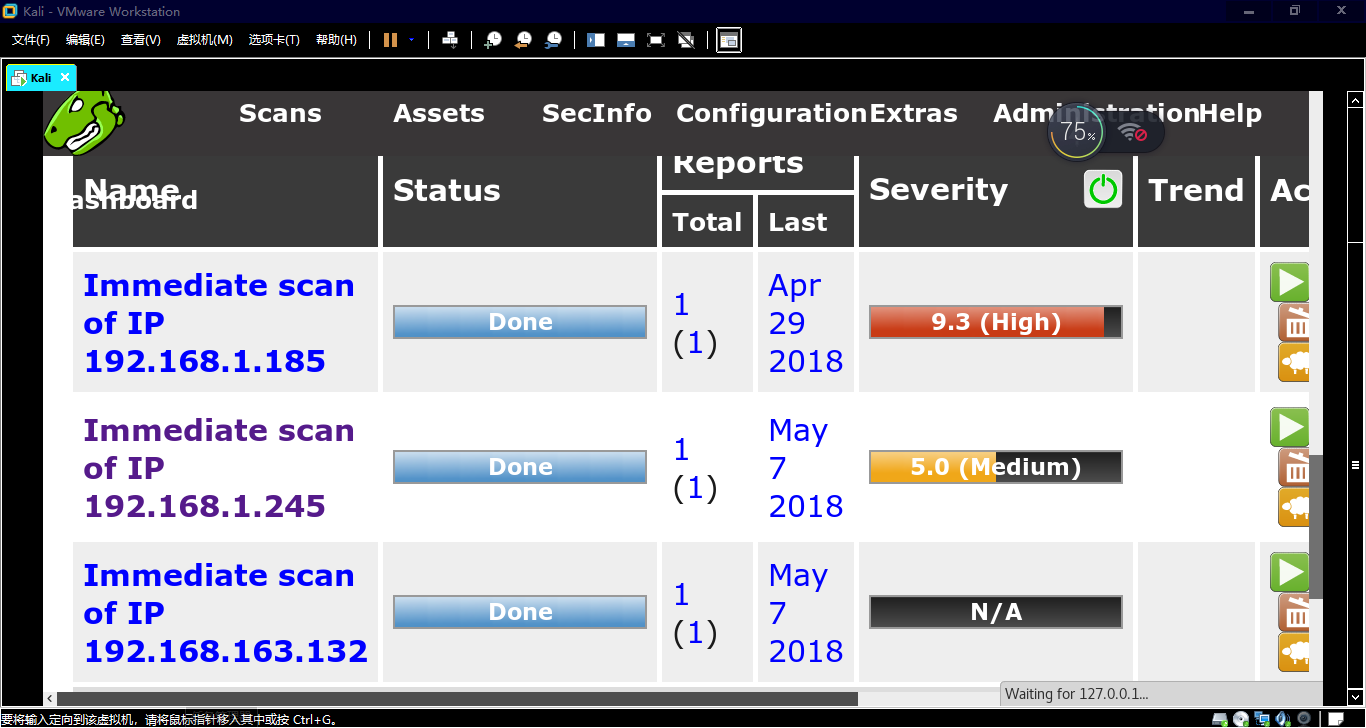

等了半小时就好了:192.168.1.245是我的Windows10,192.168.163.132是我的linux。

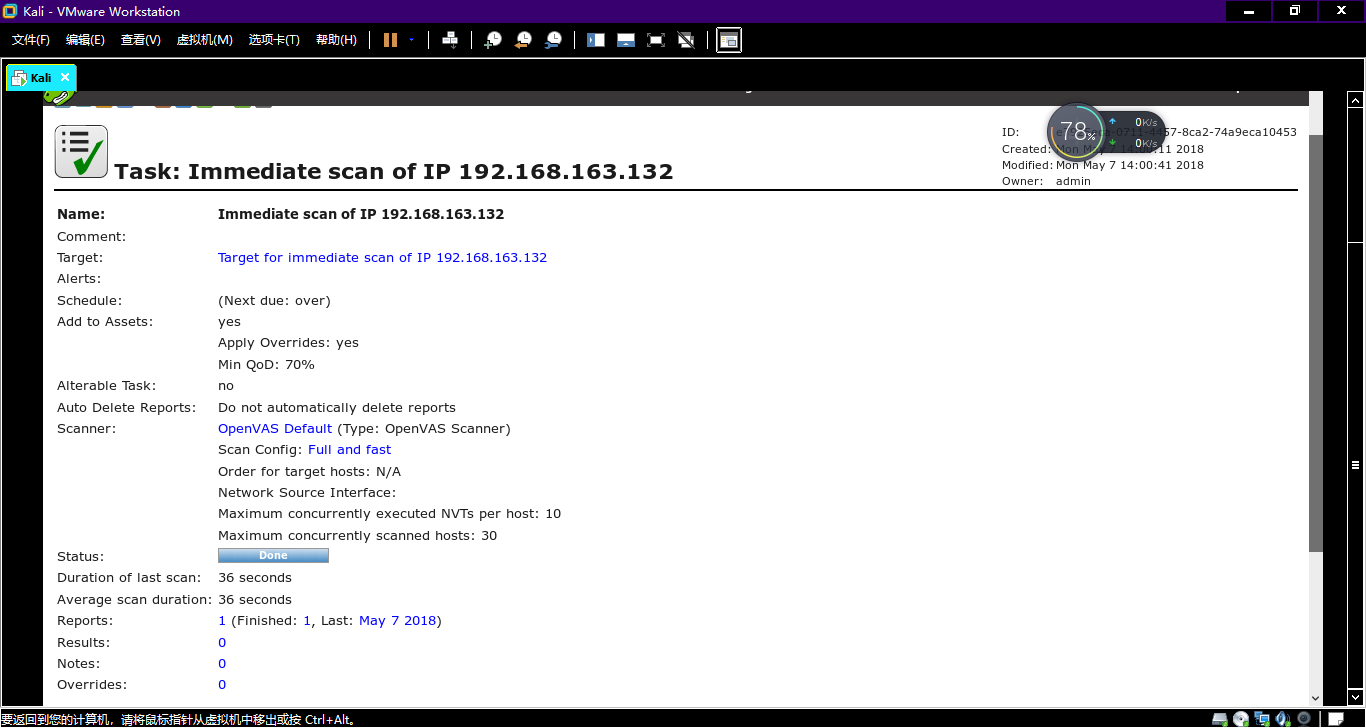

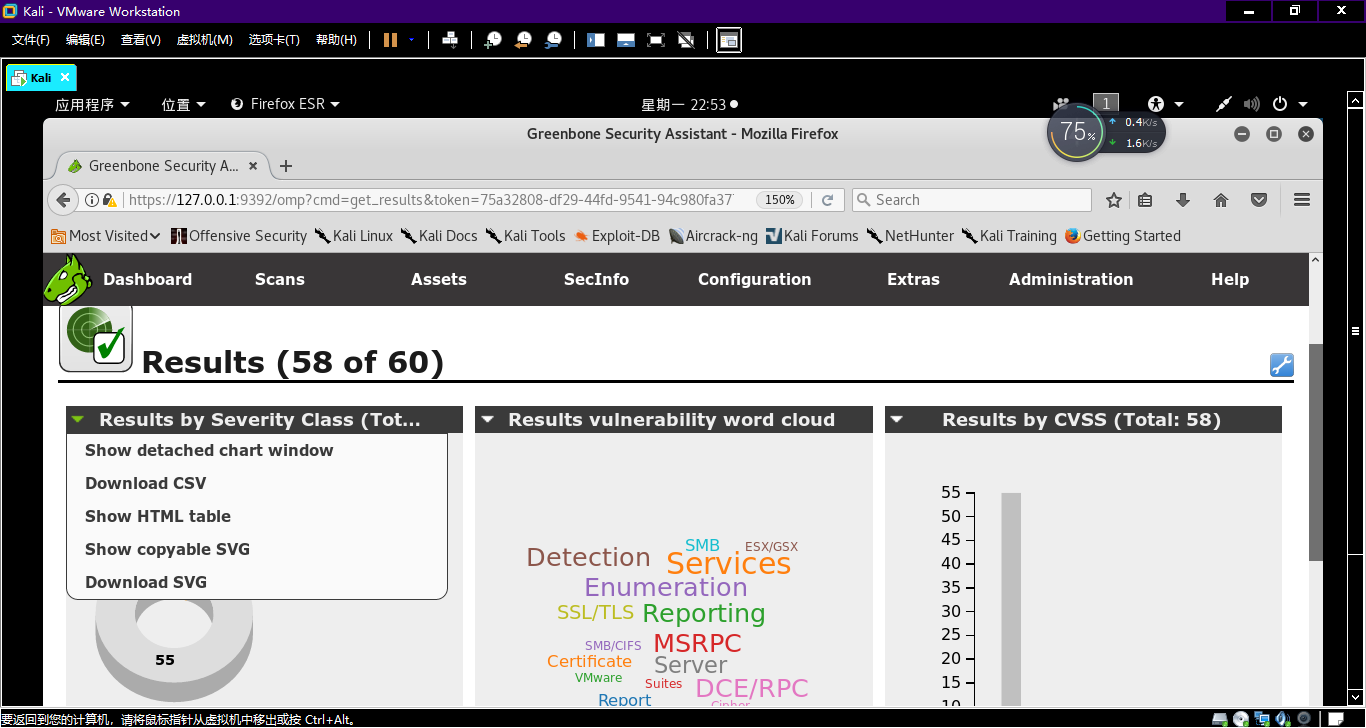

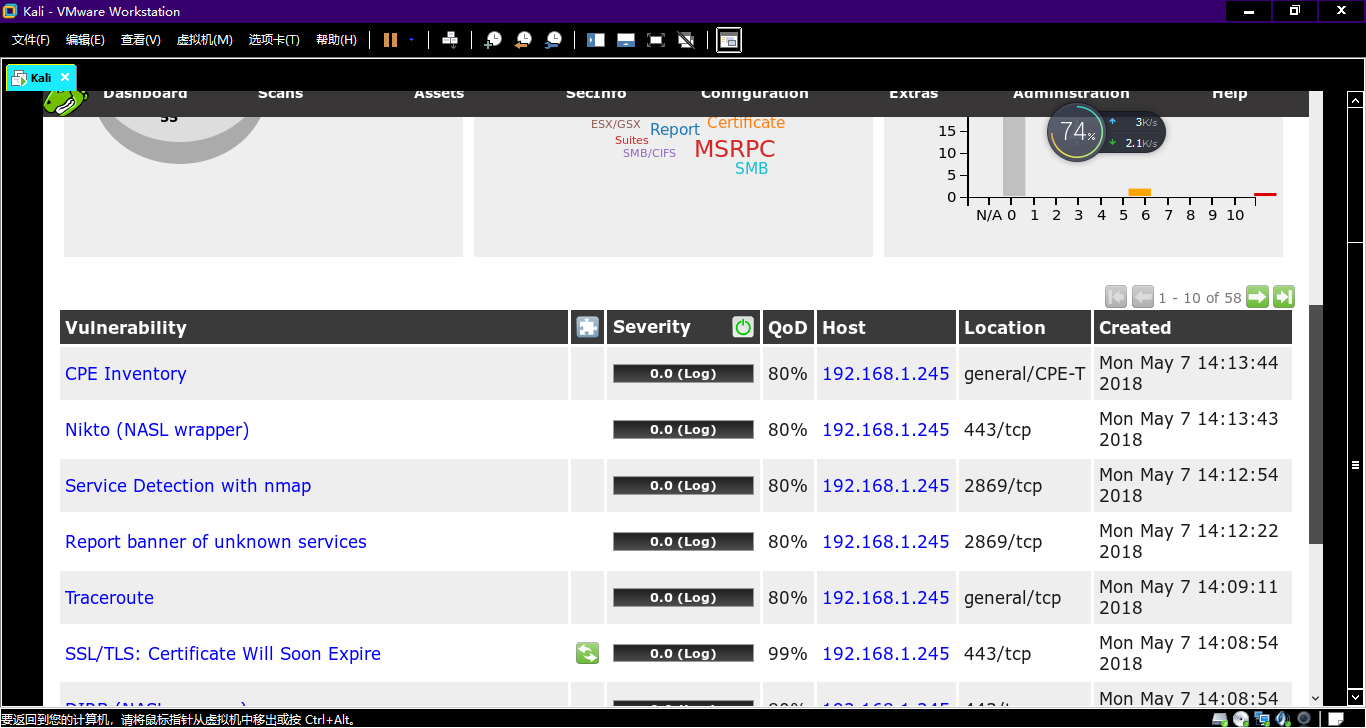

点进去看Linux的那个

点击 Results 可以看到一些更加具体的信息。

实验后回答问题

(1)哪些组织负责DNS,IP的管理。

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

- 全球一共有5个地区性注册机构:ARIN(北美地区业务),RIPE(负责欧洲地区业务),APNIC(负责亚太地区业务),LACNIC(负责拉丁美洲美洲业务),AfriNIC(负责非洲地区业务)。

(2)什么是3R信息。

- Registrant:注册人

- Registrar:注册商

- Registry:官方注册局

- 3R注册信息分散在官方注册局或注册商各自维护数据库中,官方注册局一般会提供注册商和Referral URL信息,具体注册信息一般位于注册商数据库中。

(3)评价下扫描结果的准确性。

openvas扫出来的漏洞挺关键,切中要害,基本可以为攻击者提供方法。

实验总结与体会

这次实验比较简单,我们掌握了许多用来信息搜集的工具和手段,比如很多网站都可以查询ip地址的详细信息,乃至于详细位置。漏洞扫描的模块我是最后完成的,我的虚拟机刚开始下载,后来断网了,漏洞扫描那一块就始终下载不成功,我这次也没有再考虑,估计这个虚拟机也废了,只是很遗憾没有拍快照去恢复。所以我再次拷了其他同学的虚拟机。这次实验受益匪浅,让我知道了网络中我们无所遁形。所以,以后做工作中重要的事情,我知道坚决不能带手机了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号