2020-2021-1学期 20202413《网络空间安全专业导论》第十一周学习总结

2020-2021-1学期 20202413《网络空间安全专业导论》第十一周学习总结

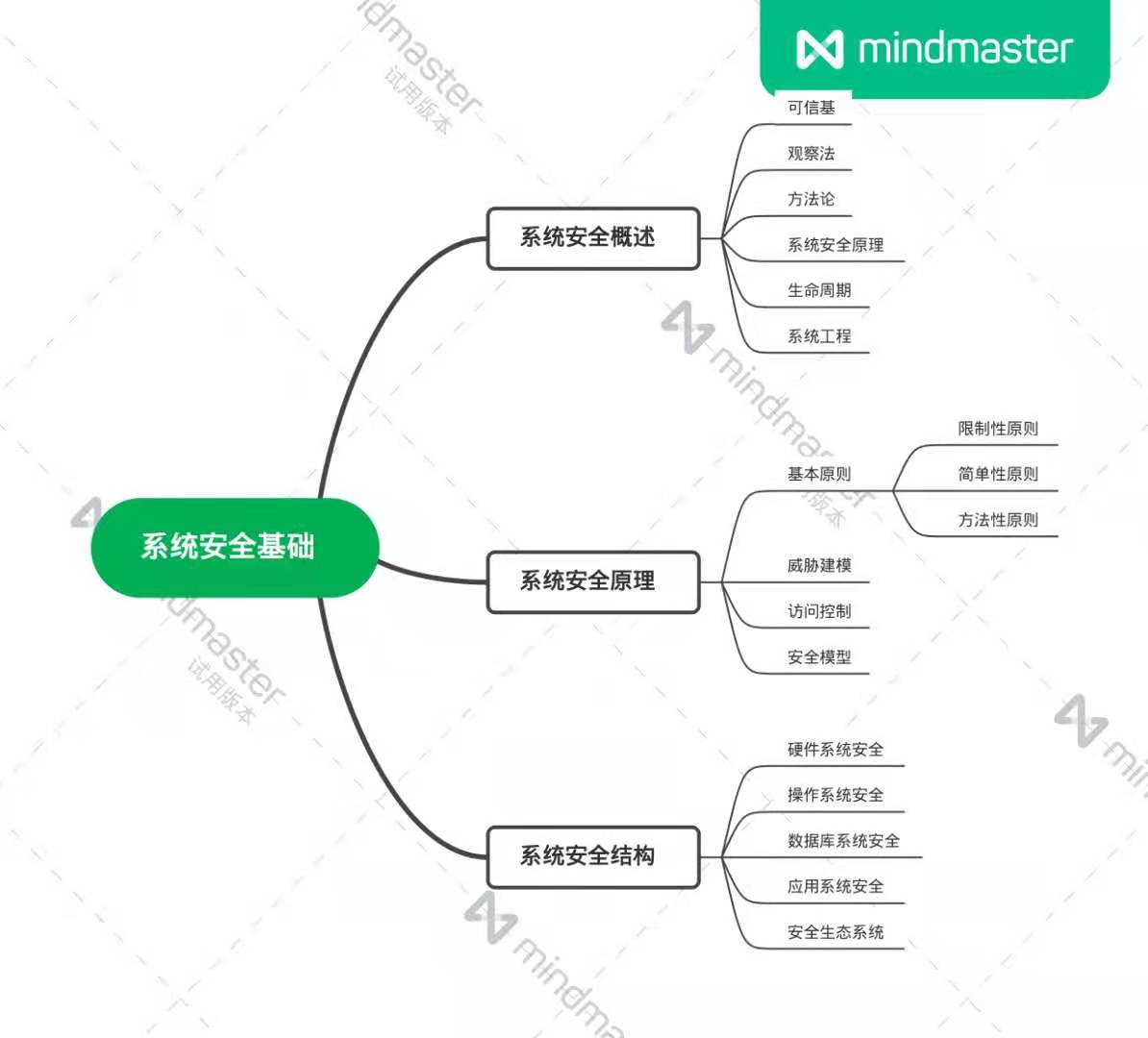

第四章:系统安全基础

一、系统安全概述

-

访问监控器、访问验证机制、安全核和安全建模都是建立在对系统资源受控共享问题的研究。

-

可信基:一个计算机系统中负责实现该系统的安全策略的所有软硬件资源的集合,其特性之一是能够防止其他软硬件对其造成破坏。

-

一个系统是由相关作用或相互依赖的元素或成分构成的某种类型的一个统一整体。

-

观察的方法包括自外观察法和自内观察法。

-

方法论包括还原论和整体论。

-

宏观特性可分为涌现性和综合特性。

-

安全领域的核心的两大理念是保护对象和思维方法。

-

人工系统的生命周期包含系统需求、系统分析、系统建模与设计、系统构建与测试、系统使用与老化、系统报废等过程。

-

系统工程的主要目标是获得总体上可信赖的系统,它的核心是系统整体思想。

-

系统的安全性值得信赖等价于系统具有可信的安全性。

二、系统安全原理

-

基本原则:

限制性原则:最小特权原则、失败-保险默认原则、完全仲裁原则、特权分离原则和信任最小化原则。

简单性原则包括:机制经济性原则、公共机制最小化原则和最小惊讶原则。

方法性原则包括公开设计原则、层次化原则、抽象化原则、模块化原则、完全相关原则和设计迭代原则。 -

安全是一种属性,是应对威胁的属性。安全代表避免伤害,风险代表可能伤害。

-

对一个系统进行威胁建模的一般过程是首先勾画该系统的抽象模型,以可视化的形式把它表示出来,在其中画出该系统的各个组成元素,可以基于数据流图或过程流图进行表示;然后以系统的可视化表示为基础,标识和列举出系统中的潜在威胁。这样得到的威胁框架可供后续分析,制定风险缓解对策。

-

访问控制是防止系统中出现不按规矩对资源进行访问的事件。

-

可用访问控制矩阵表示。

-

访问控制包括自主访问控制和强制访问控制。

-

入侵检测从检测对象的角度可分为主机入侵检测和网络入侵检测。从检测方法可分为基于特征的入侵检测和基于异常的入侵检测。

-

安全管理一个组织的资产表示出来,并制定、说明和实施保护这些资产的策略和流程。

-

安全模型就是安全策略的形式化表示。

三、系统安全结构

-

系统的体系结构可分为微观体系结构和宏观体系结构。

-

最平凡的安全支持功能中是用户态/内核态功能。用户态看不到的指令称为特权指令,看不到的地址空间称为内核地址空间。黑客不易篡改硬件支持。

-

硬件安全模块具有很强的数字密钥管理和保护功能。

-

硬件安全是软件安全的支撑,密码技术是它的重要基础。

-

操作系统的第一个弱点是无法保证硬件的加密机制能够顺利启动。第二个弱点是无法保证硬件设备的加密机制不被滥用。

-

用户身份标识与认证是操作系统提供的最基础的安全功能,是实施其他一切安全功能的基础,第二个基本安全功能是自主访问控制。

-

对文件的访问控制是用户看得到的,也是用户可以直接操作的。

-

数据库系统是提供通用数据管理功能的软件系统,由数据库管理系统和数据库应用构成。

-

关系数据库的访问和应用开发通常采用SQL。

-

一旦用户获得了访问授权,得到了数据库数据,自主访问控制就无法对这些数据的传播和使用施加任何控制。

-

Web应用的一大特点是借助浏览器的形式,打破了异构设备之间的差异屏障,使得多种多样的设备都可以用来连接同一个应用系统,扩大了应用系统的适应性,提高了用户选择的灵活性。

-

跨站脚本攻击的安全威胁引人注目。

-

Cookie的用途是让网站服务器记住浏览器以往浏览网站时的一些行为。

-

一个数字生态系统是一个分布式的、适应性的、开放的社会-技术系统,受自然生态系统启发,它具有自组织性、可伸缩性和可持续性。

浙公网安备 33010602011771号

浙公网安备 33010602011771号