攻防世界(十三)unserialize3

攻防世界系列 :unserialize3

1.打开题目,反序列化

2.代码审计

类xctf被调用时_weakeup()函数会被自动执行,但当序列化字符串中属性值个数大于属性个数,就会导致反序列化异常,从而跳过__wakeup()。

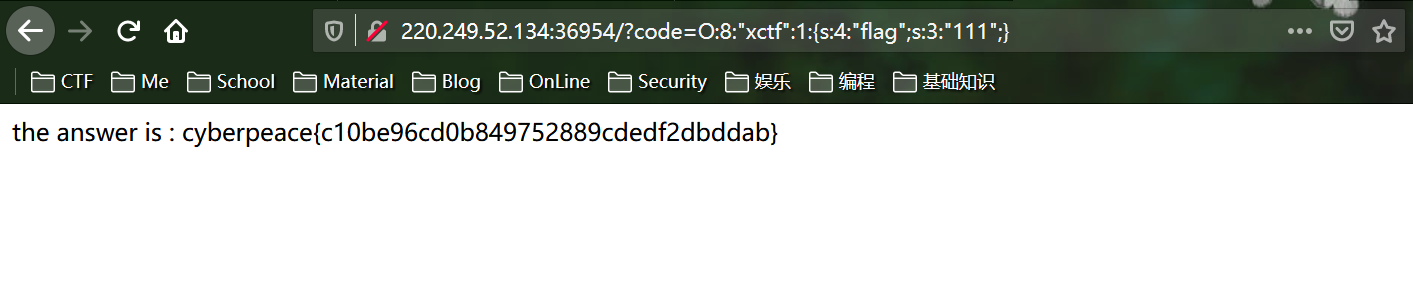

3.构造payload

O:4:"xctf":1:{s:4:"flag";s:3:"111";}

即我们修改上面字符4或1或4或3中,任意一个数字为更大值。

O:8:"xctf":1:{s:4:"flag";s:3:"111";}

________________________________________________________

Every good deed you do will someday come back to you.

Love you,love word !

浙公网安备 33010602011771号

浙公网安备 33010602011771号