CTF-web中的密码破解

一.题目描述

小宁发现了一个网页,但却一直输不对密码 。(Flag格式为 Cyberpeace{xxxxxxxxx} )

二.破解步骤

在输入多次密码之后,无论输入什么都提示密码错的,即使是使用了“万能密码”也没有显示登录成功,所以这个题的目的不是想让我们登录进去,而是要在登录之前寻找到"密码“;

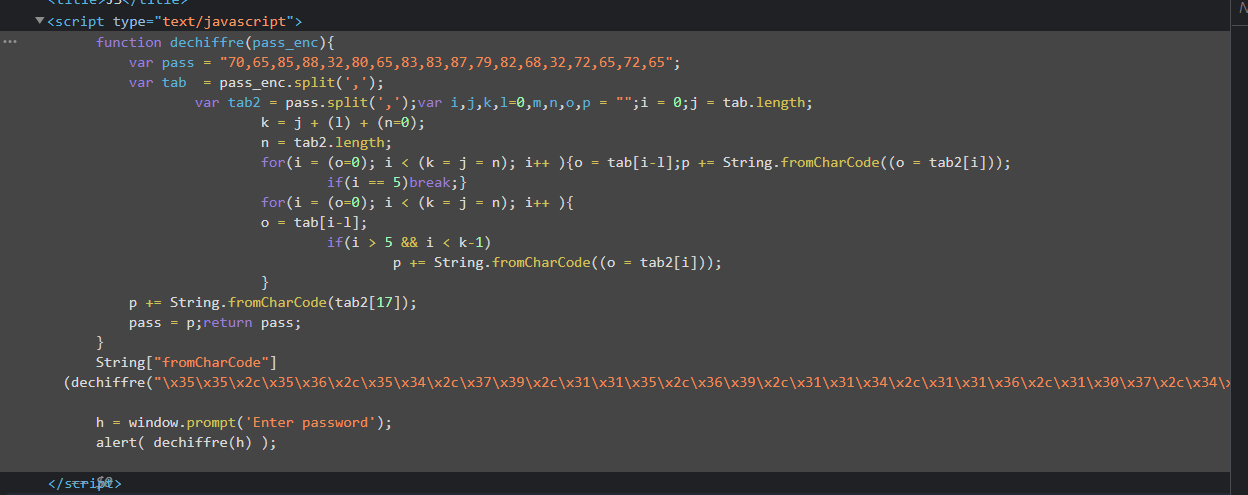

在经过一会儿的寻找,发现了一个脚本代码,应该就是判断这个登录的依据了吧,根据代码的逻辑关系,可以判断出无论输入什么密码,都是无效奥德,因此验证了前面的猜想。

在代码中,有一些数字的集合,觉得应该是10进制的吧,到这儿,还不是很确定,验证一哈嘛。

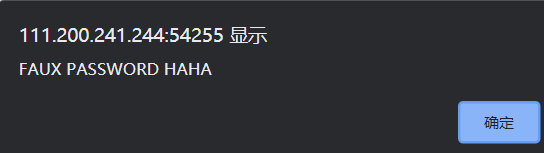

经过验证 70,65,85,88,32,80,65,83,83,87,79,82,68,32,72,65,72,65 ;对应的就是字符串”FAUX PASSWORD HAHA“。

所以,\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30 对应的是16进制的编码,我们需要将其转换为10进制,然后再将10进制转换为字符串,这样就得到了flag中的内容。

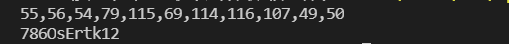

都是这么长的编码了,懒得去对应什么16进制表或者ASCII表了,直接用Python写个脚本来跑一下就ok。

将运行的结果 加上 Flag格式为 Cyberpeace{xxxxxxxxx} ) 就可以了!

x="\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"

print(x)

s=[55,56,54,79,115,69,114,116,107,49,50]

for i in s:

print(chr(i),end="")

欢迎一起交流。

浙公网安备 33010602011771号

浙公网安备 33010602011771号