Exp6 信息搜集与漏洞扫描

Exp6 信息搜集与漏洞扫描

目录

windows下进行信息收集

kali信息收集

实验漏洞扫描

问题与回答

实验思考

实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

返回目录

实践内容

一:信息收集(踩点)

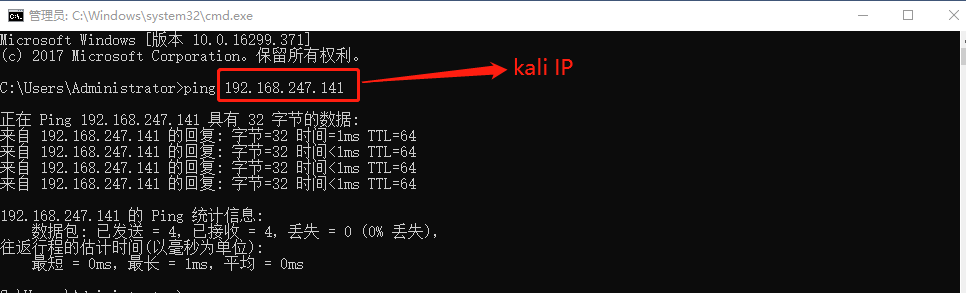

1. 从最简单实用的ping命令开始。

1)ping:用来判断目标是否活动;最常用、最简单的探测手段;Ping 程序一般是直接实现在系统内核中的,而不是一个用户进程。

来自192.168.247.141的回复:字节=32时间<=1ms TTL=64

字节=32 表示回应报文的大小,这里是32字节。

时间<=1ms表示回应所花费的时间,不到1毫秒。

TTL=64,TTL是生存时间,报文经过一个路由器就减1,如果减到0就会被抛弃。

- 由于不同系统对ICMP做出的响应不同,因此TTL 字段值可以帮助我们识别操作系统类型。

操作系统类型 TTL值

Windows 95/98/ME 32

Windows NT/2000 128

LINUX Kernel 2.2.x/2.4.x 64

Compaq Tru64 5.0 64

FreeBSD 4.1/ 4.0/3.4 255

Sun Solaris 2.5.1/2.6/2.7/2.8 255

OpenBSD 2.6/2.7 255

NetBSDHP UX 10.20 255

- 例如此例,TTL=64可以初步判断是LINUX、Compaq Tru64。不过一般Ping出来的TTL值可能不是以上所提的数字,往往只是一个接近的值。TTL值每经过一个路由器就会减1,TTL=50 的时候就是说你发一个数据到你PING 的地址期间要通过14个路由器。如果TTL=126的话就是中间要通过2个路由器。因此,如果接近255的话就是UNIX系统,如果接近128的话就是Windows系统。

返回目录

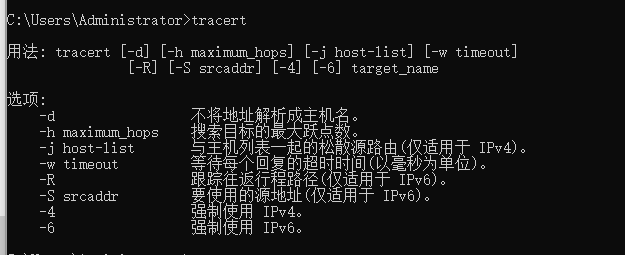

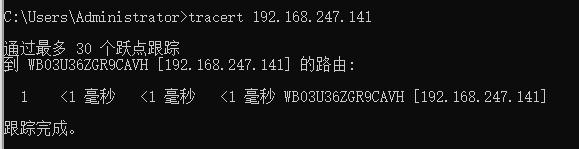

tracert

2)tracert:跟踪从本地开始到达某一目标地址所经过的路由设备,并显示出这些路由设备的IP、连接时间等信息。

返回目录

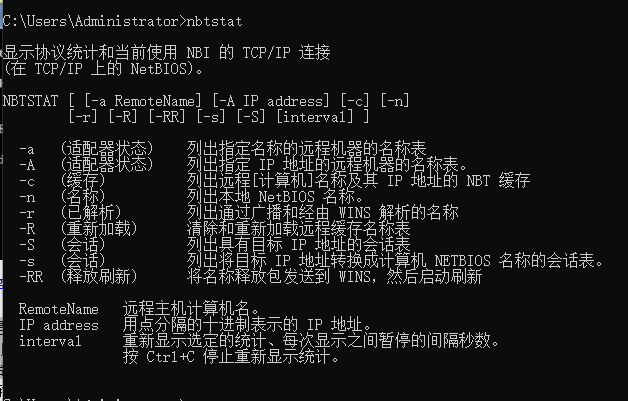

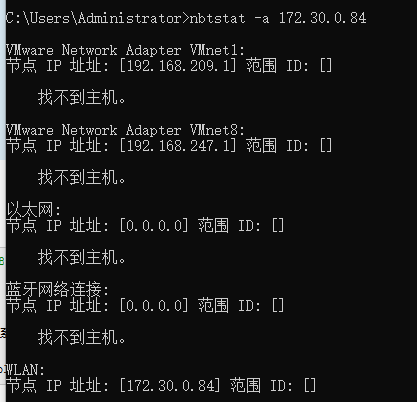

nbtstat

3) nbtstat主要用于对NetBIOS系统(特别是Windows计算机)的侦测,可获知目标系统的信息和当前登录的用户,判断目标系统上的服务,读取和清除其Cache中的内容等。网络入侵者可以通过从nbtstat获得的输出信息开始收集有关对方机器的信息。

- 查看本机的本地连接时失败。

![]()

- 尝试ping自己的win7能ping通。

nbtstat -a 192.168.247.142同样找不到主机。

https://baike.baidu.com/item/nbtstat/7578115?fr=aladdin#ref_[1]_416527

返回目录

nslookup域名查询

4)nslookup可以指定查询的类型,可以查到DNS记录的生存时间还可以指定使用哪个DNS服务器进行解释。在已安装TCP/IP协议的电脑上面均可以使用这个命令。主要用来诊断域名系统 (DNS) 基础结构的信息。Nslookup(name server lookup)( 域名查询):是一个用于查询 Internet域名信息或诊断DNS 服务器问题的工具.

仔细看截图数据来源并不是特别可靠。

返回目录

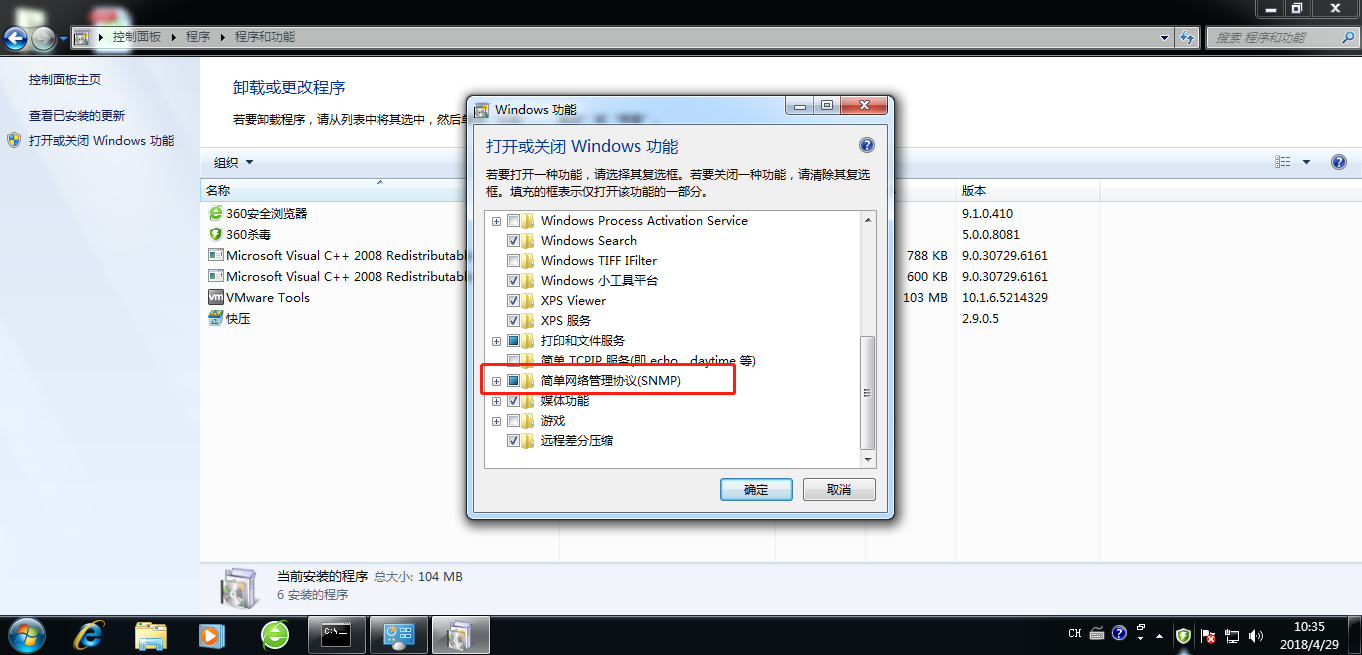

5)SNMP探测

对于开放SNMP服务的系统,黑客可以用SNMP管理或查询工具,去探测你的系统。当然,这需要猜解SNMP团体(community)名称

- 打开snmp服务 win7中控制面板进入卸载程序,如图 启动服务

![]()

- 下载snmputil,并运行具体参考下方链接

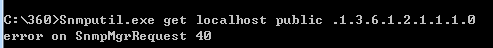

- 运行错误!

![]()

- 运行成功!

![]()

https://blog.csdn.net/wqjsir/article/details/8472006/

https://www.cnblogs.com/songxingzhu/p/7357595.html

https://www.cnblogs.com/aspx-net/p/3554044.html

返回目录

nmap

- 下载安装nmaphttps://nmap.org/download.html

![]()

- 下面是nmap具体方案

(1)-sP :进行ping扫描

(2)-sn: Ping Scan - disable port scan #ping探测扫描主机, 不进行端口扫描 (测试过对方主机把icmp包都丢弃掉,依然能检测到对方开机状态)

(3)-sA

nmap 192.168.247.0/24 -sA (发送tcp的ack包进行探测,可以探测主机是否存活)

端口扫描的高级用法

(1) -sS :半开放扫描(非3次握手的tcp扫描)//不打开一个完全的TCP连接,执行得很快,效率高

(2) sT:3次握手方式tcp的扫描//优点:你勿需root权限。普通用户也可以使用。

缺点:这种扫描很容易被检测到,在目标主机的日志中会记录大批的连接请求以及错误信息,由于它要完成3次握手,效率低,速度慢,建议使用-sS

(3)sU:udp端口的扫描//针对UDP端口的。UDP扫描发送UDP数据包到目标主机,并等待响应,

(4)sF:也是tcp的扫描一种,发送一个FIN标志的数据包//发送一个设置了FIN标志的数据包并不需要完成TCP的握手.和sS扫描效果差不多,比sT速度快

(5)sW:窗口扫描//只对某些TCPIP协议栈才有效。基于tcp的扫描

(6) sV:版本检测(sV)//扫描目标主机和端口上运行的软件的版本

https://www.cnblogs.com/nmap/p/6232969.html

返回目录

信息收集kali

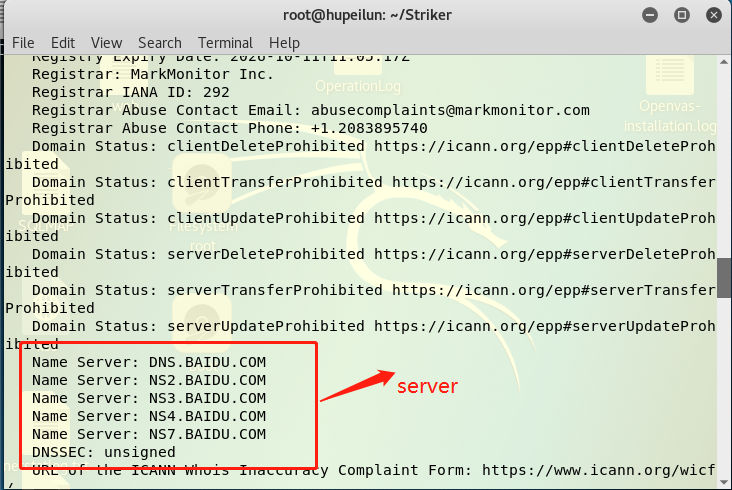

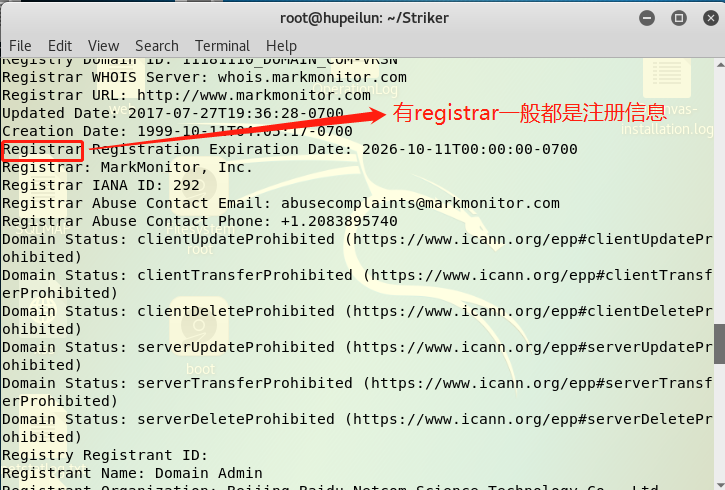

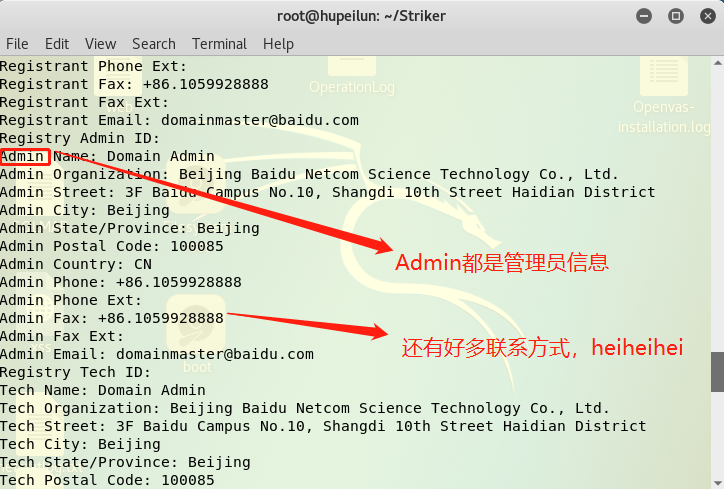

whois baidu

- 能给的信息都给了,简直不能太全,还有客服小姐姐的电话哟

返回目录

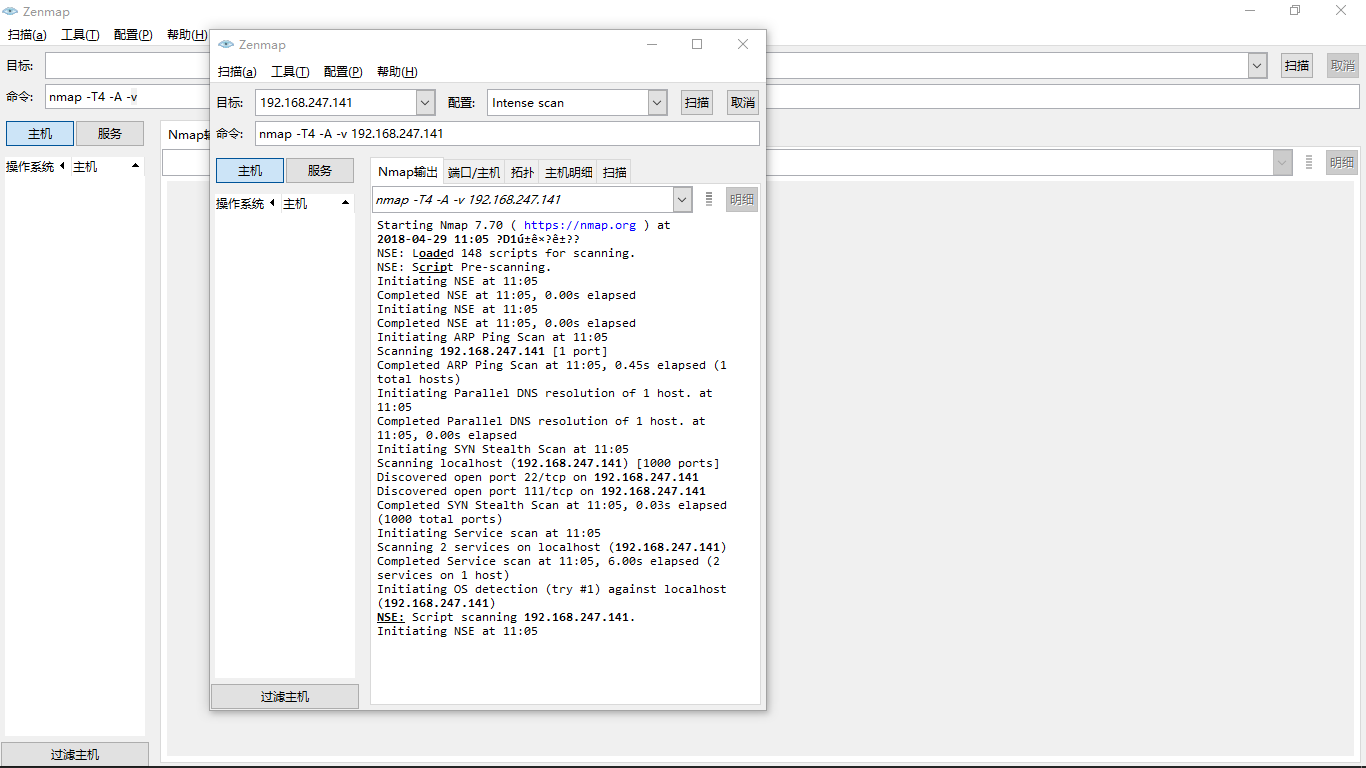

dig查询

- dig和nslookup都可以查询网址对应的ip。区别在于dig时准确查询

![]()

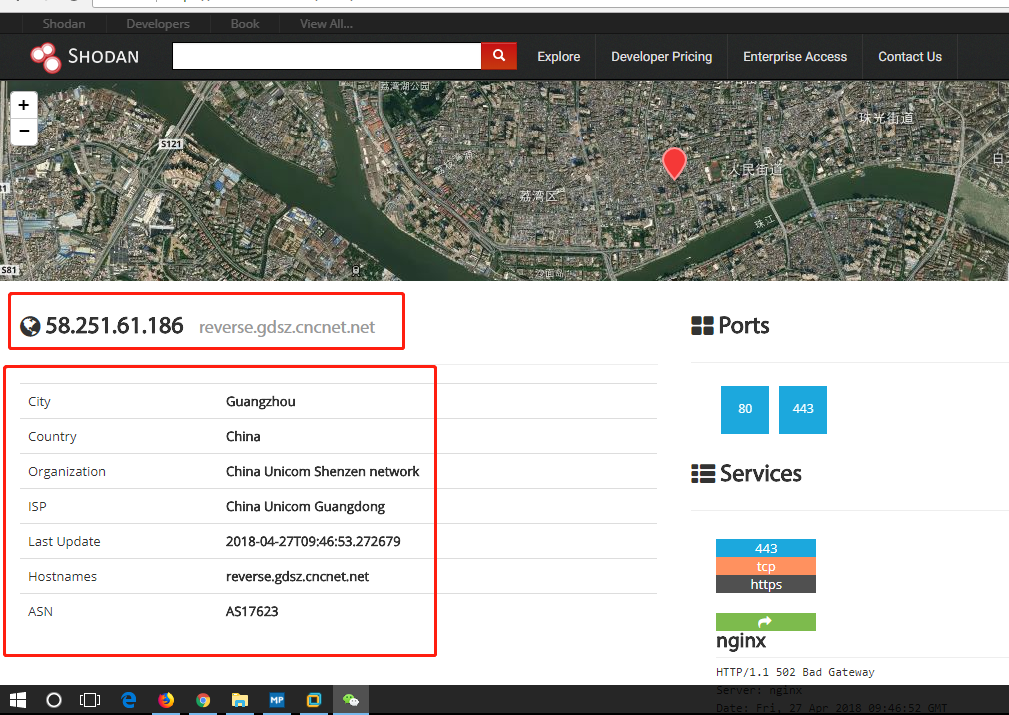

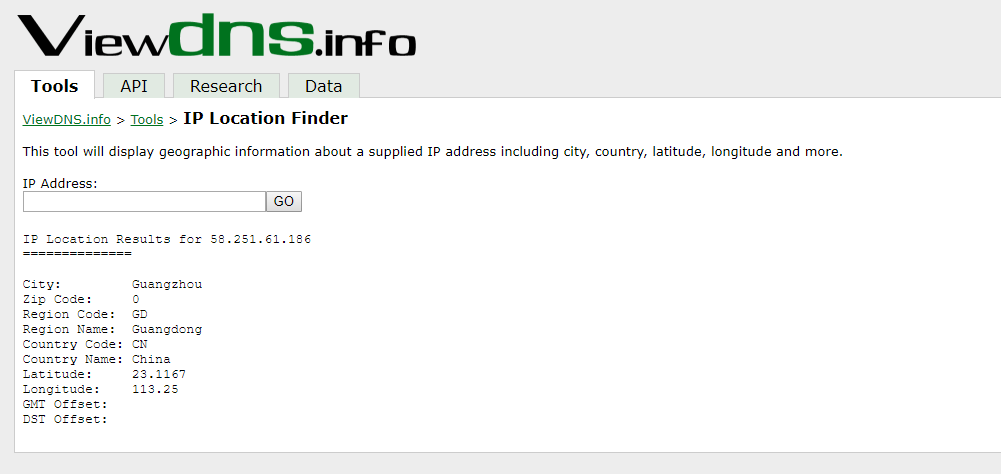

- 使用dig得到网址ip后可以通过以下方式获取ip所在地址

- https://www.exploit-db.com/google-hacking-database/ https://www.zoomeye.org/ https://www.shodan.io/ http://viewdns.info/

![]()

![]()

返回目录

搜索引擎查询技术

古老的东西,现在貌似用不了啦

返回目录

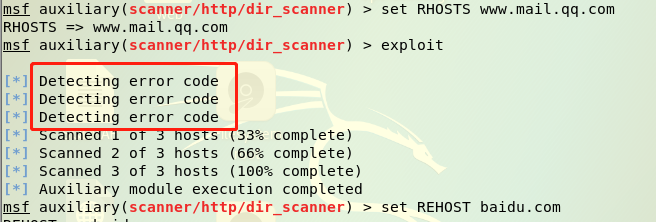

dir_scancer进行暴力猜解目录

- 检错码!!!这是什么东西呀。找了半天没找到相关东西(看看能不能后补)

- 返回目录

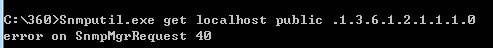

nmap

- 在Windows中nmap做成了一个软件,使用更方便,快捷。

- 在Linux - kali中自带nmap功能,指令收索。各有优劣。但是我更喜欢Windows的

- 下面是我之前的一些补充

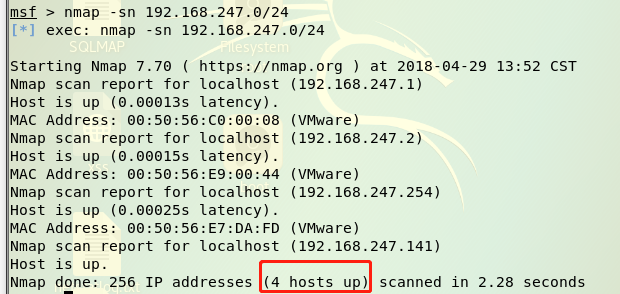

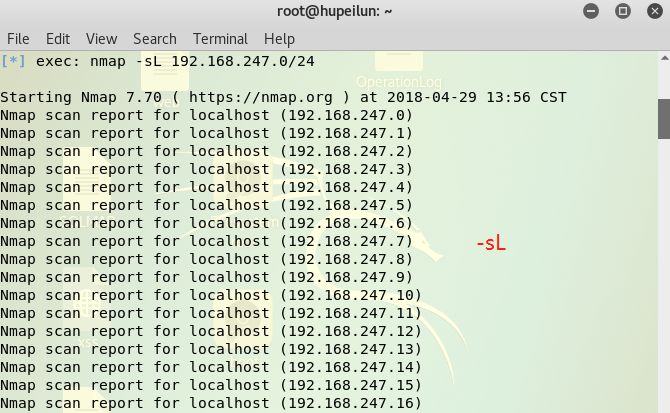

- -sn 禁用 nmap 的尝试对主机端口扫描的默认行为,只是让 nmap 尝试 ping 主机。

-

假如我们不知道 IP 地址信息,但是可以通过快速 nmap 扫描来帮助确定在特定网络上哪些是活动主机。这种扫描称为 “简单列表” 扫描,将 -sL参数传递给 nmap 命令

![]()

-

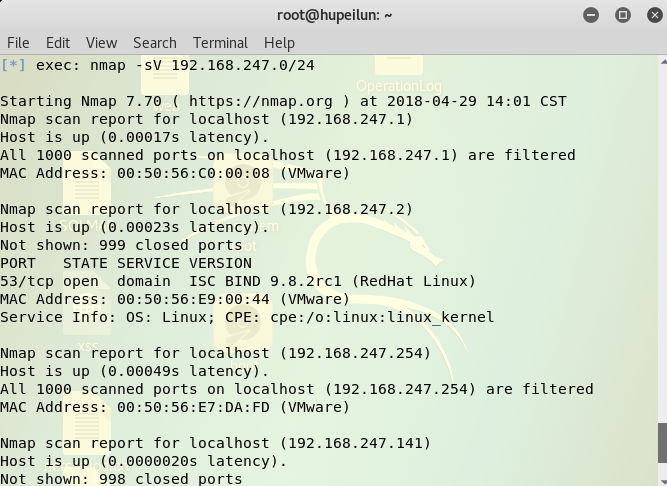

-sV探测详细服务信息

![]()

-

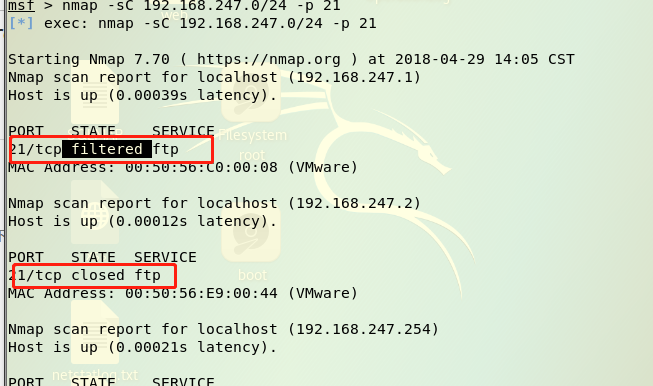

让我们使用 nmap -sC 更加清楚的查看这个端口,并且看看可以确认什么。

![]()

-

显然21端口不能使用,无法远程登陆

-

查看主机漏洞

-

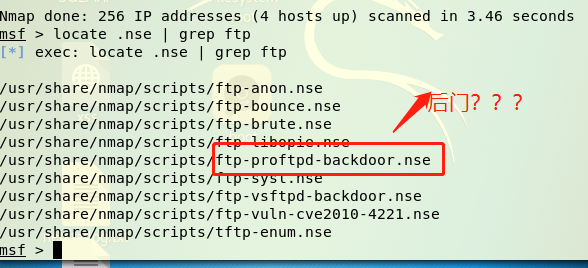

locate .nse | grep ftp

![]()

-

后门???? 莫着急 NSE 脚本已经用来处理 VSftpd 后门问题

-

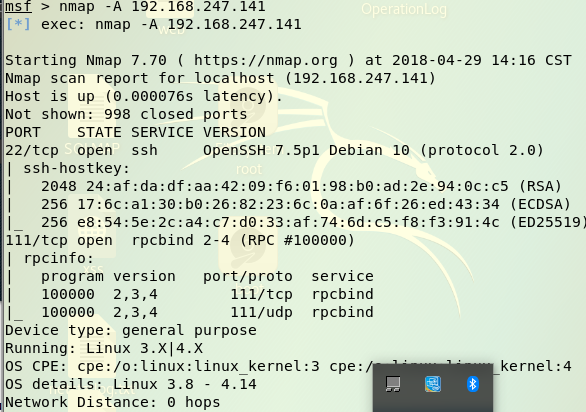

** nmap -A nmap 返回了很多关于在这台特定机器上运行的开放端口、服务和配置的信息。 这些信息中的大部分可用于帮助确定如何保护本机以及评估网络上可能运行的软件。**

![]()

返回目录

漏洞扫描

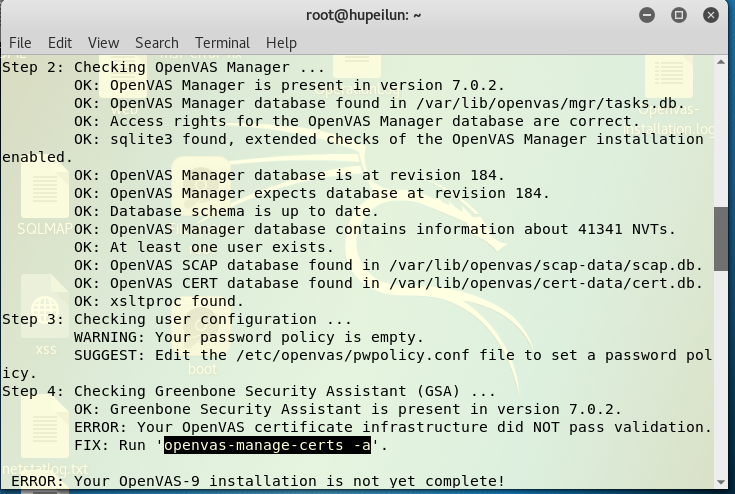

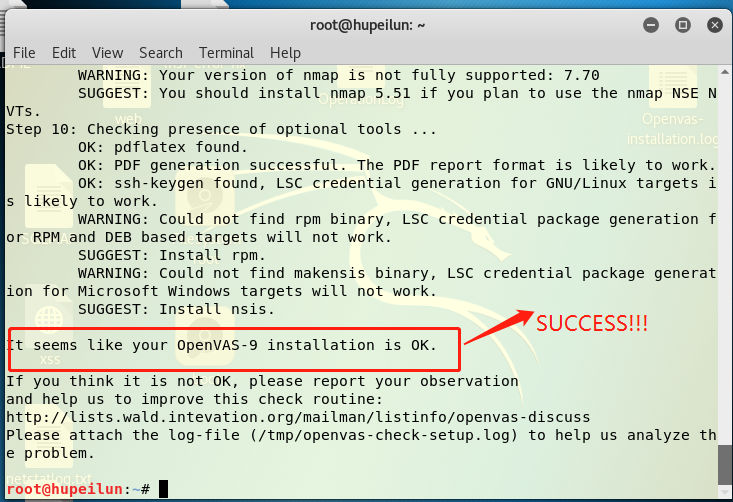

Step1:检查安装状态,开启VAS

- 首次使用openvas-check-setup出现了以下错误:

![]()

按照提示一步一步的解决,总之让你run啥就run啥 就好了

![]()

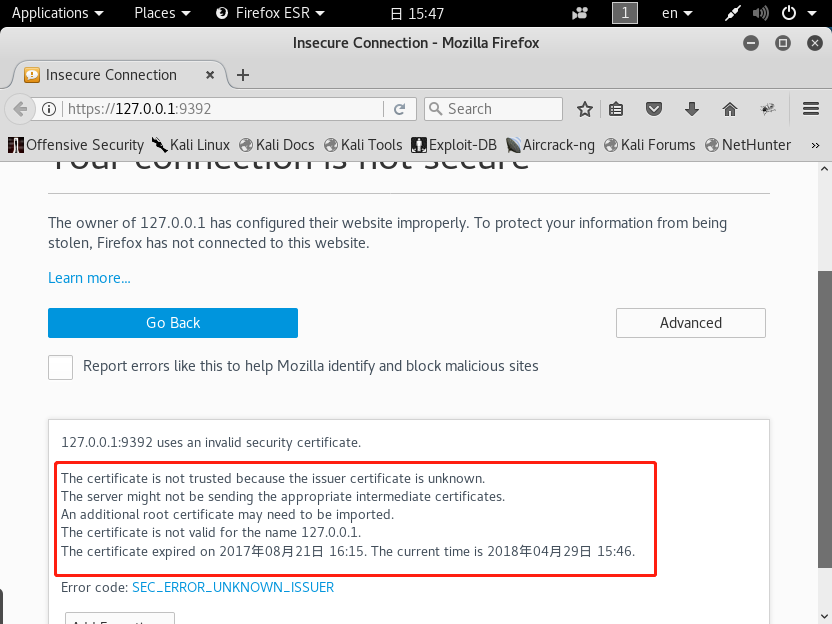

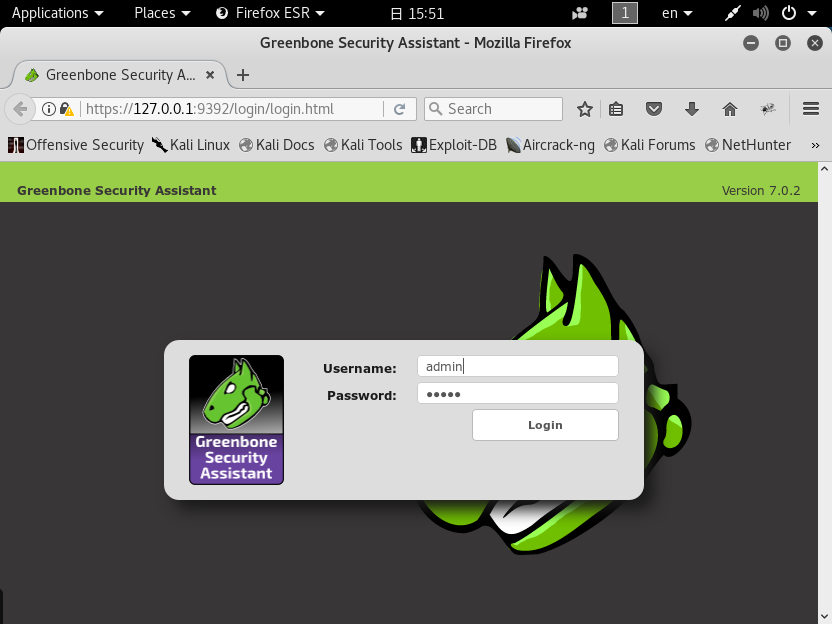

- 自动打开网页,然后证书无效? excuse me? 好吧在解决一下

- 简单操作

![]()

- 我想我应该马上写完可以休息了

![]()

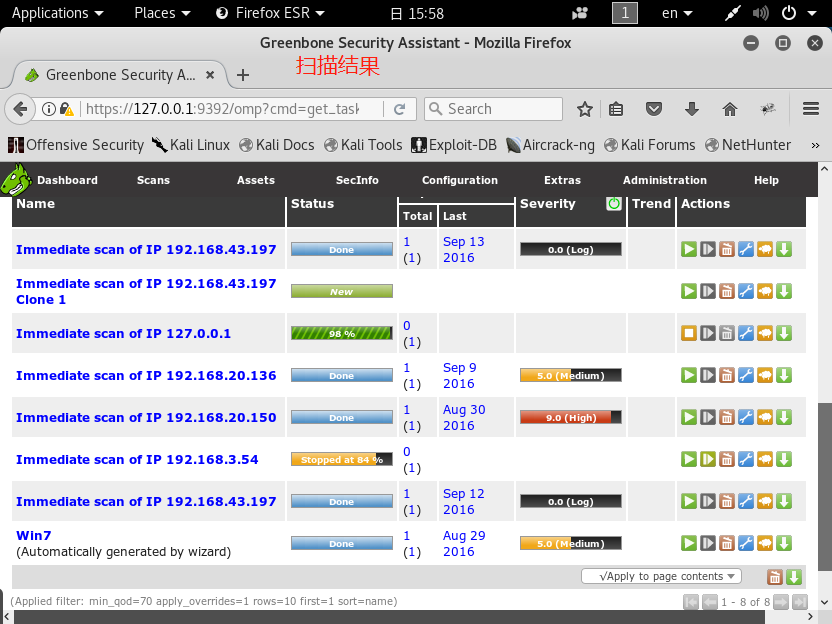

- 好的 新建完任务后。开始扫描。。

![]()

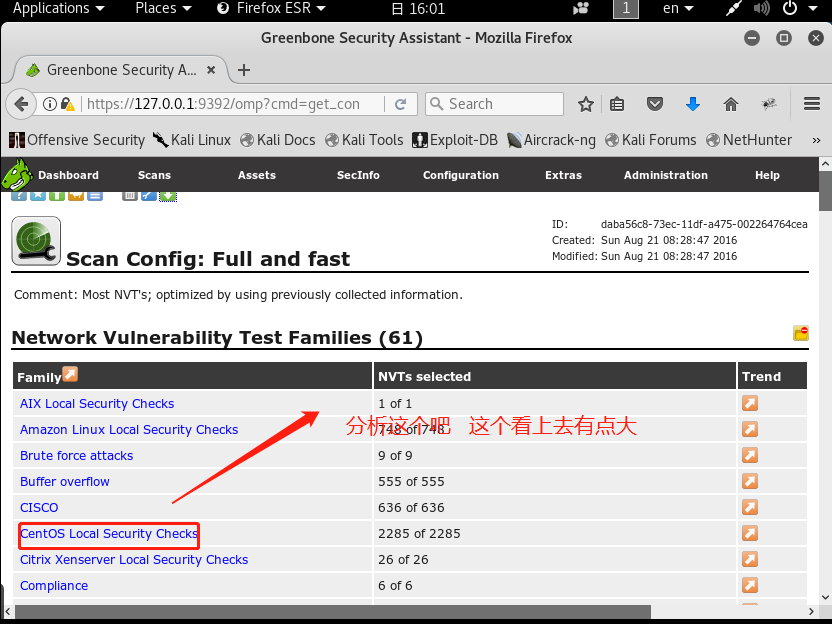

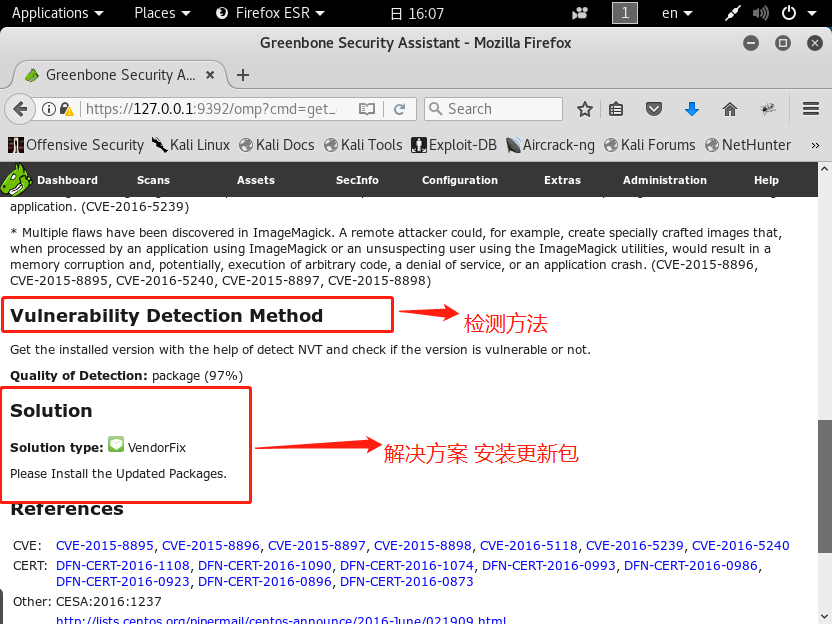

- 分析结果

![]()

- 进度条代表危险程度,选个橙色的吧

![]()

实验后回答问题

(1)哪些组织负责DNS,IP的管理。

答:目前全球有5个地区性注册机构:

ARIN主要负责北美地区业务

RIPE主要负责欧洲地区业务

APNIC主要负责亚太地区业务

LACNIC主要负责拉丁美洲美洲业务

AfriNIC主要负责非洲地区业务。

(2)什么是3R信息。

Registrant:注册人

Registrar:注册商

Registry:官方注册局

(3)评价下扫描结果的准确性。

漏洞扫描器会向目标发送大量数据包,甚至会导致目标系统拒绝服务,而且会有很多误报或漏报。

所以扫描结果需要人工分析

返回目录

实验总结与体会

本次实验总体不难,主要分两块,信息收集和漏洞分析,主要精力放在了信息收集上。实验总体上没有遇见什么困难。主要是在写博客时的一些理解和补充让人收获更多。

返回目录

浙公网安备 33010602011771号

浙公网安备 33010602011771号