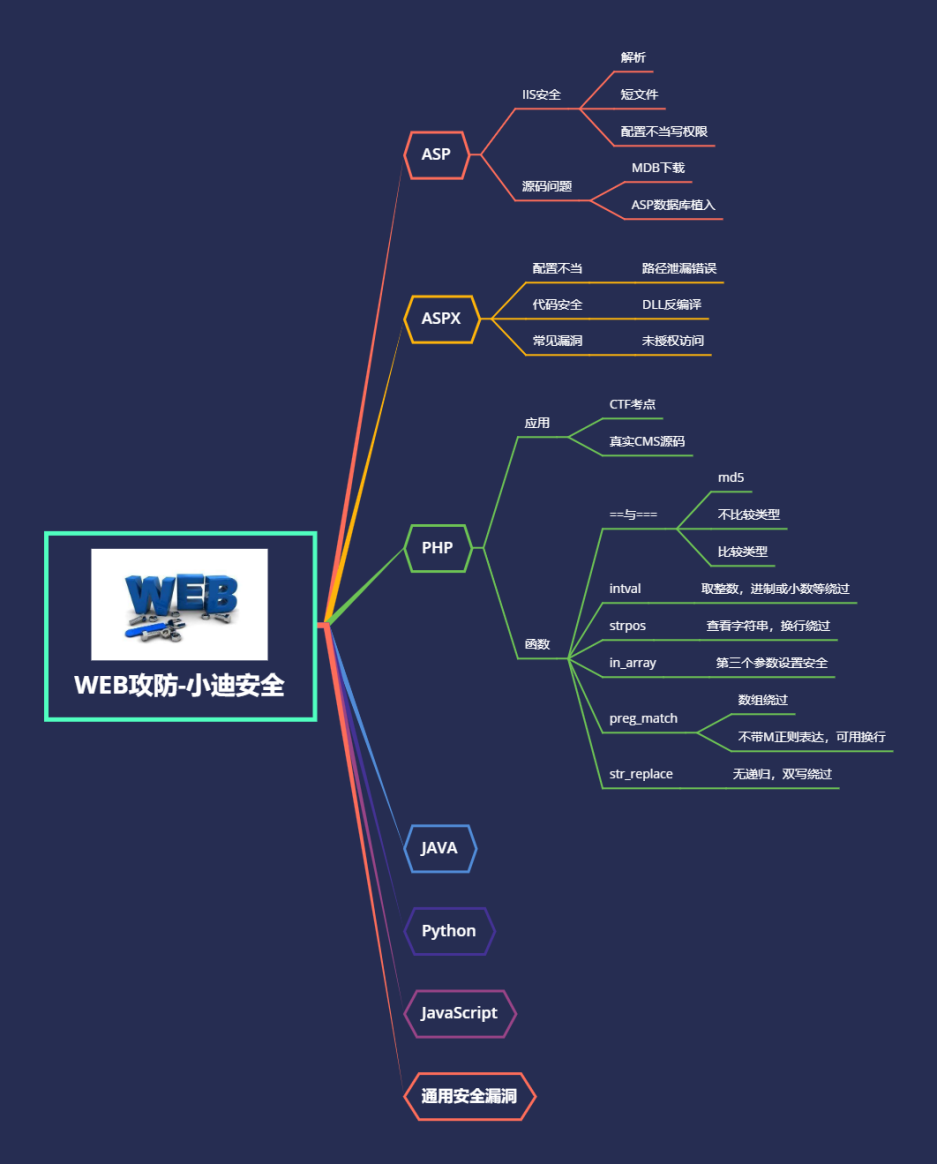

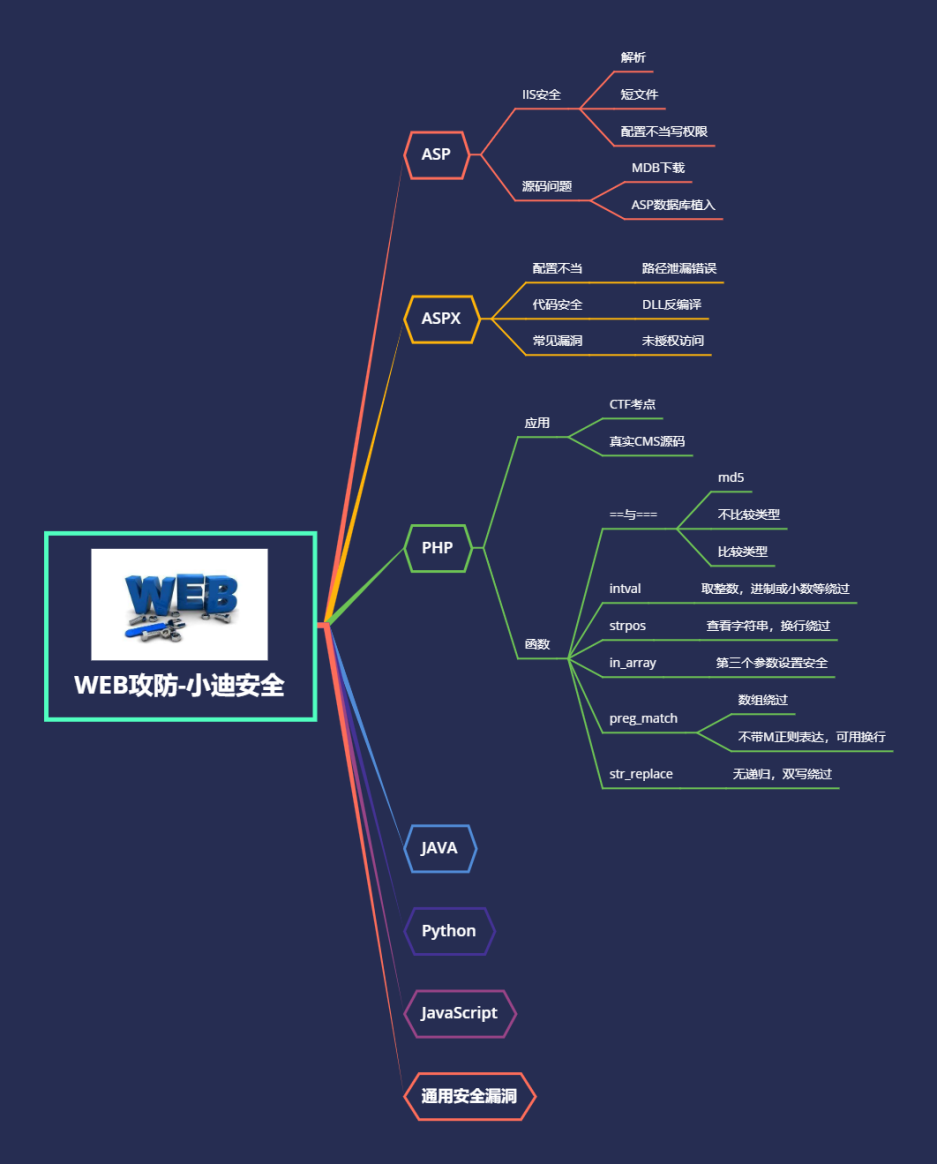

第22天:WEB攻防-JS项目&Node.JS框架安全&识别审计&验证绕过

#知识点:

1、原生JS&开发框架-安全条件

2、常见安全问题-前端验证&未授权

#详细点:

1、什么是JS渗透测试?

在Javascript中也存在变量和函数,当存在可控变量及函数调用即可参数漏洞

JS开发的WEB应用和PHP,JAVA,NET等区别在于即没有源代码,也可以通过浏览器的查看源代码获取真实的点。所以相当于JS开发的WEB应用属于白盒测试(默认有源码参考)

2、流行的Js框架有那些?

3、如何判定JS开发应用?

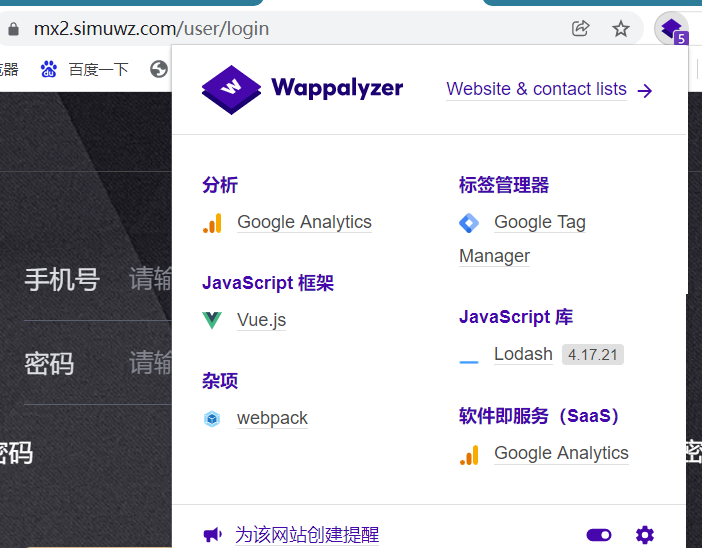

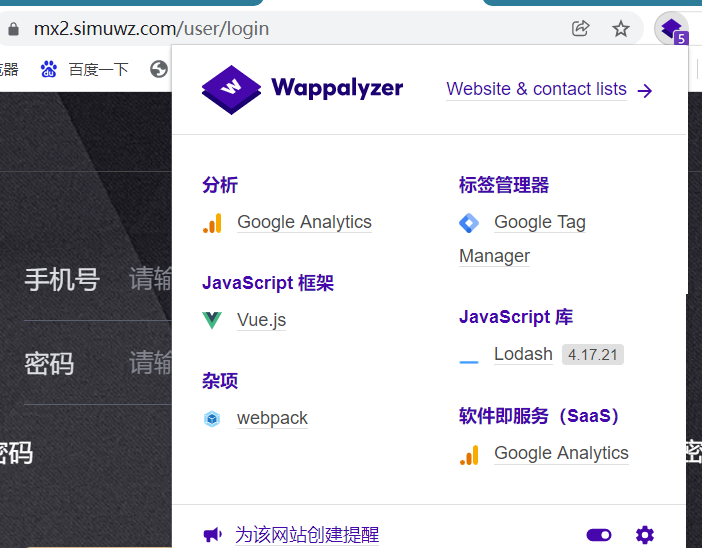

插件wappalyzer

源代码简短

引入多个js文件

一般有/static/js/app.js 等顺序的js文件

cookie中有connect.sid

4、如何获取更多的JS文件?

JsFinder

Packer-Fuzzer

扫描器后缀替换字典

5、如何快速获取价值代码?

method:"get"

http.get("

method:"post"

http.post("

$.ajax

service.httppost

service.httpget

本地代码演示

来到相对应的目录,

docker-compose build

docker-compose up -d

config

用APP抓包,发现登录地址:mx2.simuwz.com/user/login

判断js:

需要看js有没有嵌套js代码。

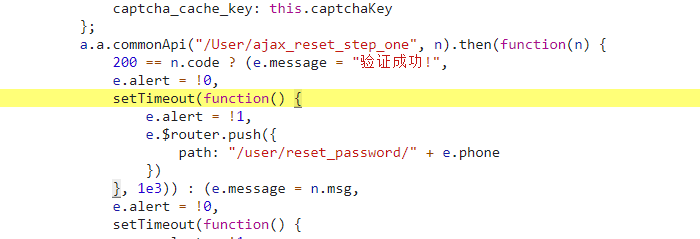

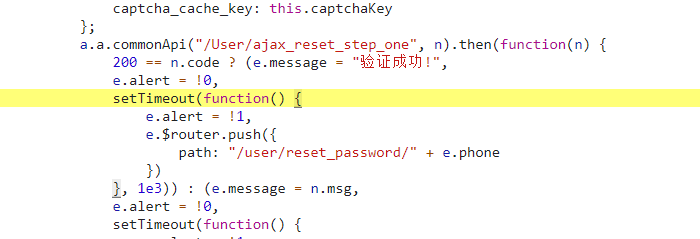

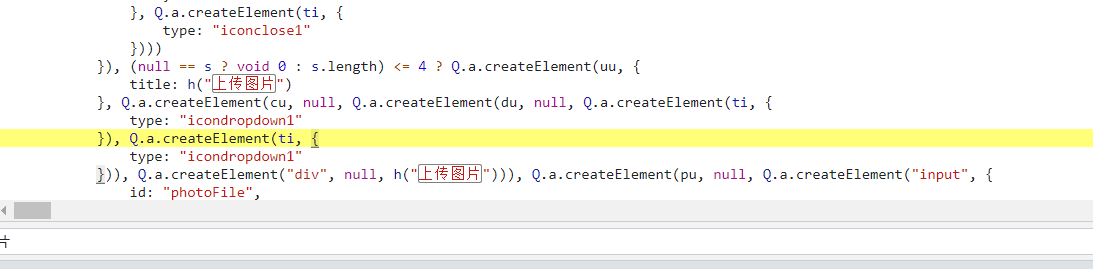

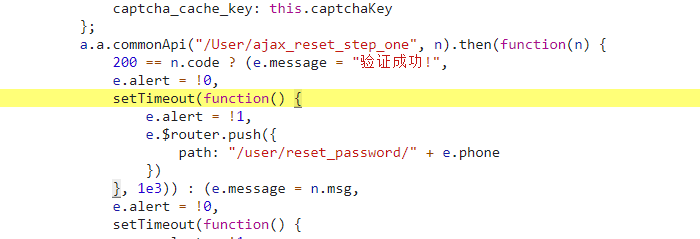

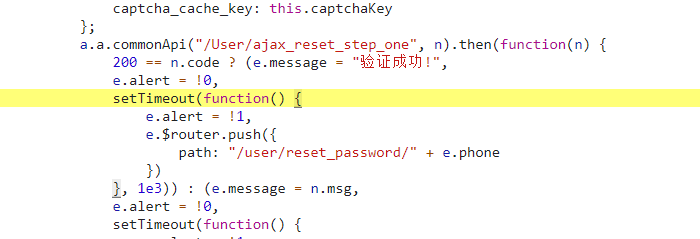

审查元素:关键性代码:

未授权访问:

"/user/reset_password/" + e.phone

http://mx2.simuwz.com/user/reset_password/13554365566 ,就可以直接进入重置页面,但是会出现流程错误

关键判断:

Ctrl+f 可以进行关键字搜索:

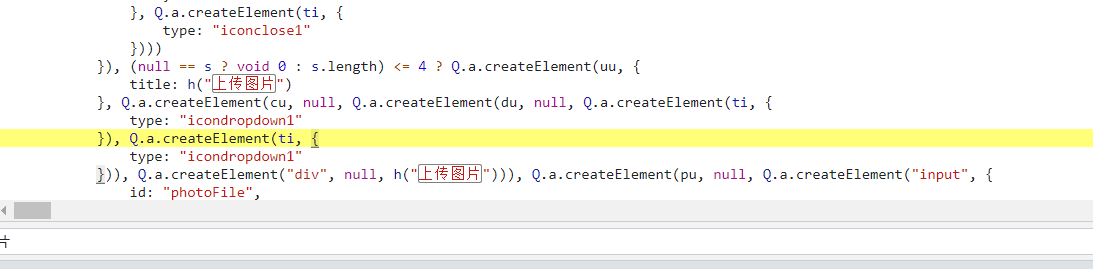

发现是前端验证代码:

但是这个网站是js开发的,所以不能禁用js

用网站下载器可以去下载到源码,然后在进行禁用,但是后面下载不下来。

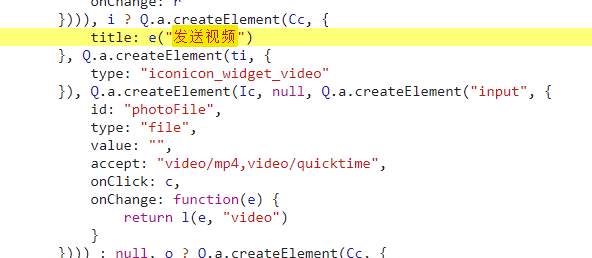

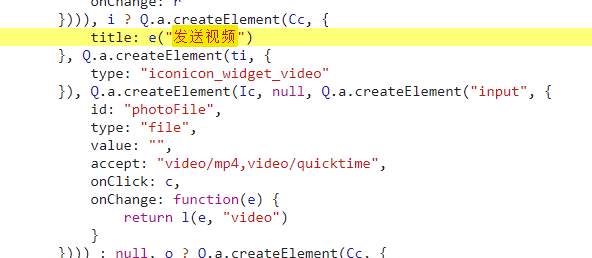

然后看上传视频可不可以。发现上传视频没有验证。

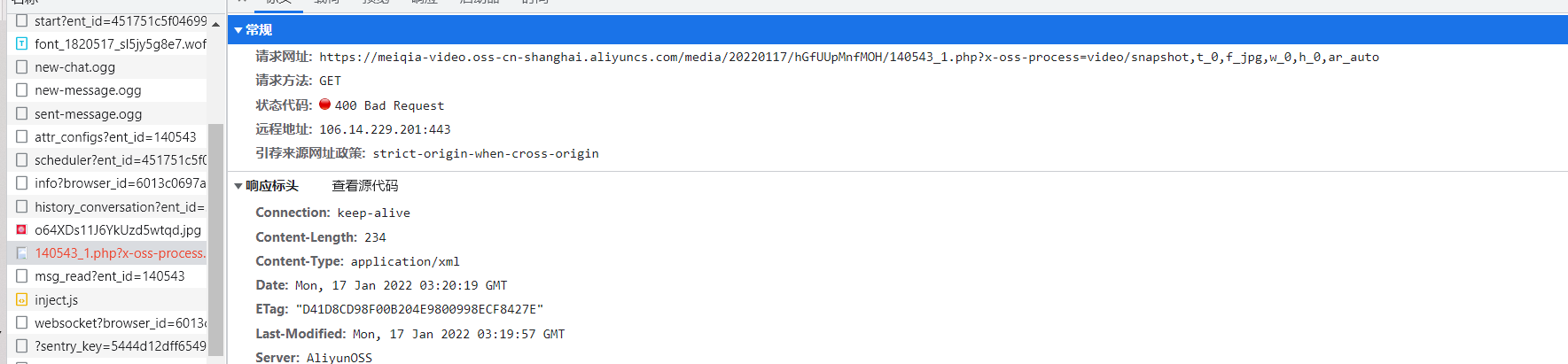

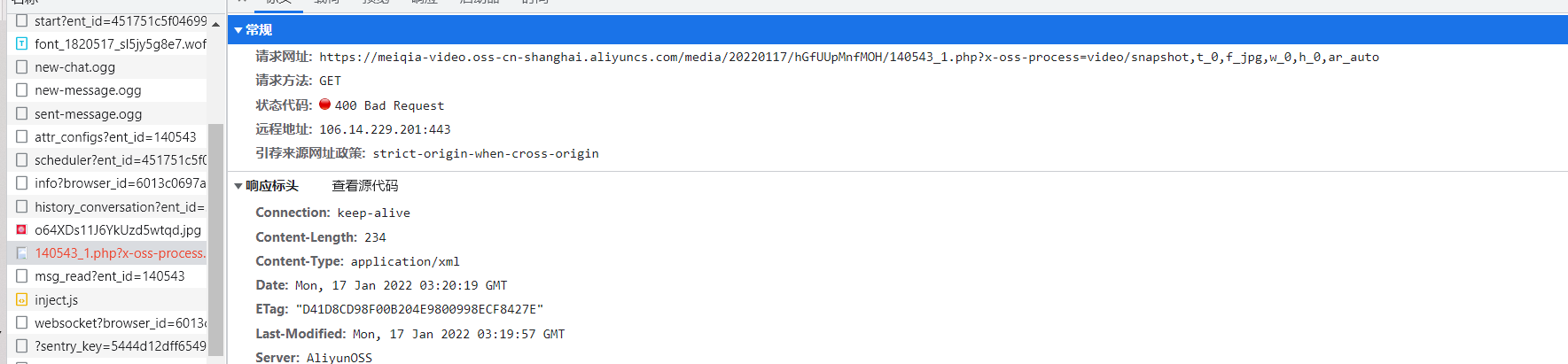

抓包发现上传视频地址:但是访问无效

但是地址不解析PHP,不能连接。

浙公网安备 33010602011771号

浙公网安备 33010602011771号