#知识点:

1、后台验证-登录用户逻辑安全

2、后台验证-COOKIE&SESSION

3、后台验证-验证码&万能密码等

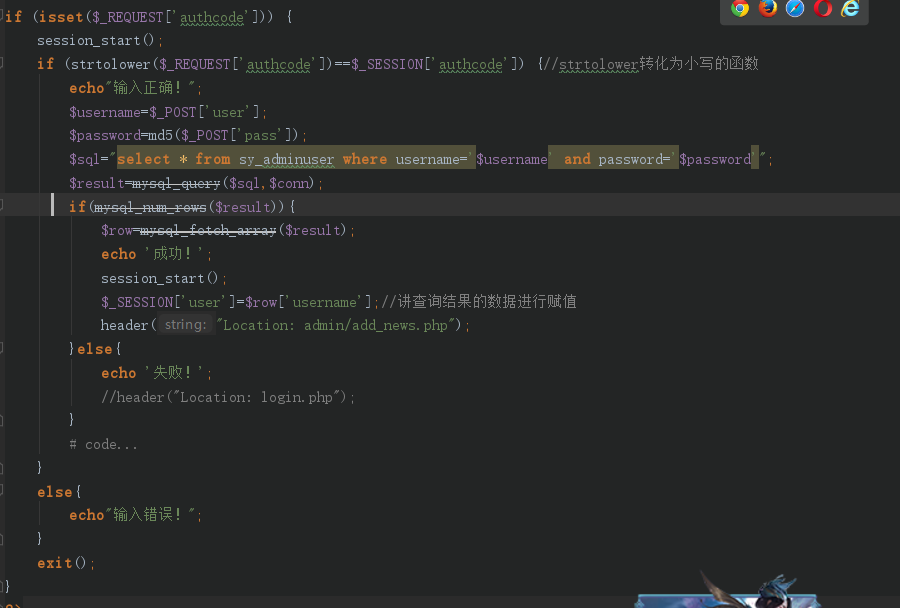

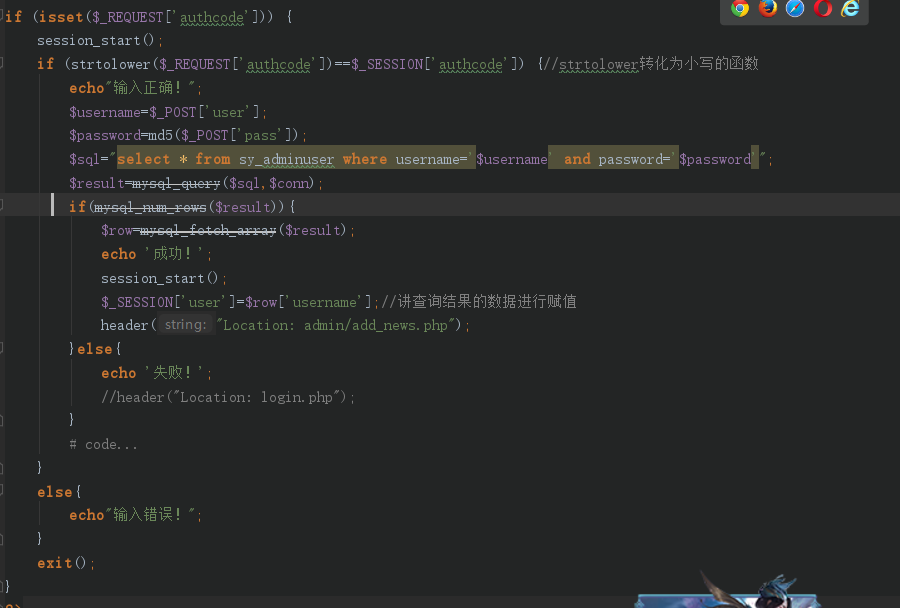

万能密码:是根据SQL语句来进行测试的。

账号:'or 1=1#,密码随便输入

1.发送登录请求 账号密码

2.接受账号密码

3.判断账号密码的准确性

正确 成功登录->跳转成功页面

错误 失败登录->重新登录

后台管理系统有多个文件页面,为了方便验证,一般会选用cookie或session进行验证

cookie:身份验证,存储在客户端浏览器内

cookie安全:cookie修改 伪造 盗取

session:身份验证,存储在服务端服务器内

session:session盗取

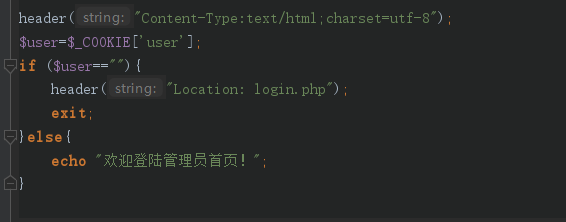

Cookie

前端提交:

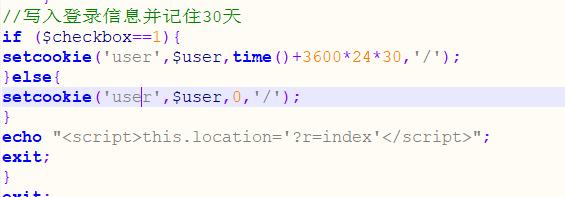

cookie产生验证:setcookie,登录验证。

判断是否登录:

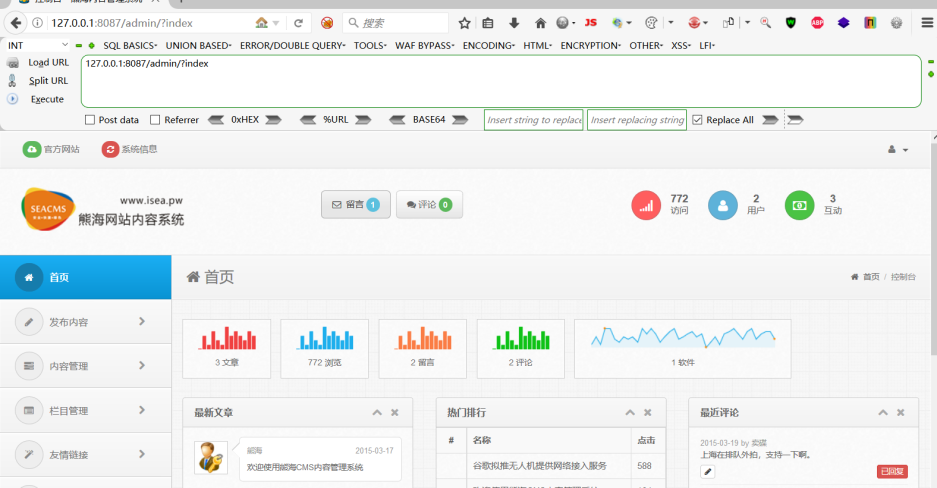

在登录后台后,查看元素,cookie值:user=admin

session

函数:session_start();

在cookie中,多了一个PHPSESSID

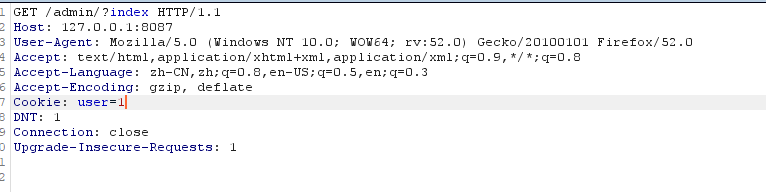

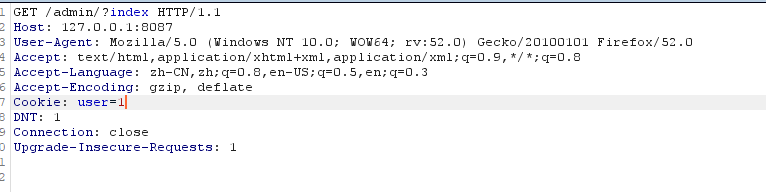

只要检测不为空就可以登录,抓包进行修改就可以通过。

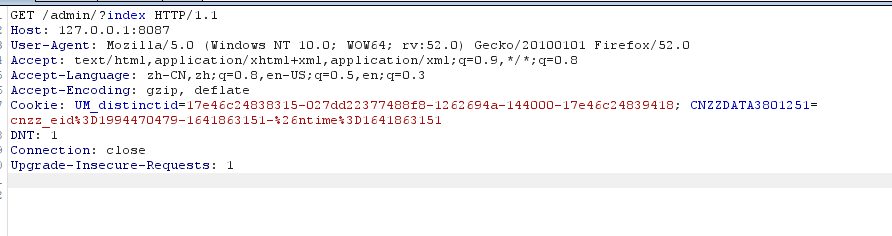

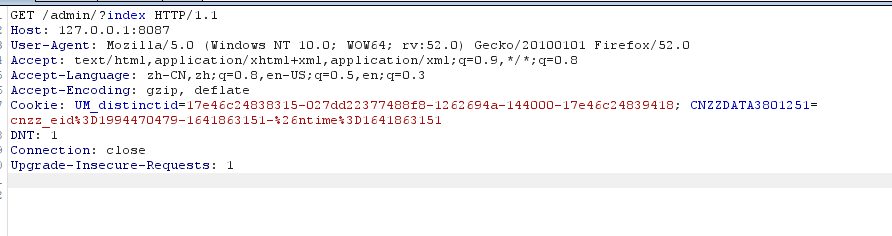

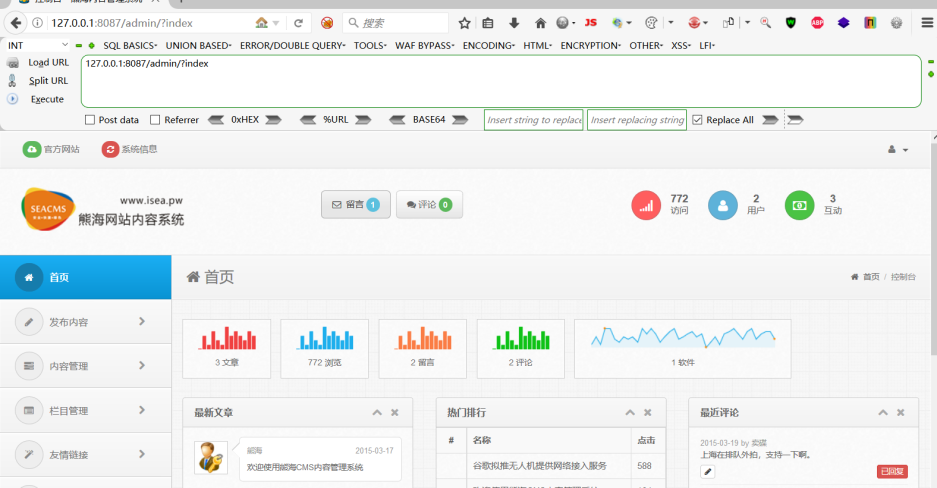

127.0.0.1:8087/admin/?index,访问需要登录,那么登录又是怎么验证的呢?进行抓包:

通读代码,了解cookie判断,修改数据包:

放出数据包,直接通过:

产生cookie:代码

浙公网安备 33010602011771号

浙公网安备 33010602011771号