第10天:信息打点-APP&小程序篇&抓包封包&XP框架&反编译&资产提取

#知识点:

1.小程序-外在-资产收集

2.APP-外在&内在-资产收集

APP安卓入手

1.外在-抓包封包-资产安全测试

资产收集-资源收取-ICO MD5,HASH-黑暗引擎搜索相关资产

1.1外在-功能逻辑

2.内在-反编译-Java代码-代码审计

2.1内在-反编译-提取RES资源-黑暗引擎收集

Fd:

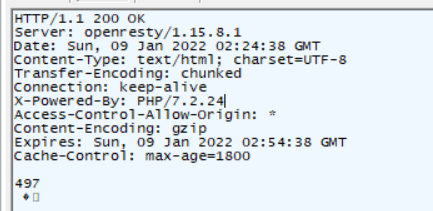

配置安卓代理等,找到想相对应的地址(图片地址101.32.39.61)

APP在加载的时候加载这个地址,并不是内在的地址。

从源代码分析到的资源,不是直接表现,在外在抓包进行分析。优先线路,加载对应资源。

发现PHP版本:

如果抓包进行不了的话,那么就进行封包处理。这样也能进行资源的获取。也会抓到其他协议的数据包。逍遥模拟器不支持。

看发送数据,看到了 相对应的ID发送(手机机型)

修改手机机型,就可以更换观影次数。

把apk文件当前目录 python310 app.py android -i apk名称

找到关键地址guifei2020.net 等关键网站

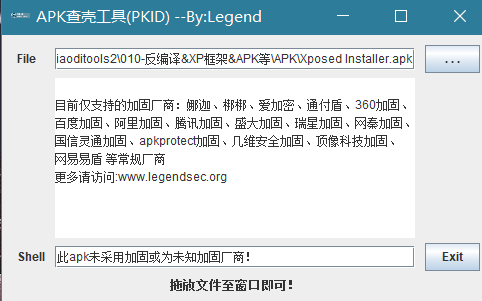

如果一些APP反编译不了,那么就需要去壳操作。把apk的资源提取出来后,用到黑暗引擎用来查找相关的资源。

比如猎豹.apk进行提取的话,那么就会报错(因为有加壳,反编译不了)

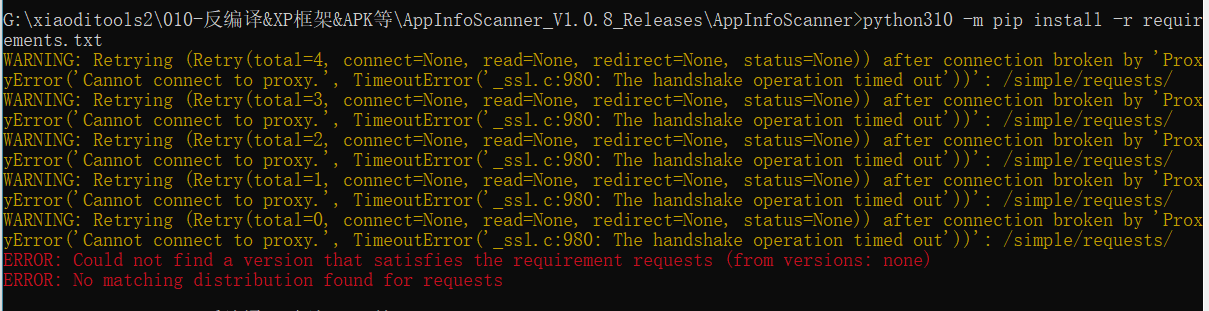

安装python310 -m pip install -r requirements.txt:解决不了问题

用安卓修改大师来进行反编译,用idea进行对源代码反编译,找到相对应的关键网站

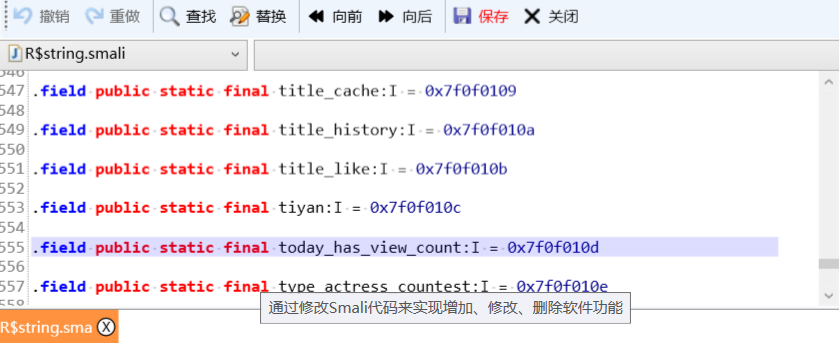

反编译出来的源码来对应APP的功能:今日观看次数等。修改后在进行打包,这样就可以进行修改apk修改,达到修改资源的目的。

进行apk反编译获取源代码进行代码审计,找到相对应代码段,提取相对应的资源。

提取apk后,进行是否有壳测试:

提取相对应的md5值和hash值,进行fofa搜索,找到相对应的资源。

-

APP-框架使用-Xposed&JustTrustMe

Xposed:

用到这个就可以去壳,就可以进行进一步测试。绕过检测证书等进行抓包。

用到这个模块就可以忽略证书,如果单单用到fiddler或者burpsuite进行抓包,有些会检测证书,检测证书的话有些数据包就没办法抓。

两个方面信息收集:web 和服务器

有些小程序其实就是APP 放到小程序里面

小程序管理后台:mituomimtm.cn/login

只能抓包,没有程序源码

浙公网安备 33010602011771号

浙公网安备 33010602011771号