20212929 2021-2022-2 《网络攻防实践》第一周作业

1 实验目的

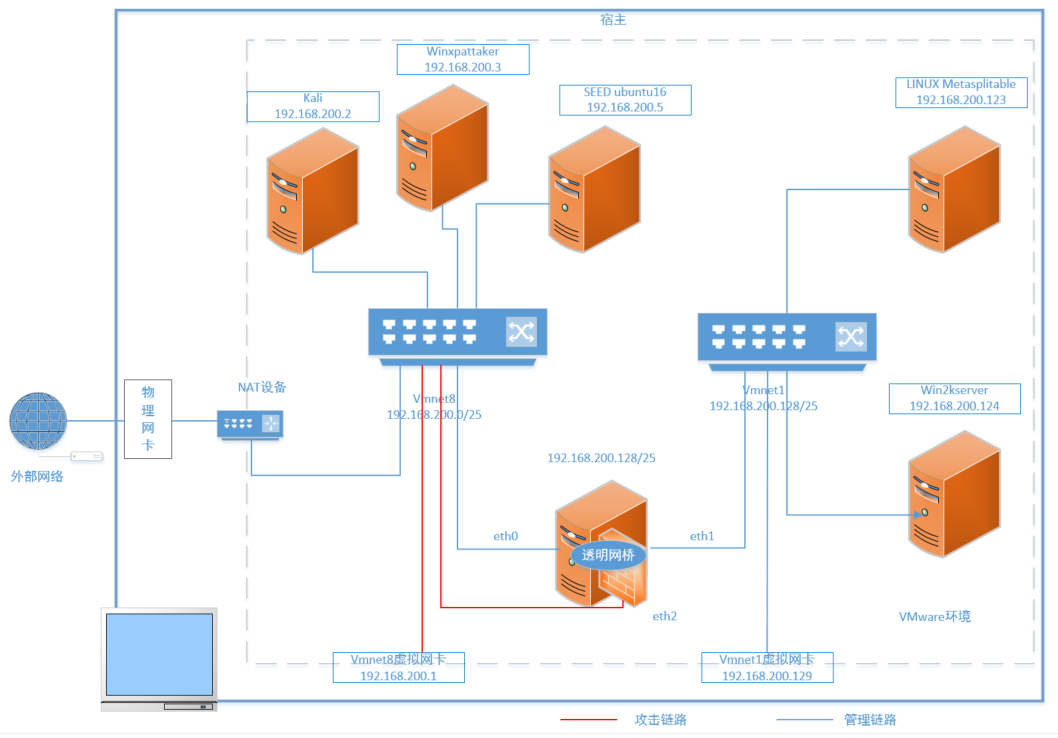

本次实践的目的是配置虚拟机环境,配置蜜网,并用攻击机ping靶机。

2 实验内容及实验步骤

2.1 镜像的准备

本次准备了3台攻击机和两台靶机。

2.2 环境介绍

(1)虚拟网卡编辑VMnet1设置为仅主机模式IP:192.168.200.128。子网掩码:255.255.255.128,并关闭DHCP。

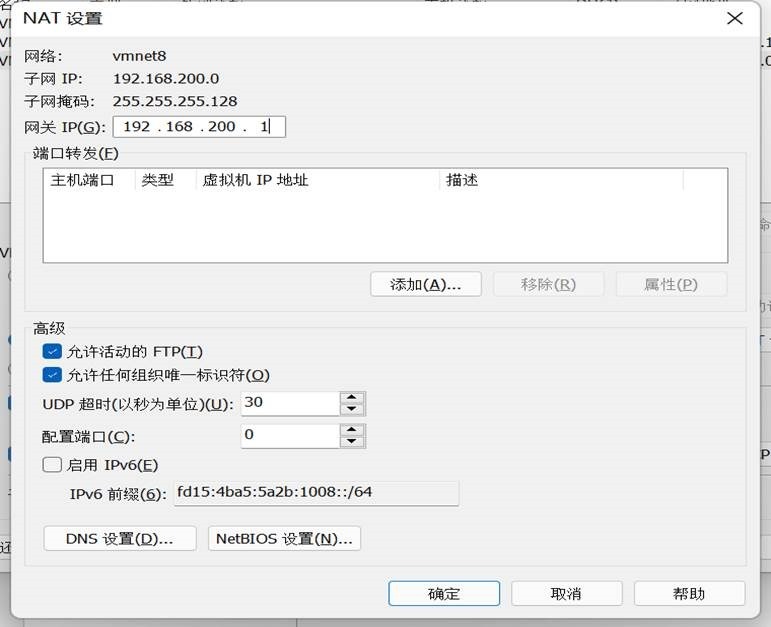

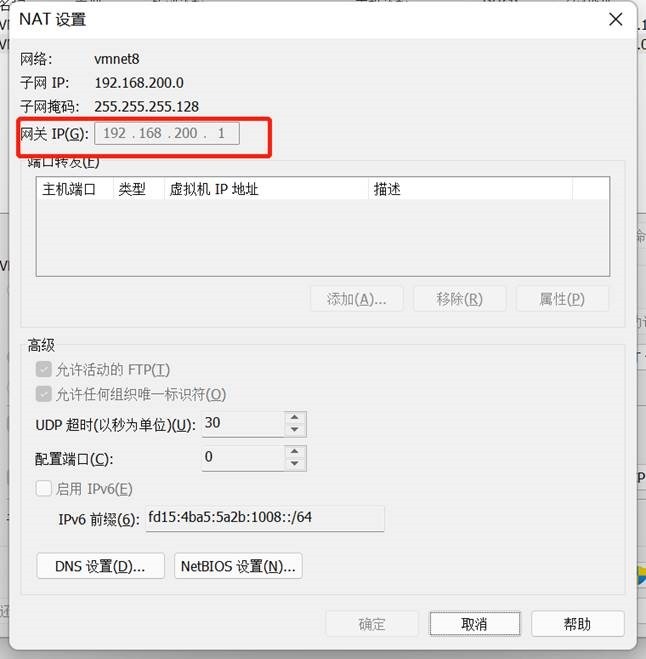

(2)VMnet8中NAT设置为:

(3)VMnet8中IP为192.168.200.0,掩码为255.255.255.128:

(4)VMnet8中DHCP设置从2-120:

2.3 虚拟机的设置

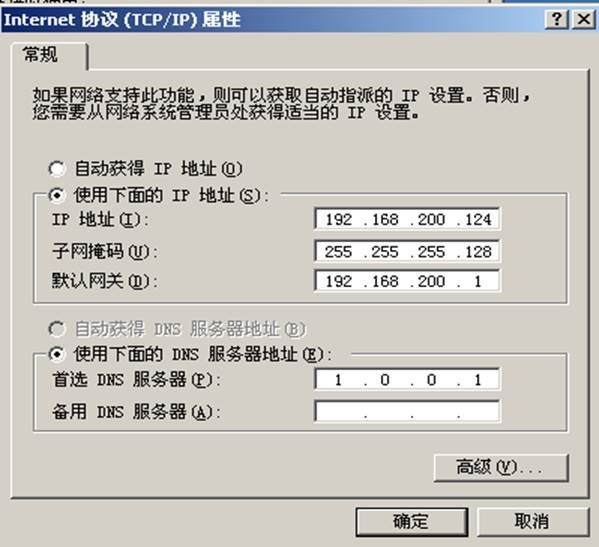

(1)打开win2kserver虚拟机,打开TCP/IP协议:

(2)设置IP、掩码、网关、DNS服务器:

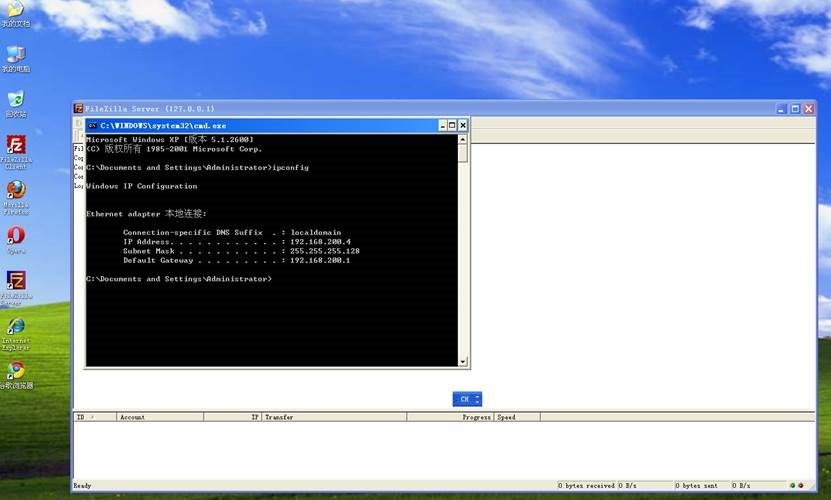

(3)查看win2k配置是否成功:

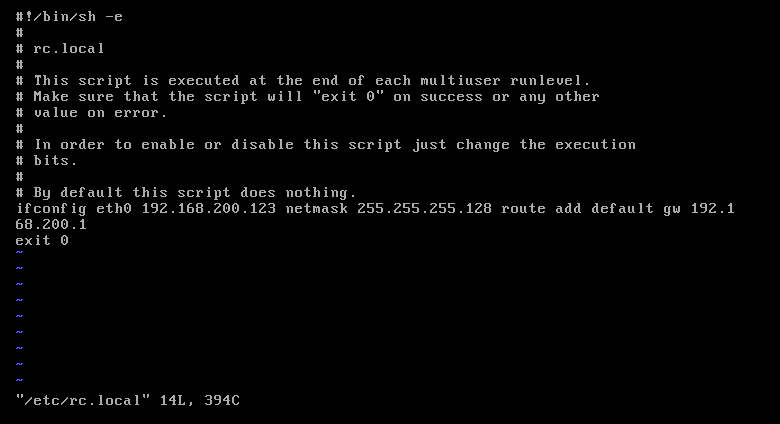

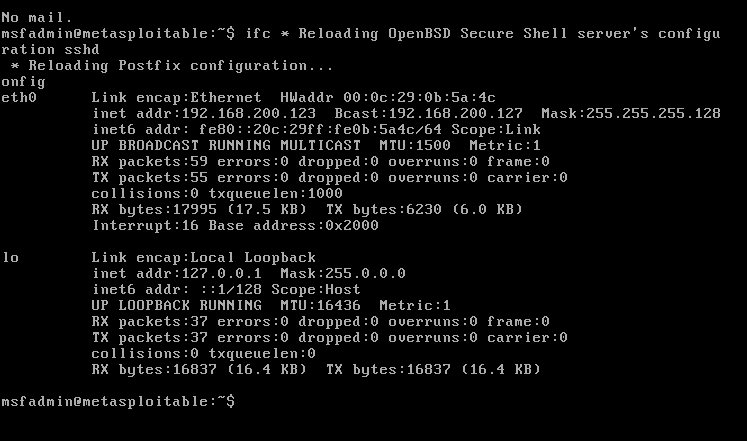

(4)打开Ubuntu中的rc.local,并进行配置:

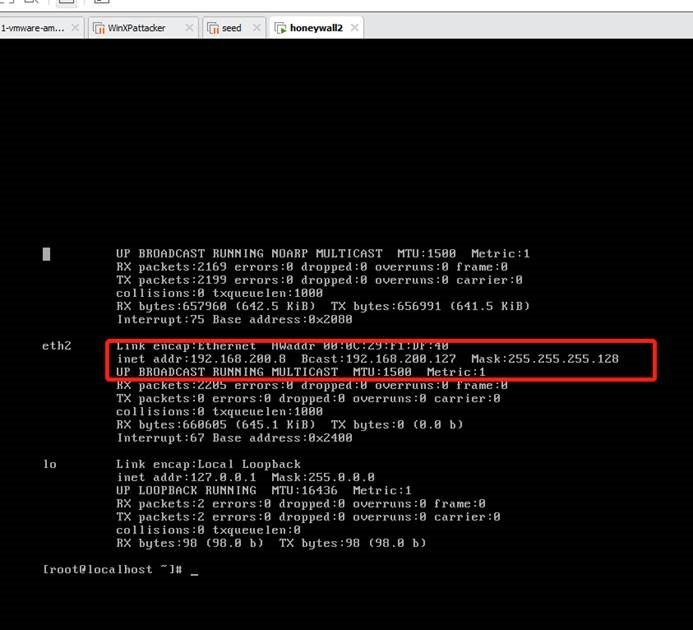

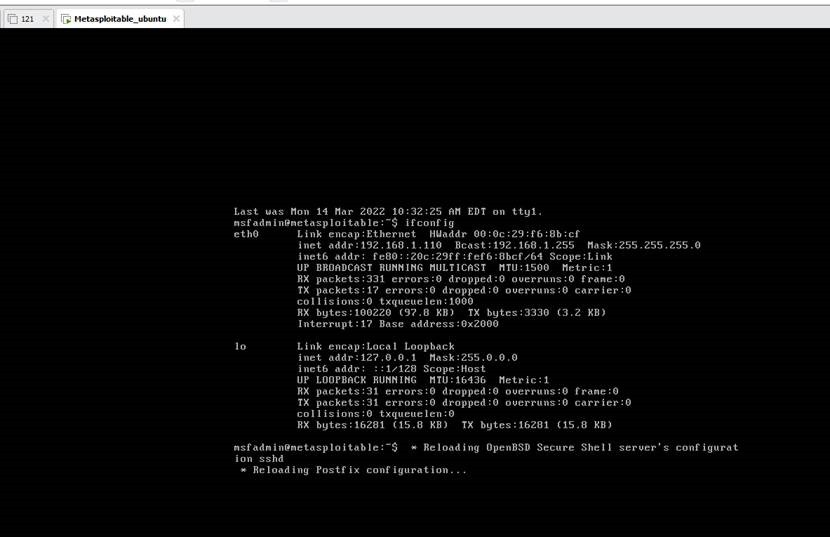

(5)重启后ifconfig:

(1)打开winxpattacker和Kali:

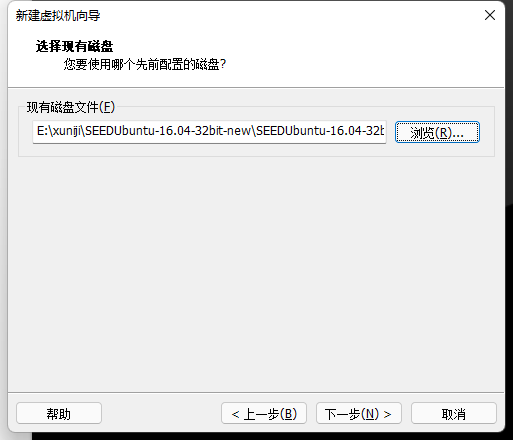

(2)安装seedubuntu,使用现有文件:

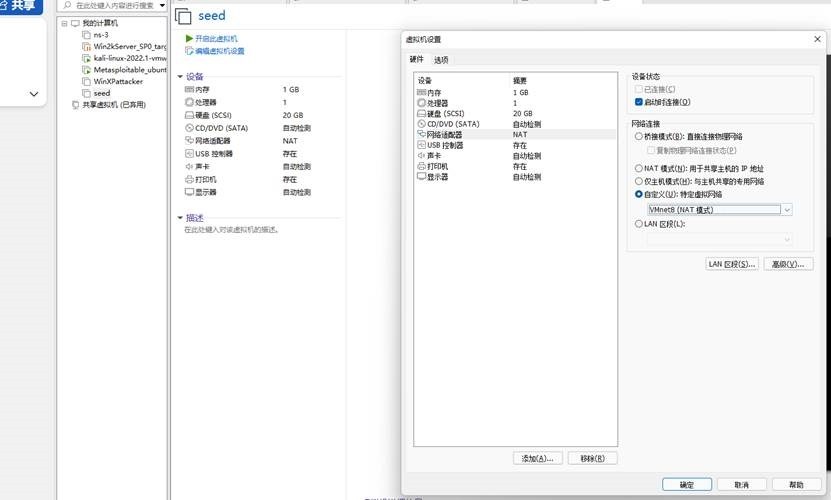

(3)Seedubuntu、kail、win选择VMnet8:

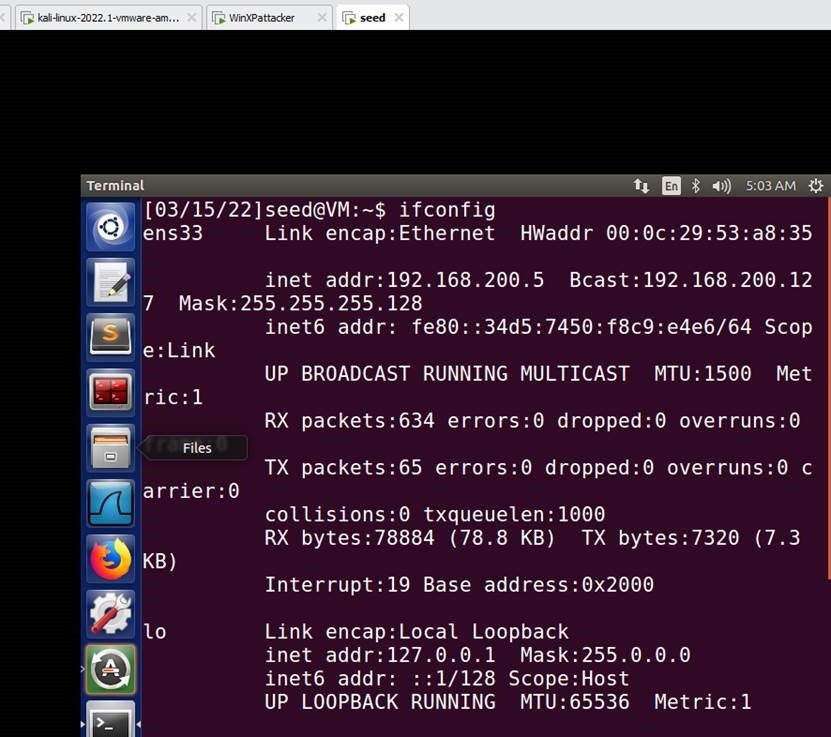

(4)查看seedIP:

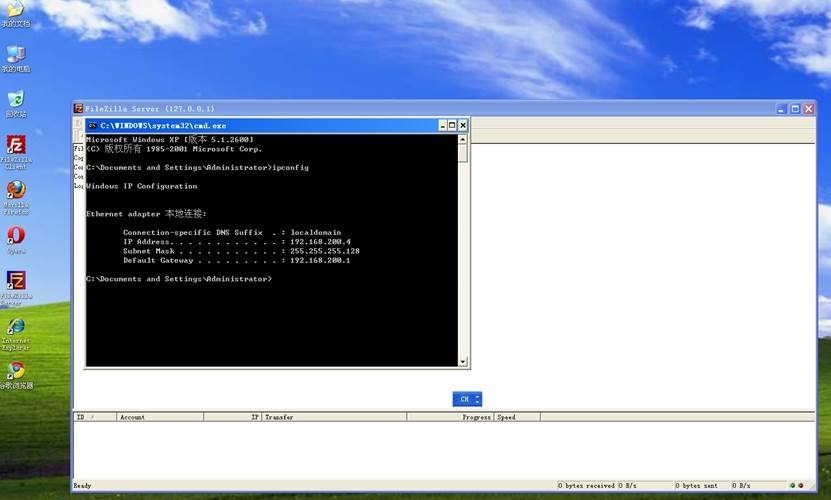

(5)查看winIP:

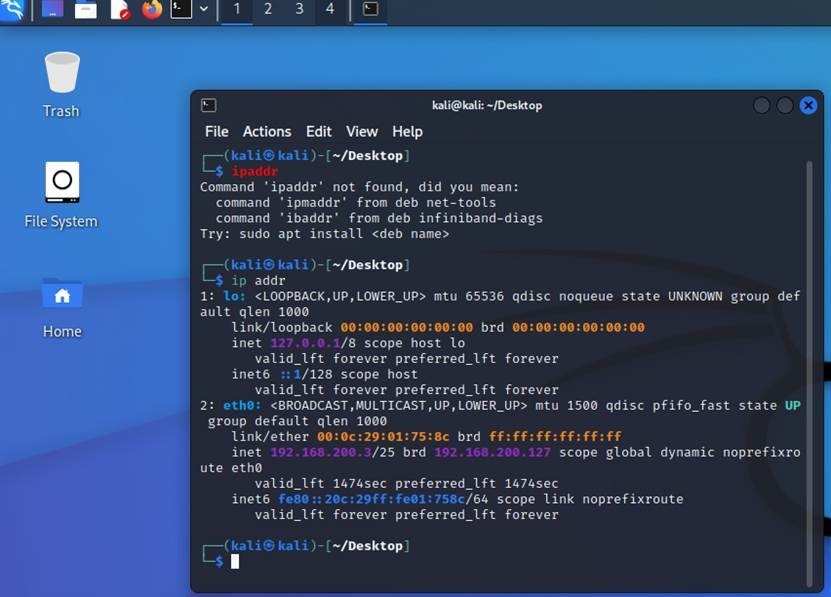

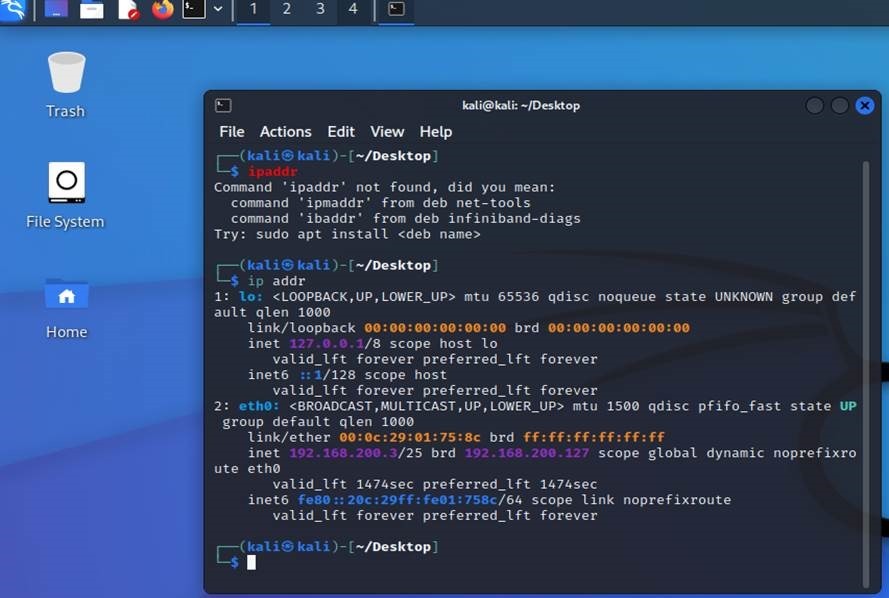

(6)查看kaliIP:

2.4 蜜网的设置

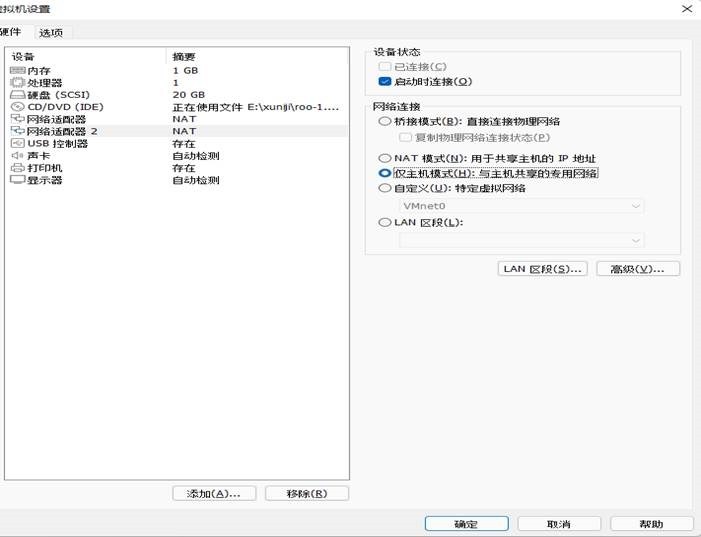

(1)新建虚拟机并添加连接靶机的网卡:

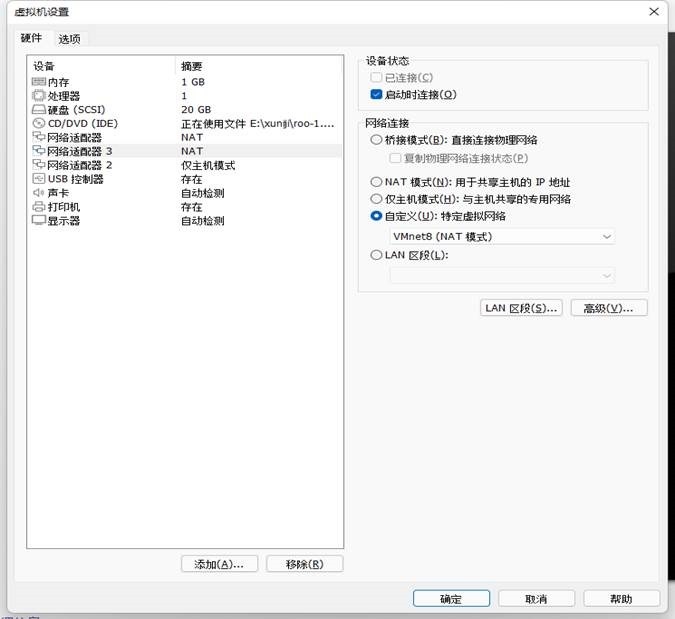

(2)再添加攻击机网段VMnet8:

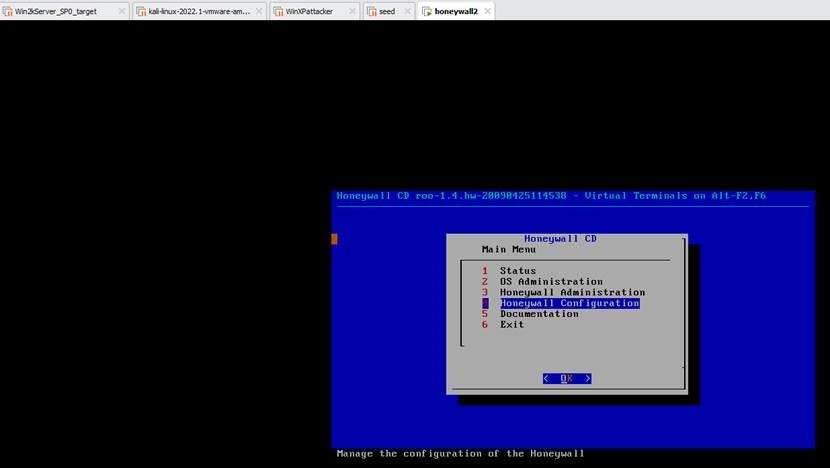

(3)进入网关configuration设置:

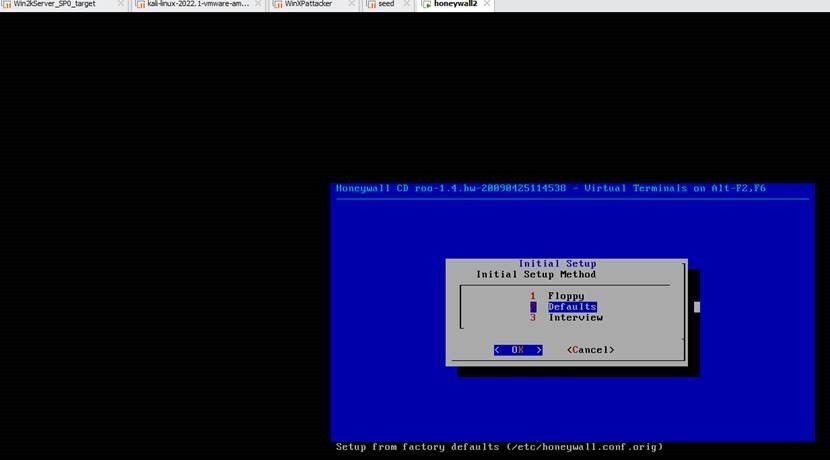

(4)选择默认:

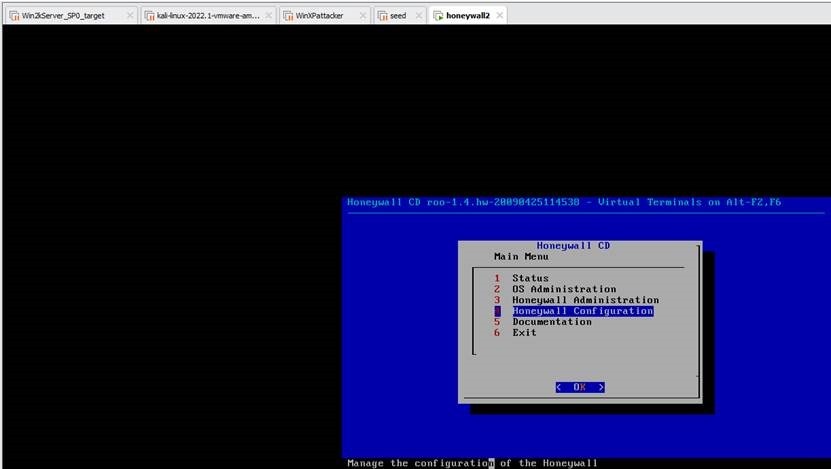

(5)开始正式配置,选择第四项:

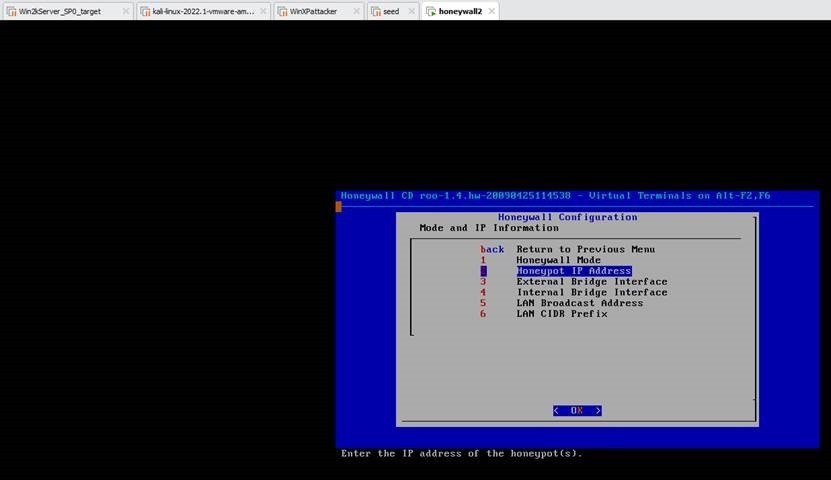

(6)配置第一个模式和信息,配置蜜罐IP:

(7)配置蜜罐IP:

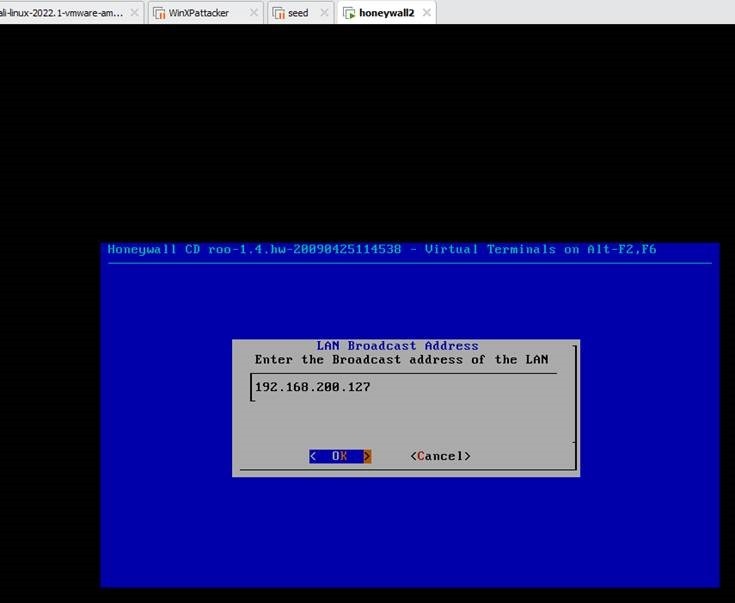

(8)配置密网广播地址:

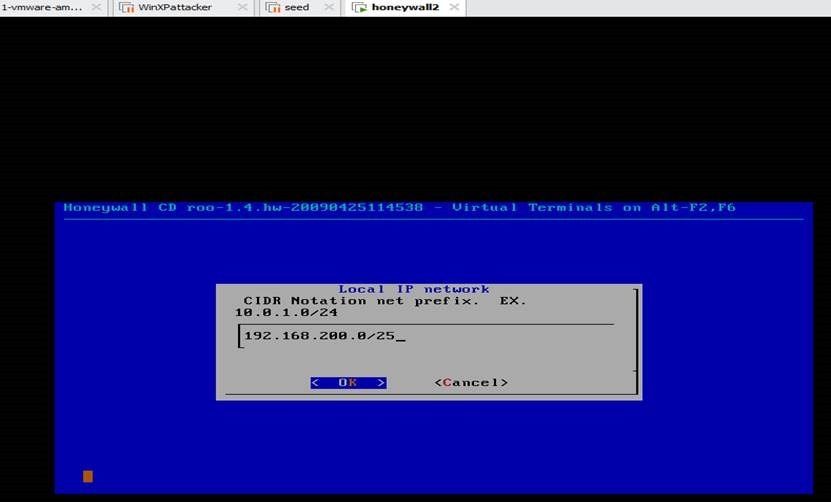

(9)设置密网网段:

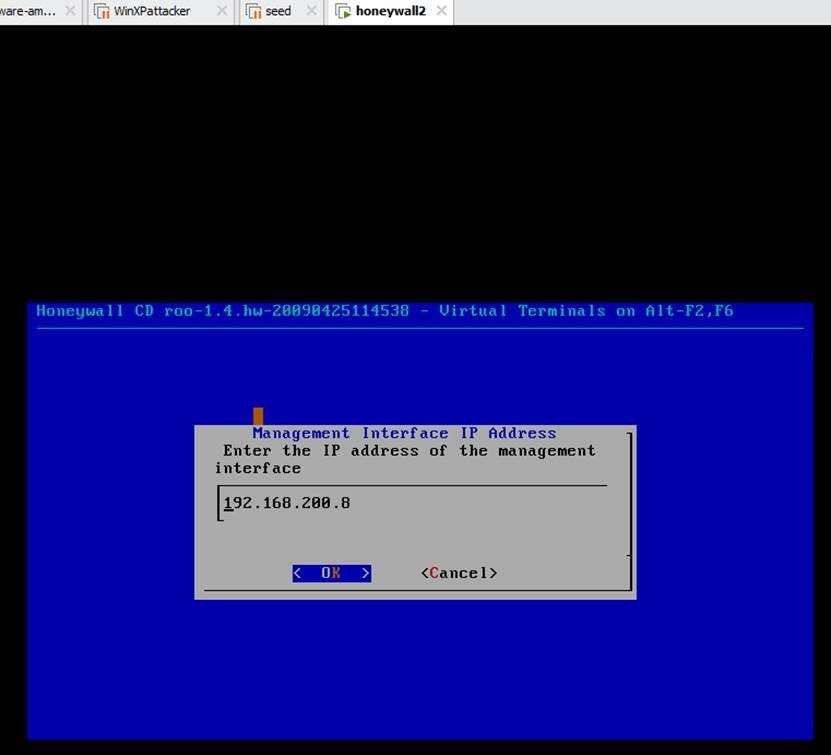

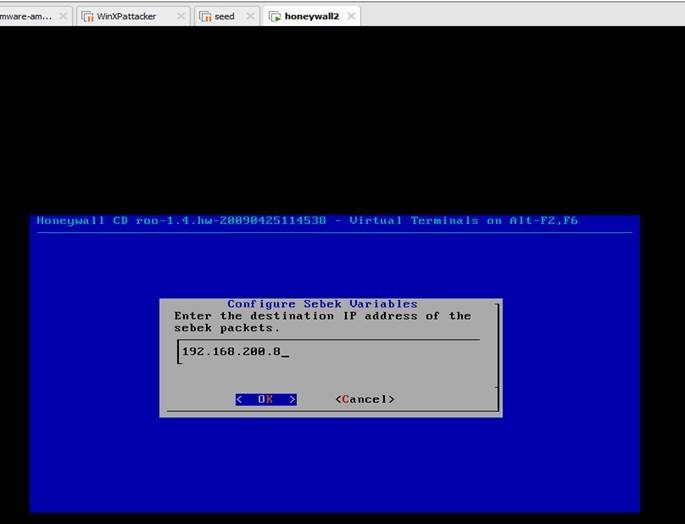

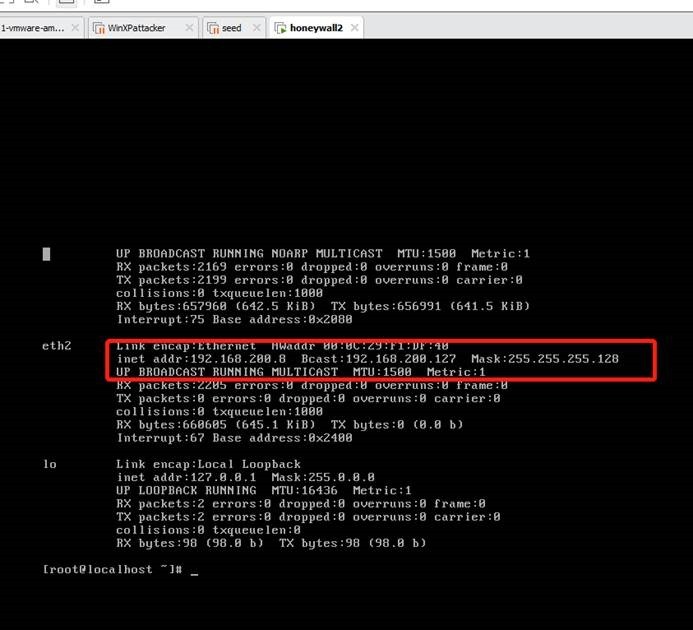

(10)蜜网网关管理配置,蜜网网关IP:

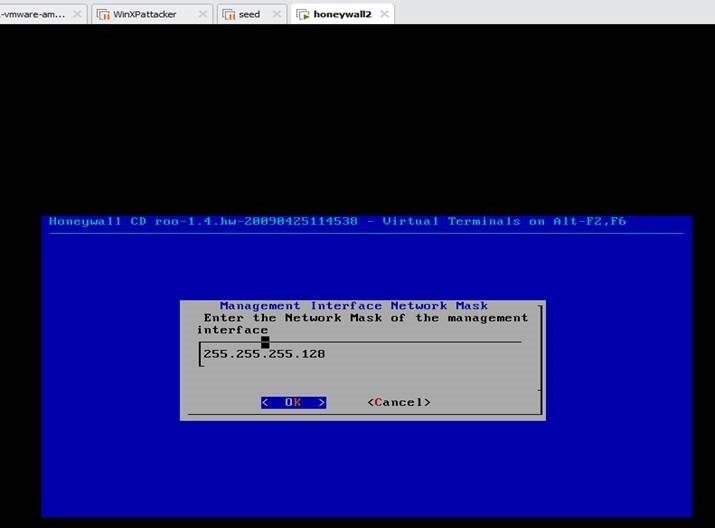

(11)子网掩码:

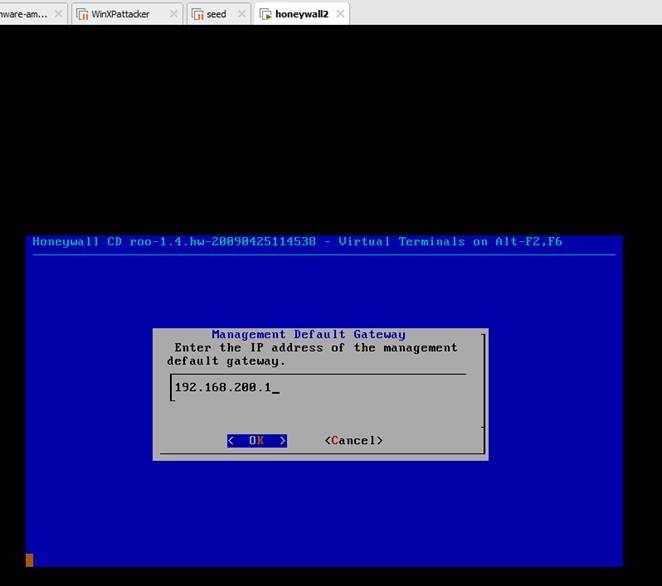

(12)路由IP:

(13)管理蜜罐IP:

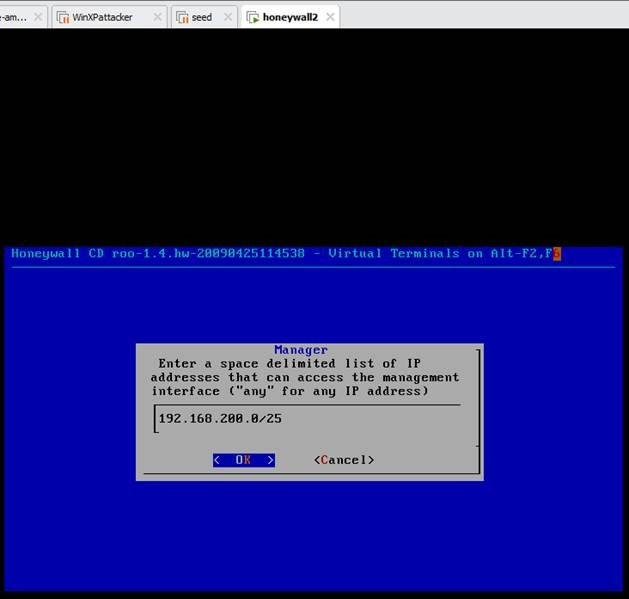

(14)设置SEBEK,端口1101,行为DROP:

(15)查看配置:

2.5 开始监听

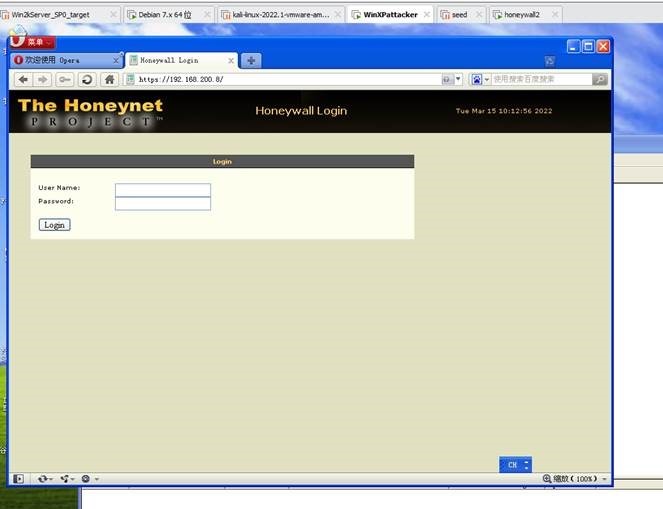

(1)打开winxpattacker虚拟机输入https://192.168.200.8:

登录更改密码为roo/!qaz1QAZ登录:

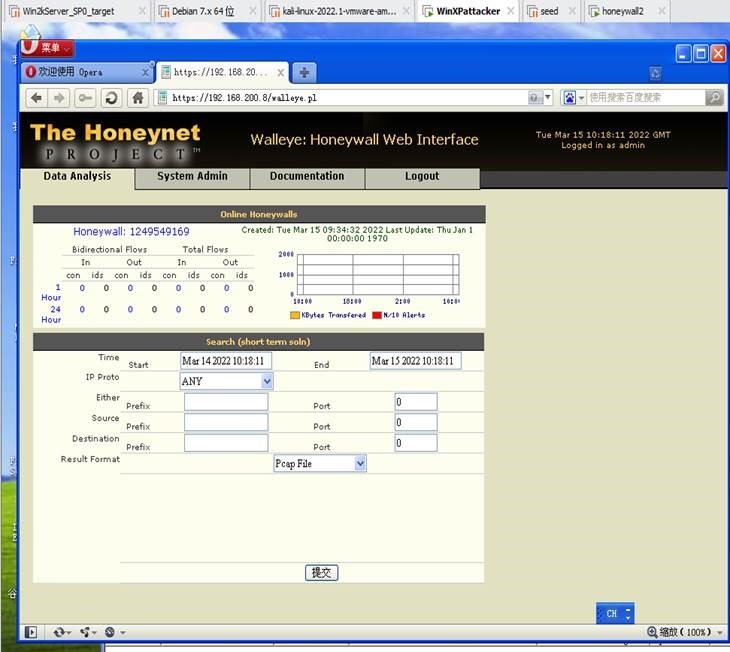

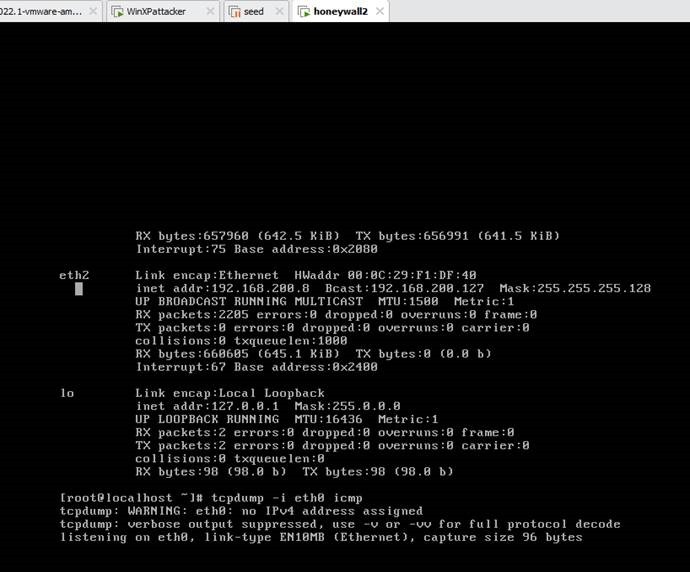

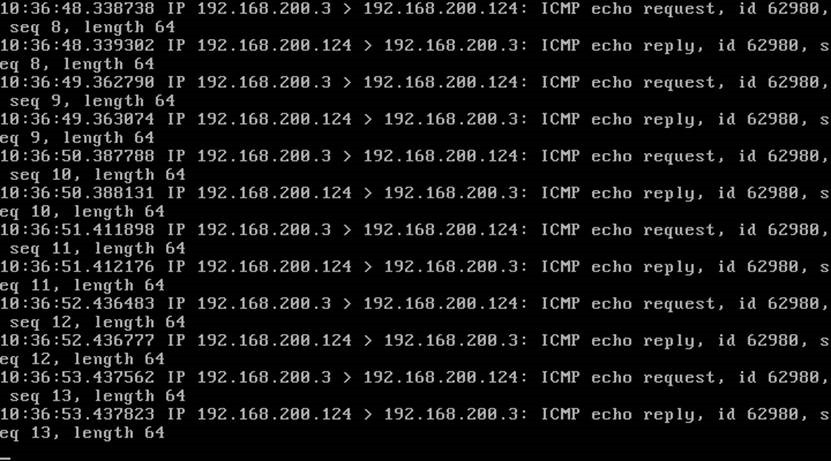

(2)Honeywall2开启监听:

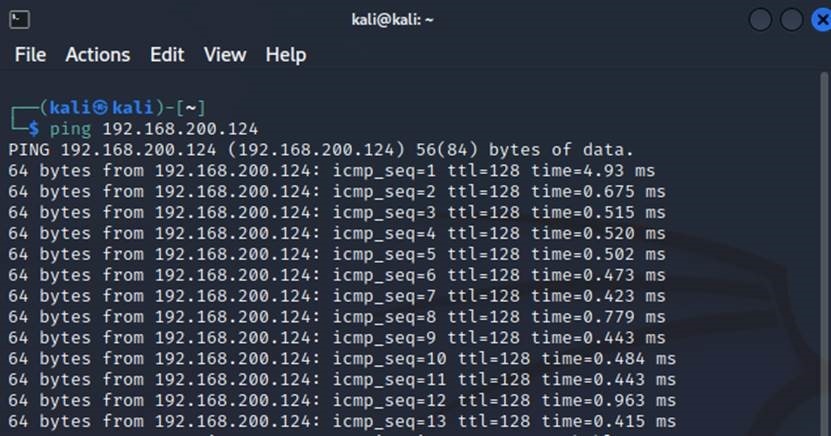

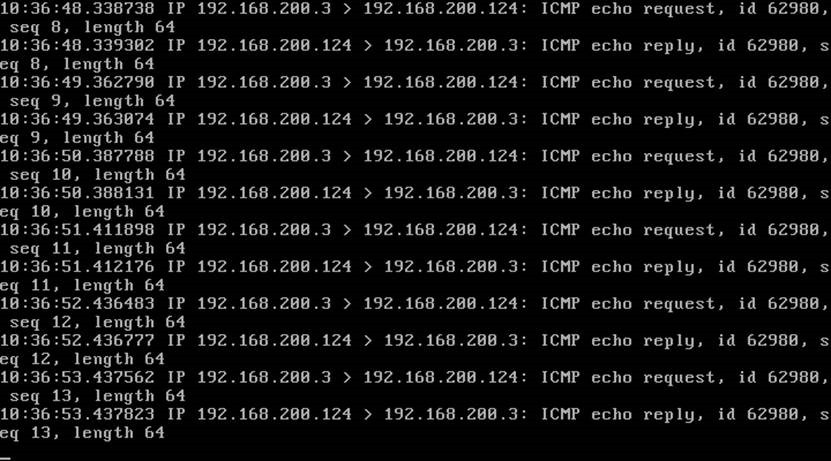

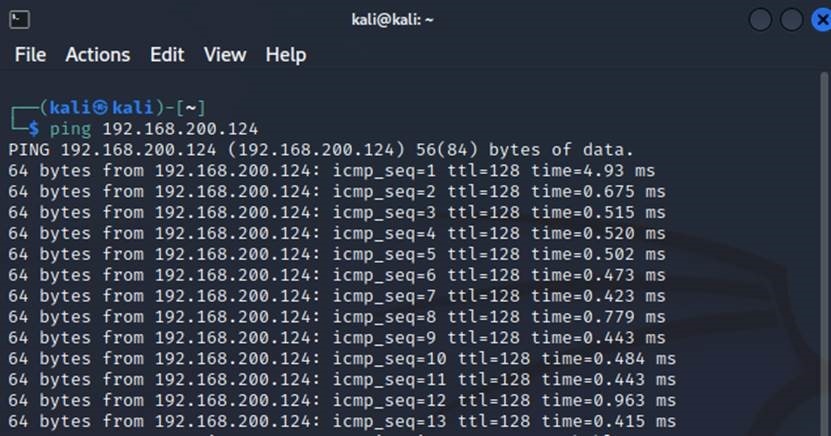

(3)Kali ping 靶机win2kserverIP:192.168.200.124:

(4)Honeywall显示:

3 本文总结

表1.1 软件介绍

|

虚拟机 |

基本软件介绍 |

|

kali |

Kali Linux预装了许多渗透测试软件,包括nmap 、Wireshark 、John the Ripper,以及Aircrack-ng. |

|

Seed ubuntu |

seedubuntu是seedlab提供的一个实验环境,其本质为ubuntu12.04,在其上配置了很多漏洞网站和工具,配置discuz论坛也是为了web安全课的实验才配的。 |

|

Metasplitable |

Metasploitable 是基于 Linux 的虚拟机,其中包含几个故意的漏洞供您利用。Metasploitable 本质上是一个盒子中的渗透测试实验室,可作为 VMware 虚拟机 (VMX) 使用。 |

|

Win2Kserver |

Windows Server是微软在2003年4月24日推出的Windows 的服务器操作系统,其核心是Microsoft Windows Server System(WSS),每个Windows Server都与其家用(工作站)版对应(2003 R2除外)。 |

图1-1 kali网络配置图

图1-2 winxpattacker网络配置图

图1-3 seed ubuntn网络配置图

图1-4 Win2Kserver网络配置图

图1-5 Metasplitable网络配置图

图1-6 蜜罐网络配置图

图1-7 攻击显示

图1-8 监听显示

浙公网安备 33010602011771号

浙公网安备 33010602011771号