利用网络流传的WebShell默认密码库寻找WebShell

声明:本文提到的技术,仅可用作网络安全加固等合法正当目的。本文作者无法鉴别判断读者阅读本文的真实目的,敬请读者在本国法律所允许范围内阅读本文,读者一旦因非法使用本文提到技术而违反国家相关的法律法规,所造成的一切不良后果由该读者独立承担,本文作者不负责也不承担任何直接间接或连带等法律责任。标有“以下为正文内容:”后的部分为本段所述“正文”。如果不同意、不接受以上声明,请不要阅读本文正文内容。如果阅读以下正文内容,视为充分理解并同意以上内容。

本文地址 http://www.cnblogs.com/go2bed/

锟斤拷

烫烫烫

屯屯屯

锟斤拷

烫烫烫

屯屯屯

锟斤拷

烫烫烫

屯屯屯

锟斤拷

烫烫烫

屯屯屯

锟斤拷

烫烫烫

屯屯屯

锟斤拷

烫烫烫

屯屯屯

锟斤拷

烫烫烫

屯屯屯

锟斤拷

烫烫烫

屯屯屯

以下为正文内容:

利用搜索引擎搜索WebShell:

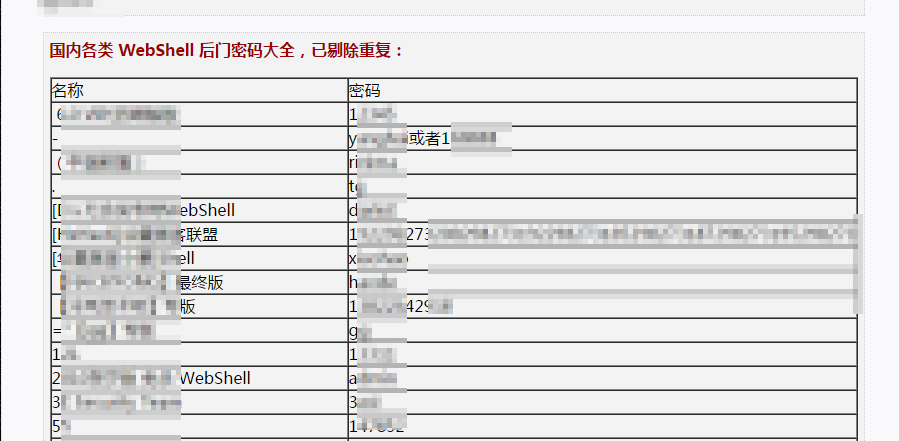

网络上有各种流传的WebShell,例如下图:

“

国内各类 WebShell 后门密码大全,已剔除重复:

”

可以利用这里提供的名称来寻找WebShell。(当然,既然流传出来,一般都很难保证有很大规模,且密码都是默认密码。因此在本人的运气和一般情况下,基本不可能通过这个方法登入。)

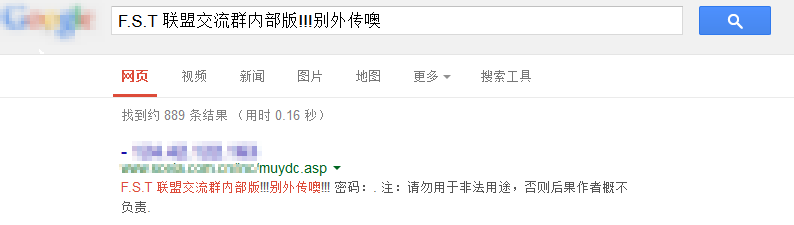

以“F.S.T 联盟交流群内部版!!!别外传噢”为例,使用搜索引擎搜索:

可知,这是asp的WebShell。

由于已经有大量网页转载、汇集这些WebShell的密码信息,会搜出这些东西,所以搜索:

filetype:asp F.S.T 联盟交流群内部版!!!别外传噢 -000 -rfkl

这样在省略相似结果的条件下,就已经显示了8条。

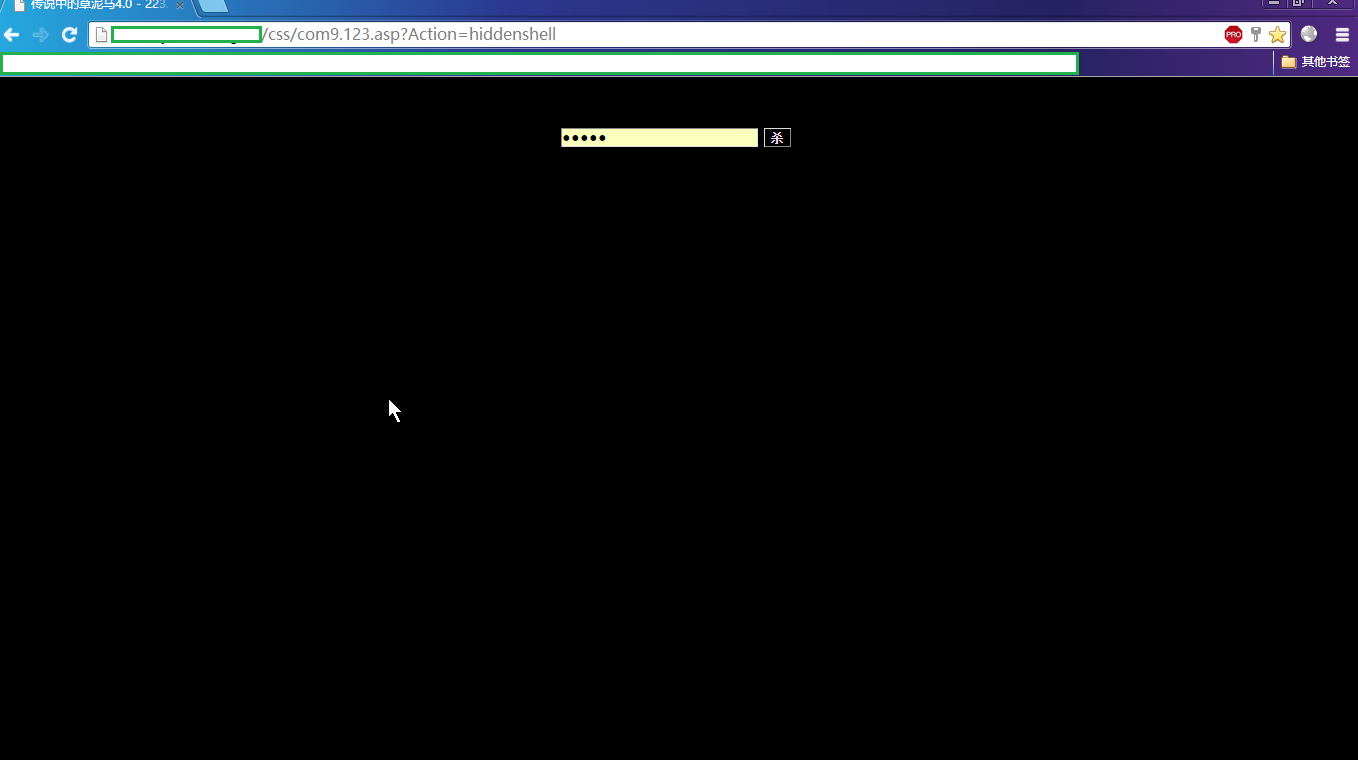

现在进入一个密码仍然为默认密码的WebShell:

进入之后:

可是比较奇特的是,此WebShell在登入之后,服务器似乎会崩溃:

然后就没有然后了。

登入并利用WebShell:

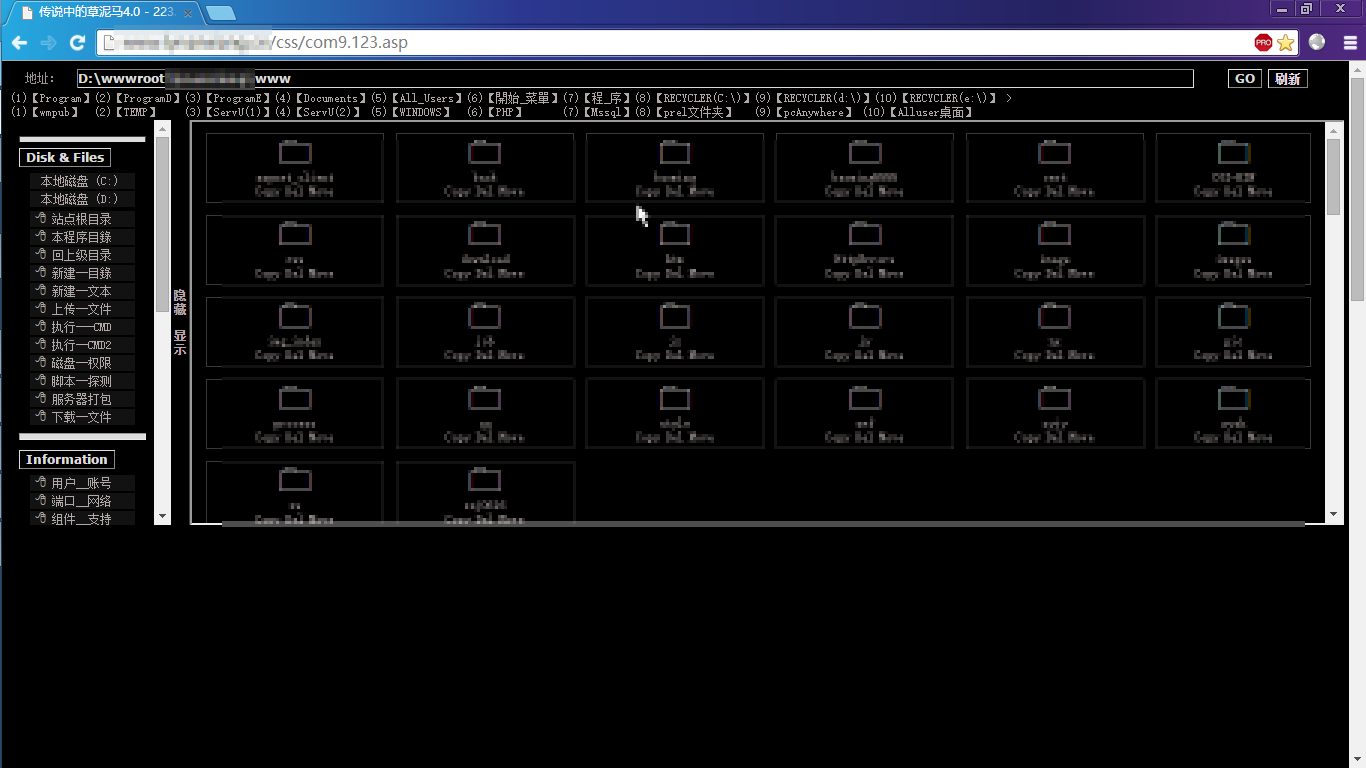

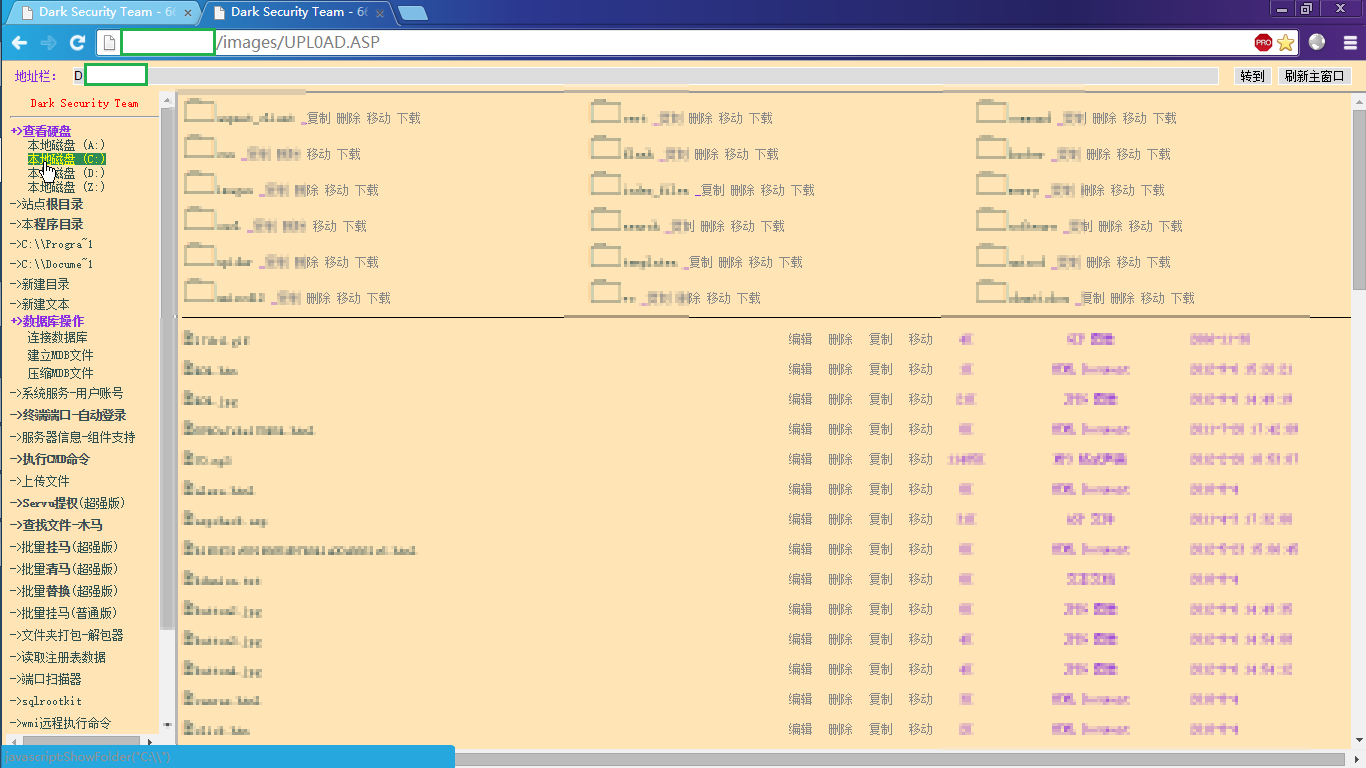

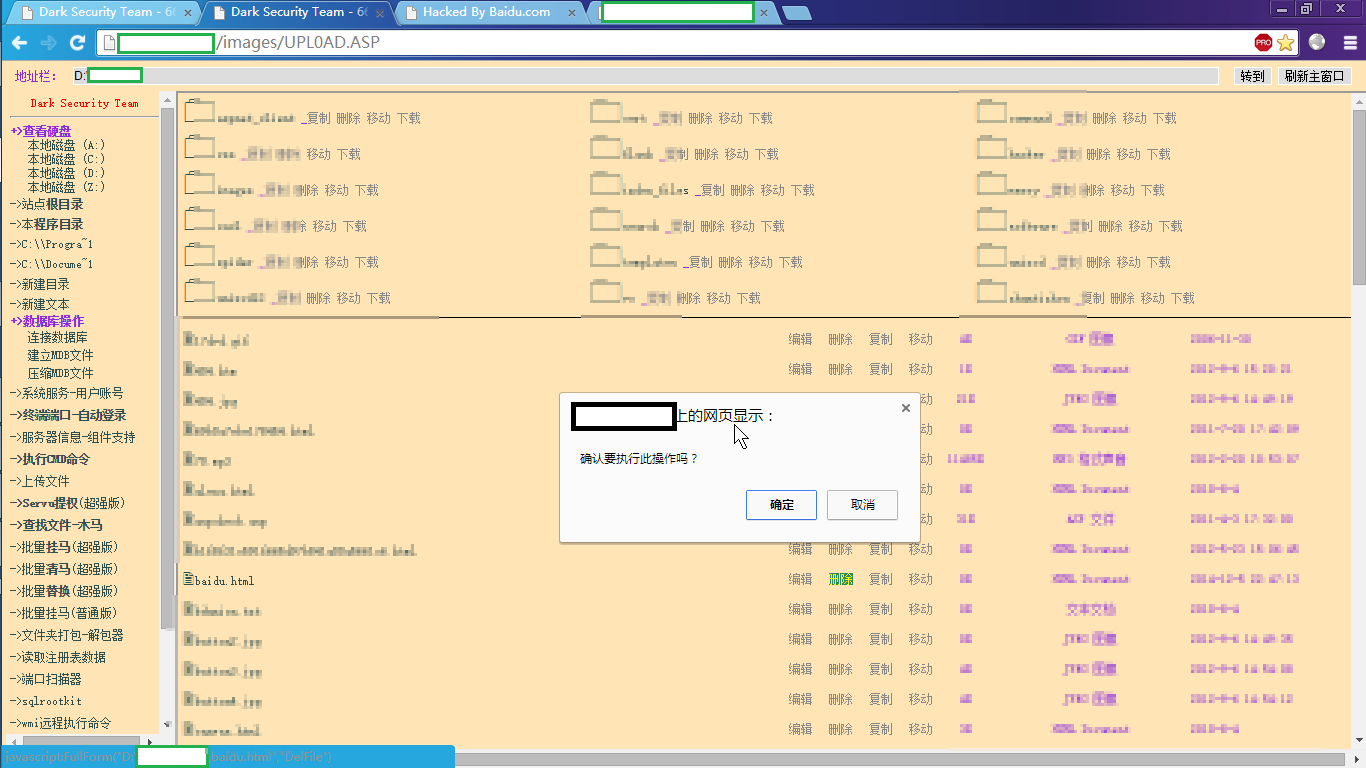

这是另一个:

查看文件:

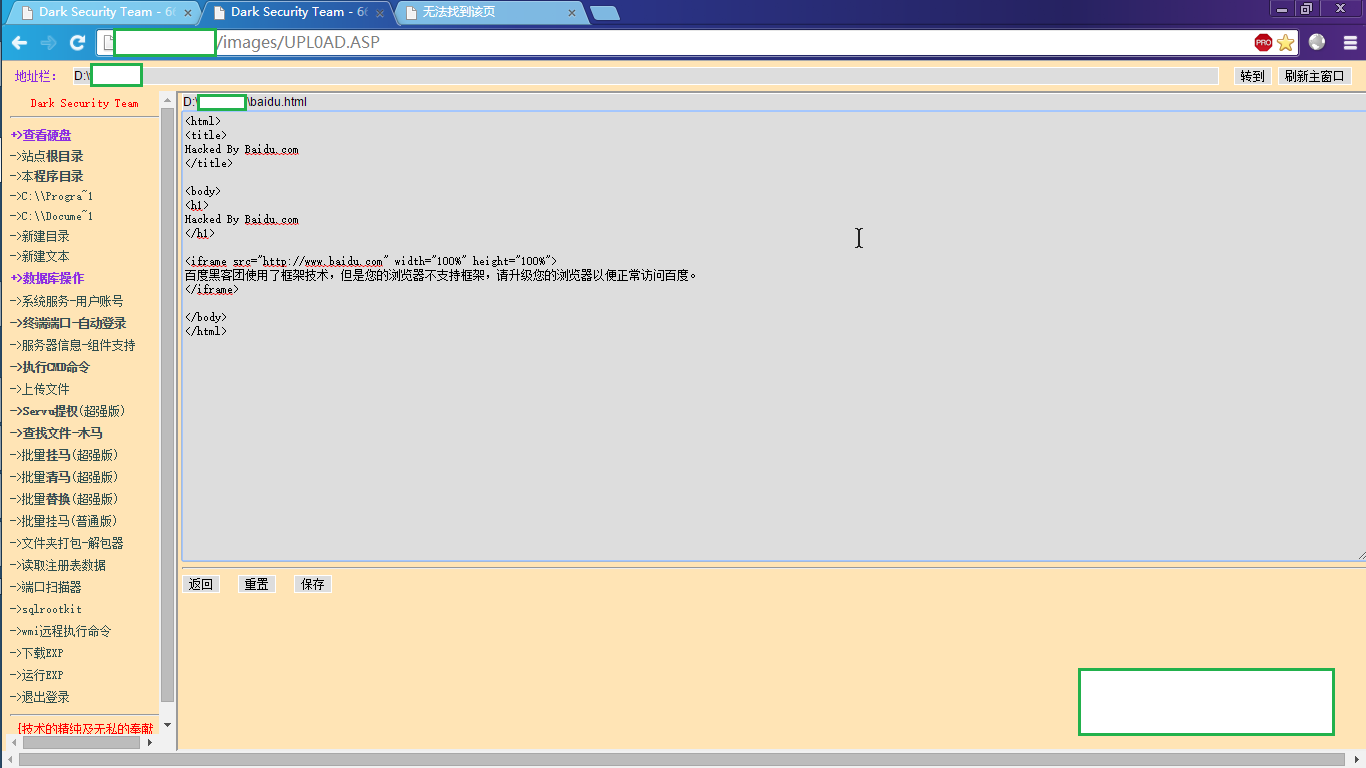

新建一个HTML文件:

然后访问这个HTML页面:

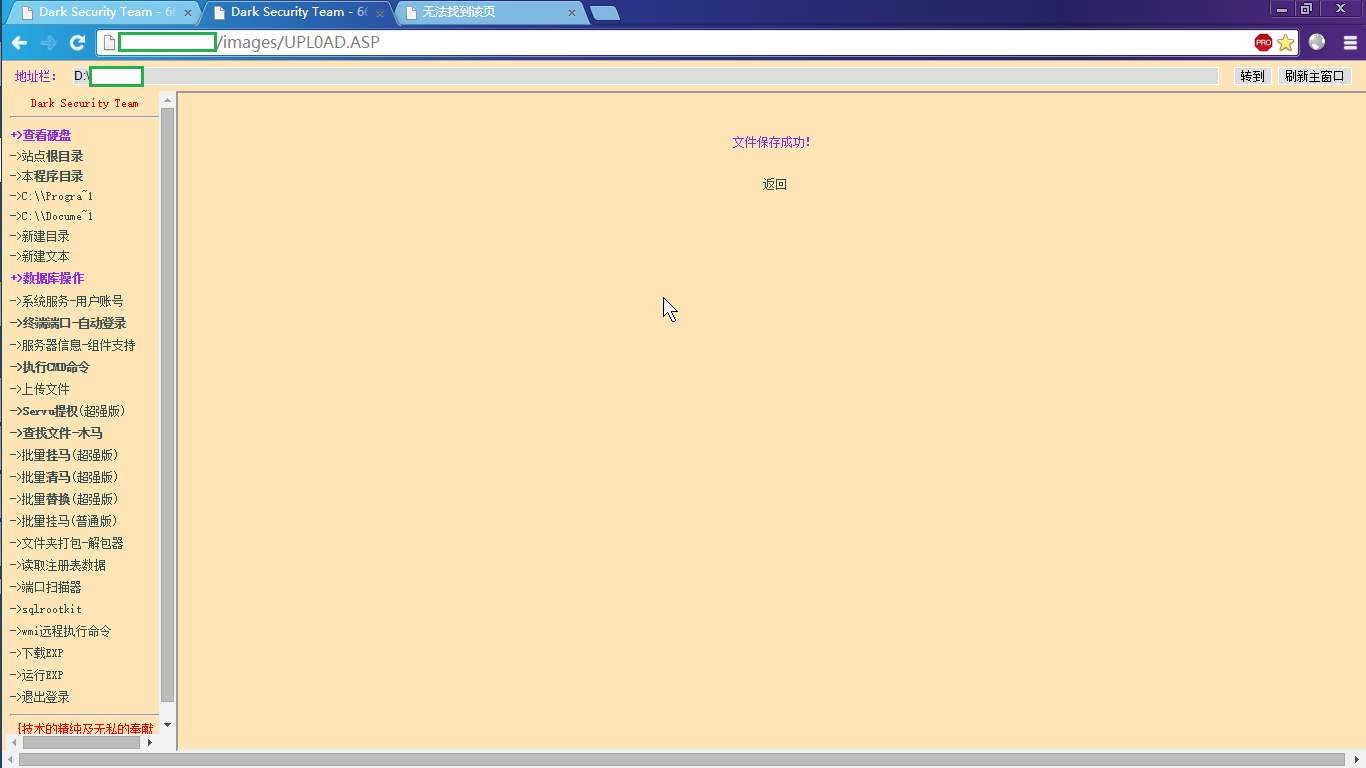

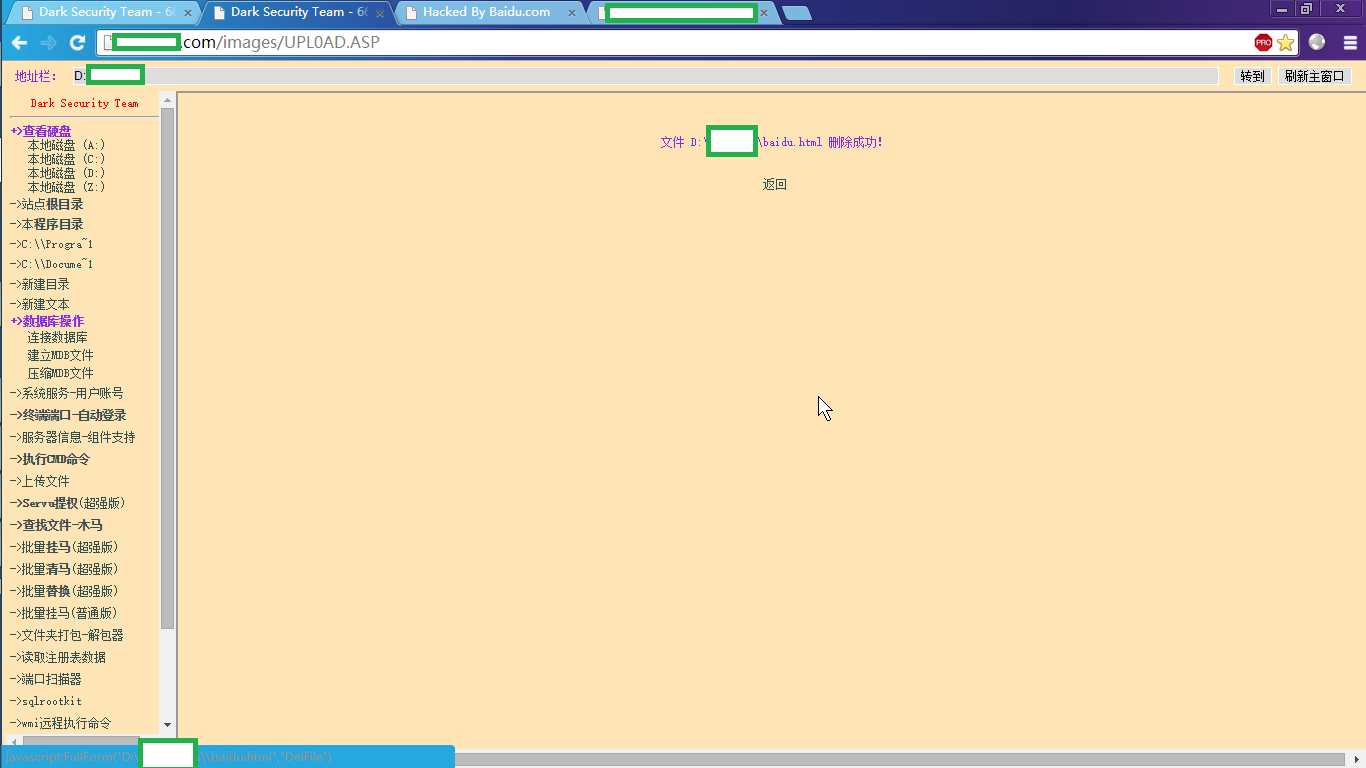

我来恢复原样,删除这个HTML文件:

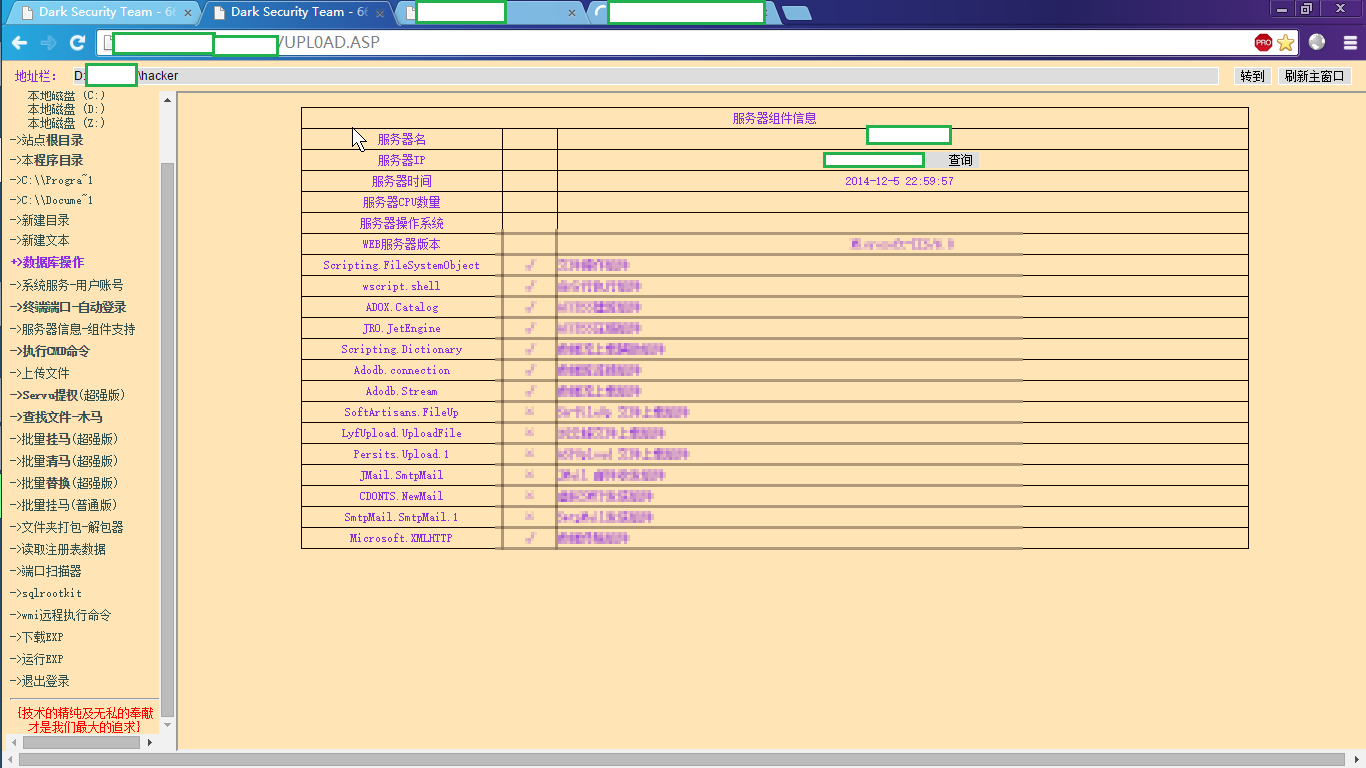

查看其服务器信息:

本作品采用知识共享署名-非商业性使用-禁止演绎 4.0 国际许可协议(CC BY-NC-ND 4.0)进行许可。

This work is licensed under the Creative Commons Attribution-NonCommercial-NoDerivatives 4.0 International License (CC BY-NC-ND 4.0).

浙公网安备 33010602011771号

浙公网安备 33010602011771号