Jenkins这种构建工具,一般都是内部使用,所以外部基本上不能访问

类似于Jenkins这种构建工具,一般都是内部使用,所以外部基本上不能访问,也可以隔绝外部黑客的入侵等。直接暴露外部是非常不安全的,特别是没有什么安全验证,容易被别人入侵做一些非法的事情!

所以,希望大家对于安全问题不容忽视,在编程开发或者架构方面,安全问题都要放在首位,不容出现一丝遗漏!

Jenkins任意文件读取漏洞(CVE-2018-1999002)

更新时间:2019-01-23 01:37:38

2018年7月18日(美国时间),Jenkins官方发布最新安全通告,披露多个安全漏洞。其中,SECURITY-914是由Orange发现的Jenkins未授权任意文件读取漏洞,存在高危风险。

利用该漏洞,攻击者可以读取Windows系统服务器中的任意文件,且在特定而条件下也可以读取Linux系统服务器中的文件。通过利用该文件读取漏洞,攻击者可以获取Jenkins系统的凭证信息,导致用户的敏感信息遭到泄露。同时,Jenkins的部分凭证可能与其用户的帐号密码相同,攻击者获取到凭证信息后甚至可以直接登录Jenkins系统进行命令执行操作等。

漏洞编号

CVE-2018-1999002

漏洞名称

Jenkins任意文件读取漏洞

漏洞描述

在Jenkins的Stapler Web框架中存在任意文件读取漏洞。恶意攻击者可以通过发送精心构造的HTTP请求在未经授权的情况下获取Jenkin主进程可以访问的Jenkins文件系统中的任意文件内容。

关于该漏洞更多信息,请查看官方漏洞公告。

影响范围

- Jenkins weekly 2.132及此前所有版本

- Jenkins LTS 2.121.1及此前所有版本

官方解决方案

- 将您的Jenkins weekly升级至2.133版本。

- 将您的Jenkins LTS升级至2.121.2版本。

防护建议

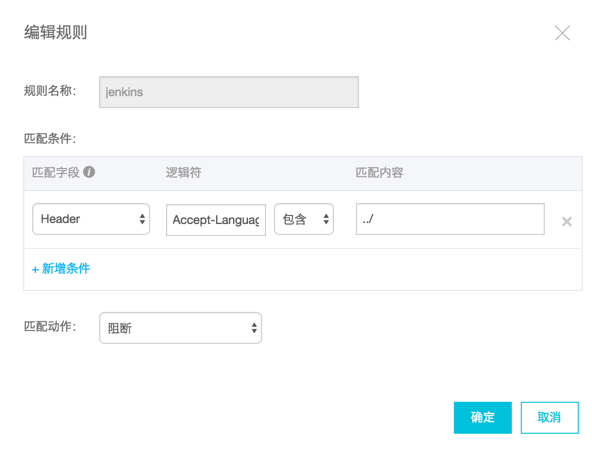

如果您暂时不希望通过升级Jenkins版本解决该漏洞,建议您使用Web应用防火墙的精准访问控制功能对您的业务进行防护。

实际防护效果

更多信息

安全管家服务可以为您提供包括安全检测、安全加固、安全监控、安全应急等一系列专业的安全服务项目,帮助您更加及时、有效地应对漏洞及黑客攻击,详情请关注安全管家服务。

相关文档

相关产品

- Web 应用防火墙

云盾Web应用防火墙(Web Application Firewall, 简称 WAF)基于云安全大数据能力实现,通过防御SQL注入、XSS跨站脚本、常见Web服务器插件漏洞、木马上传、非授权核心资源访问等OWASP常见攻击,过滤海量恶意CC攻击,避免您的网站资产数据泄露,保障网站的安全与可用性。

- 云服务器 ECS

云服务器(Elastic Compute Service,简称 ECS)是一种简单高效、处理能力可弹性伸缩的计算服务,帮助您快速构建更稳定、安全的应用,提升运维效率,降低 IT 成本,使您更专注于核心业务创新。

- 安骑士

安骑士是一款经受百万级主机稳定性考验的主机安全加固产品,拥有自动化实时入侵威胁检测、病毒查杀、漏洞智能修复、基线一键核查等功能,是构建主机安全防线的统一管理平台。

时来天地皆同力,运去英雄不自由

浙公网安备 33010602011771号

浙公网安备 33010602011771号